- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

ten F i G mają zero linii symetria . Tych listów nie można w żaden sposób złożyć na pół, dopasowując do siebie części. Pozostałe litery A, B, C, D i E mają tylko 1 linię symetria.

Podobnie ludzie pytają, czy litera K jest symetryczna?

Stolica listy A, M, T, U, V, W i Y są ustawione pionowo symetryczny , stolica listy B, C, D, E i K są poziomo symetryczny , stolica listy H, I i X są zarówno w poziomie, jak i w pionie symetryczny , a list O jest nieskończenie symetryczny.

Poza powyższym, jakie są 4 rodzaje symetrii? Cztery główne typy tej symetrii to translacja, obrót , odbicie i szybować odbicie.

Wiesz też, jaka symetria linii liter?

Co Linie z Symetria są znalezione w alfabecie Listy ? W standardowych czcionkach listy A, M, T, U, V, W i Y każdy ma pionową linia z symetria która dzieli go na dwa odpowiadające sobie odbicia lustrzane. B, C, D, E i K mieć poziomy linie z symetria.

Czy litera E ma symetrię obrotową?

Kapitał listy że mieć symetrię obrotową to: Z, S, H, N i O. Przykłady listy z poziomą linią symetria obejmują B, C, D, mi , H, I, K, O, S i X.

Zalecana:

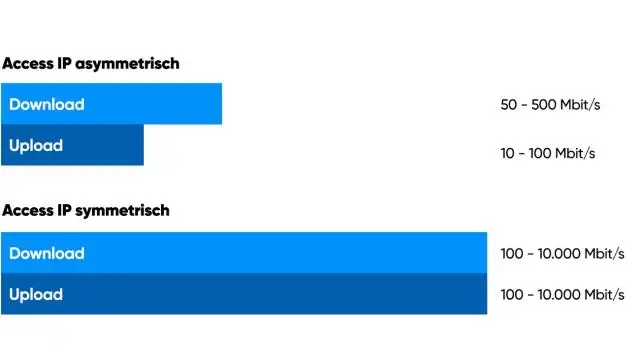

Co to jest symetryczne i asymetryczne przetwarzanie wieloprocesowe?

Główną różnicą między symetrycznym i asymetrycznym przetwarzaniem wieloprocesorowym jest to, że w symetrycznym przetwarzaniu wieloprocesorowym procesory są identyczne i współdzielą pamięć główną, podczas gdy w przypadku niesymetrycznego przetwarzania wieloprocesowego procesory nie są identyczne i są zgodne z relacją slave-master

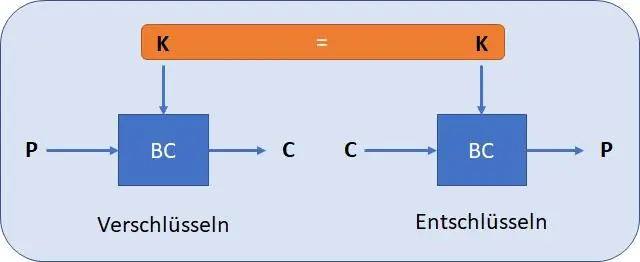

Dlaczego szyfrowanie symetryczne jest szybsze niż szyfrowanie asymetryczne?

W przypadku standardowych funkcji szyfrowania/odszyfrowywania algorytmy symetryczne zazwyczaj działają znacznie szybciej niż ich asymetryczne odpowiedniki. Wynika to z faktu, że kryptografia asymetryczna jest bardzo nieefektywna. Kryptografia symetryczna została zaprojektowana dokładnie do wydajnego przetwarzania dużych ilości danych

Jak generowane są klucze symetryczne?

Algorytmy z kluczem symetrycznym używają jednego wspólnego klucza; utrzymywanie danych w tajemnicy wymaga zachowania tego klucza w tajemnicy. W niektórych przypadkach klucze są generowane losowo za pomocą generatora liczb losowych (RNG) lub generatora liczb pseudolosowych (PRNG). PRNG to algorytm komputerowy, który generuje dane, które podczas analizy wydają się losowe

Jak udostępniane są klucze symetryczne?

Kryptografia klucza symetrycznego to system szyfrowania, w którym nadawca i odbiorca wiadomości współdzielą jeden wspólny klucz używany do szyfrowania i odszyfrowywania wiadomości

Czy ECC jest symetryczne czy asymetryczne?

ECC to podejście - zestaw algorytmów do generowania, szyfrowania i deszyfrowania kluczy - do wykonywania kryptografii asymetrycznej. Asymetryczne algorytmy kryptograficzne mają tę właściwość, że nie używasz pojedynczego klucza - jak w symetrycznych algorytmach kryptograficznych, takich jak AES - ale parę kluczy