- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

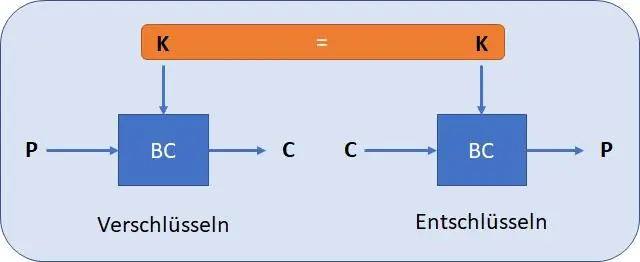

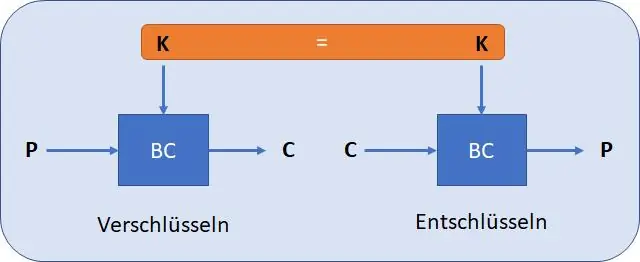

Klucz symetryczny kryptografia jest szyfrowanie system, w którym nadawca i odbiorca wiadomości udział pojedynczy, wspólny klucz który służy do szyfrowania i odszyfrowywania wiadomości.

Zapytano również, w jaki sposób udostępniany jest tajny klucz?

A wspólny sekret jest kryptografem klucz lub dane, które są znane tylko stronom zaangażowanym w bezpieczną komunikację. ten wspólny sekret może to być wszystko, od haseł lub fraz hasła, po losową liczbę lub dowolną tablicę losowo wybranych danych.

Jak działają klucze symetryczne? w symetryczny - szyfrowanie kluczem , każdy komputer ma swój sekret klucz (kod), którego może użyć do zaszyfrowania pakietu informacji przed wysłaniem go przez sieć do innego komputera. Symetryczny - szyfrowanie kluczem jest zasadniczo tym samym, co tajny kod, który każdy z dwóch komputerów musi znać, aby odszyfrować informacje.

Podobnie, czym jest symetryczny rozkład kluczy?

w klucz symetryczny kryptografia, obie strony muszą posiadać tajemnicę klucz które muszą wymienić przed użyciem szyfrowanie . Publicznie klucz kryptografia, dystrybucja kluczy publicznego Klucze odbywa się publicznie klucz serwery.

Jak znaleźć klucz symetryczny?

Liczba Klucze wymagane do połączenia N stron za pomocą symetryczny kryptografia jest podana przez formuła : (N * (N-1)) / 2. Lubię to pisać (N²-N)/2, ponieważ widok kwadratu pomaga mi zapamiętać, że to formuła dla symetryczny algorytmy. Asymetryczny to po prostu 2BA.

Zalecana:

Jak generowane są klucze symetryczne?

Algorytmy z kluczem symetrycznym używają jednego wspólnego klucza; utrzymywanie danych w tajemnicy wymaga zachowania tego klucza w tajemnicy. W niektórych przypadkach klucze są generowane losowo za pomocą generatora liczb losowych (RNG) lub generatora liczb pseudolosowych (PRNG). PRNG to algorytm komputerowy, który generuje dane, które podczas analizy wydają się losowe

Jak czyścić klucze do laptopa bez wyjmowania kluczy?

Kroki Wyłącz i odłącz laptopa przed wykonaniem jakiegokolwiek czyszczenia. Przechyl laptopa do góry nogami i delikatnie stuknij lub potrząśnij nim. Spryskać między klawiszami sprężonym powietrzem, aby usunąć kurz. Przetrzyj klawisze wilgotną ściereczką z mikrofibry. Usunąć uporczywy brud za pomocą wacika nasączonego alkoholem inizopropylowym

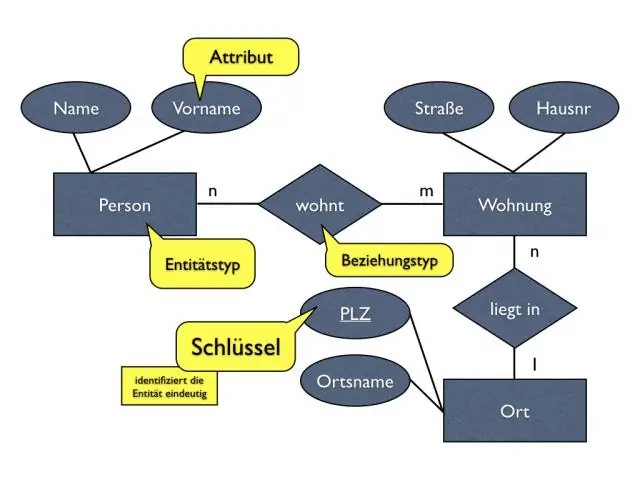

Co to są klucze podstawowe i klucze obce?

Relacja klucza podstawowego i klucza obcego Klucz podstawowy jednoznacznie identyfikuje rekord w tabeli relacyjnej bazy danych, podczas gdy klucz obcy odnosi się do pola w tabeli, które jest kluczem podstawowym innej tabeli

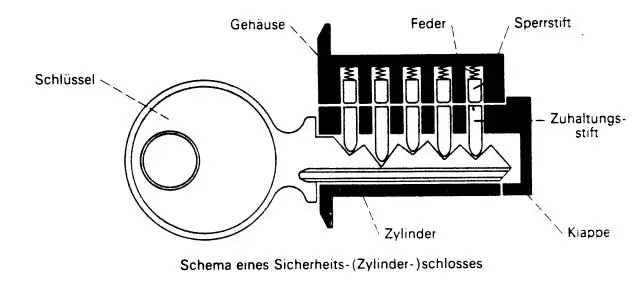

Jak działają zamki i klucze?

Podstawowe zamki typu pin-and-tumbler mają kilka sprężynowych sworzni wewnątrz szeregu małych cylindrów. Kiedy prawy klucz wsuwa się w zamek typu pin-and-tumbler, spiczaste zęby i nacięcia na ostrzu klucza pozwalają sprężynowym kołkom poruszać się w górę i w dół, aż zrównają się z ścieżką zwaną linią ścinania

Jak używane są razem klucze symetryczne i asymetryczne?

Szyfrowanie asymetryczne i symetryczne są zwykle używane razem: użyj algorytmu asymetrycznego, takiego jak RSA, aby bezpiecznie wysłać komuś klucz AES (symetryczny). Klucz symetryczny nazywa się kluczem sesji; nowy klucz sesji może być okresowo retransmitowany przez RSA. Takie podejście wykorzystuje mocne strony obu kryptosystemów