Automatyzacja biura umożliwia firmom zwiększenie produktywności i optymalizację istniejących procedur biurowych, co pozwala zaoszczędzić czas, pieniądze i wysiłek ludzki. Ostatnio zmodyfikowany: 2025-01-22 17:01

ICCID oznacza Integrated CircuitCardIdentifier. Jeśli numer IMEI jest używany do identyfikacji Twojego telefonu komórkowego, funkcją ICCID jest międzynarodowa identyfikacja Twojej karty SIM. Numer ICCID składa się z 19 do 20 znaków. Jest to w zasadzie unikalny numer seryjny, który reprezentuje kartę SIM subskrybowaną przez użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

ClamAV wykrywa wirusy dla wszystkich platform. Skanuje również w poszukiwaniu wirusów Linux. W ciągu tych 30 lat napisano tylko 40 wirusów dla systemu Linux, podczas gdy dla systemu Windows napisano ponad 60 000 wirusów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odnowiona konsola to prawdopodobnie taka, która była używana i została odsprzedana sprzedawcy przez klienta. Prawdopodobnie przeszedł kilka podstawowych kontroli, aby upewnić się, że działa, ale może nie zostać sprawdzony lub naprawiony tak dokładnie, jak jednostka jest kondycjonowana. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tryb agresywny może nie być tak bezpieczny jak tryb główny, ale zaletą trybu agresywnego jest to, że jest szybszy niż tryb główny (ponieważ wymienianych jest mniej pakietów). Tryb agresywny jest zwykle używany w przypadku sieci VPN dostępu zdalnego. Ale użyjesz także trybu agresywnego, jeśli jeden lub obaj peery mają dynamiczne zewnętrzne adresy IP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Transformator przekształca napięcie sieciowe prądu przemiennego na wyższą lub niższą wartość. Małe transformatory podłączane do gniazdka ściennego wytwarzają niskie napięcie prądu stałego, które jest używane przez popularne urządzenia elektroniczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłącz dysk do komputera i, jeśli to konieczne, do gniazdka ściennego. Otwórz Eksploratora Windows, kliknij sekcję „Komputer” na pasku bocznym i znajdź dysk. Kliknij dysk prawym przyciskiem myszy i wybierz „Formatuj”. W sekcji „System plików” wybierz system plików, którego chcesz użyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mogą łączyć się z bazą danych tylko za pomocą protokołu HTTP/HTTPS. Aby użytkownicy z ograniczonym dostępem mogli łączyć się za pośrednictwem ODBC lub JDBC, należy włączyć dostęp dla połączeń klienckich, wykonując instrukcję SQL ALTER USER ENABLE CLIENT CONNECT lub włączając odpowiednią opcję dla użytkownika w kokpicie SAP HANA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie są podstawowe koncepcje wsparcia zorientowanego na wiedzę (KCS)? Tworzenie treści w wyniku rozwiązywania problemów. Zmieniające się cykle życia produktów oparte na treści. Nagradzanie uczenia się, współpracy, udostępniania i doskonalenia. Rozwijanie bazy wiedzy w oparciu o doświadczenia jednostki. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 odpowiedzi. Aby sprawdzić, czy Apache-Flume jest poprawnie zainstalowany, przenieś do katalogu flume/bin, a następnie wpisz polecenie flume-ng version. Upewnij się, że jesteś we właściwym katalogu, używając polecenia ls. flume-ng będzie na wyjściu, jeśli jesteś we właściwym katalogu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze oprogramowanie do edycji wideo: płatny Adobe Premiere Pro CC. Najlepsze oprogramowanie do edycji wideo dla systemu Windows. Final Cut Pro X. Najlepszy edytor wideo na komputer Mac. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. Corel VideoStudio Ultimate 2019. Filmora9. CyberLink PowerDirector 17 Ultra. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie zabezpieczające to dowolny rodzaj oprogramowania, które zabezpiecza i chroni komputer, sieć lub dowolne urządzenie obsługujące komputery. Zarządza kontrolą dostępu, zapewnia ochronę danych, zabezpiecza system przed wirusami i włamaniami z sieci/Internetu oraz chroni przed innymi zagrożeniami bezpieczeństwa na poziomie systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

KDE to skrót od K Desktop Environment. Jest to środowisko adesktopowe dla systemu operacyjnego opartego na Linuksie. Linuksa można sobie wyobrazić bez KDE i GNOME, tak jak Windowsa DOSin. KDE i GNOME są bardzo podobne do Windows, z wyjątkiem tego, że są powiązane z Linuksem poprzez serwer x, a nie system operacyjny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Doprowadziło to do umożliwienia rolnikom rozpoczęcia masowej produkcji zbóż. Wynalezienie elewatorów zbożowych znacznie pomogło rolnikom w produkcji i przemieszczaniu większej ilości ziarna w krótszym czasie. A podczas boomu budowlanego systemu kolejowego, elewatory zbożowe dostosowano i zbudowano wzdłuż torów kolejowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twój certyfikat CompTIA IT Fundamentals (ITF+) nigdy nie wygaśnie i zawsze będziesz traktowany jako „certyfikowany na całe życie”, niezależnie od tego, czy zdecydujesz się wziąć udział w programie CE w celu uzyskania przyszłych certyfikatów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Box jest zgodny z popularnym modelem synchronizacji opracowanym przez Dropbox, więc dodaje również specjalny folder synchronizacji do Twojego urządzenia. Działa tak samo jak w przypadku Dropbox. Boxlety, których używasz do synchronizacji wybiórczej, aby pomóc Ci zwolnić miejsce, synchronizując tylko wybrane treści. Możesz również wyłączyć synchronizację folderów za pomocą aplikacji internetowej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najpierw wyłącz zasilanie obwodu wyjściowego. Użyj małej pary szczypiec z igłami, aby chwycić bolce i wyciągnąć go. Jeśli bolec uziemienia jest pusty, włóż mały śrubokręt w miejsce i lekko go przekręć, aż zostanie zaklinowany, a następnie delikatnie wyciągnij. Ostatnio zmodyfikowany: 2025-01-22 17:01

GoDaddy Inc. jest amerykańską notowaną na giełdzie firmą zajmującą się rejestracją domen internetowych i firmą hostingową z siedzibą w Scottsdale w Arizonie i zarejestrowaną w stanie Delaware. Firma znana jest z reklam w telewizji i gazetach. Był zaangażowany w kilka kontrowersji związanych z cenzurą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja SQL CREATE INDEX. Instrukcja CREATE INDEX służy do tworzenia indeksów w tabelach. Indeksy służą do szybszego pobierania danych z bazy danych. Uwaga: Aktualizacja tabeli z indeksami zajmuje więcej czasu niż aktualizacja tabeli bez (ponieważ indeksy również wymagają aktualizacji). Ostatnio zmodyfikowany: 2025-01-22 17:01

Menedżer klastra. Te agenty działają na każdym węźle klastra w celu zarządzania i konfigurowania usług, zestawu usług lub zarządzania i konfigurowania samego całego serwera klastra (patrz superkomputery). klaster (lub chmura) do wykonania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Check Point SandBlast Zero-Day Protection to innowacyjne rozwiązanie, które powstrzymuje nieznane złośliwe oprogramowanie, ataki typu zero-day i ukierunkowane ataki przed infiltracją sieci. Rozwiązanie SandBlast jest oparte na nowej technologii wykrywania exploitów na poziomie procesora w celu wcześniejszej identyfikacji zagrożeń, zanim złośliwe oprogramowanie będzie miało możliwość wdrożenia kodu uchylającego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszystkie zegarki Apple - Walmart.com. Ostatnio zmodyfikowany: 2025-06-01 05:06

Poprowadzimy Cię do wyszukania Kreatora wyszukiwania w programie Access 2007/2010/2013: Kliknij kartę Arkusz danych; Przejdź do grupy Pola i kolumny; Kliknij przycisk Kolumna wyszukiwania; Następnie pojawi się okno dialogowe Kreatora wyszukiwania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby otworzyć edytor POM, kliknij pom projektu. plik xml. Jeśli dostosowałeś edytory do pom. xml, a edytor POM nie jest edytorem domyślnym, może być konieczne kliknięcie pliku prawym przyciskiem myszy i wybranie „Otwórz za pomocą / Maven POM Editor”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdarzenia domyślne Domyślnym zdarzeniem obiektu Page jest zdarzenie Load. Podobnie każda kontrolka ma zdarzenie domyślne. Na przykład domyślnym zdarzeniem dla kontrolki przycisku jest zdarzenie Click. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją dwa sposoby nadawania uprawnień. Uprawnienia można udzielić za pomocą przystawki Użytkownicy i komputery usługi Active Directory. Wystarczy otworzyć właściwości grupy, przejść do zakładki Zabezpieczenia, dodać użytkownika lub grupę skrzynki pocztowej, a następnie zaznaczyć pole Wyślij jako i zastosować zmianę. Ostatnio zmodyfikowany: 2025-01-22 17:01

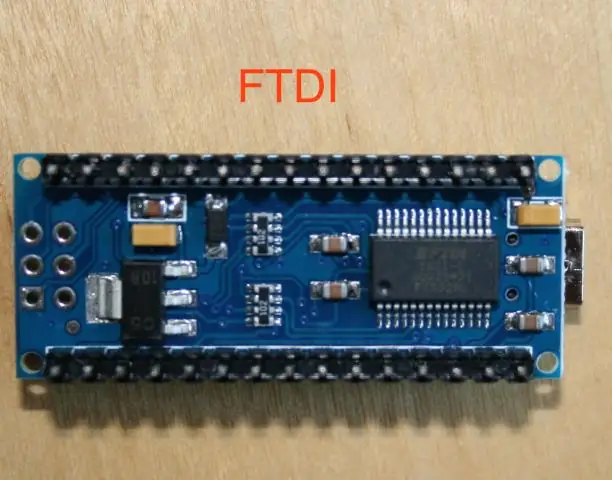

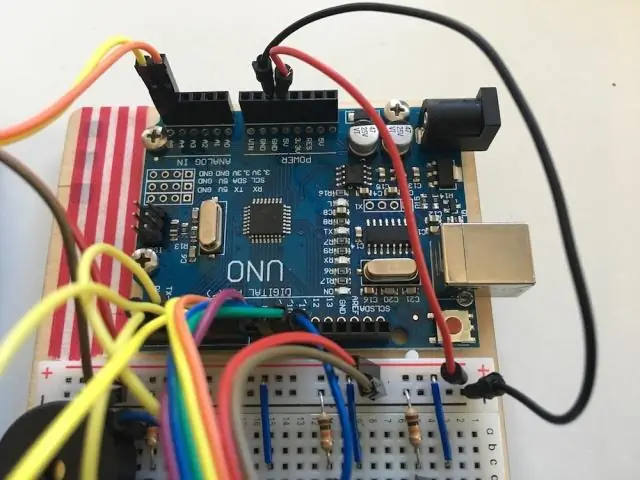

Arduino Nano ma piny, które można podłączyć bezpośrednio do płytki stykowej. Po prostu ustaw go na końcu z portem USB skierowanym na zewnątrz i ostrożnie wepchnij. Następnie znajdź piny oznaczone GND i 5V i za pomocą przewodów połączeniowych podłącz je do odpowiednich kanałów bocznych. Teraz jesteś gotowy do pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Platforma Microsoft Hyper-V 2016 to darmowa wersja hipernadzorcy oferowanego przez firmę Microsoft. Do jakich przypadków nadaje się darmowa wersja Hyper-V 2016well? Jedynym zastrzeżeniem związanym z platformą Hyper-V 2016 jest to, że produkt nie jest objęty licencją gościa systemu Windows, ponieważ jest on bezpłatny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kostki to jednostki przetwarzania danych składające się z tabel faktów i wymiarów z hurtowni danych. Dostarczają klientom wielowymiarowe widoki danych, zapytania i możliwości analityczne. Kostkę można przechowywać na jednym serwerze analizy, a następnie zdefiniować jako połączoną kostkę na innych serwerach analizy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie jak telefony komórkowe, sieć Wi-Fi wykorzystuje fale radiowe do przesyłania informacji w sieci. Ponieważ sieć bezprzewodowa działa jako ruch dwukierunkowy, dane odebrane z Internetu przechodzą również przez router w celu przekodowania w sygnał radiowy, który zostanie odebrany przez kartę sieci bezprzewodowej komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zapobiec automatycznemu odrzucaniu certyfikatu przez Firefoksa, musisz wyłączyć automatyczną weryfikację certyfikatu. Otwórz Firefoksa na swoim komputerze. Kliknij ikonę „Ustawienia”. Wybierz kartę „Zaawansowane” w oknie „Opcje”. Wybierz kartę „Szyfrowanie”. Kliknij przycisk „Walidacja”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda every() sprawdza, czy wszystkie elementy w tablicy przechodzą test (dostarczany jako funkcja). Metoda every() wykonuje funkcję raz dla każdego elementu znajdującego się w tablicy: Jeśli znajdzie element tablicy, w którym funkcja zwraca fałszywą wartość, every() zwraca fałsz (i nie sprawdza pozostałych wartości). Ostatnio zmodyfikowany: 2025-01-22 17:01

Główną różnicą między nimi jest sposób przechwytywania obrazów. Gdy światło obiektu na zdjęciu wpada do aparatu, aparat cyfrowy wykorzystuje czujnik cyfrowy do przechwytywania obrazu. W kamerze analogowej światło pada na film. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodawanie obramowania linii do pojedynczej strony Po zaznaczeniu strony kliknij pozycję Wstaw > Obraz > Autokształty > Podstawowe kształty > Prostokąt. Przeciągnij stronę, aby narysować granicę strony. Kliknij prawym przyciskiem myszy obramowanie, a następnie wybierz opcję Formatuj autokształt. Kliknij kartę Kolory i linie, wybierz kolor i typ linii, a następnie kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Non- przedrostek oznaczający „nie”, swobodnie używany jako angielski formant, zwykle z prostą negatywną siłą sugerującą zwykłą negację lub brak czegoś (a nie przeciwieństwo lub odwrotność tego, jak często wyrażane przez un-1): nieprzestrzeganie ; brak zakłóceń; brak płatności; nieprofesjonalny. Ostatnio zmodyfikowany: 2025-01-22 17:01

InDesign faktycznie ma opcję nakładki, podobnie jak Photoshop. Jest dostępny za pośrednictwem panelu efektów: po prostu wybierz obiekt, do którego chcesz zastosować efekt, i wybierz nakładkę w panelu efektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rzeczownik własny działa dokładnie tak samo, jak rzeczownik pospolity. Jest to osoba, miejsce, rzecz lub idea.Jednak tego typu rzeczowniki są pisane wielką literą.Rzeczowniki właściwe obejmują dni tygodnia, miesiące roku, miasta, miasta, ulice, stany, kraje i marki. Ostatnio zmodyfikowany: 2025-01-22 17:01

W ASP.NET dostępnych jest sześć formantów sprawdzania poprawności. Wymagany Walidator Pola. Walidator zakresu. PorównajWeryfikator. Walidator wyrażeń regularnych. Walidator niestandardowy. Podsumowanie walidacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij „Wybierz”, aby wyświetlić pliki na dysku twardym i znaleźć jeden z plików programu PowerPoint. Kliknij dwukrotnie ten plik, aby go zaznaczyć. Kliknij „Utwórz pokaz slajdów”, aby utworzyć plik wykonywalny. Program umieszcza go w folderze wymienionym w polu tekstowym Nazwa pliku wyjściowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadzenie do MySQL Typ INT W MySQL INT oznacza liczbę całkowitą, która jest liczbą całkowitą. MySQL obsługuje wszystkie standardowe typy liczb całkowitych SQL INTEGER lub INT i SMALLINT. Ponadto MySQL zapewnia TINYINT MEDIUMINT i BIGINT jako rozszerzenia standardu SQL. Typ danych MySQL INT może być podpisany i niepodpisany. Ostatnio zmodyfikowany: 2025-01-22 17:01