Zainstaluj transfer plików Bluetooth Transfer plików Bluetooth umożliwia przesyłanie wielu typów plików przez Bluetooth między sparowanymi telefonami. Uruchom aplikację i dotknij przycisku menu (który można znaleźć w prawym dolnym rogu w menu przepełnienia akcji). Następnie dotknij Wyślij aplikacje i wybierz te, które chcesz wysłać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klaster podzielonego na fragmenty MongoDB składa się z następujących składników: fragment: każdy fragment zawiera podzbiór danych fragmentu. Od MongoDB 3.6 fragmenty muszą być wdrażane jako zestaw replik. mongos: mongos działa jako router zapytań, zapewniając interfejs między aplikacjami klienckimi a klastrem podzielonym na fragmenty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po odblokowaniu iPhone'a przeciągnij w dół od góry ekranu, aby odsłonić widżety. Zobaczysz godzinę na samej górze ekranu i datę tuż pod nią, bardzo dużą czcionką. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zwykle osoba doświadczająca jest istotą, która otrzymuje wrażenie zmysłowe, lub w inny sposób jest miejscem jakiegoś zdarzenia lub aktywności, która nie wymaga ani woli, ani zmiany stanu. Bał się. Lukrecja zobaczyła rower. To Bill pierwszy powąchał bekon. Wybuch słyszeli wszyscy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, okna z obrazkami nie otwierają się. Często można spotkać inne style okien określane jako okna obrazów, takie jak okna obrazów skrzydłowych lub przesuwne okna obrazów. Ostatnio zmodyfikowany: 2025-06-01 05:06

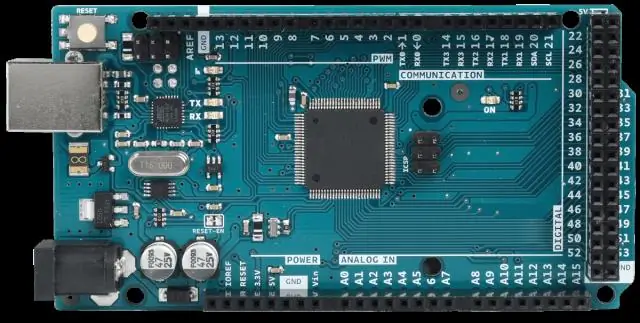

Kontroluj Arduino za pomocą telefonu Krok 1: Materiały. Będziesz potrzebował: Krok 2: Pobierz aplikację. Przejdź do sklepu z aplikacjami / sklepu Google Play na telefonie i pobierz blynk, a następnie utwórz konto blynk. Krok 3: Skonfiguruj aplikację. Po zainstalowaniu aplikacji. Krok 4: Prześlij kod. Krok 5: Zobacz akcję! 23 Dyskusje. Ostatnio zmodyfikowany: 2025-01-22 17:01

W programowaniu w C++ można podać wartości domyślne parametrów funkcji. Idea argumentu domyślnego jest prosta. Jeśli funkcja jest wywoływana przez przekazanie argumentów, te argumenty są używane przez funkcję. Ale jeśli argument/y nie zostaną przekazane podczas wywoływania funkcji, wówczas używane są wartości domyślne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java została początkowo zaprojektowana z myślą o bezpieczeństwie, więc teoretycznie jest bardzo bezpieczna. Programy Java pobrane z sieci nie mogą uzyskać dostępu do plików - mogą to zrobić tylko aplety znajdujące się na komputerze hosta i są one ograniczone do zdefiniowanego przez użytkownika zestawu katalogów i plików o różnym stopniu dostępności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwierzytelnianie oparte na certyfikacie to wykorzystanie certyfikatu cyfrowego do identyfikacji użytkownika, maszyny lub urządzenia przed przyznaniem dostępu do zasobu, sieci, aplikacji itp. W przypadku uwierzytelniania użytkownika jest ono często wdrażane w koordynacji z tradycyjnymi metodami, takimi jak jako nazwa użytkownika i hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli system Windows został zainstalowany na dysku z jedną partycją Uruchom komputer Mac w systemie OS X. Otwórz Narzędzie dyskowe znajdujące się w folderze Inne w programie Launchpad. Wybierz dysk Windows, kliknij w Wymaż, wybierz format Mac OS Extended (z kronikowaniem) >, a następnie kliknij w przycisk Wymaż. Ostatnio zmodyfikowany: 2025-01-22 17:01

HP Deskjet 2548 Wifi Password Wypróbuj domyślne hasło dla sieci bezprzewodowej, czyli 12345678. Aby wyświetlić hasło do drukarki, należy wydrukować stronę konfiguracji sieci. Aby uzyskać stronę konfiguracji sieci i raport z testu sieci bezprzewodowej, należy jednocześnie nacisnąć przycisk informacji () i przycisk sieci bezprzewodowej (). Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom skrypt R i zaimportuj dane W programie Power BI Desktop wybierz Pobierz dane, wybierz Inne > Skrypt R, a następnie wybierz Połącz: Jeśli R jest zainstalowany na komputerze lokalnym, po prostu skopiuj skrypt do okna skryptu i wybierz OK. Najnowsza zainstalowana wersja jest wyświetlana jako silnik R. Wybierz OK, aby uruchomić skrypt R. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wpisując kolejno ctrl+p i ctrl+q, przełączasz tryb interaktywny w tryb demona, który utrzymuje działanie kontenera, ale zwalnia terminal. Możesz dołączyć do niego później za pomocą docker attach, jeśli potrzebujesz więcej interakcji z kontenerem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie antywirusowe lub oprogramowanie antywirusowe (w skrócie oprogramowanie AV), znane również jako oprogramowanie chroniące przed złośliwym oprogramowaniem, to program komputerowy używany do zapobiegania, wykrywania i usuwania złośliwego oprogramowania. Oprogramowanie antywirusowe zostało pierwotnie opracowane w celu wykrywania i usuwania wirusów komputerowych, stąd nazwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Otwórz Viber na swoim Androidzie. Viber wygląda jak biała ikona telefonu w fioletowym dymku w menu aplikacji. Stuknij ikonę trzech poziomych linii. Stuknij przycisk EDYTUJ. Stuknij ikonę białego ołówka obok swojego imienia i nazwiska. Edytuj swoje imię w wyskakującym okienku. Dotknij ZAPISZ w wyskakującym oknie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cofnij zmiany lokalne Odrzuć wszystkie zmiany lokalne, ale zachowaj je do ewentualnego ponownego wykorzystania później: git stash. Odrzucanie lokalnych zmian (na stałe) w pliku: git checkout -- Odrzuć wszystkie lokalne zmiany we wszystkich plikach na stałe: git reset --hard. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java to język programowania i platforma obliczeniowa wydana po raz pierwszy przez firmę Sun Microsystems w 1995 roku. Istnieje wiele aplikacji i witryn internetowych, które nie będą działać bez zainstalowanej technologii Java, a każdego dnia powstaje ich więcej. Java jest szybka, bezpieczna i niezawodna. Ostatnio zmodyfikowany: 2025-01-22 17:01

New Delhi: Firma Reliance Industries Ltd (RIL) włączyła trzy spółki zależne, które posiadały co najmniej pół tuzina aplikacji Reliance Jio, do spółki macierzystej z dniem 1 kwietnia w celu zbudowania jednego wewnętrznego zespołu medialnego, w którym dwie osoby będą świadome rozwój powiedział. Ostatnio zmodyfikowany: 2025-01-22 17:01

Salesforce1 Lightning Connect jest wyceniany według źródła danych, a miesięczna subskrypcja zaczyna się od 4000 USD miesięcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Certyfikowany przez IASSC Lean Six Sigma Yellow Belt™ (ICYB™) to profesjonalista dobrze zorientowany w podstawowych elementach metodologii Lean Six Sigma, który prowadzi ograniczone projekty doskonalenia i/lub służy jako członek zespołu w ramach bardziej złożonych projekty usprawniające prowadzone przez Certyfikowany Zielony Pas lub Certyfikowany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktualizacja z 29 czerwca 2015 r.: Tumblr zmodyfikował skrót klawiaturowy dla małego tekstu. To Command + Shift + łącznik dla Mac lub Control + Shift + łącznik dla Windows. Ponadto Tumblr dodał wstawkę GIF (Command + Shift + G dla Mac lub Control + Shift + G dla Windows) w przewodniku po skrótach pulpitu nawigacyjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostawa przesyłek DX to jedna z najbardziej zaufanych usług kurierskich w Wielkiej Brytanii. DX zapewnia szeroki zakres usług doręczenia, obejmujących przesyłki paczek, przesyłki zabezpieczone, kurierskie i logistyczne zarówno na adresy firmowe, jak i mieszkaniowe w Wielkiej Brytanii i Irlandii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Panel łączy można znaleźć w menu Widok; >Widok >Linki. Aby zaktualizować pożądane zmiany w programie Indesign, użyj panelu Links. Możesz również odłączyć (osadzić) pliki tutaj. Możesz użyć panelu linków, aby zaktualizować, ponownie połączyć lub usunąć połączone pliki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz swoje ostatnie aplikacje (naciśnij i przytrzymaj przycisk home/back), a następnie przesuń FB Lite. Otwórz ponownie FB Lite i możesz teraz oglądać zdjęcia w trybie swobodnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 2, aby znaleźć BAPI w SAP SD Można również znaleźć BAPI używane w określonej transakcji. Uruchom transakcję (na przykład VA02), przejdź do „Pasek menu” -> Środowisko -> Status i przejdź do Programu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przejdźmy do Ustawienia -> Ogólne -> Użycie -> Zużycie baterii. Jeśli aplikacja pokazuje Aktywność w tle, oznacza to, że aplikacja używa baterii na Twoim iPhonie, nawet jeśli nie jest otwarty. To może być dobre, ale często zezwolenie aplikacji na działanie w tle powoduje niepotrzebne zużycie baterii. Ostatnio zmodyfikowany: 2025-01-22 17:01

W JSON nie ma typu danych funkcji. JSON obsługuje obiekty, tablice, ciągi, liczby, wartości logiczne i null. Jest to format danych, a nie język programowania. Wspieranie funkcji nie ma większego sensu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dla klientów Sprint jest to trochę bardziej skomplikowane. Większość przejdzie do planów T-Mobile w miarę wchłaniania marki. Ale użytkownicy marek prepaid Sprint, w tym Boost Mobile, Virgin Mobile i Sprint prepaid, staną się klientami Dish Network, firmy telewizji satelitarnej z siedzibą w Kolorado. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1 Postępuj zgodnie z tradycyjnym/profesjonalnym formatem. Podczas pisania listu przestrzegaj właściwego formatu listu. Krok 2 Wprowadź nazwy odbiorców CC. Pod podpisem wpisz „CC” i umieść od dwóch do czterech spacji między podpisem a wierszem CC. Krok 3:Wyślij listy. Teraz po prostu wyślij listy do wszystkich osób z listy CC. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 odpowiedzi Otwórz terminal. Jeśli jeszcze tego nie zrobiłeś, uruchom to polecenie: sudo gem install cocoapods. Znajdź katalog projektu w Finderze. Wpisz cd w terminalu, a następnie spację. Przeciągnij i upuść katalog projektu do okna terminala. Naciśnij klawisz powrotu. Teraz wpisz pod install. Ostatnio zmodyfikowany: 2025-01-22 17:01

Papier błyszczący jest powlekany, aby zmniejszyć ilość wchłanianego atramentu w porównaniu z papierem matowym, więc ustawienie błyszczące w drukarce powinno dawać mniej atramentu. Na papierze matowym, przy ustawieniu jakości błyszczącej, czerń i matowe kolory mogły zostać rozmyte. Ostatnio zmodyfikowany: 2025-01-22 17:01

Temat 3: Jak efektywnie uczyć się do MEE Upewnij się, że masz dobre konspekty. Pierwszym krokiem do efektywnej i produktywnej nauki dla MEE jest upewnienie się, że masz dobre konspekty. Zrozum prawo. Zapamiętaj prawo i skup się na sprawdzonych dziedzinach prawa. Wypełnij pytania praktyczne. Samodzielnie oceniaj swoje odpowiedzi MEE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie Continue jest umieszczane w treści pętli while. Po wykonaniu polecenia kontynuuj wirtualna maszyna Javy przeskakuje do następnej iteracji pętli bez wykonywania większej części treści pętli while. Następna iteracja ciała pętli while będzie przebiegać jak każda inna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż iPhone XS nie jest już w sprzedaży na stronie Apple, nadal można znaleźć oferty głównych operatorów, takich jak AT&T, Verizon, Sprint i T Mobile. Dzięki niedawnemu wydaniu iPhone'a 11 możesz teraz również znaleźć zniżki na odblokowane modele od sprzedawców takich jak Best Buy, Amazon i Walmart. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja ALTER PROCEDURE (SQL) zmienia procedurę na bieżącym serwerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Interfejs można traktować jako umowę między systemem a środowiskiem. W programie komputerowym „system” to funkcja lub moduł, o którym mowa, a „środowisko” to reszta projektu. „Wdrożenie” można zdefiniować jako system bez interfejsu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z często zadawanych pytań dotyczących Oracle. Oracle 12c to wersja bazy danych Oracle. „c” oznacza „cloud”, aby wskazać, że 12c jest „włączony w chmurę”. Oferuje nową opcję dla wielu dzierżawców, która pomoże firmom konsolidować bazy danych w chmurach prywatnych lub publicznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

JSON Web Token (JWT) to otwarty standard (RFC 7519), który definiuje kompaktowy i samodzielny sposób bezpiecznego przesyłania informacji między stronami jako obiektu JSON. JWT można podpisywać za pomocą klucza tajnego (za pomocą algorytmu HMAC) lub pary kluczy publiczny/prywatny za pomocą RSA lub ECDSA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Słowo to pochodzi z połączenia posłuszny - z jego korzeniem od oboedientem, co po łacinie oznacza „posłuszeństwo” - z przedrostkiem dis, czyli „czynić przeciwieństwo”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nowe funkcje Ogólnie rzecz biorąc, PHP 7 jest szybsze, bezpieczniejsze i znacznie bardziej zasobooszczędne niż starsze wersje. Na przykład witryna z PHP 7 może obsłużyć dwa razy więcej odwiedzających niż PHP 5, używając tej samej ilości pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01