Mechanizmy bezpieczeństwa to narzędzia i techniki techniczne, które są wykorzystywane do wdrażania usług bezpieczeństwa. Mechanizm może działać samodzielnie lub z innymi w celu świadczenia określonej usługi. Przykłady powszechnych mechanizmów bezpieczeństwa są następujące: Kryptografia. Ostatnio zmodyfikowany: 2025-01-22 17:01

W informatyce, a konkretnie w udostępnianiu plików peer-to-peer, seedowanie polega na przesyłaniu już pobranych treści, aby inni mogli je pobrać. Współpracownik celowo decyduje się zostać zalążkiem, pozostawiając aktywne zadanie przesyłania podczas pobierania zawartości. Oznacza to, że powinna istnieć motywacja do siewu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz utworzyć program Go w dowolnym miejscu w swoim systemie. Typowy program Go to zwykły plik tekstowy z rozszerzeniem .go. Możesz uruchomić ten program za pomocą polecenia go run hello.go, gdzie hello.go jest plikiem programu Go w bieżącym katalogu. Przestrzeń robocza to sposób Go na ułatwienie zarządzania projektami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli nie możesz znaleźć ikony Bezpieczne usuwanie sprzętu, naciśnij i przytrzymaj (lub kliknij prawym przyciskiem myszy) pasek zadań i wybierz Ustawienia paska zadań. W obszarze Obszar powiadomień wybierz Wybierz, które ikony pojawią się na pasku zadań. Przewiń do Eksploratora Windows: Bezpieczne usuwanie sprzętu i wysuwanie nośników i włącz go. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termin używany do opisania problemu występującego w programie. Wada może stanowić zagrożenie bezpieczeństwa, spowodować awarię programu lub spowodować inne problemy. Usuwanie usterek, aktualizacje wydawane przez programistów lub łatki, które aktualizują kod i naprawiają problem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Sieci zewnętrzne to skutki, jakie produkt lub usługa wywiera na użytkownika, podczas gdy inni korzystają z tych samych lub zgodnych produktów lub usług. Pozytywne efekty zewnętrzne sieci istnieją, jeśli korzyści (lub, bardziej technicznie, marginalna użyteczność) są rosnącą funkcją liczby innych użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie wizytówki elektronicznej Wybierz osoby na pasku nawigacyjnym. W lewym górnym rogu okna programu Outlook kliknij Nowy kontakt. W formularzu kontaktowym kliknij dwukrotnie wizytówkę, aby otworzyć pole Edytuj wizytówkę. W sekcji Projekt karty kliknij strzałkę listy układów, a następnie kliknij układ z listy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja if-then Instrukcja if-then jest najbardziej podstawową ze wszystkich instrukcji przepływu sterowania. Mówi Twojemu programowi, aby wykonał określoną sekcję kodu tylko wtedy, gdy dany test okaże się prawdziwy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zna najlepszy sposób na posprzątanie każdego pomieszczenia. Korzystając z funkcji Imprint® Smart Mapping, Roomba i7 uczy się, mapuje i dostosowuje się do Twojego domu, określając najlepszy sposób sprzątania każdego pomieszczenia. Zapamiętuje nawet wiele planów pięter, więc niezależnie od tego, czy sprząta na górze, czy na dole, wie, której mapy użyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

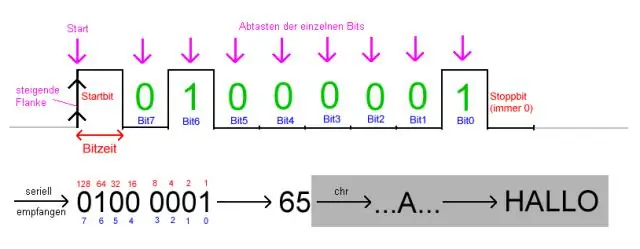

Najczęściej sygnały cyfrowe mają jedną z dwóch wartości – na przykład 0V lub 5V. Wykresy czasowe tych sygnałów wyglądają jak fale prostokątne. Fale analogowe są płynne i ciągłe, fale cyfrowe są schodkowe, kwadratowe i dyskretne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest klasyfikacja obrazu w teledetekcji? Klasyfikacja obrazu to proces przypisywania klas pokrycia terenu do pikseli. Na przykład klasy obejmują wodę, miasto, las, rolnictwo i użytki zielone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj wewn. to_bytes() konwertuje int na bajty Wywołaj int. to_bytes(długość, kolejność bajtów) na int z żądaną długością tablicy jako length i kolejnością tablicy jako kolejność bajtów, aby przekonwertować int na bajty. Jeśli kolejność bajtów jest ustawiona na „duży”, kolejność najbardziej znaczących bajtów zaczyna się od początku tablicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj tych funkcji do sterowania ekranem uczestnika: Ikona myszy pokazuje, gdzie znajduje się wskaźnik myszy. Stuknij raz, aby kliknąć lewym przyciskiem myszy. Dotknij i przytrzymaj, aby kliknąć prawym przyciskiem myszy. Stuknij ikonę klawiatury, aby wprowadzić tekst. Zsuń dwoma palcami, aby powiększyć i pomniejszyć ekran użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdź katalog, który chcesz połączyć z tym, który już masz otwarty. Po kliknięciu „Importuj z innego katalogu” otworzy się Mac Finder lub foldery Windows. Musisz przejść do innego katalogu, który chcesz połączyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

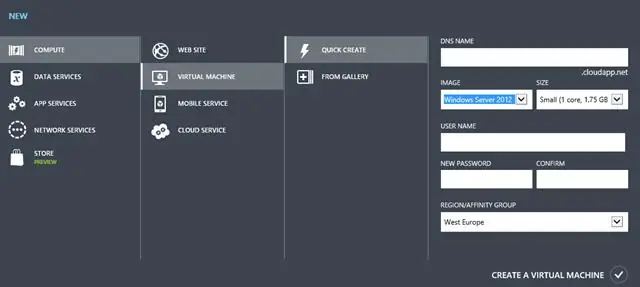

Łączenie się z wystąpieniem programu SQL Server działającego na maszynie wirtualnej platformy Azure można wykonać w zaledwie kilku krokach: Utwórz maszynę wirtualną. Otwórz port dla maszyny wirtualnej w portalu zarządzania platformy Azure. Otwórz port w zaporze systemu Windows na maszynie wirtualnej platformy Azure. Skonfiguruj zabezpieczenia dla instancji; sprawdź, czy protokół TCP jest włączony. Połącz się zdalnie przez SSMS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pięć rodzajów władzy obejmuje siłę przymusu, władzę eksperta, władzę uprawnioną, władzę referencyjną i siłę nagradzania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Witryna, do której próbujesz uzyskać dostęp, jest niedostępna, ponieważ serwer WWW, który obsługuje pliki witryny, ma problemy po stronie serwera. Witryna została przeniesiona na nowy adres. Zapora systemu Windows blokuje dostęp do określonej witryny internetowej. Twoja przeglądarka ładuje stronę internetową z wewnętrznej pamięci podręcznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Transmisja jest aktem przeniesienia czegoś z jednego miejsca do drugiego, jak audycja radiowa lub telewizyjna lub choroba przechodząca od jednej osoby do drugiej. Transmisja może być również komunikacją wysłaną przez radio lub telewizję, podczas gdy transmisja choroby to przenoszenie tego wirusa lub bakterii między ludźmi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użytkownicy systemu iOS 10 muszą wejść na stronę diagnostics.apple.com, korzystając z pomocy Geniusa (wsparcie techniczne Apple). Wpisz diagnostics:// w Safari na swoim iPhonie. Przedstawiciel klienta poda numer biletu serwisowego, który wpiszesz w odpowiednie pole na telefonie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dysk twardy. Ponieważ wykorzystuje technologię układów scalonych, pamięć flash jest technologią półprzewodnikową, co oznacza, że nie zawiera ruchomych części. Gdy do przechowywania danych w przedsiębiorstwie używana jest technologia flash, termin dysk flash lub macierz flash jest często używany zamiennie z dyskiem półprzewodnikowym (SSD). Ostatnio zmodyfikowany: 2025-01-22 17:01

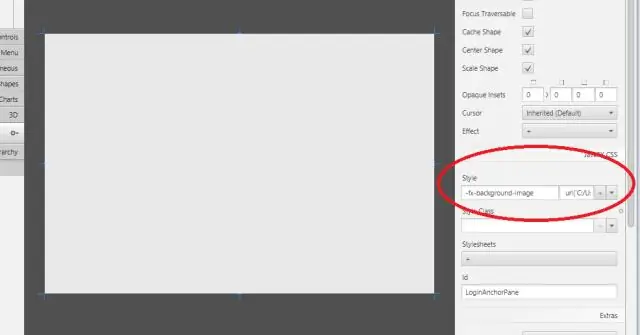

Użyj kreatora nowego NetBeans IDE. Użyj nowego polecenia JavaFX Scene Builder. Ustaw główny kontener, CSS i klasę stylu. Zmień rozmiar sceny i okna Kreatora scen. Utwórz panele bazowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamera Night Owl jest odporna na warunki atmosferyczne, ale nie będzie działać po zanurzeniu w wodzie. Podczas instalowania kamer nie należy umieszczać kamery w miejscu, w którym deszcz lub śnieg uderzają bezpośrednio w obiektyw, ani nie należy umieszczać kamery w taki sposób, aby słońce lub jasne światło padało bezpośrednio na obiektyw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze telefony ASUS w 2019 roku Dla graczy: ASUS ROG Phone. Flagowiec za mniej: ASUS ZenFone 5Z. Bestia budżetowa: ASUS ZenFone Max Pro M2. Niesamowita wartość: ASUS ZenFone Max M2. Świetna opcja dla początkujących: ASUS ZenFone Lite L1. Ostatnio zmodyfikowany: 2025-01-22 17:01

W bazach danych i przetwarzaniu transakcji dwufazowe blokowanie (2PL) jest metodą kontroli współbieżności, która gwarantuje możliwość serializacji. Jest to również nazwa wynikowego zestawu harmonogramów transakcji bazy danych (historii). Silne ścisłe dwufazowe blokowanie. Typ blokady blokada odczytu blokada zapisu blokada zapisu X X. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj jedną z poniższych czynności, aby wyświetlić samodzielne okno tekstowe: Jeśli okno poleceń jest zadokowane lub zamknięte: Naciśnij F2. Jeśli okno poleceń nie jest zadokowane lub zamknięte: naciśnij Ctrl+F2. Kliknij kolejno kartę Widok panel Palety Okno tekstowe. Odnaleźć. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podstawowa różnica między adresem logicznym a fizycznym polega na tym, że adres logiczny jest generowany przez procesor w perspektywie programu. Z drugiej strony adres fizyczny to lokalizacja, która istnieje w jednostce pamięci. Zbiór wszystkich adresów logicznych generowanych przez CPU dla programu nazywa się Logiczną Przestrzeń Adresową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Triangulacja oznacza użycie więcej niż jednej metody do zbierania danych. ten sam temat. Jest to sposób na zapewnienie słuszności badań. zastosowanie różnych metod zbierania danych na ten sam temat, jakimi. obejmuje różne rodzaje próbek oraz metody zbierania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sophia to realistyczny humanoidalny robot zdolny do okazywania ludzkich ekspresji i interakcji z ludźmi. Został zaprojektowany z myślą o badaniach, edukacji i rozrywce oraz pomaga promować publiczną dyskusję na temat etyki AI i przyszłości robotyki. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pomyśl o tym w ten sposób: czułość to miara zmiany w polu widzenia kamery, która kwalifikuje się jako potencjalne wykrycie ruchu, a próg to ilość tego ruchu, która musi wystąpić, aby rzeczywiście uruchomić alarm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Host, port, hasło i baza danych Domyślnie redis-cli łączy się z serwerem w 127.0. 0.1 port 6379. Jak łatwo się domyślić, można to łatwo zmienić za pomocą opcji wiersza poleceń. Aby określić inną nazwę hosta lub adres IP, użyj -h. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pakiet Facebook SDK umożliwia twórcom aplikacji mobilnych integrację Facebooka z aplikacją mobilną. SDK to skrót od Software Development Kit, który umożliwia bezproblemową integrację strony internetowej lub aplikacji z Facebookiem. Przykłady tego, co możesz zrobić za pomocą Facebook SDK: Udostępnianie treści na Facebooku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie obsługi błędów. Użyj polecenia Obsługa błędów, aby pomóc w debugowaniu podczas uruchamiania TaskBot / MetaBot Logic. Określa, czy kontynuować, czy zatrzymać, jeśli w zadaniu wystąpi błąd i ustawia stan zadania, w zależności od akcji obsługi błędu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ting Unlimited Talk, Text and Data - 45 USD za linię/miesiąc Plany są częścią nowego programu pilotażowego, który próbujemy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaki numer ma wyłączyć pocztę głosową O2? Zadzwoń pod numer 1760, aby go wyłączyć. Również 1750, aby włączyć go ponownie, jeśli zmienisz zdanie w przyszłości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kilka kroków, które należy wykonać podczas sprawdzania wydajności Internetu w hotelowym hotspocie Wi-Fi: Uzyskaj hasło Wi-Fi. Otwórz połączenie Wi-Fi na laptopie, tablecie lub telefonie i zaloguj się. Po nawiązaniu połączenia otwórz okno przeglądarki na swoim urządzeniu. Przejdź do www.bandwidthplace.com. Wykonaj test prędkości. Użyj internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na szczęście istnieje sposób na użycie klienta poczty Gmail z niestandardowym adresem e-mail. Aby utworzyć bezpłatną niestandardową domenę e-mail w Gmailu, po prostu zarejestruj niestandardową domenę, zarejestruj się w Gmailu, prześlij e-maile do Gmaila i włącz Gmaila, aby wysyłać jako adres e-mail w Twojej domenie. Ostatnio zmodyfikowany: 2025-06-01 05:06

W językach opartych na klasach rozróżnia się je na dwa typy: jeśli istnieje tylko jedna kopia zmiennej współdzielona ze wszystkimi instancjami klasy, nazywa się ją zmienną klasy lub statyczną zmienną składową; natomiast jeśli każda instancja klasy ma własną kopię zmiennej, zmienna nazywana jest zmienną instancji. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 Odpowiedzi Otwórz terminal powłoki Spark i wprowadź polecenie. sc.version Lub spark-submit --version. Najłatwiej jest po prostu uruchomić „spark-shell” w wierszu poleceń. Wyświetli. aktualna aktywna wersja Spark. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wystarczy włożyć kartę pamięci do czytnika, a następnie podłączyć czytnik do standardowego portu USB, aby przesłać dane. Czytnik microSD USB MobileMate współpracuje z kartami microSD, w tym UHS-II i UHS-Icard. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak bezprzewodowo wykonać kopię lustrzaną iPhone'a na telewizorze Vizio Pobierz aplikację SmartCast, przechodząc do sklepu z aplikacjami na telefonie. Uruchom aplikację na swoim urządzeniu, a następnie podłącz iPhone'a do Vizio TV. Aby rozpocząć konfigurację, wybierz trzy boczne paski w lewym górnym rogu ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01