Jak odzyskać usunięty dziennik połączeń w systemie Android Krok 1: Podłącz telefon z Androidem do komputera za pomocą kabla USB. Krok 2: Zezwól na debugowanie USB na telefonie z Androidem. Krok 3: Wybierz typ pliku, którego potrzebujesz do odzyskania danych - Historia połączeń. Krok 5: Rozpocznij skanowanie i znajdź usunięte dzienniki połączeń na telefonie z Androidem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość państw narodowych to systemy unitarne. W Stanach Zjednoczonych wszystkie stany mają jednolite rządy z dwuizbowymi władzami ustawodawczymi (z wyjątkiem Nebraski, która ma władzę ustawodawczą jednoizbową). Docelowo wszystkie samorządy w unitarnym państwie podlegają władzy centralnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Framework głębokiego uczenia się to interfejs, biblioteka lub narzędzie, które pozwala nam łatwiej i szybciej budować modele głębokiego uczenia się, bez wchodzenia w szczegóły podstawowych algorytmów. Zapewniają jasny i zwięzły sposób definiowania modeli przy użyciu zbioru gotowych i zoptymalizowanych komponentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak utworzyć własną animację w serwisie Canva: Krok 1: Utwórz projekt w serwisie Canva. Krok 2: Wybierz funkcję pobierania. Następnie postępuj zgodnie z listą rozwijaną, wybierz Animowany GIF/Film, a następnie „Podgląd animacji”. Wybierz jedną z opcji animacji. Następnie pobierz go jako GIF lub film. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij Ctrl H (polecenie H), aby ukryć lub odsłonić „maszerujące mrówki” z zaznaczenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiadomości nie będą przechowywane na serwerach WhatsApp Twoje wiadomości na czacie są usuwane z serwerów WhatsApp po ich dostarczeniu. Jednak WhatsApp będzie przechowywać czas i datę wiadomości, które wysyłasz i odbierasz na serwerach na zawsze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Projekt sieci niskiego poziomu, zwykle netmapa visio, zawiera wszystkie drobiazgi przeznaczone dla każdego, kto wdraża i utrzymuje infrastrukturę. Projekt niskiego poziomu wykorzystuje diagram klas na poziomie wykonania z większością wymaganych szczegółów. Ostatnio zmodyfikowany: 2025-01-22 17:01

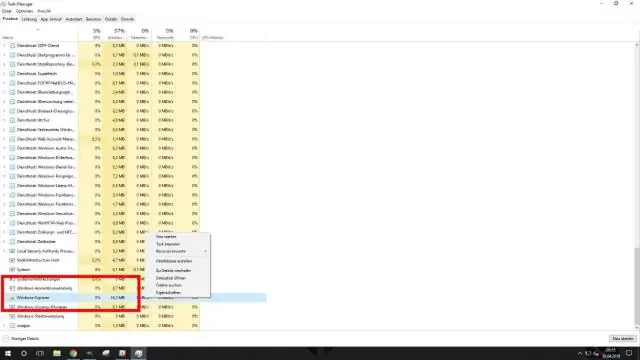

Połączenia lokalne odnoszą się do połączenia ustanowionego w celu uzyskania dostępu do usługi internetowej. Jest to cecha systemu operacyjnego Windows, która wprowadziła ten specyficzny termin. Użytkownik może dodać jedną lub więcej sieci lokalnych (LAN), z którymi system nawiązuje połączenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw…. Słowo Realistyczne Przestroga #1 – Bitcoin Mining – Numer jeden na sposób zarabiania pieniędzy za pomocą bitcoina. Jeśli chcesz zebrać największą możliwą ilość bitcoinów, kopanie jest jedną z najlepszych opcji. #2 – Kompletne mikrozadania dla Bitcoin. #3 – Baterie Bitcoin. #4 – Inwestuj w Bitcoin i BitcoinDerivatives. Ostatnio zmodyfikowany: 2025-06-01 05:06

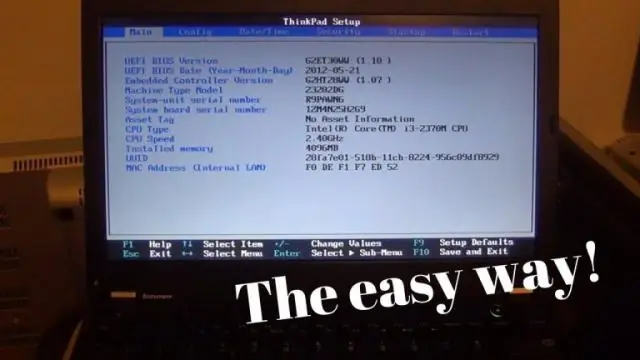

Przesuń ustawienia, zmień ustawienia komputera, ogólne, a następnie przewiń listę po prawej do dołu i naciśnij ponownie teraz. Gdy pojawi się niebieski ekran wyboru opcji, naciśnij przycisk wyłącz komputer. 3.Po wejściu na ekran BIOS wybierz Startup. Ostatnio zmodyfikowany: 2025-01-22 17:01

Repozytoria wydań przechowują wydania, a repozytoria migawek przechowują migawki. W maven migawka jest zdefiniowana jako artefakt z wersją kończącą się na -SNAPSHOT. Po wdrożeniu migawka jest przekształcana w znacznik czasu. Z definicji migawki są zmienne, wydania są niezmienne. Ostatnio zmodyfikowany: 2025-01-22 17:01

System operacyjny EMC Data Domain jest inteligentnym systemem pamięci masowej z deduplikacją EMC Data Domain. Oprogramowanie do tworzenia kopii zapasowych i odtwarzania danych EMC NetWorker centralizuje, automatyzuje i przyspiesza tworzenie kopii zapasowych i odzyskiwanie danych w całym środowisku IT. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnica między operatorami is i as jest następująca: Operator is służy do sprawdzania, czy typ czasu wykonywania obiektu jest zgodny z danym typem, czy nie, podczas gdy operator as służy do wykonywania konwersji między zgodnymi typami referencyjnymi lub typami dopuszczającymi wartość null. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wspomniano wcześniej, P2P służy do współdzielenia wszelkiego rodzaju zasobów obliczeniowych, takich jak moc obliczeniowa, przepustowość sieci lub przestrzeń dyskowa. Jednak najczęstszym przypadkiem użycia sieci peer-to-peer jest udostępnianie plików w Internecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dnscrypt-proxy jest referencyjną implementacją klienta i działa natywnie w systemie Windows, od Windows XP do Windows 10. Działa jako usługa i nie zapewnia graficznego interfejsu użytkownika; jego instalacja i konfiguracja wymagają wpisywania poleceń. Jest to doskonała opcja dla zaawansowanych użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gradient do przezroczystego Stwórz swoje pudełko jako jednolity kolor - w Twoim przypadku czarny. Po zaznaczeniu pola przejdź do panelu efektów i z rozwijanego menu „fx” wybierz „Wtapianie gradientu”. Baw się nim, aż twoje serca się zadowolą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blokada: Blokada to mechanizm zapewniający spójność danych. SQL Server blokuje obiekty po rozpoczęciu transakcji. Po zakończeniu transakcji SQL Server zwalnia zablokowany obiekt. Wyłączne (X) Blokady: Gdy występuje ten typ blokady, ma to na celu uniemożliwienie innym transakcjom modyfikacji lub uzyskania dostępu do zablokowanego obiektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kryptografia: Kryptografia jest jednym z najważniejszych narzędzi do budowania bezpiecznych systemów. Poprzez właściwe wykorzystanie kryptografii Brain Station 23 zapewnia poufność danych, chroni dane przed nieautoryzowaną modyfikacją oraz uwierzytelnia źródło danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obudź iPhone'a; na ekranie blokady znajdź ikony aparatu i latarki w dolnej części ekranu. 3D Dotknij ikony, aby uzyskać do niej dostęp. Wystarczy mocno nacisnąć ikonę aparatu, aby otworzyć aplikację Aparat, lub mocno nacisnąć ikonę latarki, aby włączyć wbudowaną latarkę. Ostatnio zmodyfikowany: 2025-01-22 17:01

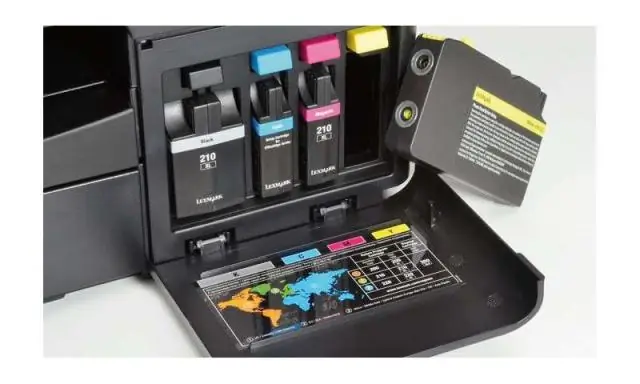

Drukarki laserowe wykorzystują toner, który jest drobnym proszkiem, który topi się na papierze, aby stworzyć trwały obraz. Drukarki oparte na tonerach, które obejmują również kserografy, zazwyczaj drukują bardzo szybko i produkują dokumenty, które przetrwają wiele lat bez blaknięcia i rozmazywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niestety nie ma sposobu na odzyskanie usuniętych wiadomości głosowych. Ponieważ są one zapisywane w usłudze telefonicznej, ze względu na miejsce i rozmiar poczty głosowej, nie mamy kopii zapasowej tych informacji. Jeśli korzystasz z podstawowej poczty głosowej, wiadomości są zwykle usuwane w ciągu 14 dni bez ostrzeżenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows Server to tylko system operacyjny. Może działać na normalnym komputerze stacjonarnym. W rzeczywistości może działać w środowisku symulowanym Hyper-V, które działa na twoim pctoo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie Google Earth przechyla widok podczas przybliżania. Lepiej jest patrzeć prosto w ziemię, ale Google daje nam widok ukośny. (Nawiasem mówiąc, jednym ze sposobów wyprostowania widoku jest naciśnięcie litery „R” na klawiaturze). Aby powiększyć bez przechylania, kliknij „Narzędzia”. w menu Google Earth. Ostatnio zmodyfikowany: 2025-01-22 17:01

Są zgodne z oryginalnym standardem FireWire i czasami nazywane są kablami IEEE 1394. Istnieją dwa typy złączy: 6-stykowe do portów w komputerach Macintosh i 4-stykowe do portów w komputerach PC i kamerach z systemem Windows. Ostatnio zmodyfikowany: 2025-06-01 05:06

Znaczenie przetwarzania w chmurze dla rozwiązań IoT na dużą skalę. Internet rzeczy (IoT) generuje ogromne ilości danych lub big data. Przetwarzanie w chmurze umożliwia również przesyłanie i przechowywanie danych przez Internet lub bezpośrednie łącze, które umożliwia nieprzerwany transfer danych między urządzeniami, aplikacjami i chmurą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Należy pamiętać, że partycja schematu jest udostępniana na wszystkich kontrolerach domeny w lesie usługi AD. Żadnej czynności wykonywanej w schemacie nie można usunąć i można ją jedynie dezaktywować. Ponadto nie ma obsługiwanego sposobu przywrócenia schematu z MY. Nie można osiągnąć poprzedniego stanu schematu, wykonując autorytatywne przywracanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W innych pokojach używano zamków skrzynkowych lub zamków obręczowych, w których, w przeciwieństwie do zamków wpuszczanych, sam zatrzask jest w samodzielnej jednostce, która jest nakładana na zewnątrz drzwi. Zakleszczenie (znane również jako zakleszczenie lub zapadka) to rodzaj zamka, którego nie można obrócić bez klucza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Certyfikacja administratora Salesforce: Nazwa egzaminu: Certyfikowany administrator Salesforce. Czas trwania: 105 minut. Liczba pytań: 60. Wynik zaliczający: 65%. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zalety VXLAN Technologia VXLAN umożliwia segmentację sieci (tak jak robią to VLAN), ale zapewnia korzyści, których VLAN nie mogą. Oznacza to, że sieci VXLAN oparte na routerach z serii MX zapewniają segmentację sieci na skalę wymaganą przez twórców chmury do obsługi bardzo dużej liczby najemców. Ostatnio zmodyfikowany: 2025-01-22 17:01

W zestawie: (4) inteligentne kamery bezpieczeństwa Arlo Pro. (4) Akumulatory. (1) Stacja bazowa z wbudowaną syreną. (1) Zasilacz. (1) Kabel zasilający. (1) Kabel Ethernet. (4) Uchwyty ścienne. (2) zestawy śrub do montażu na ścianie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasy HttpHeaders. Reprezentuje nagłówki żądań i odpowiedzi HTTP, mapując nazwy nagłówków ciągów na listę wartości ciągów. Oprócz normalnych metod zdefiniowanych przez Map, ta klasa oferuje następujące wygodne metody: add(String, String) dodaje wartość nagłówka do listy wartości nazwy nagłówka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prześlij projekt/pliki na Github za pomocą wiersza poleceń Utwórz nowe repozytorium. Musimy stworzyć nowe repozytorium na stronie GitHub. Utwórz nowe repozytorium na Github. Wpisz nazwę repozytorium i opis swojego projektu. Teraz otwórz cmd. Zainicjuj katalog lokalny. Dodaj repozytorium lokalne. Repozytorium zatwierdzenia. Dodaj adres URL zdalnego repozytorium. Wypchnij lokalne repozytorium na github. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aliasy programu SQL Server (języka Transact-SQL) mogą służyć do tworzenia tymczasowej nazwy kolumn lub tabel. TABLE ALIASES są używane do skracania kodu SQL, aby był łatwiejszy do odczytania lub podczas wykonywania self-join (np. wymienianie tej samej tabeli więcej niż jeden raz w klauzuli FROM). Ostatnio zmodyfikowany: 2025-06-01 05:06

Z dowolnego zapytania możesz wyeksportować listę elementów pracy jako listę rozdzielaną przecinkami. Po prostu otwórz zapytanie, wybierz ikonę akcji i wybierz Eksportuj do CSV. Wymaga Azure DevOps Server 2019 Update 1 lub nowszej wersji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grecki bóg morza Posejdon był bogiem morza, trzęsień ziemi, burz i koni i jest uważany za jednego z najbardziej złych, nastrojowych i chciwych bogów olimpijskich. Wiadomo, że był mściwy, gdy był obrażany. Zeus narysował niebo, Hades świat podziemny, a Posejdon morza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Efekt pierwszeństwa i świeżości wspiera model wielu magazynów dla pamięci, ponieważ argumentuje to, że pamięć krótkotrwała i pamięć długotrwała są dwoma oddzielnymi magazynami w pamięci. Badanie HM wspiera ten model, ponieważ pokazuje, że pamięć długoterminowa i krótkoterminowa to dwa różne rodzaje pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Robi to z praktycznie dowolnego telefonu - w tym iPhone'a z systemem iOS. To sprawia, że jest to świetne narzędzie dla tych, którzy mogą być zainteresowani przejściem na telefon z Androidem. Przełącznik Smart Switch działa nie tylko dla osób przenoszących się z iPhone'a na Galaxy - jest kompatybilny z systemami Android, iOS, Windows Mobile, a nawet BlackBerry. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozwiązywanie problemów z zatrzymanym ekranem Naciśnij i przytrzymaj lub przesuń i przytrzymaj przycisk zasilania przez pełne 40 sekund. Nawet po tym, jak ekran zgaśnie, nadal trzymaj przez 40 sekund, a następnie puść. Naciśnij lub przesuń przycisk zasilania, aby ponownie uruchomić, jeśli urządzenie samo nie uruchomi się ponownie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda Java Enum name() Metoda name() klasy Enum zwraca nazwę tej stałej enum taką samą, jak zadeklarowana w deklaracji enum. Metoda toString() jest najczęściej używana przez programistów, ponieważ może zwrócić łatwiejszą w użyciu nazwę w porównaniu z metodą name(). Ostatnio zmodyfikowany: 2025-01-22 17:01

SelectMany w LINQ służy do rzutowania każdego elementu sekwencji na IEnumerable, a następnie spłaszczania wynikowych sekwencji do jednej sekwencji. Oznacza to, że operator SelectMany łączy rekordy z sekwencji wyników, a następnie konwertuje je w jeden wynik. Ostatnio zmodyfikowany: 2025-01-22 17:01