- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:37.

Kryptografia: Kryptografia jest jedną z najważniejszy narzędzia do budowania bezpieczne systemy . Poprzez właściwe wykorzystanie kryptografii Brain Station 23 zapewnia poufność danych, chroni dane przed nieautoryzowaną modyfikacją oraz uwierzytelnia źródło danych.

Czym jest bezpieczny projekt?

Bezpieczne według projektu lub SBD to standard branżowy, o którym wielu słyszało. Zabezpieczone przez projekt koncentruje się na zapobieganiu przestępczości w domach i obiektach handlowych oraz promuje stosowanie standardów bezpieczeństwa w szerokim zakresie zastosowań i produktów.

Podobnie, jakie jest znaczenie bezpieczeństwa? Kompleksowe miejsce pracy bezpieczeństwo jest bardzo ważny bo zmniejszy zobowiązania, ubezpieczenia, odszkodowania i inne socjalne bezpieczeństwo wydatki, które spółka ma zapłacić interesariuszom. W ten sposób zwiększasz przychody swojej firmy i zmniejszasz koszty operacyjne, które są ponoszone w budżetach Twojej firmy.

Ponadto, jakie są zasady projektowania zabezpieczeń?

Kompletna mediacja zasada projektowania stwierdza, że każdy dostęp do każdego zasobu musi być zweryfikowany pod kątem autoryzacji. otwarty Zasada projektowania projektu . Otwarte Zasada projektowania projektu jest koncepcją, która bezpieczeństwo systemu, a jego algorytmy nie powinny być uzależnione od jego tajności projekt lub wdrożenie.

Jak stworzyć bezpieczny system?

Pięć kroków do zaprojektowania bezpiecznego systemu z TCB

- Określ wymagania bezpieczeństwa wynikające z polityki bezpieczeństwa specyficznego dla systemu.

- Określ, jakie komponenty systemu będą używane i jakie zapewniają mechanizmy bezpieczeństwa.

- Zbuduj macierz mechanizmów każdego komponentu zapewniając I&A, kontrolę dostępu i audyt.

Zalecana:

Czym jest słownik danych w analizie i projektowaniu systemów?

Słownik danych. Z analizy i projektowania systemów: podejście strukturalne: słownik danych to zbiór danych o danych. Przechowuje informacje o definicji, strukturze i wykorzystaniu każdego elementu danych, z którego korzysta organizacja. Istnieje wiele atrybutów, które mogą być przechowywane na temat elementu danych

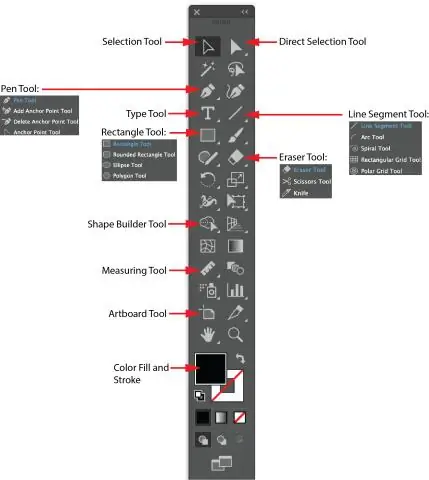

Jakie są najważniejsze narzędzia w programie Adobe Illustrator?

10 narzędzi programu Illustrator Każdy projektant powinien używać panelu wyrównania. Panel tropicieli. Panel Warstwy. Panel obszarów roboczych. Maska przycinająca. Ścieżka przesunięcia. Narzędzie Mieszanie. Linijka

Czym jest WordPress w projektowaniu stron internetowych?

WordPress to oprogramowanie internetowe, którego możesz użyć do stworzenia wysoce funkcjonalnej strony internetowej lub bloga. WordPresszaczął jako system blogowy, ale od tego czasu ewoluował, aby być używanym jako pełny system zarządzania treścią i wiele więcej dzięki tysiącom wtyczek, widżetów i motywów

Co jest ciekawego w projektowaniu stron internetowych?

Projektanci stron internetowych są naprawdę interesującymi ludźmi. Oni nie tylko tworzą strony internetowe, oni tworzą sztukę. Muszą zrozumieć pomysły swoich klientów i przekształcić je w doskonale działającą, przyciągającą wzrok stronę internetową. Projektant stron internetowych to osoba, która specjalizuje się w projektowaniu graficznym, HTML, CSS, SEO i użyteczności stron internetowych

Jakie są najważniejsze części systemu sterowania*?

Kontrole ze sprzężeniem zwrotnym są szeroko stosowane w nowoczesnych zautomatyzowanych systemach. System sterowania ze sprzężeniem zwrotnym składa się z pięciu podstawowych elementów: (1) wejścia, (2) kontrolowanego procesu, (3) wyjścia, (4) elementów czujnikowych oraz (5) regulatora i urządzeń wykonawczych