Spisu treści:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:37.

Jak wcześniej wspomniano, P2P jest używany do współdzielenia wszelkiego rodzaju zasobów obliczeniowych, takich jak moc obliczeniowa, przepustowość sieci lub przestrzeń dyskowa. Jednak najczęstszym przypadkiem użycia sieci peer-to-peer jest udostępnianie plików w Internecie.

Poza tym, czy p2p jest nielegalne?

Akt udostępniania plików nie jest nielegalny Sieci per se i peer-to-peer są również wykorzystywane do uzasadnionych celów. Kwestie prawne związane z udostępnianiem plików obejmują naruszenie praw dotyczących materiałów chronionych prawem autorskim.

Podobnie, czy p2p jest bezpieczne? Krótka odpowiedź brzmi tak, ale… P2P Technologia, jak każde inne narzędzie, może być wykorzystywana zarówno do dobrych, jak i złych (nielegalnych) działań. Obowiązkiem użytkownika jest przestrzeganie przepisów podczas przechowywania swoich danych bezpieczna i bezpieczne. P2P pliki mogą zawierać złośliwe oprogramowanie lub oprogramowanie szpiegujące.

Biorąc to pod uwagę, jak działają sieci p2p?

W najprostszej formie, rówieśnik do -rówieśnik ( P2P ) sieć jest tworzony, gdy co najmniej dwa komputery są połączone i współdzielą zasoby bez przechodzenia przez oddzielny serwer. A Sieć P2P może być połączeniem ad hoc - kilka komputerów połączonych za pomocą uniwersalnej magistrali szeregowej do przesyłać pliki.

Jak zatrzymać udostępnianie plików p2p?

Usuń programy do udostępniania plików peer-to-peer (P2P)

- Wyłącz wszystkie programy do udostępniania plików i wszystkie ich składniki.

- Przejdź do Panelu sterowania komputera.

- Kliknij dwukrotnie ikonę Programy i funkcje.

- Znajdź oprogramowanie P2P, które usuwasz, na liście zainstalowanych programów.

- Kliknij raz, aby podświetlić oprogramowanie.

- U góry listy programów wybierz Odinstaluj.

Zalecana:

Gdzie są używane algorytmy sortowania?

Krótki przegląd aplikacji sortujących. Obliczenia komercyjne. Szukać informacji. Badania operacyjne. Symulacja sterowana zdarzeniami. Obliczenia numeryczne. Wyszukiwanie kombinatoryczne. Algorytm Prima i algorytm Dijkstry to klasyczne algorytmy przetwarzające grafy

Gdzie są używane relacyjne bazy danych?

Relacyjne bazy danych używają tabel do przechowywania informacji. Standardowe pola i rekordy są reprezentowane w tabeli jako kolumny (pola) i wiersze (rekordy). Dzięki relacyjnej bazie danych możesz szybko porównywać informacje dzięki ułożeniu danych w kolumnach

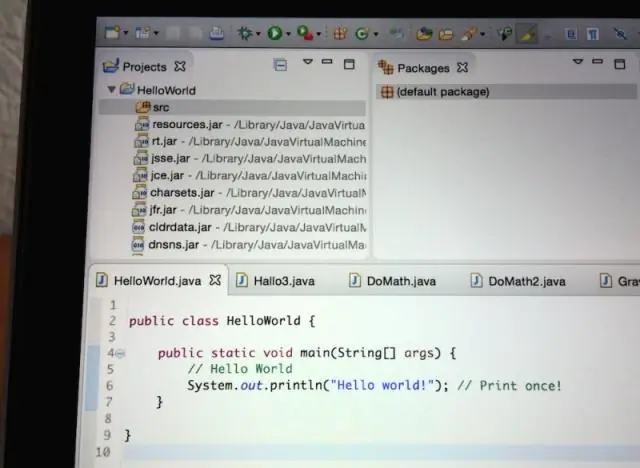

Gdzie jest używane odbicie w Javie?

Pobiera dowolny obiekt jako parametr i używa interfejsu API refleksji Java do drukowania każdej nazwy pola i wartości. Odbicie jest powszechnie używane przez programy, które wymagają możliwości badania lub modyfikacji zachowania aplikacji działających na wirtualnej maszynie Java

Gdzie są używane skanery 3d?

Innowacyjne skanery 3D są szeroko stosowane w projektowaniu przemysłowym, inżynierii i produkcji ze względu na ich zdolność do szybkiego i precyzyjnego przechwytywania wymaganych danych. Bez tych zaawansowanych urządzeń 3D pomiary musiałyby być zbierane przestarzałymi metodami ręcznymi, co może być zbyt kosztowne i czasochłonne

Gdzie są domknięcia używane w JavaScript?

W JavaScript domknięcia są podstawowym mechanizmem używanym do włączania prywatności danych. Gdy używasz zamknięć w celu zachowania prywatności danych, załączone zmienne znajdują się tylko w zakresie funkcji zawierającej (zewnętrznej). Nie możesz uzyskać dostępu do danych z zewnętrznego zakresu, chyba że za pomocą uprzywilejowanych metod obiektu