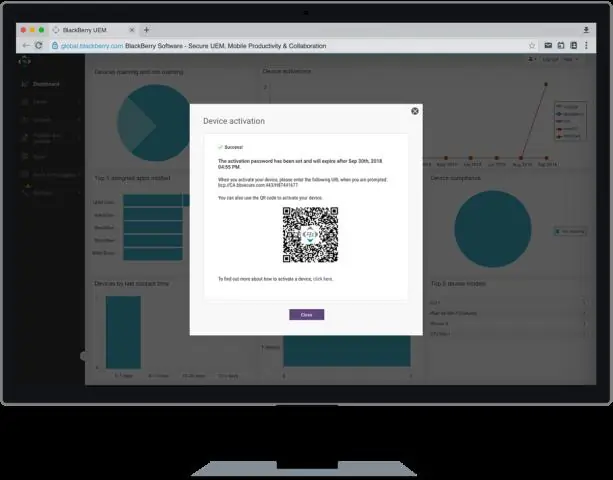

Jedno rozwiązanie do zarządzania urządzeniami i aplikacjami Dzięki pojedynczej konsoli zarządzania i zaufanemu, kompleksowemu modelowi zabezpieczeń, BlackBerry UEM zapewnia elastyczność i bezpieczeństwo, których potrzebujesz w rozwiązaniu Unified Endpoint Management (UEM), aby zapewnić łączność i ochronę pracowników. Ujednolicone zarządzanie punktami końcowymi z wieloma systemami operacyjnymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na stronie szczegółów rekordu kliknij link, aby zmienić właściciela. Wpisz lub wybierz nowego właściciela. Aby powiadomić nowego właściciela, zaznacz pole wyboru Wyślij e-mail z powiadomieniem. W zależności od uprawnień użytkownika i typu przenoszonego obiektu możesz wybrać powiązane elementy do przeniesienia. Zapisz zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jadowity. (v?tri?l?k) przymiotnik [zwykle przymiotnik rzeczownik] Jeśli opisujesz czyjś język lub zachowanie jako jadowity, nie akceptujesz go, ponieważ jest pełen goryczy i nienawiści, a więc powoduje wiele cierpienia i bólu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eksportuj domyślne połączenie(mapStateToProps, mapDispatchToProps)(MyComponent); który wyeksportuje komponent, który może zarówno pobrać bieżący stan ze sklepu, jak i wysłać akcję do sklepu, aby wyzwolić i zaktualizować stan. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja zdefiniowana w klasie nazywana jest „metodą”. Metody mają dostęp do wszystkich danych zawartych w instancji obiektu; mogą uzyskać dostęp i modyfikować wszystko, co wcześniej zostało ustawione dla siebie. Ponieważ używają siebie, wymagają wystąpienia klasy, aby można było ich użyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje wiele sposobów importowania nieustrukturyzowanych danych do Hadoop, w zależności od przypadków użycia. Używanie poleceń powłoki HDFS, takich jak put lub copyFromLocal, do przenoszenia płaskich plików do HDFS. Korzystanie z interfejsu API WebHDFS REST do integracji aplikacji. Korzystanie z Apache Flume. Korzystanie ze Storm, uniwersalnego systemu przetwarzania zdarzeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiadra S3 i pojemniki na plamy są z grubsza równoważne. Pliki są technicznie wywoływane jako obiekty w S3 i obiekty BLOB w usłudze Azure Blob Storage. Oba systemy zapewniają interfejs API Rest do pracy z innymi językami wyższego poziomu. Możesz udostępnić zarówno wiadra, jak i kontenery publicznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, Google nie pobiera opłat. GoogleWiFi to domowy router + zapora + (siatka) WiFi, które opiera się na istniejącej usłudze internetowej w celu zapewnienia łączności z resztą świata. Nadal co miesiąc będziesz płacić dostawcy usług internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Protokół uwierzytelniania hasła (PAP) i protokół uwierzytelniania typu wyzwanie uzgadniania (CHAP) są używane do uwierzytelniania sesji PPP i mogą być używane z wieloma sieciami VPN. Zasadniczo PAP działa jak standardowa procedura logowania; zdalny system uwierzytelnia się przy użyciu statycznej kombinacji nazwy użytkownika i hasła. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy Ansible może działać w systemie Windows? Nie, Ansible może zarządzać tylko hostami z systemem Windows. Ansible nie może działać natywnie na hoście Windows, chociaż może działać w podsystemie Windows dla systemu Linux (WSL). Ostatnio zmodyfikowany: 2025-01-22 17:01

Śledzenie żądań HTTP to funkcja usług IIS, która umożliwia określenie, co dokładnie dzieje się z żądaniem. Obejmuje to dowolną formę uwierzytelniania, używany program obsługi i czas trwania każdego kroku w potoku. Włączenie śledzenia żądań to przydatny sposób diagnozowania nieoczekiwanego lub niepożądanego zachowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Program init to proces o identyfikatorze procesu 1. Odpowiada on za inicjalizację systemu w wymagany sposób. init jest uruchamiany bezpośrednio przez jądro i opiera się sygnałowi 9, który normalnie zabija procesy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Database Marketing Manager zarządza kadrą analityków odpowiedzialnych za utrzymanie marketingowej bazy danych organizacji. Opracowuje strategię ukierunkowanych kampanii marketingowych i może być odpowiedzialny za pozyskiwanie danych, generowanie list lub leadów lub ocenę skuteczności kampanii marketingowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij i przytrzymaj przycisk zasilania, aby włączyć iDM12 (zwolnij, gdy pojawi się zielone światło). 3) Włącz funkcję Bluetooth na swoim urządzeniu Bluetooth. Zazwyczaj elementy sterujące Bluetooth znajdują się w narzędziach lub menu ustawień urządzenia (patrz instrukcja obsługi). Włącz łączność Bluetooth i spraw, aby Twoje urządzenie było „wykrywalne”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Paradygmaty językowe: programowanie deklaratywne. Ostatnio zmodyfikowany: 2025-01-22 17:01

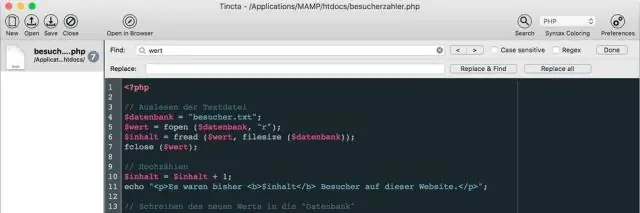

Skrypty po stronie serwera to technika stosowana w tworzeniu stron internetowych, która polega na stosowaniu skryptów na serwerze sieciowym, które generują odpowiedź dostosowaną do żądań każdego użytkownika (klienta) do witryny. Alternatywą jest dostarczanie przez sam serwer sieciowy statycznej strony internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tenor, Inc. Odtwarzacze i edytory wideo. Nastolatek. Dzięki klawiaturze GIF firmy Tenor możesz odkryć odpowiedni GIF lub wideo, aby wizualnie podsumować dokładnie to, co chcesz powiedzieć, bezpośrednio z klawiatury. Wyraź emocje, wewnętrzny żart lub sprytną odpowiedź, którą chcesz się podzielić. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klastry grupują elementy danych mieszanych typów. Przykładem klastra jest klaster błędów LabVIEW, który łączy wartość logiczną, wartość liczbową i łańcuch. Klaster jest podobny do rekordu lub struktury w tekstowych językach programowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Protokół SOAP (Simple Object Access Protocol) to specyfikacja protokołu służąca do wymiany uporządkowanych informacji między rozproszonymi i prawdopodobnie heterogenicznymi systemami. Używa XML jako formatu wiadomości i opiera się na protokołach warstwy aplikacji, takich jak HTTP. Większość ludzi zna go jako domyślny protokół usług internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja DATEDIFF() zwraca wartość całkowitą wskazującą różnicę między datą_początkową i datą_końcową, z jednostką określoną przez date_part. Funkcja DATEDIFF() zwraca błąd, jeśli wynik jest poza zakresem liczby całkowitej (od -2 147 483 648 do +2 147 483 647). Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz program Photoshop Elements i upewnij się, że jesteś w trybie eksperta. Przejdź do palety akcji. Jeśli paleta akcji nie jest widoczna, przejdź do „Okno”, a następnie kliknij „Akcje” w menu rozwijanym. W prawym górnym rogu palety działań kliknij małe pole zawierające odwrócony trójkąt i 4 poziome linie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okrągła podwójnie połączona lista jest bardziej złożonym typem struktury danych, w której węzeł zawiera wskaźniki do poprzedniego węzła, a także do następnego węzła. Pierwszy węzeł na liście zawiera również adres ostatniego węzła w jego poprzednim wskaźniku. Okrągła podwójnie połączona lista jest pokazana na poniższym rysunku. Ostatnio zmodyfikowany: 2025-01-22 17:01

DevOps opisuje kulturę i zestaw procesów, które łączą zespoły programistyczne i operacyjne w celu ukończenia tworzenia oprogramowania. Umożliwia organizacjom tworzenie i ulepszanie produktów w szybszym tempie niż w przypadku tradycyjnych podejść do tworzenia oprogramowania. I szybko zyskuje na popularności. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wersja Androida 7.1. 2 Na dowolnym ekranie głównym przesuń palcem w lewo, aby zlokalizować i stuknij pozycję Ustawienia. Wybierz kartę Ogólne > Inteligentne czyszczenie lub przewiń do Rozszerzenia> Inteligentne czyszczenie. Poczekaj, aż opcje menu zakończą obliczanie. Dotknij Optymalizuj telefon. Poczekaj, aż dane z pamięci podręcznej zostaną wyczyszczone; w zależności od rozmiaru zajmie to kilka sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01

Python | Metoda pack() w Tkinter Menedżer geometrii Pack pakuje widżety w wiersze lub kolumny. Do sterowania tym menedżerem geometrii możemy użyć opcji takich jak wypełnienie, rozwinięcie i bok. Umieść widżet wewnątrz ramki (lub dowolnego innego widżetu kontenera) i poproś go, aby wypełnił całą ramkę. Umieść kilka widżetów jeden na drugim. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda Compare() w klasie StringUtils jest bezpieczną dla wartości null wersją metody CompareTo() klasy String i obsługuje wartości null przez uwzględnienie wartości null mniejszej od wartości innej niż null. Dwie wartości null są uważane za równe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowe rozróżnienie między siecią a siecią polega na tym, że sieć składa się z komputerów, które są fizycznie połączone i mogą być używane jako komputer prywatny, ale udostępniający dane sobie nawzajem. Sieć jest zdefiniowana jako grupa dwóch lub więcej systemów komputerowych. Podczas gdy internet jest wzajemnym powiązaniem kilku sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oddziel trzy przewody i zdejmij ½ cal izolacji od każdego. Podłącz koniec gorącego (czarnego) przewodu do mosiężnego zacisku. Przykręć koniec przewodu neutralnego do srebrnego zacisku. Na koniec przykręć uziemienie lub zielony przewód do metalowej śruby w pudełku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Numer modelu notebooka firmy Dell można znaleźć na etykiecie identyfikacyjnej notebooka na spodzie komputera, na ekranie rozruchowym, w narzędziu informacyjnym systemu Windows lub odwiedzając witrynę pomocy technicznej firmy Dell. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezstanowy oznacza, że ten stan jest zarządzany przez inny system. W AWS może to być DynamoDB, RDS, S3 lub inne usługi pamięci masowej. Zarządzanie systemem bezstanowym jest mniej skomplikowane niż zarządzanie systemem stanowym. W każdej chwili możesz zamknąć pojedyncze instancje bez utraty danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przepustowość można zdefiniować jako liczbę żądań przetwarzanych na minutę (lub na sekundę) na instancję serwera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozpoczęcie pracy z materiałem Angular Krok 1: Zainstaluj Angular CLI. Krok 2: Utwórz obszar roboczy i wstępną aplikację. Krok 3: Zainstaluj materiał kątowy. Krok 4: Zaimportuj moduły komponentów Angular Material. Krok 5: Komponenty początkowego materiału kątowego. Krok 6: Obsługuj aplikację. Ostatnio zmodyfikowany: 2025-01-22 17:01

8 Ludzie pytają też, czy hoverboardy są bezpieczne dla 7-latków? Dobry wybór dla rodziców z dziećmi w wieku od 3 do 7 lat gdzie normalny Latająca deska może dać im zbyt dużo mocy pod ich stopami. Pozwól swojemu sercu odpocząć, podczas gdy CHO4,5” zapewni dzieciom zabawę i bezpieczna deskorolka jeździć, tak jak starsze dzieci.. Ostatnio zmodyfikowany: 2025-06-01 05:06

Dostęp 24/7: odwiedź swoją jednostkę magazynową zgodnie z harmonogramem Dla niektórych nasze zwykłe godziny bramy magazynowej (od 6:00 do 22:00) nie działają. Dlatego Extra Space Storage z dumą oferuje alternatywę dla klientów o wyjątkowych harmonogramach. Dzięki całodobowemu dostępowi do bramy możesz się wahać przy schowku, kiedy tylko jest to dla Ciebie wygodne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak przekonwertować pliki PDF na dokumenty Word: Otwórz plik w programie Acrobat DC. Kliknij narzędzie „Eksportuj PDF” w prawym okienku. Wybierz Microsoft Word jako format eksportu, a następnie wybierz "Dokument Word". Kliknij „Eksportuj”. Jeśli plik PDF zawiera zeskanowany tekst, program Acrobat automatycznie uruchomi rozpoznawanie tekstu. Zapisz jako nowy plik:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konwersja ciągu znaków na tablicę znaków w Javie Krok 1: Pobierz ciąg. Krok 2: Utwórz tablicę znaków o tej samej długości co string. Krok 3: Przejdź przez ciąg, aby skopiować znak z i-tego indeksu ciągu do i-tego indeksu w tablicy. Krok 4: Zwróć lub wykonaj operację na tablicy znaków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwagi. Spotlight to technologia wyszukiwania systemowego w systemach onOS i OS X. CoreSpotlight umożliwia programistom dodawanie danych do indeksu wyszukiwania. Na przykład aplikacja o układzie okresowym może indeksować różne pierwiastki i wyświetlać odpowiednią stronę po wyszukiwaniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ zawartości tekstowej jest używany w przypadku zawartości wiadomości, która ma przede wszystkim czytelny dla człowieka format znaków tekstowych. Bardziej złożone typy treści tekstowych są definiowane i identyfikowane, aby można było użyć odpowiedniego narzędzia do wyświetlenia bardziej złożonych części ciała. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główne różnice polegają na tym, że przekaźnik ramek wykorzystuje sygnalizację poza kanałem, podczas gdy X.25 wykorzystuje sterowanie w całym kanale. Wreszcie, Frame Relay jest protokołem warstwy dwupoziomowej (fizycznej i łącza), a multipleksacja kanałów logicznych odbywa się na poziomie 2, a nie w warstwie pakietów na poziomie 3, jak w X. 25”. Ostatnio zmodyfikowany: 2025-01-22 17:01

CAS może działać jako dostawca tożsamości SAML2, akceptując żądania uwierzytelnienia i tworząc asercje SAML. Jeśli zamierzasz zezwolić CAS na delegowanie uwierzytelniania do zewnętrznego dostawcy tożsamości SAML2, musisz zapoznać się z tym przewodnikiem. Ostatnio zmodyfikowany: 2025-01-22 17:01