Oprogramowanie niestandardowe (znane również jako oprogramowanie na zamówienie lub oprogramowanie na zamówienie) to oprogramowanie opracowane specjalnie dla określonej organizacji lub innego użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Workers and Threads Worker SQL Server to abstrakcja reprezentująca pojedynczy wątek systemu operacyjnego lub światłowód (w zależności od ustawienia konfiguracji „lekkie pulowanie”). Ostatnio zmodyfikowany: 2025-01-22 17:01

Na iPhonie lub iPadzie otwórz aplikację Keynote, a następnie stuknij przycisk Keynote Remote na pasku narzędzi. Jeśli nie widzisz przycisku Keynote Remote, stuknij w Prezentacje lub przycisk Wstecz, a następnie stuknij w przycisk KeynoteRemote. Na iPhonie lub iPadzie stuknij opcję Dalej.Na komputerze Mac obok nazwy telefonu iPhone lub iPada kliknij Link. Ostatnio zmodyfikowany: 2025-01-22 17:01

Osobiste pozdrowienia w poczcie głosowej „Cześć, dodzwoniłeś się do [Twoje imię i nazwisko] w [Twoja firma]. „Cześć, dodzwoniłeś się do [imię] w [firma]. „Hej, to jest [twoje imię]. „Witam, dotarłeś do [Twoje imię i tytuł]. „Cześć, [imię osoby] goni nowe przygody i nie jest już z [nazwa firmy]. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacja Kompas pokazuje kierunek, w którym wskazuje zegarek Apple Watch, aktualną lokalizację i wysokość. Aplikacja Compass jest dostępna tylko na Apple Watch Series 5. Działa nawet bez połączenia Wi-Fi lub komórkowego. Obecność magnesów może wpływać na dokładność dowolnego czujnika kompasu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zwykle blokowanie adresu IP miało miejsce z jednego z następujących powodów: Inne osoby używały tego publicznego adresu IP do podejrzanych działań, powodując jego zablokowanie. Twój komputer jest zainfekowany wirusem i na przykład rozsyła spam. Ktoś w Twojej sieci ma wirusa lub jest powiązany z podejrzaną aktywnością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mikrousługi to architektoniczne i organizacyjne podejście do tworzenia oprogramowania, które przyspiesza cykle wdrażania, wspiera innowacyjność i własność, poprawia łatwość konserwacji i skalowalność aplikacji oraz skaluje organizacje dostarczające oprogramowanie i usługi za pomocą podejścia zwinne, które pomaga zespołom w. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować/migrować gry Steam na dysku SSD Zamknij klienta Steam i upewnij się, że Steam.exe nie jest uruchomiony w Menedżerze zadań. Przejdź do gry, którą chcesz skopiować z dysku twardego na SSD. Kliknij prawym przyciskiem myszy folder gry > wybierz Właściwości, aby zobaczyć, ile miejsca naprawdę zajmuje. Upewnij się, że masz wolne miejsce na dysku SSD. Ostatnio zmodyfikowany: 2025-01-22 17:01

W celu porównania typu String do Enum należy przekonwertować enum na string, a następnie je porównać. W tym celu możesz użyć metody toString() lub name(). toString()- Zwraca nazwę tej stałej wyliczenia, zawartej w deklaracji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Android nie zapewnia bezpośredniego sposobu określenia, czy klawiatura jest otwarta, więc musimy być trochę kreatywni. Klasa View posiada przydatną metodę o nazwie getWindowVisibleDisplayFrame z której możemy pobrać prostokąt zawierający fragment widoku widoczny dla użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Suma kontrolna to ciąg cyfr i liter, które działają jak odcisk palca dla pliku, z którym można później dokonywać porównań w celu wykrycia błędów w danych. Są ważne, ponieważ używamy ich do sprawdzania plików pod kątem integralności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stuknij przycisk Zaloguj się przez Apple w uczestniczącej aplikacji lub witrynie internetowej. Gdy zobaczysz bezpieczną stronę internetową hostowaną przez Apple, wprowadź swój identyfikator Apple ID i hasło. Przy pierwszym logowaniu zostaniesz poproszony o podanie kodu weryfikacyjnego z zaufanego urządzenia Apple lub numeru telefonu. Sprawdź swoje urządzenie i wprowadź kod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli Twój Internet jest znacznie szybszy z VPN niż bez niego, Twój dostawca usług internetowych prawdopodobnie dławi Twoją usługę. VPN zasadniczo tworzy ścianę prywatności wokół Twojej sieci, której Twój dostawca usług internetowych nie może zobaczyć. Dobrą wiadomością jest to, że VPN może również uniemożliwić dostawcom usług internetowych dławienie Twojej usługi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy używane miejsce w bazie danych osiągnie limit maksymalnego rozmiaru, operacje wstawiania i aktualizowania bazy danych, które zwiększają rozmiar danych, kończą się niepowodzeniem, a klienci otrzymują komunikat o błędzie. Instrukcje SELECT i DELETE nadal kończą się sukcesem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powszechne luki w zabezpieczeniach kontroli dostępu Brak ograniczania innym możliwości przeglądania lub modyfikowania cudzych rekordów lub kont. Eskalacja uprawnień - działanie jako administrator po zalogowaniu się jako inny użytkownik. Manipulacja metadanymi z manipulowaniem lub odtwarzaniem w celu podniesienia uprawnień. Ostatnio zmodyfikowany: 2025-01-22 17:01

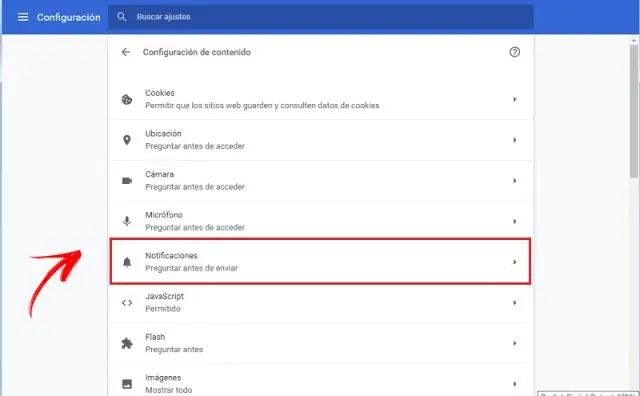

W tym celu: Uruchom Chrome i otwórz nową kartę. Kliknij opcję „Dodaj skrót” w miniaturach. Kliknięcie przycisku „Dodaj skrót”. Wprowadź nazwę, którą chcesz nadać skrótowi, i wprowadź adres witryny w pasku adresu. Kliknij „Gotowe”, aby dodać witrynę do swoich miniatur. Ostatnio zmodyfikowany: 2025-01-22 17:01

Planowanie trajektorii przemieszcza się z punktu A do punktu B, unikając z czasem kolizji. Planowanie trajektorii jest głównym obszarem robotyki, ponieważ ustępuje miejsca pojazdom autonomicznym. Planowanie trajektorii jest czasami określane jako planowanie ruchu i błędnie jako planowanie ścieżki. Ostatnio zmodyfikowany: 2025-06-01 05:06

Python | Pandy Dataframe. Pandas description() służy do przeglądania podstawowych szczegółów statystycznych, takich jak percentyl, średnia, std itp. ramki danych lub serii wartości liczbowych. Gdy ta metoda zostanie zastosowana do serii ciągów, zwraca inne dane wyjściowe, które pokazano w poniższych przykładach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows Vista lub Windows 7 W Panelu sterowania kliknij Programy i funkcje, a następnie Włącz lub wyłącz funkcje systemu Windows. W oknie dialogowym Funkcje systemu Windows rozwiń Internetowe usługi informacyjne, następnie Usługi WWW, a następnie Funkcje tworzenia aplikacji. Wybierz rozszerzenia CGI lub ISAPI, a następnie kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak uruchomić system Windows 10 w trybie awaryjnym? Kliknij przycisk Windows → Włącz/Wyłącz. Przytrzymaj klawisz Shift i kliknij Uruchom ponownie. Kliknij opcję Rozwiązywanie problemów, a następnie Opcje zaawansowane. Następnie przejdź do „Opcje zaawansowane” i kliknij Ustawienia uruchamiania. W sekcji „Ustawienia uruchamiania” kliknij Uruchom ponownie. Wyświetlanych jest kilka opcji rozruchu. Windows 10 uruchamia się teraz w trybie awaryjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hadoop to przełomowa struktura programowania oparta na Javie, która obsługuje przetwarzanie dużych zestawów danych w rozproszonym środowisku obliczeniowym, podczas gdy R to język programowania i środowisko oprogramowania do obliczeń statystycznych i grafiki. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jackson ObjectMapper może analizować JSON z ciągu, strumienia lub pliku i tworzyć obiekt Java lub wykres obiektów reprezentujący przeanalizowany JSON. Parsowanie JSON do obiektów Java jest również określane jako deserializacja obiektów Java z JSON. Jackson ObjectMapper może również tworzyć JSON z obiektów Java. Ostatnio zmodyfikowany: 2025-01-22 17:01

CMS jest również świetny, jeśli planujesz połączyć swoją witrynę z blogiem. Ale jeśli nie planujesz aktualizować treści z jakąkolwiek regularnością, CMS może mieć więcej funkcji niż potrzebujesz. Ponieważ CMS ogranicza ilość wiedzy o kodzie potrzebną do aktualizacji strony internetowej, CMS jest idealny, jeśli nie jesteś biegły w pisaniu kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W inżynierii dźwięku i transmisji, Audioover Ethernet (czasami AoE - nie mylić z ATA over Ethernet) to wykorzystanie sieci opartej na Ethernet do dystrybucji dźwięku cyfrowego w czasie rzeczywistym. Ze względu na ograniczenia dotyczące wierności i opóźnień, systemy AoE zazwyczaj nie wykorzystują kompresji danych audio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uzyskaj UDID przez Xcode Podłącz urządzenie do komputera MAC. Otwórz aplikację Xcode. Wybierz Urządzenia w menu Okno. Rysunek 21. Wybierz urządzenie do rejestracji. UDID nosi nazwę „identyfikator”. Wybierz i skopiuj. Rysunek 22. Skopiuj identyfikator UDID i wklej go w wyznaczonym polu na stronie Zarejestruj nowe urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wielodostęp nośny z wykrywaniem kolizji (CSMA/CD) to metoda kontroli dostępu do nośnika (MAC) stosowana przede wszystkim we wczesnej technologii Ethernet w sieciach lokalnych. Wykorzystuje wykrywanie nośnika, aby odroczyć transmisję, dopóki żadna inna stacja nie nada;. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zmniejszyć dziennik w SSMS, kliknij prawym przyciskiem myszy bazę danych, wybierz Zadania, Zmniejsz, Pliki: Reklama. W oknie Zmniejsz plik zmień Typ pliku na Dziennik. Zmniejsz dziennik za pomocą TSQL. DBCC SHRINKFILE (AdventureWorks2012_log, 1). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zgodnie z testami produktów Apple, AppleWatch Series 3 i 4 potrzebują około półtorej godziny, aby naładować od zera do 80%, a około dwóch godzin, aby naładować od zera do 100%, za pomocą kabla MagneticCharging - chociaż czasy ładowania mogą się różnić w zależności od czynników środowiskowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

MQTT-SN (MQTT dla sieci czujników) to zoptymalizowana wersja protokołu komunikacyjnego IoT, MQTT (Message Query Telemetry Transport), zaprojektowana specjalnie do wydajnej pracy w dużych sieciach czujników IoT o małej mocy. Ostatnio zmodyfikowany: 2025-01-22 17:01

GO Launcher Skopiuj pliki czcionek TTF lub OTF do telefonu. Przytrzymaj w dowolnym miejscu na ekranie głównym i wybierz „Ustawienia GO”. Wybierz Czcionka > Zaznacz czcionkę. Wybierz czcionkę lub dotknij „Skanuj”, aby dodać pliki przechowywane na urządzeniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oświadczenie Assert Pythona jest pomocą w debugowaniu, która testuje warunek. Jeśli warunek jest spełniony, nic nie robi, a program po prostu kontynuuje wykonywanie. Ale jeśli warunek asercji ma wartość false, zgłasza wyjątek AssertionError z opcjonalnym komunikatem o błędzie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym samouczku dowiesz się, jak: Weryfikować wymagania wstępne. Przygotuj zasoby platformy Azure. Przygotuj instancje AWS EC2 do migracji. Wdróż serwer konfiguracji. Włącz replikację dla maszyn wirtualnych. Przetestuj przełączanie awaryjne, aby upewnić się, że wszystko działa. Uruchom jednorazowe przełączanie awaryjne na platformę Azure. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na iPhonie możesz dodać wiele miast / krajów w sekcji zegara, ale otwieranie aplikacji zegara, a następnie sekcji Zegar światowy za każdym razem może być uciążliwe. Dotknij dowolnej strefy czasowej w widżecie, a natychmiast zmienisz czas dla dowolnego kraju i uzyskasz zaktualizowany czas dla innych krajów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak: Formatować adresy poczty wojskowej Wpisz w adresie imię i nazwisko członka służby - Allmail wysyłany do wojska musi być adresowany do konkretnej osoby; adresowanie poczty do „Dowolnego członka usługi” nie jest już dozwolone przez USPS. Uwzględnij jednostkę i pole (jeśli dotyczy) w wierszu adresu1. W polu „Miasto” wpisz APO/FPO/DPO. Ostatnio zmodyfikowany: 2025-01-22 17:01

Samsung ogłasza Galaxy Fold, telefon, który otwiera się jako łącze Kopiuj tablet. Przełącz aparat. Ostatnio zmodyfikowany: 2025-06-01 05:06

Głębokie uczenie się dla opornych Uczenie maszynowe to aplikacja sztucznej inteligencji, która może automatycznie uczyć się i ulepszać na podstawie doświadczenia bez wyraźnego zaprogramowania do tego. W uczeniu maszynowym algorytmy wykorzystują serię skończonych kroków, aby rozwiązać problem poprzez uczenie się na podstawie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, technicznie może to działać - obie karty zapewnią graficzną wydajność. Jednak różnych kart nie można łączyć ze sobą, aby działały jako tablica GPU (CrossFire lub SLI), więc generalnie nie będzie można ich używać razem do renderowania grafiki w grach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyłączyć debugowanie, wykonaj odzyskiwanie. Pełne instrukcje znajdziesz na http://www.google.com/chromeos/recovery. Dowiedz się więcej o funkcjach debugowania na www.chromium.org/chromium-os/how-tos-and-troubleshooting/debugging-features. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obsługa akcji dodaje obsługę AJAX do innego komponentu Visualforce, a następnie wywołuje metodę kontrolera. Funkcja akcji nie może dodać obsługi AJAX do innego komponentu. Ale z konkretnego komponentu, który obsługuje AJAX (onclick, onblur itp.) można wywołać funkcję akcji, aby wywołać metodę kontrolera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rzeczownik „dzień” jest rzeczownikiem pospolitym. Nie podaje nazwy konkretnego dnia. Jednak „dzień” może być użyty jako część wyrażenia rzeczownikowego, w którym. Ostatnio zmodyfikowany: 2025-01-22 17:01