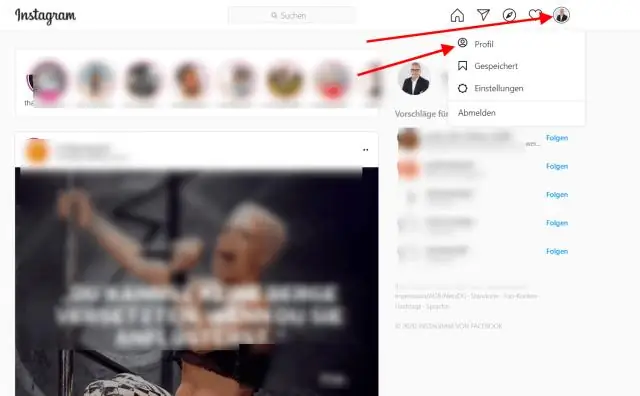

Konta Burner to anonimowe profile społecznościowe używane przez celebrytów (i inne osoby) do publikowania w osobach trzecich o sobie, nękania ludzi lub nakłaniania do spotkań. Zasadniczo wszystko, czego nie chcieliby robić ze swojego prawdziwego konta. Pomyśl o tym jak o telefonie z palnikiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według statystyk opublikowanych w Statista, około 2 miliardy użytkowników korzystało z serwisów społecznościowych i aplikacji w 2015 roku. Dowiedz się więcej o tych popularnych witrynach mediów społecznościowych 1 – Facebook. 2 – WhatsApp. 4 – WeChat. 5 – Strefa Q. 6 – Tumblr. 7 – Instagram. 8 – Twitter. 9 – Google+ (już niedostępny). Ostatnio zmodyfikowany: 2025-06-01 05:06

FAT32 Jak więc sformatować zewnętrzny dysk twardy dla PlayStation 4? Sformatuj swój dysk twardy Przejdź do Ustawienia> Urządzenia> Urządzenia pamięci masowej USB i wybierz zewnętrzny dysk twardy. Wybierz Formatuj jako rozszerzoną pamięć masową i dotknij X.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda getAbsolutePath() jest częścią klasy File. Ta funkcja zwraca bezwzględną ścieżkę dostępu do danego obiektu pliku. Jeśli ścieżka do obiektu plikowego jest bezwzględna, to po prostu zwraca ścieżkę bieżącego obiektu plikowego. Na przykład: jeśli utworzymy obiekt plikowy używając ścieżki jako „program. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cześć, Dzienniki w tym folderze są potrzebne do zdiagnozowania problemów z instalacją aktualizacji systemu Windows, możesz usunąć wszystkie dzienniki z wyjątkiem CBS.log, ponieważ będzie on używany i wymaga uprawnień Jeśli się nie mylę, Oczyszczanie dysku systemu Windows nie folder, aby usunąć stare logi, skompresować je itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

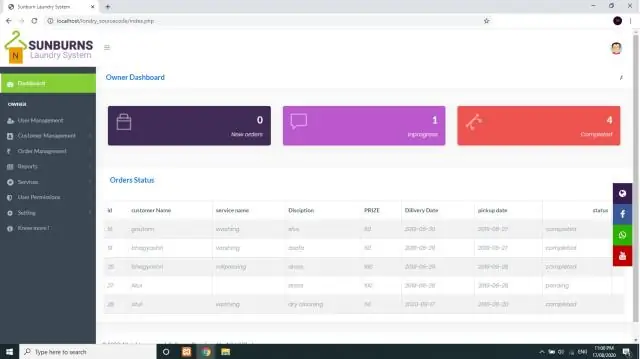

Oprogramowanie do zarządzania projektami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto instrukcje dotyczące wyłączania odwołań strukturalnych (formuły tabel): Kliknij opcję Plik > Opcje w programie Excel. Kliknij opcję Formuły w menu po lewej stronie. W sekcji Praca z formułami usuń zaznaczenie pola „Używaj nazw tabel w formułach”. wciśnij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najdroższe drukarki IBM Infoprint 2085 - 30 800 USD. HP LaserJet 1160 - 20 000 USD. Urządzenie wielofunkcyjne Lexmark X854e - 17 000 USD. Xerox Phaser 7400DXF - 7600 USD. Canon imagePROGRAF W8200 – 7200 USD. Epson Stylus Pro 10600 - 6500 USD. Ricoh Aficio CL7300DT - 5 700 USD. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zamykanie konta Setmore Kliknij ikonę Konto w prawym górnym rogu i wybierz Plan konta z rozwijanego menu. 2. W menu Plan konta przewiń do samego dołu i kliknij link „Zamknij moje konto”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java - interfejs zestawu. Zestaw to kolekcja, która nie może zawierać zduplikowanych elementów. Modeluje abstrakcję zbiorów matematycznych. Set dodaje również silniejszy kontrakt na zachowanie operacji equals i hashCode, pozwalając na sensowne porównywanie instancji Set, nawet jeśli ich typy implementacji różnią się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lokalizacja głównej anteny komórkowej prawie zawsze będzie znajdować się na dolnym końcu urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak każdy język, QBasic ma zasady dotyczące tego, w jaki sposób kod musi być napisany, aby interpreter mógł odczytać i wykonać kod. Reguły te nazywane są składnią. W QBasic numery linii są opcjonalne. Wierszom można również nadać etykietę (nazwę tekstową) zamiast liczby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zadzwoń na numer faksu, na który wysyłasz z telefonu: Jeśli nie słychać sygnałów faksu, faks odbiorczy może być wyłączony lub rozłączony. Jeśli połączenie nie powiedzie się lub nie słychać sygnału wybierania, sprawdź, czy inny telefon lub urządzenie nie utrzymuje linii otwartej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki konfiguracji urządzenia Netgear Nighthawk R6900P Odłącz wszystkie kable łączące z komputerem. Podłącz zasilacz modemu i sprawdź lampkę zasilania, aby upewnić się, że modem jest włączony. Podłącz router. Podłącz router do komputera. Podłącz zasilacz routera i sprawdź lampkę zasilania, aby upewnić się, że router jest włączony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz uciec String w Javie, umieszczając odwrotny ukośnik w podwójnych cudzysłowach, np. ' można zmienić na ', jeśli występuje wewnątrz samego ciągu. Jest to w porządku dla małego ciągu JSON, ale ręczne zastępowanie każdego podwójnego cudzysłowu znakiem ucieczki nawet dla średniej wielkości JSON jest czasochłonne, nudne i podatne na błędy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wystarczy dodać data-toggle='collapse' i element docelowy danych do elementu, aby automatycznie przypisać kontrolę nad jednym lub większą liczbą zwijanych elementów. Atrybut data-target akceptuje selektor CSS, do którego ma zostać zastosowane zwinięcie. Pamiętaj, aby dodać zwinięcie klasy do zwijanego elementu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Moduł ten pozwala na ustawianie nowych zmiennych. Zmienne są ustawiane na zasadzie host-by-host, tak jak fakty odkryte przez moduł instalacyjny. Zmienne te będą dostępne dla kolejnych odtworzeń podczas przebiegu ansible-playbook. Ustaw buforowanie na tak, aby zapisać zmienne w wykonaniach przy użyciu pamięci podręcznej faktów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klucz obcy oznacza, że wartości z jednej tabeli muszą pojawić się również w innej tabeli. Tabela, do której się odwołuje, nazywana jest tabelą nadrzędną, podczas gdy tabela z kluczem obcym nazywana jest tabelą podrzędną. Klucz obcy w tabeli podrzędnej będzie generalnie odwoływał się do klucza podstawowego w tabeli nadrzędnej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Interfejs API REST OneDrive to część interfejsu API Microsoft Graph, która umożliwia aplikacji łączenie się z zawartością przechowywaną w OneDrive i SharePoint. Te interfejsy API REST są częścią Microsoft Graph, wspólnego interfejsu API dla usług firmy Microsoft. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ jest on podłączony na stałe do układu elektrycznego, można do niego podłączyć przedłużacz. Jest to jedyny przypadek, w którym można podłączyć przedłużacz do listwy zasilającej. Przedłużacze służą tylko do tymczasowego użytku i nie należy ich pozostawiać podłączonych do gniazdek ściennych, gdy nie są aktywnie używane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować oprogramowanie z pliku ISO Zamontuj plik ISO w systemie Windows 10 lub 8.1. W systemie Windows 10 lub 8.1 pobierz plik ISO. Wirtualna jazda. To otwiera wirtualny dysk, z którego możesz zainstalować oprogramowanie. Wysuń dysk wirtualny. Zamontuj plik ISO w systemie Windows 7. Uruchom Instalatora. Odmontuj dysk wirtualny. Nagraj plik ISO na dysk. Zainstaluj z płyty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby pamięć trafiła do pamięci (tj. pamięci długotrwałej), musi przejść przez trzy odrębne etapy: pamięć sensoryczna, pamięć krótkotrwała (tj. robocza) i wreszcie pamięć długotrwała. Te etapy zostały po raz pierwszy zaproponowane przez Richarda Atkinsona i Richarda Shiffrina (1968). Ostatnio zmodyfikowany: 2025-06-01 05:06

S Pen to rysik indukcyjny. Wyświetlacz Note'a ma pod szkłem tak zwany aktywny digitizer. Gdy rysik S Pen zbliża się do ekranu, pole magnetyczne aktywnego digitizera indukuje prąd, który zasila jego wewnętrzne obwody. Ostatnio zmodyfikowany: 2025-01-22 17:01

DIGISIGN to publiczna usługa podpisów elektronicznych wraz ze znacznikiem czasu dołączanym do każdego dokumentu lub transakcji elektronicznej poparta autentycznością danych osobowych lub podmiotów klienta, które są rejestrowane i weryfikowane w procesach KYC zarówno online, jak i offline, a także z funkcjami zapobiegającymi odmowie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drzewo decyzyjne - regresja. Drzewo decyzyjne buduje modele regresji lub klasyfikacji w postaci struktury drzewiastej. Najwyższy węzeł decyzyjny w drzewie, który odpowiada najlepszemu predyktorowi zwanemu węzłem głównym. Drzewa decyzyjne mogą obsługiwać zarówno dane kategoryczne, jak i liczbowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

SQL to język standardu przemysłowego do przetwarzania relacyjnych baz danych. Visual Basic używa języka SQL do tworzenia nowych zestawów rekordów. Ustaw właściwość RecordSource kontrolki danych na zapytanie SQL i wykonaj metodę Refresh. Visual Basic używa SQL do wybierania pól i rekordów z tabeli i łączenia pól z tabel wierszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Procedura Kliknij prawym przyciskiem maszynę wirtualną i wybierz opcję Migracja. Kliknij Zmień tylko miejsce na dane i kliknij Dalej. Wybierz format dysków maszyny wirtualnej. Wybierz zasady przechowywania maszyn wirtualnych z menu rozwijanego Zasady VMStorage. Wybierz lokalizację magazynu danych, w której chcesz przechowywać pliki maszyny wirtualnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tekst jest jednostką znaczenia dla interpretacji i zrozumienia. W badaniach medialnych tekst może być programem telewizyjnym, filmem, grą wideo, stroną internetową, książką, piosenką, podcastem, artykułem prasowym, tweetem lub aplikacją. Teksty mają znaczenie, ponieważ są nośnikami komunikacji i nośnikami znaczeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kropkowana linia pośrodku litery A, poniżej, nazywana jest linią lustra, ponieważ jeśli umieścisz wzdłuż niej lustro, odbicie będzie wyglądało dokładnie tak samo jak oryginał. Inną nazwą linii lustrzanej jest linia symetrii. Ten rodzaj symetrii można również nazwać symetrią refleksyjną lub symetrią refleksyjną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Koncepcja NET oznacza, że żaden proces z niezarządzanym kodem nie będzie miał żadnej domeny aplikacji. Rysunek 2 pomoże ci lepiej zrozumieć tę koncepcję. Proces A uruchamia kod zarządzany z jedną domeną aplikacji, podczas gdy proces B uruchamia kod zarządzany ma trzy domeny aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple powiedział, że ściśle współpracuje z Foxconnem, aby rozwiązać ten problem, ale Chinese Labor Watch twierdzi, że Apple pozwala Foxconnowi na dalsze korzystanie z pracowników, mimo że technicznie łamie chińskie prawo. Ostatnio zmodyfikowany: 2025-01-22 17:01

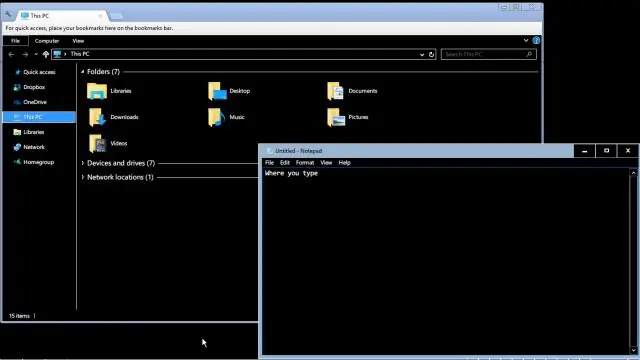

Wszystko, co musisz zrobić, to, gdy urządzenie wirtualne Windows jest uruchomione, przejdź do Urządzenia -> Włóż obraz płyty CD z dodatkami dla gości, jak pokazano na poniższym obrazku. Spowoduje to zamontowanie najnowszej/aktualnej płyty CD VBox Guest Additions jako dysku do aktualizacji. Teraz otwórz Mój komputer lub Mój komputer i otwórz płytę CD z dodatkami dla gości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kolejność wzrostu algorytmu jest sposobem na określenie/przewidywanie, jak czas wykonania programu i zajmowana przez niego przestrzeń/pamięć zmienia się wraz z rozmiarem wejścia. Najbardziej znanym sposobem jest notacja Big-Oh. Daje najgorszy możliwy przypadek dla algorytmu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple® iPhone® XR - Uruchom ponownie / miękki reset (zamrożony ekran / nie odpowiada) Naciśnij i szybko zwolnij przycisk zwiększania głośności, a następnie naciśnij i szybko zwolnij przycisk zmniejszania głośności. Aby zakończyć, naciśnij i przytrzymaj przycisk boczny, aż na ekranie pojawi się Applelogo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie archiwum hadoop tworzy archiwum Hadoop, plik zawierający inne pliki. Komenda hadoop jar uruchamia program zawarty w pliku JAR. Użytkownicy mogą umieścić swój kod MapReduce w pliku JAR i wykonać go za pomocą tego polecenia. praca hadoop. Polecenie hadoop job umożliwia zarządzanie zadaniami MapReduce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strojenie modelu pomaga zwiększyć dokładność _. Celem strojenia parametrów jest znalezienie optymalnej wartości dla każdego parametru, aby poprawić dokładność modelu. Aby dostroić te parametry, musisz dobrze rozumieć ich znaczenie i ich indywidualny wpływ na model. Ostatnio zmodyfikowany: 2025-01-22 17:01

Elementami sprzętowymi systemu komputerowego są części elektroniczne i mechaniczne. Składnikami oprogramowania systemu komputerowego są dane i programy komputerowe. W przypadku typowych komputerów stacjonarnych procesor, pamięć główna, pamięć dodatkowa, zasilacz i sprzęt pomocniczy są umieszczone w metalowej obudowie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłącz kamerę do komputera, kliknij prawym przyciskiem Mój komputer i wybierz Właściwości. Wybierz Sprzęt, a następnie kliknij Menedżer urządzeń. Znajdź swój aparat. Wybierz kartę sterowniki i kliknij przycisk Aktualizuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Część 1: Zmień rozszerzenie pliku dla jednego pliku w systemie Windows 10 Krok 2: Kliknij plik, dla którego chcesz zmienić rozszerzenie pliku, aby go wybrać, a następnie kliknij F2, aby umożliwić edycję nazwy pliku i rozszerzenia. Krok 3: Wybierz rozszerzenie, aby je podświetlić, wpisz inne rozszerzenie i naciśnij Enter, aby potwierdzić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz odpowiedni kolor chromatyczny Jeśli w twoim ujęciu jest zielony, wybierz kolor niebieski chromatyczny. Zielony jest dwa razy bardziej odblaskowy niż niebieski, więc bardziej zanieczyszcza ujęcie. Jeśli twoje tło jest niebieskie lub zielone, użyj tych odpowiednich kolorów dla swojego kluczowego koloru. Ostatnio zmodyfikowany: 2025-01-22 17:01