- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

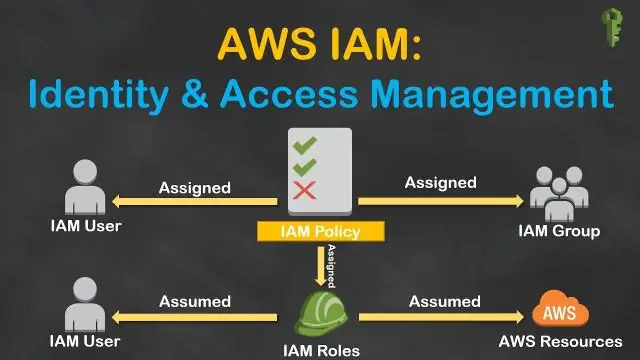

AWS Zarządzanie tożsamością i dostępem ( JA JESTEM ) umożliwia zarządzanie dostępem do AWS usługi i zasoby bezpiecznie. Korzystanie z uprawnień , możesz tworzyć i zarządzać AWS użytkownicy i grupy oraz posługiwać się uprawnienia do zezwalania i odmawiania im dostępu do AWS Surowce. JA JESTEM jest cechą twojego AWS konto oferowane bez dodatkowych opłat.

Co więcej, jaka jest rola IAM w AWS?

jakiś Rola uprawnień jest AWS Zarządzanie tożsamością i dostępem ( JA JESTEM ) podmiot z uprawnieniami do dokonywania AWS zgłoszenia serwisowe. Role uprawnień nie może wysyłać bezpośrednich próśb do AWS usługi; mają na celu ich przejęcie przez uprawnione podmioty, takie jak: JA JESTEM użytkownicy, aplikacje lub AWS usługi takie jak EC2.

Można też zapytać, jak działa uwierzytelnianie AWS? Uwierzytelnianie AWS jest „przykręcony” do HTTP, podczas gdy SSH jest protokołem kompletnym. O tym, jak to Pracuje . To wszystko w AWS docs, ale oto krótkie podsumowanie. Konstruujesz swoją prośbę, następnie obliczasz kanonizowany formularz, a na końcu używasz swojego klucza/tajemnicy, aby go podpisać.

Czy tutaj AWS IAM jest bezpłatne?

Darmowy używać AWS Zarządzanie tożsamością i dostępem ( JA JESTEM ) oraz AWS Usługa tokenów zabezpieczających ( AWS STS) to cechy twojego AWS konto oferowane bez dodatkowych opłat. Opłata jest naliczana tylko wtedy, gdy uzyskujesz dostęp do innych AWS usługi korzystające z Twojego JA JESTEM użytkownicy lub AWS Tymczasowe poświadczenia bezpieczeństwa STS.

Co oznacza IAM?

akronim od Identity and Access Management, JA JESTEM odnosi się do ram polityk i technologii zapewniających, że odpowiednie osoby w przedsiębiorstwie mają odpowiedni dostęp do zasobów technologicznych. Nazywany również zarządzaniem tożsamością (IdM), JA JESTEM systemy są objęte nadrzędnym parasolem bezpieczeństwa IT.

Zalecana:

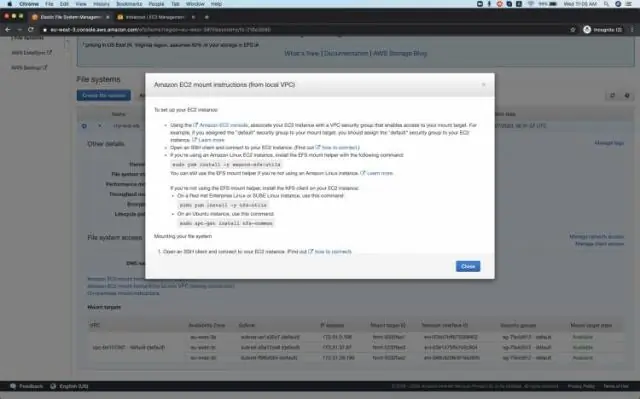

Jak korzystać z AWS EFS?

Aby utworzyć i używać pierwszego systemu plików Amazon EFS, należy wykonać cztery kroki: Utwórz system plików Amazon EFS. Utwórz zasoby Amazon EC2, uruchom instancję i zamontuj system plików. Przesyłaj pliki do systemu plików EFS za pomocą AWS DataSync

Jaka jest różnica między rolami uprawnień a zasadami?

Cześć Sonal, role uprawnień definiują zestaw uprawnień do zgłaszania żądań usługi AWS, podczas gdy zasady uprawnień definiują uprawnienia, których będziesz potrzebować

Jak korzystać z AWS AMI?

Rozwiązanie Otwórz konsolę EC2. Z paska nawigacyjnego wybierz AMI. Znajdź AMI, którego chcesz użyć do uruchomienia nowej instancji. Wybierz AMI, a następnie wybierz Uruchom. Wybierz typ wystąpienia, a następnie wybierz Dalej: Skonfiguruj szczegóły wystąpienia. Przejrzyj szczegóły instancji, a następnie wybierz Przejrzyj i uruchom

Jakie są różne typy uprawnień w OAuth2?

Specyfikacja OAuth definiuje cztery różne dotacje na podstawie charakteru aplikacji klienckiej: Dotacja poświadczeń klienta. Przyznanie poświadczeń klienta. Rysunek 2: Przepływ pracy przyznawania poświadczeń klienta. Przyznanie kodu autoryzacyjnego. Dotacja niejawna. Hasło właściciela zasobu Poświadczenia Przyznaj

Jaki jest najwyższy poziom uprawnień konfigurowalny na urządzeniu Cisco IOS?

'Poziomy uprawnień pozwalają określić, jakie polecenia mogą wydawać użytkownicy po zalogowaniu się do urządzenia sieciowego.' Po wpisaniu „enable” otrzymujemy wyższy poziom uprawnień. (Domyślnie ten poziom to 15; możemy również użyć polecenia „włącz 15”, aby podnieść nasz poziom uprawnień do 15.)