Zaloguj się do certyfikacji VMware. Kliknij Menedżera certyfikacji w prawym górnym rogu. Kliknij Śledź swój status certyfikacji na liście dostępnych opcji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli dobrze rozumiesz z tego postu i strony Wikipedii dla funkcji BitLocker i TPM, domyślnie funkcja BitLocker używa kryptografii symetrycznej, takiej jak AES. Jednak TPM może wykonywać szyfrowanie RSA. Biorąc pod uwagę, że klucz RSA jest przechowywany w module TPM, dlaczego funkcja BitLocker nie używa szyfrowania asymetrycznego (tj. RSA)?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz Panel sterowania systemu Windows (w Start, wpisz „kontrola” i wybierz Panel sterowania. Przejdź do System i zabezpieczenia > System > Zaawansowane ustawienia systemu > Ustawienia. Wyłącz animacje, wybierając „Niestandardowe” i odznaczając elementy z listy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja date_trunc obcina wartość TIMESTAMP lub INTERVAL na podstawie określonej części daty, np. godziny, tygodnia lub miesiąca i zwraca skrócony znacznik czasu lub interwał z określonym poziomem dokładności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google Chrome Kliknij przycisk Bezpieczne (kłódka) na pasku adresu. Kliknij przycisk Pokaż certyfikat. Przejdź do zakładki Szczegóły. Kliknij przycisk Eksportuj. Podaj nazwę pliku, w którym chcesz zapisać certyfikat SSL, zachowaj format „Base64-encoded ASCII, pojedynczy certyfikat” i kliknij przycisk Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wystarczy go nacisnąć, aby włączyć funkcję Bluetooth w kasku. Przejdź do ustawień Bluetooth telefonu i znajdź to urządzenie. Gdy go znajdziesz, możesz go kliknąć i sparować z nim. W przypadku kasku Bluetooth, do którego będziesz musiał podłączyć urządzenie Bluetooth, parowanie z nim również nie jest zbyt kłopotliwe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Toshiba International Corporation (TIC) jest pierwszą bazą produkcyjną firmy Toshiba w Ameryce Północnej. Toshiba rozpoczęła działalność jako producent ciężkiego sprzętu elektrycznego w Japonii ponad 135 lat temu. Dziś firma Toshiba jest znana na całym świecie ze swojej innowacyjnej technologii, najwyższej jakości i niezrównanej niezawodności. Ostatnio zmodyfikowany: 2025-06-01 05:06

Obszar usług Jeśli telefon nie jest aktywny, może zadzwonić tylko raz lub dwa razy przed przejściem do poczty głosowej. Dopóki konto poczty głosowej danej osoby jest nadal aktywne, numer telefonu jest nadal obsługiwany - nawet jeśli telefon jest wyłączony lub osoba jest poza obszarem obsługi przez dłuższy czas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twórcy stron internetowych skupiają się w szczególności na projektowaniu i tworzeniu stron internetowych, podczas gdy inżynierowie oprogramowania opracowują programy komputerowe lub aplikacje. Inżynierowie ci określają sposób działania programów komputerowych i nadzorują programistów podczas pisania kodu, który zapewnia prawidłowe działanie programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

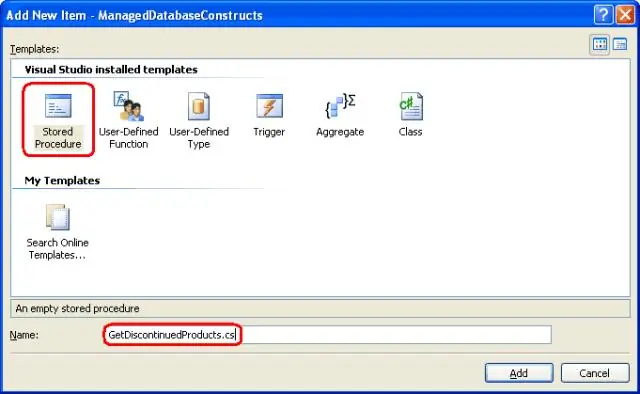

Wstawianie danych według procedury składowanej w MVC 5.0 z pierwszym podejściem do danych Utwórz bazę danych i utwórz tabelę. W tym kroku utworzymy teraz procedurę składowaną. W kolejnym kroku łączymy bazę danych z naszą aplikacją poprzez Data First Approach. Następnie wybierz ADO.NET Entity Data Model i kliknij przycisk Dodaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie diagramu zależności W Eksploratorze BusinessEvents Studio kliknij prawym przyciskiem myszy zasób projektu i wybierz opcję Utwórz diagram zależności. Otwórz element projektu do edycji i kliknij przycisk Diagram zależności () w prawym górnym rogu edytora. Na diagramie Selected Entity Project kliknij prawym przyciskiem myszy zasób i wybierz Utwórz diagram zależności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wygładzanie • Wygładzanie jest często używane do redukcji szumów na obrazie. • Wygładzanie obrazów to kluczowa technologia ulepszania obrazu, która może usuwać szumy z obrazów. Jest to więc niezbędny moduł funkcjonalny w różnych programach do przetwarzania obrazu. • Wygładzanie obrazu to metoda poprawy jakości obrazów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, nikt nie używa Hotmaila w 2019 roku. Stary Hotmail już nie istnieje. Jednak nadal możesz używać starych adresów e-mail Hotmail i nadal możesz tworzyć nowe. Twoje e-maile będą wysyłane i odbierane przez usługę Microsoftmail pod adresem outlook[.]com. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Relational Database Service (lub Amazon RDS) to usługa rozproszonej relacyjnej bazy danych firmy Amazon Web Services (AWS). Jest to usługa internetowa działająca „w chmurze”, zaprojektowana w celu uproszczenia konfiguracji, obsługi i skalowania relacyjnej bazy danych do użytku w aplikacjach. Ostatnio zmodyfikowany: 2025-01-22 17:01

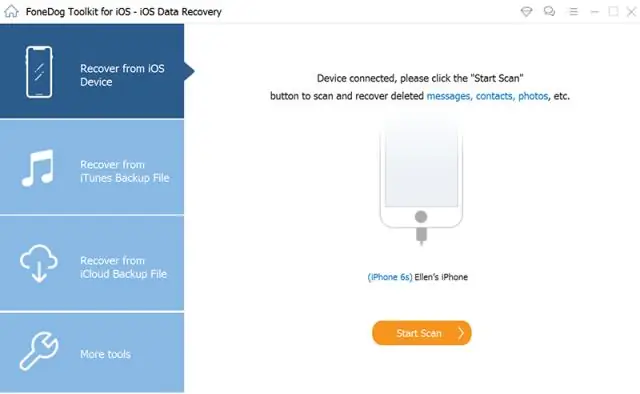

Kliknij, aby wybrać i wyświetlić podgląd usuniętych wiadomości tekstowych lub usuniętych wiadomości roboczych z telefonu komórkowego z systemem Android, a następnie naciśnij przycisk Odzyskaj w prawym dolnym rogu, pojawi się wyskakujące okno, w którym możesz wybrać folder na komputerze, aby pobrać usunięte wiadomości robocze z telefonu komórkowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skojarz wirtualne urządzenie MFA z kontem głównym Wybierz opcję Aktywuj usługę MFA na stronie Twoje poświadczenia zabezpieczeń. Wybierz wirtualne urządzenie MFA, a następnie wybierz Następny krok. Jeśli nie masz aplikacji zgodnej z usługą AWS MFA, zainstaluj jedną z dostępnych aplikacji. Wybierz następny krok. Ostatnio zmodyfikowany: 2025-01-22 17:01

Biznes polega na technologii informacyjnej, która pomaga im być bardziej produktywnymi. Jest to kariera, która przynosi korzyści każdej firmie, umożliwiając firmom wydajniejszą pracę i maksymalizację produktywności. A do tego dochodzi szybsza komunikacja, przechowywanie elektroniczne i ochrona ważnych dokumentów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Istnieją dwa sposoby ustawienia indeksu DataFrame. Użyj parametru inplace=True, aby ustawić bieżący indeks DataFrame. Przypisz nowo utworzony indeks DataFrame do zmiennej i użyj tej zmiennej dalej, aby użyć wyniku indeksowanego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Excel to popularna i potężna aplikacja do arkuszy kalkulacyjnych dla systemu Windows. Moduł openpyxl umożliwia programom Pythona odczytywanie i modyfikowanie plików arkuszy kalkulacyjnych Excel. Chociaż Excel jest zastrzeżonym oprogramowaniem firmy Microsoft, istnieją bezpłatne alternatywy, które działają w systemach Windows, OS X i Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień tło zdjęcia online Krok 1: Wybierz zdjęcie, które chcesz edytować. OtwórzPhotoScissors online i kliknij przycisk Prześlij, a następnie wybierz plik obrazu na lokalnym komputerze. Krok 2: Wybierz tło i pierwszy plan. Teraz musimy powiedzieć PhotoScissors, gdzie jest tło. Krok 3: Zmień tło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyłącz przełącznik integralności pamięci W Edytorze zarządzania zasadami grupy przejdź do Konfiguracja komputera i kliknij Szablony administracyjne. Rozwiń drzewo do Składniki systemu Windows > Zabezpieczenia systemu Windows > Zabezpieczenia urządzenia. Otwórz ustawienie Wyłącz pamięć integralności i ustaw ją na Włączone. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google Chrome Kliknij „Historia” z listy rozwijanej, a następnie wpisz „YouTube” (bez cudzysłowów) w polu Historia wyszukiwania. Kliknij przycisk „Historia wyszukiwania”, a następnie zanotuj datę obok filmu w YouTube zawierającego informacje, które Cię interesują. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij przycisk zasilania z tyłu komputera Macmini. Podłącz do telewizora lub monitora. Podłącz komputer Mac mini do telewizora lub komputera stacjonarnego. Połącz się z Wi-Fi. Po włączeniu przewodnik konfiguracji powinien przeprowadzić Cię przez kilka prostych kroków, w tym konfigurację połączenia Wi-Fi. Zaloguj się przy użyciu swojego Apple ID. Zacznij korzystać z Maca mini. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, produkty klasy HP Pavilion nie nadają się do gier, jeśli mówimy o laptopach Pavilion lub komputerach stacjonarnych Pavilion. Moje kryterium „dobrego w grach” to przynajmniej włączenie dyskretnego procesora graficznego. Wszystkie mają zintegrowaną grafikę, a to nie czyni ich „dobrymi” produktami do gier. Ostatnio zmodyfikowany: 2025-01-22 17:01

Piramida DIKW, znana również jako hierarchia DIKW, hierarchia mądrości, hierarchia wiedzy, hierarchia informacji i piramida danych, odnosi się luźno do klasy modeli reprezentujących rzekome strukturalne i/lub funkcjonalne relacje między danymi, informacjami, wiedzą i mądrość. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kroki Otwórz drukarki i faksy. Wybierz „Start” i kliknij „Panel sterowania”, a następnie „Drukarki i inny sprzęt”. Teraz wybierz „drukarki i faksy”. Otwórz kreatora drukarki. Znajdź „zadania drukarki” i kliknij „dodaj drukarkę”. Spowoduje to otwarcie "kreatora dodawania drukarki". Kliknij Następny. Wybierz nowy port. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje 8000 aktywnych i nasłuchujących węzłów Ethereum. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szyfrowanie kodu źródłowego Pythona to metoda „zaciemniania Pythona”, która ma na celu przechowywanie oryginalnego kodu źródłowego w formie nieczytelnej dla ludzi. W rzeczywistości istnieją programy do inżynierii wstecznej lub dekompilacji kodu C++ z powrotem do postaci czytelnej dla człowieka. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kable USB-C mogą przenosić znacznie więcej mocy, dzięki czemu można ich używać do ładowania większych urządzeń, takich jak laptopy. Oferują również nawet dwukrotnie większą prędkość transferu niż USB 3 przy 10 Gb/s. Chociaż złącza nie są kompatybilne wstecz, standardy są, więc adaptery mogą być używane ze starszymi urządzeniami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sprint ogłosił w czwartek, że jetblackiPhone 7 i iPhone 7 Plus zajmują pierwsze miejsce wśród modeli o większej pojemności, wyprzedzając matową czerń na drugim miejscu. Różowe złoto - najpopularniejszy kolor zeszłego roku - spadł na trzecie miejsce, podczas gdy złoto jest na czwartym, a srebrny na piątym. Ostatnio zmodyfikowany: 2025-01-22 17:01

W konfiguracjach ziaren fasoli atrybut fasoli o nazwie „zakres” określa rodzaj obiektu, który ma zostać utworzony i zwrócony. Dostępnych jest 5 rodzajów zakresów ziaren fasoli, są to: 1)pojedynczy: Zwraca pojedynczą instancję fasoli na kontener Spring IoC.2 ) prototype: Zwraca nową instancję ziarna za każdym razem na żądanie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Bezpieczeństwo fizyczne obejmuje korzystanie z wielu warstw współzależnych systemów, które mogą obejmować monitoring CCTV, ochronę, bariery ochronne, zamki, kontrolę dostępu, wykrywanie włamań na obwodzie, systemy odstraszające, ochronę przeciwpożarową i inne systemy przeznaczone do ochrony osób i mienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

MacClean to aplikacja freemium, co oznacza, że można ją pobrać i używać za darmo, chociaż obowiązują ograniczenia. W swojej bezpłatnej formie to oprogramowanie do optymalizacji Maca przeskanuje komputer na żądanie i wyświetli, ile danych można bezpiecznie usunąć z dysku startowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić, czy korzystasz z Zapory systemu Windows: Kliknij ikonę Windows i wybierz Panel sterowania. Pojawi się okno Panelu Sterowania. Kliknij System i zabezpieczenia. Pojawi się Panel Systemu i Zabezpieczeń. Kliknij Zapora systemu Windows. Jeśli widzisz zielony znacznik wyboru, korzystasz z Zapory systemu Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

AWS OpsWorks Stacks używa książek kucharskich Chef do obsługi zadań, takich jak instalowanie i konfigurowanie pakietów oraz wdrażanie aplikacji. Ta sekcja opisuje, jak używać książek kucharskich ze stosami AWS OpsWorks. Więcej informacji znajdziesz w Szefie Kuchni. AWS OpsWorks Stacks obsługuje obecnie wersje Chef 12, 11.10. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zobaczyć, jakiego typu słowa kluczowe użytkownicy wyszukują, aby znaleźć Twoją witrynę, przejdź do Google Search Console > Ruch związany z wyszukiwaniem > Analiza wyszukiwania. Gdy już tu będziesz, zobaczysz listę słów kluczowych, które przykuwają uwagę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atrybut enctype pozwala określić typ kodowania formularza. Atrybut enctype pozwala określić typ kodowania formularza. Jest to poprawna opcja dla większości prostych formularzy HTML. multipart/form-data jest niezbędny, jeśli Twoi użytkownicy muszą przesłać plik za pośrednictwem formularza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Im więcej pamięci podręcznej, tym więcej danych można umieścić bliżej procesora. Pamięć podręczna jest klasyfikowana jako poziom 1 (L1), poziom 2 (L2) i poziom 3 (L3): L1 jest zwykle częścią samego układu procesora i jest zarówno najmniejszy, jak i najszybszy, do którego można uzyskać dostęp. Jego rozmiar jest często ograniczony do od 8 KB do 64 KB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tabela referencyjna Avery Nr ref. Avery® Rozmiar etykiety Etykiety na arkusz 5165 8,5' x 11' 1 5165 8,5' x 11' 1 5167 1,75' x,5' 80 5168 3,5' x 5' 4. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Nieprzezroczysty” jest zdefiniowany w języku angielskim jako „nie można go przejrzeć; nieprzejrzyste”. W informatyce oznacza to wartość, która nie ujawnia żadnych szczegółów poza typem samej wartości. Ostatnio zmodyfikowany: 2025-01-22 17:01