Spider to ogólne środowisko pracy do interakcji z (złożonymi) wbudowanymi celami. Zmniejsza złożoność konfiguracji w analizie kanałów bocznych (SCA) i wstrzykiwaniu usterek (FI), tworząc pojedynczy punkt kontrolny ze wszystkimi liniami we/wy i resetowania dla niestandardowych lub wbudowanych interfejsów. Ostatnio zmodyfikowany: 2025-01-22 17:01

CCIE nie jest już nawet najcenniejszym certyfikatem technicznym. Wyróżnienie to należy do czwartego w naszym badaniu certyfikatu CertifiedInformation Systems Security Professional (CISSP). Niemniej jednak CCIE nadal ściągają dobre pieniądze, ze średnią pensją wynoszącą 93 500 $. Ostatnio zmodyfikowany: 2025-01-22 17:01

Treść wiadomości (wewnątrz koperty pocztowej) jest jak treść wiadomości. W e-mailsense może również zawierać informacje w polu nagłówka, takie jak „Temat:”, „Data:”, „Do:” i „Od:”. Polecenie „MAIL FROM” określa adres do celów zwrotnych (przykład: problemy z dostarczaniem poczty). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby znaleźć swój identyfikator Skype w systemie Windows, po prostu wybierz zdjęcie profilowe, a nazwa użytkownika Skype zostanie wyświetlona w profilu obok opcji „Zalogowano jako”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Biorąc to pod uwagę, podczas gdy większość przypadków jest taka, że linki, które mają na nich atrybut nofollow, nie wpłyną negatywnie na twoje rankingi w Google. Biorąc to pod uwagę, podczas gdy większość przypadków jest taka, że linki, które mają na nich atrybut nofollowattribute, nie wpłyną negatywnie na Twoje rankingi w Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

20 najlepszych programów do rysowania Adobe Photoshop CC. Adobe Photoshop CC jest nadal uważany za najlepsze oprogramowanie do rysowania na rynku. CorelDRAW. Projektant powinowactwa. DrawPlus. Clip Studio Paint. Krita. MediBang Farba Pro. Płodzić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz uzyskać do niego dostęp z poziomu edytora usługi aplikacji pod nazwą aplikacji -> Otwórz konsolę Kudu lub za pośrednictwem portalu w obszarze Narzędzia zaawansowane. Możesz po prostu kliknąć nazwę folderu, aby nawigować lub wpisać polecenie. Możesz również łatwo manipulować plikami, ale bardziej podoba mi się edytor App Service Editor. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apt-get wyszukuje określony pakiet w repozytoriach podanych w /etc/apt/sources. lista plików i /etc/apt/sources. Ostatnio zmodyfikowany: 2025-01-22 17:01

Snapshot Standby to funkcja w Oracle 11g, która umożliwia wykonywanie operacji odczytu i zapisu w rezerwowej bazie danych. Po zakończeniu testów możemy ponownie przekonwertować bazę danych migawek na fizyczną rezerwę. Po przekonwertowaniu fizycznej rezerwowej bazy danych wszelkie zmiany wprowadzone w rezerwowej migawce zostaną cofnięte. Ostatnio zmodyfikowany: 2025-01-22 17:01

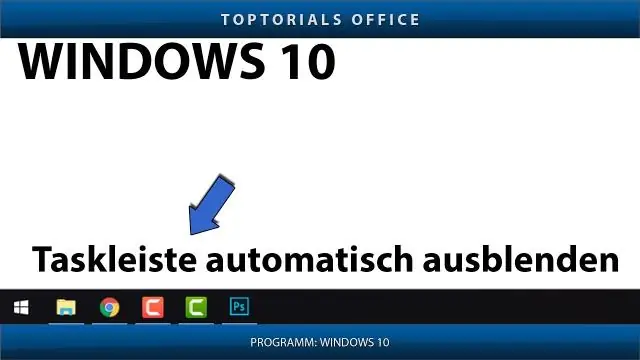

Otwórz ustawienia paska zadań w systemie Windows 10 Krok 1: Otwórz aplikację Ustawienia, klikając ikonę Ustawienia w menu Start lub jednocześnie naciskając logo systemu Windows i klawisze I. Krok 2: W aplikacji Ustawienia kliknij kategorię Personalizacja, a następnie kliknij Pasek zadań, aby wyświetlić wszystkie ustawienia paska zadań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja kontroli specyficznej dla systemu Kontrola specyficzna dla systemu oznacza kontrolę systemu informacyjnego, która nie została wyznaczona jako kontrola wspólna lub część kontroli hybrydowej, która ma być zaimplementowana w systemie informacyjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Properties to rozszerzenie pliku używanego głównie w technologiach związanych z Javą do przechowywania konfigurowalnych parametrów aplikacji. Każdy parametr jest przechowywany jako para ciągów, z których jeden przechowuje nazwę parametru (nazywany kluczem/mapą), a drugi przechowuje wartość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stwórz młotek. Młotki są wykonane z dwóch patyków i pięciu z dowolnego materiału, z którego ma być młotek. Stwórz kowadło. Kowadła są wykonane z ośmiu sztabek żelaza. Młotkiem Dysk Na Kowadle. Kliknij prawym przyciskiem myszy, aby umieścić utworzony dysk na kowadle. Stwórz swoją pokrywkę razem z żelazną podstawą i guzikiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

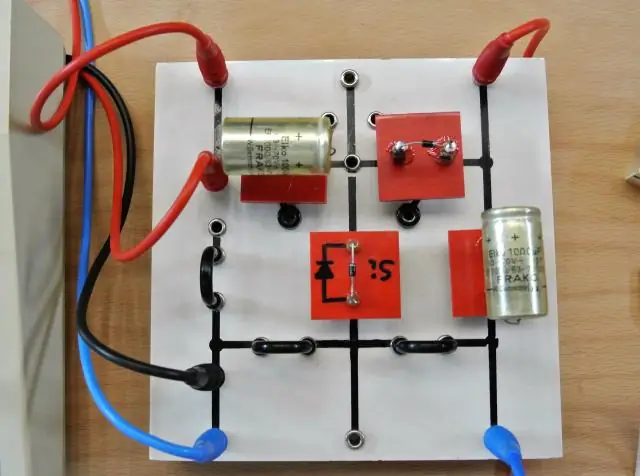

Przetestuj stronę zasilania obwodu - Zgodnie z instrukcją obsługi samochodu, zidentyfikuj stronę zasilania obwodu. Sprawdź moc, ustawiając miernik na ustawienie woltów. Podłącz jeden przewód miernika do złącza klaksonu (+), a drugi do masy. Twój miernik powinien wyświetlać napięcie baterii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jezioro danych Hadoop to platforma zarządzania danymi składająca się z co najmniej jednego klastra Hadoop. Służy głównie do przetwarzania i przechowywania danych nierelacyjnych, takich jak pliki dziennika, internetowe zapisy strumienia kliknięć, dane z czujników, obiekty JSON, obrazy i posty w mediach społecznościowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firma Gear znajduje się w prawym górnym rogu. Najpierw ikona koła zębatego, a następnie nazwa firmy. W tym miejscu między innymi edytujesz również ustawienia firmy, podobnie jak preferencje na pulpicie QuickBooiks. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chcę tylko zmienić czcionkę! Krok 0: Dodaj bibliotekę wsparcia. Ustaw minSdk na 16+. Krok 1: Utwórz folder. Dodaj do niego czcionkę. Krok 2: Zdefiniuj motyw paska narzędzi. <!-- Krok 3: Dodaj pasek narzędzi do układu. Nadaj mu swój nowy motyw. Krok 4: Ustaw pasek narzędzi w swojej aktywności. Krok 5: Ciesz się. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPSec może służyć do tworzenia tuneli VPN do kompleksowego ruchu IP (nazywanego również trybem transportu IPSec) lub tuneli IPSec między lokacjami (między dwiema bramami VPN, znanymi również jako tryb tunelu IPSec). Nagłówek IP to oryginalny nagłówek IP, a IPSec wstawia jego nagłówek między nagłówkiem IP a nagłówkami wyższego poziomu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mimika twarzy jest ważna, ponieważ jest dominującym sposobem komunikowania się. Bez mimiki ludzie byliby, z braku lepszego słowa, robotami. Mogą nam pomóc wyrazić wszystko, od zwykłej radości po skrajny smutek lub depresję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak korzystać z Amazon Fire TV Stick Podłącz kabel USB Micro do zasilacza. Podłącz drugi koniec do Fire TVStick. Podłącz Fire TV Stick do portu HDMI w telewizorze. Naciśnij przycisk Home na pilocie. Naciśnij przycisk Odtwórz/Wstrzymaj na pilocie. Wybierz swój język. Wybierz swoją sieć Wi-Fi. Wprowadź swoje hasło i wybierz Połącz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie folder Dropbox jest instalowany jako podfolder folderu „C:Users”, gdzie „C:” to główny dysk twardy, a „” to nazwa konta użytkownika systemu Windows. Możesz wybrać umieszczenie folderu Dropbox w innej lokalizacji, wybierając opcję Zaawansowana zamiast Typowa podczas procesu instalacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

API oznacza interfejs programowania aplikacji. --> Salesforce zapewnia programistyczny dostęp do informacji Twojej organizacji za pomocą prostych, wydajnych i bezpiecznych interfejsów programowania aplikacji [API]. Ostatnio zmodyfikowany: 2025-01-22 17:01

Repozytorium Git nie jest kryptowalutą Według tego standardu repozytorium Git z pewnością nie jest łańcuchem bloków. Treść niekoniecznie musi być księgą rachunkową (chociaż można przechowywać księgę), a dane to po prostu bąble danych, podstawowa heurystyka systemu plików i haszowanie kryptograficzne. Ostatnio zmodyfikowany: 2025-01-22 17:01

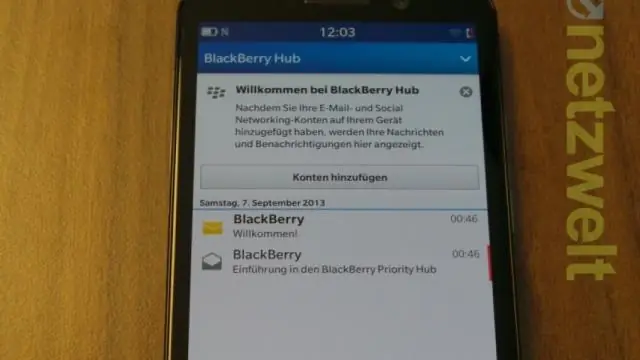

BlackBerry® Z30 (BlackBerry10.2) Podłącz stary smartfon BlackBerry do komputera za pomocą kabla USB. BlackBerry Link powinien uruchomić się automatycznie; jeśli nie, uruchom program ręcznie.Kliknij Przenieś dane urządzenia. Poczekaj, aż dane zostaną skopiowane ze smartfona BlackBerry. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do Control Center na swoim iPhonie i wybierz „AirPlay Mirroring” lub „ScreenMirroring”. Wybierz nazwę swojego komputera. Następnie ekran Twojego iPhone'a będzie przesyłany strumieniowo na PC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pętla statyczna i scalanie Na karcie Pomiar kliknij Opcje bloku dla bloku, który chcesz powtórzyć, a następnie wybierz opcję Pętla i scalanie. Kliknij Włącz pętlę i scalanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inteligencja logiczna/matematyczna odnosi się do naszej zdolności do logicznego myślenia, rozumowania i identyfikowania powiązań. Ludzie z inteligencją matematyczną, tacy jak Albert Einstein, są dobrzy w pracy z liczbami, złożonymi i abstrakcyjnymi pomysłami oraz badaniami naukowymi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przewiń listę, aż znajdziesz program „FromDocToPDF”, a następnie kliknij, aby go podświetlić, a następnie kliknij przycisk „Odinstaluj”, który pojawi się na górnym pasku narzędzi. W następnym oknie komunikatu potwierdź proces odinstalowywania, klikając Tak, a następnie postępuj zgodnie z instrukcjami, aby odinstalować program. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zaokrąglanie w programie Access Wbudowana funkcja. Użyj funkcji Round() w źródle kontrolki pola tekstowego lub w polu zapytania obliczeniowego. Zaokrąglanie w dół. Aby zaokrąglić wszystkie wartości ułamkowe w dół do niższej liczby, użyj Int(): Zaokrąglanie w górę. Zaokrąglij do najbliższych 5 centów. Zaokrąglij do 1000 USD. Dlaczego okrągły? Bankowcy zaokrąglają. Błędy zmiennoprzecinkowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymagane jest wykonanie podsieci w taki sposób, aby utworzyć jak najwięcej podsieci z 30 hostami w każdej podsieci. 2n -2, gdzie wykładnik n jest równy liczbie bitów pozostałych po pożyczeniu bitów podsieci. możemy obliczyć, ile bitów będzie wymaganych, aby każda podsieć miała 30 adresów hostów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Firma sprzedaje teraz swoje podejście do uczenia maszynowego za pośrednictwem Amazon Web Services klientom, w tym NASA i NFL. Wykorzystując postępy i aplikacje AI w innych obszarach firmy, oferuje spersonalizowane rozwiązania AI dla dużych i małych firm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lista kontroli dostępu (ACL), w odniesieniu do komputerowego systemu plików, jest listą uprawnień dołączonych do obiektu. ACL określa, którzy użytkownicy lub procesy systemowe mają dostęp do obiektów, a także jakie operacje są dozwolone na danych obiektach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymiana okien kosztuje średnio od 175 do 700 USD za okno. Popularne wysokiej klasy typy okien mogą kosztować od 800 do 1200 USD. Koszt instalacji może zależeć od kilku czynników. Po latach posiadania domu prawdopodobnie będziesz musiał wymienić kilka okien w swoim domu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon SageMaker obsługuje wszystkie popularne frameworki do uczenia głębokiego, w tym TensorFlow. Ponad 85% projektów TensorFlow w chmurze działa na AWS. Ostatnio zmodyfikowany: 2025-01-22 17:01

W rzeczywistości pliki aplikacji pobranych ze Sklepu Play są przechowywane w telefonie. Możesz go znaleźć w pamięci wewnętrznej telefonu > Android > dane > …. W niektórych telefonach komórkowych pliki są przechowywane na karcie SD> Android> dane>. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadź swój zabezpieczający PIN. Domyślny kod PIN to 0000. Domyślny kod PIN to 0000. Jeśli zmieniłeś hasło w przeszłości, a teraz go nie pamiętasz, możesz je zresetować, wyłączając telewizor, a następnie wprowadzając na pilocie następujące polecenie: Wycisz > 8 > 2 > 4 > Zasilanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

TASER został opatentowany w 1974 roku. Oryginalna wersja TASER wykorzystywała proch strzelniczy jako paliwo. W związku z tym rząd zaklasyfikował wynalazek Covera jako broń palną, co ograniczyłoby jego sprzedaż. Większość organów ścigania nie była wystarczająco przekonana do wdrożenia elektrycznej „broni palnej” wśród żołnierzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz zapobiec zawijaniu się tekstu, możesz zastosować białe znaki: nowrap; Zauważ, że w przykładzie kodu HTML na początku tego artykułu są w rzeczywistości dwa podziały wiersza, jeden przed wierszem tekstu i jeden po nim, co pozwala tekstowi znajdować się w osobnym wierszu (w kodzie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Algorytmy symetryczne: (zwane również „tajnym kluczem”) używają tego samego klucza zarówno do szyfrowania, jak i deszyfrowania; algorytmy asymetryczne: (zwane również „kluczem publicznym”) używają różnych kluczy do szyfrowania i deszyfrowania. Dystrybucja kluczy: jak przekazujemy klucze tym, którzy ich potrzebują do nawiązania bezpiecznej komunikacji?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwudniowy spełniony przez Amazona sprzedawca wymaga od sprzedawcy skorzystania z gwarantowanej usługi. Obejmuje to USPS Express Priority (1–2 dni), UPS2-Day lub FedEx 2-Day. Niektórzy twierdzą, że priorytet USPS (1-3 dni) nie jest akceptowalną opcją dla 2-dniowej gwarantowanej wysyłki. Ostatnio zmodyfikowany: 2025-01-22 17:01