- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Firma sprzedaje teraz swoje podejście do uczenia maszynowego poprzez Amazonka Usługi sieciowe dla klientów, w tym NASA i NFL. Korzystając z AI postępy i Aplikacje w innych obszarach firmy oferuje spersonalizowane AI rozwiązania dla dużych i małych firm.

Czy w ten sposób Amazon jest sztuczną inteligencją?

Na Amazonka , sztuczna inteligencja oraz technologia uczenia maszynowego nie ograniczają się do jednego segmentu biznesowego. Jednakże, AI -oparta na technologii i moc głębokiego uczenia się one Amazona najbardziej krytycznych elementów jej działalności - dostawy, która jest w pełni uzależniona od płynnej pracy magazynu.

Wiedz też, czy Amazon korzysta z uczenia maszynowego? Nauczanie maszynowe napędzanie innowacji w Amazonka . Agregując i analizując dane zakupowe produktów za pomocą uczenia maszynowego , Amazonka może dokładniej prognozować popyt. To również wykorzystuje uczenie maszynowe analizować wzorce zakupowe i identyfikować nieuczciwe zakupy. Paypal używa to samo podejście, w wyniku czego.

Poza tym, jak nazywa się sztuczna inteligencja Amazona?

Amazonka Usługi sieciowe zadebiutowały klawiaturą nazywa DeepComposer w tym tygodniu twierdzi, że jest „pierwszą na świecie klawiaturą muzyczną z generatywną AI ”. Ma 32 klawisze, kosztuje 99 USD i łączy się z interfejsem oprogramowania, który wykorzystuje uczenie maszynowe i przetwarzanie w chmurze do generowania muzyki na podstawie tego, co grasz.

Z jakiej technologii korzysta Amazon?

Amazonka korzysta z Netscape Secure Commerce Server za pomocą protokół SSL (secure socket layer) (zobacz Jak działa szyfrowanie, aby dowiedzieć się więcej o SSL). Przechowuje wszystkie numery kart kredytowych w oddzielnej bazie danych, która nie jest dostępna przez Internet, odcinając potencjalny punkt wejścia dla hakerów.

Zalecana:

Jakie są dziedziny zadaniowe sztucznej inteligencji?

Klasyfikacja zadań AI Domena AI jest podzielona na Formaltasks, Zadania Przyziemne i Zadania Eksperckie. Ludzie od urodzenia uczą się przyziemnych (zwykłych) zadań. Uczą się poprzez percepcję, mówienie, używanie języka i lokomotyw. Uczą się zadań formalnych i zadań eksperckich później, w tej kolejności

Czy Microsoft korzysta ze sztucznej inteligencji?

Firmy, które chcą tworzyć własne inteligentne narzędzia, mogą skorzystać z nadrzędnej struktury sztucznej inteligencji firmy Microsoft, zwanej Microsoft AI Platform, która obejmuje specjalistyczne pakiety, takie jak Microsoft Cognitive Toolkit, Microsoft Bot Framework i Microsoft Cognitive Services

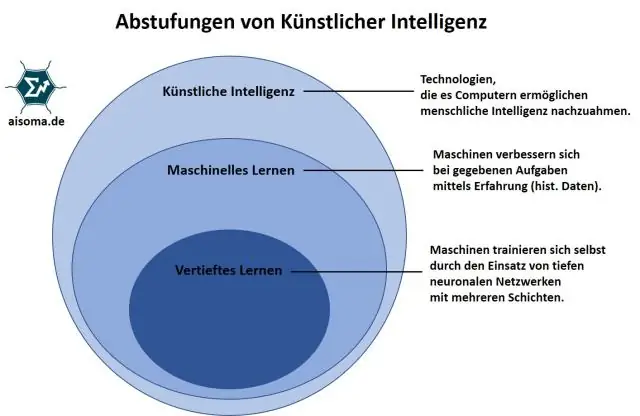

Czym jest uczenie maszynowe w sztucznej inteligencji?

Uczenie maszynowe (ML) to dziedzina nauki poświęcona badaniu algorytmów i modeli statystycznych, których systemy komputerowe używają do wykonania określonego zadania bez użycia wyraźnych instrukcji, polegając na wzorcach i wnioskowaniach. Jest postrzegana jako podzbiór sztucznej inteligencji

Co to jest chciwe pierwsze wyszukiwanie w sztucznej inteligencji?

Algorytm wyszukiwania „najlepszy pierwszy” (wyszukiwanie zachłanne): Algorytm wyszukiwania „najlepszy pierwszy” zawsze wybiera ścieżkę, która w danym momencie wydaje się najlepsza. W najlepszym pierwszym algorytmie wyszukiwania rozwijamy węzeł, który jest najbliżej węzła celu, a najbliższy koszt jest szacowany przez funkcję heurystyczną, tj. f(n)= g(n)

Czy w sztucznej inteligencji jest kodowanie?

Java, Python, Lisp, Prolog i C++ to główne języki programowania AI używane do sztucznej inteligencji, zdolne do zaspokojenia różnych potrzeb w zakresie rozwoju i projektowania różnego oprogramowania