Głośnik posiada wbudowany akumulator. Podłącz dostarczony kabel USB do komputera lub do zasilacza DC 5 V, aby naładować. Gdy głośnik się ładuje, wskaźnik LED będzie świecić na czerwono. Gdy głośnik jest w pełni naładowany, czerwona dioda LED zgaśnie (czas ładowania wynosi około 3 godzin). Ostatnio zmodyfikowany: 2025-01-22 17:01

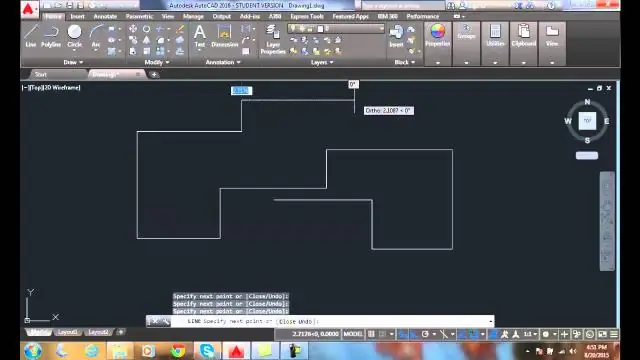

Tryb Orto jest używany, gdy określasz kąt lub odległość za pomocą dwóch punktów za pomocą urządzenia wskazującego. W trybie Orto ruch kursora jest ograniczony do kierunku poziomego lub pionowego względem LUW. Ostatnio zmodyfikowany: 2025-01-22 17:01

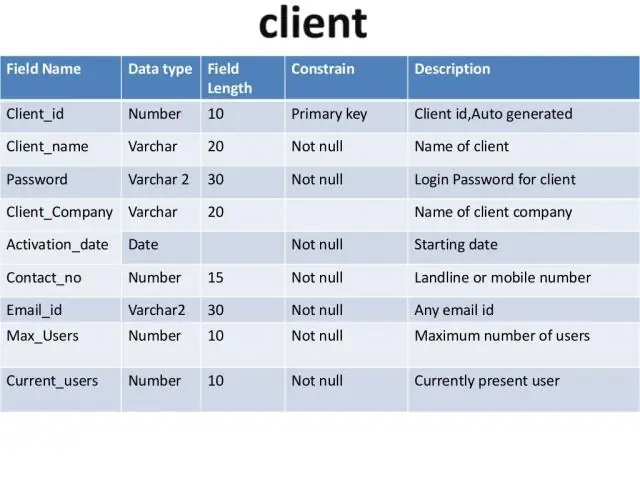

Unikatowy klucz to zestaw co najmniej jednego pola/kolumny tabeli, które jednoznacznie identyfikują rekord w tabeli bazy danych. Unikalny klucz i klucz podstawowy zapewniają gwarancję unikalności kolumny lub zestawu kolumn. Istnieje automatycznie zdefiniowane ograniczenie unikalnego klucza w ramach ograniczenia klucza podstawowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

ISA jest dokumentem bezpieczeństwa, który określa wymagania techniczne i bezpieczeństwa dotyczące ustanowienia, obsługi i utrzymania połączenia międzysystemowego. Wspiera również MOU/A między organizacjami. Ostatnio zmodyfikowany: 2025-01-22 17:01

W polu Dostępne dodatki zaznacz pole wyboru AnalysisToolPak - VBA. Uwaga: Dodatek Analysis ToolPak nie jest dostępny dla programu Excel 2011 dla komputerów Mac. Ładowanie dodatku Analysis ToolPak w programie Excel Kliknij kartę Plik, kliknij polecenie Opcje, a następnie kliknij przycisk Add-Inscategory. W polu Zarządzaj wybierz Dodatki programu Excel, a następnie kliknij Przejdź. Ostatnio zmodyfikowany: 2025-01-22 17:01

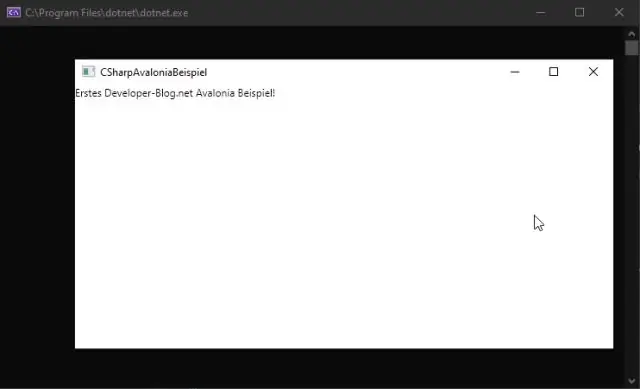

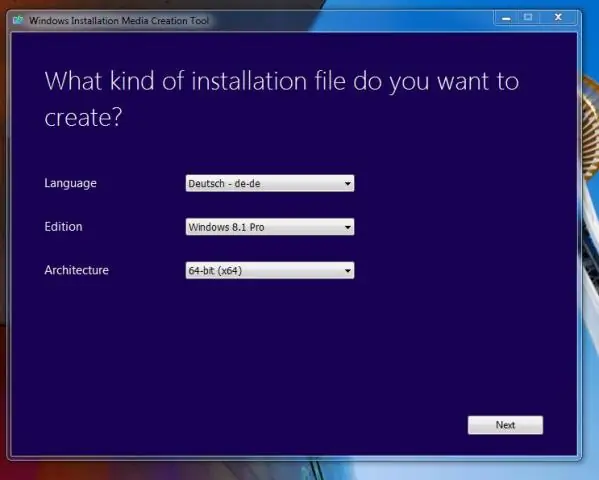

Instalacja w systemie Windows Krok 2 − Teraz uruchom plik wykonywalny. Krok 3 – Teraz wybierz lokalizację docelową, aby zainstalować Sublime Text3 i kliknij Dalej. Krok 4 – Sprawdź folder docelowy i kliknij Zainstaluj. Krok 5 – Teraz kliknij Zakończ, aby zakończyć instalację. Ostatnio zmodyfikowany: 2025-06-01 05:06

Historia Data Wersja 9 listopada 2015 Nmap 7.00 20 grudnia 2016 Nmap 7.40 20 marca 2018 Nmap 7.70 10 sierpnia 2019 Nmap 7.80. Ostatnio zmodyfikowany: 2025-06-01 05:06

Po włączeniu urządzenia naciśnij +, pojawi się ekran z pytaniem o kilka opcji, po prostu wybierz Rozwiązywanie problemów, a następnie kliknij Zresetuj komputer. Ostatnio zmodyfikowany: 2025-06-01 05:06

Narzędzie Nessus to markowy i opatentowany skaner podatności stworzony przez Tenable Network Security. Został zainstalowany i używany przez miliony użytkowników na całym świecie do oceny podatności, problemów z konfiguracją itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

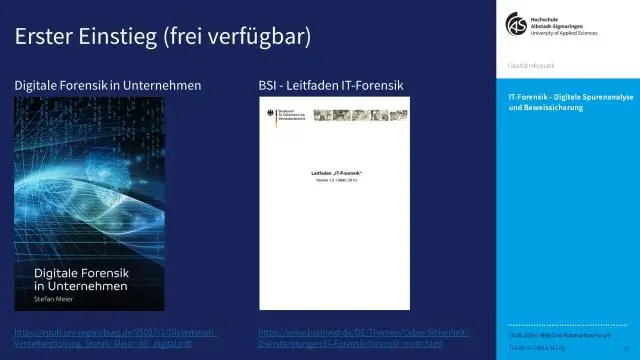

Celem technik informatyki śledczej jest wyszukiwanie, przechowywanie i analizowanie informacji w systemach komputerowych w celu znalezienia potencjalnych dowodów na proces. Na przykład samo otwarcie pliku komputerowego zmienia plik - komputer zapisuje godzinę i datę dostępu w samym pliku. Ostatnio zmodyfikowany: 2025-06-01 05:06

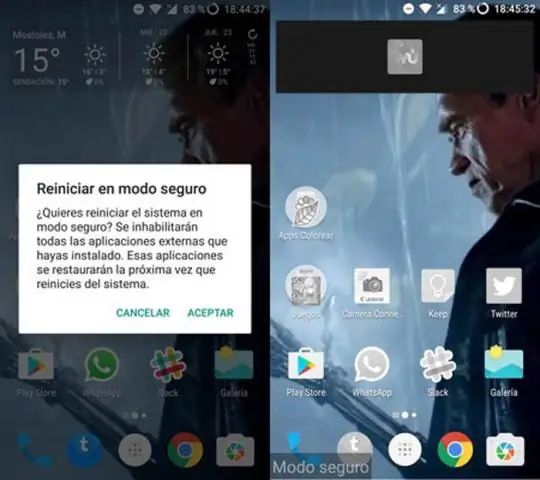

Aby włączyć pobieranie w trybie awaryjnym, otwórz Origin i kliknij Origin, a następnie Ustawienia aplikacji. Na karcie Diagnostyka na dole włącz Pobieranie w trybie awaryjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

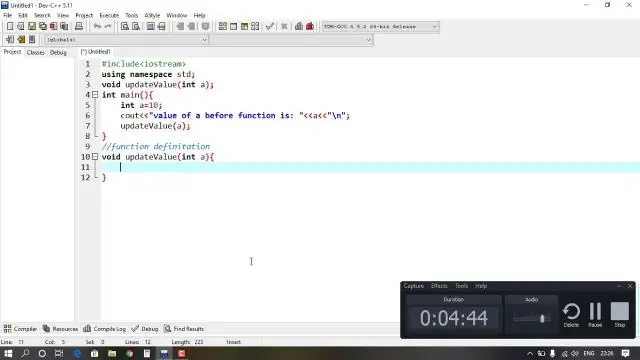

Ale kilka konsoli. logi nie powinny mieć żadnego zauważalnego efektu. Użyje konsoli funkcji debugowania. log() zmniejszy wydajność twojego programu, ponieważ zajmuje to czas obliczeniowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Średnia moc lub obsługa mocy średniej kwadratowej (RMS) odnosi się do tego, ile ciągłej mocy może obsłużyć głośnik. Szczytowa wartość obsługi mocy odnosi się do maksymalnego poziomu mocy, jaki głośnik jest w stanie wykorzystać w krótkich seriach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyświetlić ekran iPhone'a na telewizorze Przesuń palcem w górę od dołu iPhone'a, aby wyświetlić ControlCentre. Stuknij w Screen Mirroring Wybierz swój Apple TV. Może być konieczne wprowadzenie kodu AirPlay dla AppleTV, z którym się łączysz. Przejdź do Safari na iPhonie i surfuj po Internecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Docker to platforma oprogramowania, która umożliwia szybkie tworzenie, testowanie i wdrażanie aplikacji. Docker pakuje oprogramowanie w standardowe jednostki zwane kontenerami, które mają wszystko, czego oprogramowanie potrzebuje do uruchomienia, w tym biblioteki, narzędzia systemowe, kod i środowisko wykonawcze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opóźnienie replikacji to czas potrzebny na zastosowanie transakcji zachodzącej w podstawowej bazie danych do replikowanej bazy danych. Czas obejmuje przetwarzanie przez agenta replikacji, przetwarzanie serwera replikacji i wykorzystanie sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie uprawnień nie ma metody zezwalania lub odmawiania dostępu do systemu operacyjnego określonej instancji. IAM pozwala na dostęp do konkretnej instancji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak kopiować i wklejać obiekty inteligentne w PhotoshopCS6 Otwórz żądany plik Adobe Illustrator w programie Illustrator. Wybierz swoją grafikę i wybierz Edycja→Kopiuj. Przełącz się na Photoshopa. Wybierz Edycja→Wklej. W oknie dialogowym Wklej wybierz opcję Inteligentny obiekt i kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows 10, 8.1 i 8 Zamknij wszystkie otwarte programy. Otwórz menu Start systemu Windows. Wpisz „Panel sterowania” w wyszukiwaniu i otwórz ControlPanel. Przejdź do programów i funkcji. Wybierz Odinstaluj program. Nie martw się, niczego nie instalujesz. Wybierz Włącz lub wyłącz funkcje systemu Windows. Odnaleźć. NET Framework na liście. Ostatnio zmodyfikowany: 2025-01-22 17:01

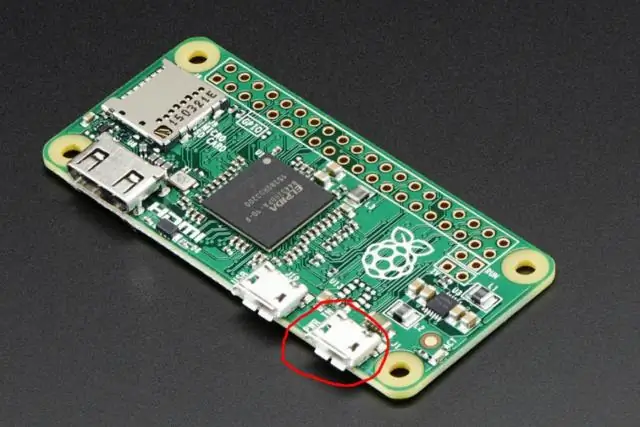

Aby podłączyć Pi Zero do monitora lub telewizora z wejściem HDMI, podłącz kabel miniHDMI do HDMI lub przejściówkę do złącza miniHDMI w Pi Zero. Podłącz drugi koniec do portu HDMI w monitorze lub telewizorze. Podłącz kabel USB OTG do Pi Zero przez złącze microUSB. Ostatnio zmodyfikowany: 2025-01-22 17:01

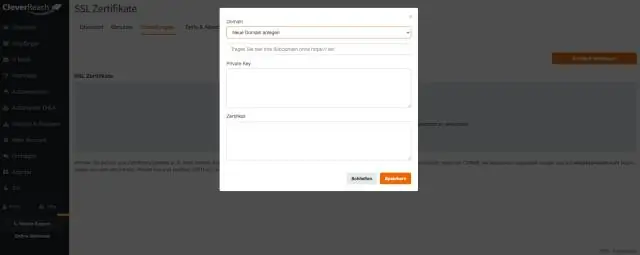

W WHM klucze prywatne są przechowywane wraz z odpowiednimi CSR i certyfikatami w „SSL Storage manager”. Aby się tam dostać, możesz kliknąć "SSL/TLS" na ekranie głównym, a następnie "Menedżer przechowywania SSL". Aby otworzyć tekst klucza prywatnego, musisz kliknąć przycisk lupy w pierwszej kolumnie o nazwie „Klucz”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dołączanie do domeny w trybie offline to nowy proces, którego komputery z systemem Windows® 10 lub Windows Server® 2016 mogą używać do dołączania do domeny bez kontaktowania się z kontrolerem domeny. Umożliwia to dołączanie komputerów do domeny w lokalizacjach, w których nie ma połączenia z siecią firmową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja ograniczenia to coś, co nakłada limit lub ograniczenie lub co zapobiega wystąpieniu czegoś. Przykładem ograniczenia jest fakt, że w ciągu dnia jest tylko tyle godzin, aby coś osiągnąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij i przytrzymaj przycisk włączania/wyłączania głośnika przez około 6 sekund, aż czerwona i niebieska dioda LED zaczną migać naprzemiennie, teraz głośnik jest gotowy do parowania. 2. Włącz telefon komórkowy i aktywuj funkcję bluetooth. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz zmienić tapetę wyświetlaną na ekranie głównym telefonu Fire Phone. Dotknij Wyświetlacz > Wybierz tapetę ekranu głównego > Zmień tapetę ekranu głównego. Wybierz wstępnie zainstalowany obraz tła lub dotknij Twoje zdjęcie, aby wybrać zdjęcie z urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Innym przykładem abstrakcji z prawdziwego życia jest bankomat; Wszyscy wykonują operacje na bankomacie, takie jak wypłata gotówki, przelew pieniędzy, pobieranie mini-wyciągu… itd. ale nie możemy poznać wewnętrznych szczegółów dotyczących ATM. Uwaga: abstrakcji danych można użyć do zapewnienia bezpieczeństwa danych przed nieautoryzowanymi metodami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mówiąc najprościej, klucz sprzętowy dodaje funkcjonalność do innego urządzenia. Jednak słowo „dongle” nie jest nowe. Jeśli po raz pierwszy pojawił się w druku w New Scientist w 1981 r.: „Thedongle to dodatkowy element pamięci podłączony do komputera, bez którego program odmawia uruchomienia”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak korzystać z lokalnego połączenia internetowego, aby uzyskać dostęp do Internetu, będąc nadal połączonym z VPN Kliknij prawym przyciskiem myszy połączenie VPN i wybierz Właściwości. Przejdź do karty Sieć, podświetl InternetConnection w wersji 4 i kliknij kartę Właściwości. Kliknij kartę Zaawansowane. W zakładce Ustawienia IP odznacz opcję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaktualizuj system Windows 10 Pro do systemu Windows 10 Enterprise Kliknij/dotknij Aktywacja po lewej stronie, a następnie kliknij/dotknij link Zmień klucz produktu po prawej stronie. (Wprowadź klucz produktu Windows 10 Enterprise i kliknij/dotknij Dalej. (Kliknij/dotknij Aktywuj. (Kiedy system Windows jest aktywowany, kliknij/dotknij Zamknij). (. Ostatnio zmodyfikowany: 2025-01-22 17:01

Containership w C++ A klasa, która zawiera obiekt i członków innej klasy w tego rodzaju relacji, nazywana jest klasą kontenera. Obiekt, który jest częścią innego obiektu, nazywany jest obiektem zawartym, natomiast obiekt, który zawiera inny obiekt jako część lub atrybut, jest nazywany obiektem kontenera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Algorytm Rijndaela to symetryczny szyfr blokowy nowej generacji, który obsługuje klucze o rozmiarach 128, 192 i 256 bitów, z danymi obsługiwanymi w 128-bitowych blokach - jednak przekraczając kryteria projektowe AES, rozmiary bloków mogą odzwierciedlać te z kluczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak szkieletować stronę internetową (w 6 krokach) Krok 1: Zbierz narzędzia do szkieletowania. Krok 2: Przeprowadź badania nad użytkownikami docelowymi i projektowaniem UX. Krok 3: Określ optymalne przepływy użytkowników. Krok 4: Zacznij rysować swój szkielet. Krok 5: Przeprowadź testy użyteczności, aby wypróbować swój projekt. Krok 6: Zmień swój szkielet w prototyp. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zalety i ograniczenia narzędzi CASE Zwiększona prędkość. Narzędzia CASE zapewniają automatyzację i skracają czas wykonywania wielu zadań, zwłaszcza tych związanych z tworzeniem diagramów i powiązanymi specyfikacjami. Zwiększona dokładność. Zredukowana konserwacja przez cały okres eksploatacji. Lepsza dokumentacja. Programowanie w rękach nieprogramistów. Korzyści niematerialne. Mieszanka narzędzi. Koszt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Artefakt to plik, zwykle JAR, który jest wdrażany w repozytorium Maven. Kompilacja Mavena tworzy jeden lub więcej artefaktów, takich jak skompilowany JAR i JAR „źródłowy”. Każdy artefakt ma identyfikator grupy (zwykle odwróconą nazwę domeny, np. com. np. foo), identyfikator artefaktu (tylko nazwę) i ciąg wersji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyłącz zestaw słuchawkowy, a następnie naciśnij i przytrzymaj jednocześnie przyciski ZASILANIE i / przez ponad 7 sekund. Wskaźnik (niebieski) zamiga 4 razy, a zestaw słuchawkowy zostanie zresetowany do ustawień fabrycznych. Wszystkie informacje o parowaniu zostały usunięte. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja Słownika Danych Słownik Danych to zbiór nazw, definicji i atrybutów elementów danych, które są używane lub rejestrowane w bazie danych, systemie informacyjnym lub części projektu badawczego. Słownik danych zawiera również metadane dotyczące elementów danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

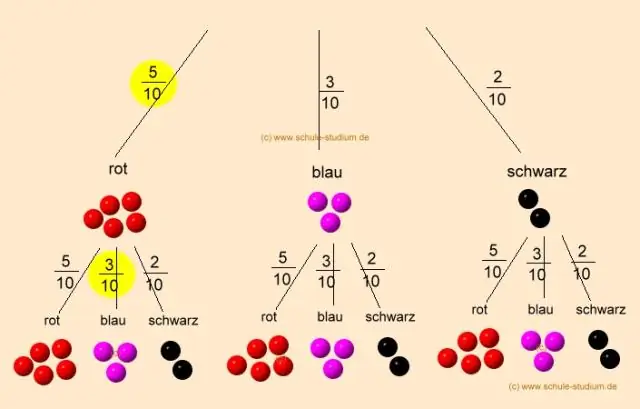

Prawdopodobieństwo jest zwykle wyrażane jako stosunek liczby prawdopodobnych wyników do całkowitej liczby możliwych wyników. Zapytaj uczniów, czy mogą podać przykład prawdopodobieństwa. Aby pomóc uczniom zrozumieć prawdopodobieństwo, pracuj w klasie nad następującym problemem: Wyobraź sobie, że wsiadasz do samolotu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podłączanie klawiatur MIDI za pomocą kabli MIDI Podłącz 5-pinowy kabel MIDI z portu MIDI OUT na klawiaturze do portu MIDI IN sprzętu zewnętrznego. Podłącz kabel MIDI z portu MIDI OUT ostatniego urządzenia zewnętrznego do portu MIDI IN do interfejsu MIDI lub interfejsu audio (jeśli dotyczy). Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku Windows SDK w wersji 8.1 Uruchom plik wykonywalny, aby otworzyć stronę umowy licencyjnej. Kliknij Akceptuj, aby kontynuować. Sprawdź lokalizację instalacji i wprowadź niezbędne zmiany w razie potrzeby. Zaznacz pole wyboru Narzędzia debugowania dla systemu Windows, a następnie kliknij Zainstaluj, aby rozpocząć instalację. Kliknij Zamknij, aby zakończyć instalację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Napisz plik Dockerfile z węzła:7. Linia 2: Ustaw katalog roboczy w kontenerze na /app. KATALOG ROBOCZY /ok. Linia 3-5: Skopiuj aplikację do katalogu /app i zainstaluj zależności. COPY package.json /app RUN npm install COPY. / ok. Węzeł CMD index.js. Linia 7: Odsłoń port 8081 na zewnątrz po uruchomieniu kontenera:. Ostatnio zmodyfikowany: 2025-06-01 05:06