Więcej Pi: zawsze dobra rzecz To jasne: nowa architektura procesora i nowe, wyższe opcje pamięci powodują, że Raspberry Pi działa najlepiej jak dotąd, przynajmniej jeśli zdecydujesz się na wersję z 4 GB pamięci RAM. Ulepszenia łączności i sieci oznaczają, że Pi 4 jest również bardziej wszechstronny niż jego poprzednicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oracle Product Hub Cloud. Oracle Product Hub Cloud to zaufane, niedrogie rozwiązanie spełniające dzisiejsze wymagania niezawodnego produktu głównego, które wspiera rozwój produktu, łańcuch dostaw, ERP i omni-channel commerce dzięki najlepszym praktykom zasad zarządzania danymi podstawowymi produktów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Cloud Reader to aplikacja internetowa, która umożliwia każdemu posiadaczowi konta Amazon dostęp i czytanie książek zakupionych w Amazon (inaczej znanych jako Kindlebooks) w kompatybilnej przeglądarce internetowej. Dzięki temu można czytać książki Amazon Kindle bez urządzenia Kindle lub oficjalnej aplikacji mobilnej Kindle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozporządzenie wykonawcze 13526 ustanawia jednolite wymagania bezpieczeństwa informacji dla Oddziału Wykonawczego. PRAWDA. Cel Programu Informacyjnego DOD. Właściwa klasyfikacja, ochrona i degradacja oficjalnych informacji wymagających ochrony. Odtajnienie informacji, które nie wymagają już ochrony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiekty dynamiczne uwidaczniają elementy członkowskie, takie jak właściwości i metody, w czasie wykonywania, a nie w czasie kompilacji. Dynamicobjects zapewniają również wygodny dostęp do dynamicznych języków, takich jak IronPython i IronRuby. Możesz użyć obiektu dynamicznego, aby odnieść się do skryptu dynamicznego, który jest interpretowany w czasie wykonywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

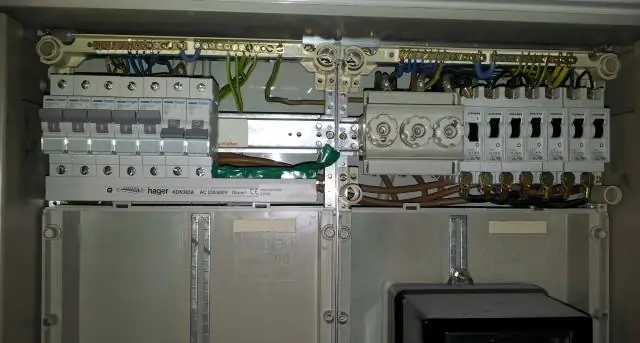

Kable T1 wykorzystują cztery przewody: dwa dla sygnału nadawczego i dwa dla odbioru. W niektórych zastosowaniach sieciowych sprzęt znajduje się tak blisko siebie, że połączenie zapewnia kabel krosowy o długości zaledwie kilku stóp. Sygnał T1 nadawany z każdej z dwóch jednostek „przechodzi” do sygnału odbiorczego drugiego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definiowanie i mierzenie kreatywności: czy warto stosować testy kreatywności? Testy korelują również w rozsądnym stopniu z różnymi kryteriami kreatywności, takimi jak oceny nauczycieli i są użytecznymi predyktorami zachowań dorosłych. Dzięki temu są przydatne zarówno w badaniach naukowych, jak i edukacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Łącząc się z Twoim Android™ lub iPhone® i aplikacją SKAGEN, zegarek wysyła dyskretne, przefiltrowane przez Ciebie powiadomienia ze smartfona, gdy otrzymasz SMS, e-mail lub połączenie. Automatycznie aktualizuje się do prawidłowej godziny i daty i działa na standardowej wymiennej baterii pastylkowej CR2430. Ostatnio zmodyfikowany: 2025-01-22 17:01

Routing IP opisuje proces określania ścieżki, którą dane mają podążać w celu nawigowania z jednego komputera lub serwera do drugiego. Pakiet danych przechodzi od routera źródłowego przez sieć routerów w wielu sieciach, aż w końcu dociera do routera docelowego przy użyciu algorytmu routingu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zażądać zwrotu pieniędzy, musisz skontaktować się z działem Obsługi Klienta w Okresie Zwrotu. Jeśli przystąpiłeś do testu końcowego, egzaminu lub egzaminu obowiązkowego związanego z zakupionym produktem lub usługą, nie będziesz mieć prawa do zwrotu pieniędzy. Zwroty nie są dostępne dla poszczególnych produktów w ramach pakietu produktów. Ostatnio zmodyfikowany: 2025-01-22 17:01

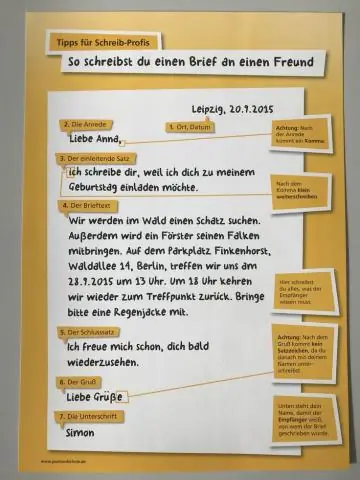

Poczta to fizyczny sposób wysyłania listów, w tym zdjęć, listów z treścią lub paczek z różnymi przedmiotami. Poczta e-mail to poczta elektroniczna wysyłana przez Internet. Jest wysyłany na oficjalny lub osobisty adres e-mail, do którego dana osoba może uzyskać dostęp w dowolnym miejscu i miejscu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość właścicieli domów płaci 556 USD za przeciętne leczenie termitów lub zwykle 220 i 904 USD. Duże inwazje lub skomplikowane procesy, takie jak fumigacja z namiotami, mogą kosztować od 1200 do 2500 dolarów lub więcej. Cena za plan zwalczania termitów zależy od następujących warunków: wielkość konstrukcji, która ma być leczona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Andro, grecki przedrostek oznaczający męski, męski lub męski, może odnosić się do wielu rzeczy: Slangowe słowo oznaczające sterydy anaboliczne. androstendion. An Dro, taniec ludowy z Bretanii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepszy telefon komórkowy 4G poniżej 20000 w Indiach COOLPAD COOL PLAY 6. LENOVO K8 UWAGA. XIAOMI MI MAX 2. NUBIA N1. LENOVO K8 PLUS. XIAOMI REDMI UWAGA 4. LENOVO MOTO M. GIONEE A1. Ostatnio zmodyfikowany: 2025-01-22 17:01

SSL szyfruje wszystkie dane, które przechodzą przez witrynę do serwera, dzięki czemu informacje odwiedzających są bezpieczne. Certyfikaty SSL GoDaddy są zaufane przez przeglądarki i wykorzystują najsilniejsze na świecie szyfrowanie. Jeśli potrzebujesz pomocy, GoDaddy zapewnia całodobową pomoc w zakresie bezpieczeństwa, gdy jej potrzebujesz. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jednak nadal możesz edytować, przestać obserwować i usuwać kolekcje. Zobacz, kto obserwuje Twoją kolekcję Na komputerze otwórz Google+. Kliknij Menu. Profil. Obok „Społeczności i kolekcje” kliknij Wyświetl wszystko. Kliknij kolekcję. Kliknij Więcej. Obserwatorzy kolekcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Universal Windows Platform (UWP) to interfejs API stworzony przez firmę Microsoft i wprowadzony po raz pierwszy w systemie Windows 10. Celem tej platformy jest pomoc w tworzeniu uniwersalnych aplikacji działających w systemach Windows 10, Windows 10 Mobile, Xbox One i HoloLens bez konieczności ponownego -napisane dla każdego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Postępuj zgodnie z poniższymi instrukcjami krok po kroku, aby wprowadzić swoje CEU: Zaloguj się na swoje konto certyfikacyjne CompTIA. Kliknij pozycję menu Kontynuacja edukacji. Kliknij Dodaj CEU na pasku menu. Ostatnio zmodyfikowany: 2025-01-22 17:01

10-literowe słowa zaczynające się od ob obowiązek. przestrzeganie. zauważalny. obowiązkowy. położnictwo. wymazać. służalczy. zacierać się. Ostatnio zmodyfikowany: 2025-01-22 17:01

EQ Vocals z tymi sześcioma krokami Wybierz odpowiedni mikrofon. Właściwe miksowanie wokali zaczyna się przed dotknięciem pokrętła korektora. Rozpocznij próbę dźwięku z myślą o głównym wokalu. Tnij tam, gdzie to możliwe. Wzmocnij tam, gdzie to działa. Kompresja wokalu i przetwarzanie innych efektów. Nie zapomnij o tym wielkim. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po wykryciu nowej witryny jest ona przetwarzana i dodawana do indeksu wyszukiwania. Aby Twoja witryna została znaleziona i zindeksowana przez wyszukiwarki, możesz wykonać jedną z następujących czynności: Poinformuj wyszukiwarkę o swojej witrynie. Dopilnuj, aby link do Twojej witryny był zawarty w witrynie, która już pojawia się w wyszukiwaniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij dwukrotnie swój konkretny „Zgrabny skaner” w polu „Pokaż kompatybilne oprogramowanie”. Następnie kliknij „Dalej”. Menedżer urządzeń zaktualizuje sterownik skanera i poinformuje o zakończeniu. Jeśli zażąda ponownego uruchomienia komputera, uruchom ponownie komputer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blokada bazy danych to mechanizm wykorzystywany przez Db2 do zarządzania dostępem do obiektu bazy danych pomiędzy różnymi transakcjami. Poniżej znajduje się lista obiektów, które Db2 zwykle reguluje za pomocą blokad: - Tabela. - Przegroda stołu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć wykres: Wybierz arkusz, z którym chcesz pracować. Zaznacz komórki, które chcesz sporządzić na wykresie, w tym tytuły kolumn i etykiety wierszy. Kliknij kartę Wstaw. Umieść wskaźnik myszy na każdej opcji wykresu w grupie Wykresy, aby dowiedzieć się więcej na ten temat. Wybierz jedną z opcji wykresu. Wybierz typ wykresu z wyświetlonej listy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod odpowiedzi stanu powodzenia HTTP 204 No Content wskazuje, że żądanie powiodło się, ale klient nie musi opuszczać swojej bieżącej strony. Odpowiedź 204 jest domyślnie buforowana. W takiej odpowiedzi zawarty jest nagłówek ETag. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja zarządzania danymi Zarządzanie danymi to proces administracyjny, który obejmuje pozyskiwanie, weryfikację, przechowywanie, ochronę i przetwarzanie wymaganych danych w celu zapewnienia dostępności, niezawodności i terminowości danych dla użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczna komunikacja Użyj bezpiecznego FTP zamiast zwykłego FTP. Użyj SSH zamiast telnetu. Używaj bezpiecznych połączeń e-mail (POP3S/IMAPS/SMTPS) Zabezpiecz wszystkie obszary administracji internetowej za pomocą SSL (HTTPS). Zabezpiecz swoje formularze internetowe za pomocą SSL (HTTPS). Korzystaj z VPN, gdy jest dostępny. Używaj zapór na wszystkich punktach końcowych, w tym na serwerach i komputerach stacjonarnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według Microsoftu nie jest kompatybilny z iOS lub Mac OS. Zainstaluj Reflector 2 na komputerze z systemem Windows i połącz się przez komputer za pomocą adaptera MSDisplay. Od wielu dostawców dostępne są zestawy bezprzewodowe HDMI, niezależne od systemu operacyjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

20 x 30 odbitek - profesjonalna jakość 20 x 30 profesjonalnych odbitek fotograficznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykładem mogą być programy Microsoft Office, takie jak Word, Excel i tak dalej. Ogólnie rzecz biorąc, większość programów działających na komputerze z systemem Windows to aplikacje komputerowe. Oto kilka przykładów: Eksplorator plików Windows. Aplikacje Microsoft Office (Word, Excel itp.) Przeglądarki internetowe (Chrome, Firefox, Internet Explorer) Photoshop. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykładem programu CGI jest implementacja wiki. Klient użytkownika żąda nazwy wpisu;serwer WWW wykonuje CGI; program CGI pobiera źródło strony tego wpisu (jeśli istnieje), przekształca go w HTML i drukuje wynik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klienci mogą przedłużyć tymczasowy okres spedycji maksymalnie do 12 miesięcy (364 dni), składając drugą dyspozycję zmiany adresu rozpoczynającą się pierwszego dnia drugiego okresu 6-miesięcznego (186. dzień) i kończącą się w żądanym dniu, do ostatniego dnia drugiego okresu 6 miesięcy włącznie (364. dzień). Ostatnio zmodyfikowany: 2025-01-22 17:01

Komunikat o błędzie uwierzytelniania PPPoE oznacza, że nazwa użytkownika i/lub hasło wprowadzone na stronie ustawień interfejsu WAN są nieprawidłowe. Sprawdź, czy wprowadzono poprawną nazwę użytkownika i hasło. Sprawdź wpisy w SonicWall z informacjami dostarczonymi przez dostawcę usług internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie źródłowe odczytuje i wykonuje polecenia z pliku określonego jako jego argument w bieżącym środowisku powłoki. Przydatne jest ładowanie funkcji, zmiennych i plików konfiguracyjnych do skryptów powłoki. source to powłoka wbudowana w Bash i inne popularne powłoki używane w systemach operacyjnych Linux i UNIX. Ostatnio zmodyfikowany: 2025-01-22 17:01

PC Matic to oprogramowanie, które twierdzi, że jest narzędziem optymalizacyjnym z możliwością czyszczenia rejestru (kliknij kartę Funkcje), które ma na celu poprawę wydajności, dokonywanie napraw, zwiększanie szybkości komputera, usuwanie wirusów i zapobieganie infekcjom złośliwym oprogramowaniem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza danych rozpoznawczych. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Dockerze wolumin to po prostu katalog na dysku lub w innym kontenerze. Z drugiej strony wolumen Kubernetes ma określony czas życia - taki sam jak Pod, który go otacza. W rezultacie wolumen przeżyje wszystkie kontenery działające w pode, a dane są zachowywane po ponownym uruchomieniu kontenera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij prawym przyciskiem myszy obraz, który chcesz edytować, i wybierz otwórzw Photoshopie. W górnym pasku menu przejdź do Filtr - Galeria filtrów. Photoshop przeniesie Cię do oddzielnego okna, w którym możesz rozpocząć proces edycji. Ostatnio zmodyfikowany: 2025-01-22 17:01

ContextClosedEvent. To zdarzenie jest publikowane, gdy ApplicationContext zostanie zamknięty przy użyciu metody close() w interfejsie ConfigurableApplicationContext. Zamknięty kontekst dobiega końca; nie można go odświeżyć ani ponownie uruchomić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmiana hasła użytkownika w systemie Linux Aby zmienić hasło w imieniu użytkownika: Najpierw zaloguj się lub „su” lub „sudo” na konto „root” w systemie Linux, uruchom: sudo-i. Następnie wpisz passwd tom, aby zmienić hasło użytkownika fortom. System poprosi o dwukrotne wprowadzenie hasła. Ostatnio zmodyfikowany: 2025-01-22 17:01