Punkt funkcyjny (FP) jest jednostką miary wyrażającą ilość funkcjonalności biznesowej, jaką system informacyjny (jako produkt) dostarcza użytkownikowi. FP mierzą rozmiar oprogramowania. Są powszechnie akceptowane jako branżowy standard w zakresie funkcjonalnego wymiarowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsza odpowiedź: największy zewnętrzny dysk twardy obsługiwany przez PS4 może mieć do 8 TB, co stanowi maksymalną pojemność zewnętrznej pamięci masowej konsoli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czujniki ciała Umożliwiają dostęp do danych dotyczących zdrowia z pulsometrów, urządzeń śledzących kondycję i innych czujników zewnętrznych. Dobra: aplikacje fitness potrzebują tego pozwolenia, aby monitorować tętno podczas ćwiczeń, dostarczać wskazówek zdrowotnych itp. Złe: złośliwa aplikacja może szpiegować twoje zdrowie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tiger Cash jest idealny dla każdego studenta, który nosi przy sobie dowód osobisty Mizzou i spędza czas na kampusie. TigerCard Manager umożliwia użytkownikom wpłacanie środków na konto przedpłacone, z którego można korzystać w sklepie The Mizzou Store, we wszystkich lokalizacjach Campus Dining Services i wybranych usługach w MizzouRec. Ostatnio zmodyfikowany: 2025-01-22 17:01

O: Jeśli uzyskujesz dostęp do usług Oath jako zalogowany użytkownik (np. masz konto i logujesz się w celu uzyskania dostępu do usług takich jak Messenger, Yahoo Mail, AOL Mail i innych), musisz wyrazić zgodę na nowe Warunki korzystania z usługi Oath oraz Polityka prywatności przysięgi. Te zmiany zaczną obowiązywać zalogowanych użytkowników, gdy tylko wyrażą na to zgodę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oracle VirtualBox, dawniej SunVirtualBox, to platforma wirtualizacyjna typu open source, która umożliwia uruchamianie wielu systemów operacyjnych na jednym komputerze. Jeśli przełączasz się z VMware na VirtualBox, możesz zaimportować lub odczytać maszynę VMwarevirtual w VirtualBox. Ostatnio zmodyfikowany: 2025-01-22 17:01

Administratorzy baz danych (DBA) używają specjalistycznego oprogramowania do przechowywania i organizowania danych. Rola może obejmować planowanie wydajności, instalację, konfigurację, projektowanie bazy danych, migrację, monitorowanie wydajności, bezpieczeństwo, rozwiązywanie problemów, a także tworzenie kopii zapasowych i odzyskiwanie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przepełnienie czynności na pasku czynności zapewnia dostęp do rzadziej używanych czynności w aplikacji. Ikona przepełnienia pojawia się tylko w telefonach, które nie mają klawiszy sprzętowych menu. Telefony z klawiszami menu wyświetlają przepełnienie akcji, gdy użytkownik naciśnie klawisz. Przepełnienie akcji jest przypięte po prawej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

bielec W związku z tym, jak nazywa się biała mrówka? Gniazda termitów były powszechnie znany jako terminarium lub termitaria. We wcześniejszej angielszczyźnie termity były znany jako "drewno mrówki " lub " białe mrówki Współczesny termin został po raz pierwszy użyty w 1781 roku.. Ostatnio zmodyfikowany: 2025-06-01 05:06

W SQL Server synonim jest aliasem lub alternatywną nazwą obiektu bazy danych, takiego jak tabela, widok, procedura składowana, funkcja zdefiniowana przez użytkownika i sekwencja. Synonim daje Ci wiele korzyści, jeśli używasz go właściwie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Alias indeksu to druga nazwa używana do odwoływania się do jednego lub większej liczby istniejących indeksów. Większość interfejsów API Elasticsearch akceptuje alias indeksu zamiast nazwy indeksu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Idealny dla programistów Linux obsługuje prawie wszystkie główne języki programowania (Python, C/C++, Java, Perl, Ruby itp.). Ponadto oferuje szeroki zakres aplikacji przydatnych do celów programistycznych. Terminal Linux jest lepszy od korzystania z wiersza poleceń systemu Windows dla programistów. Ostatnio zmodyfikowany: 2025-01-22 17:01

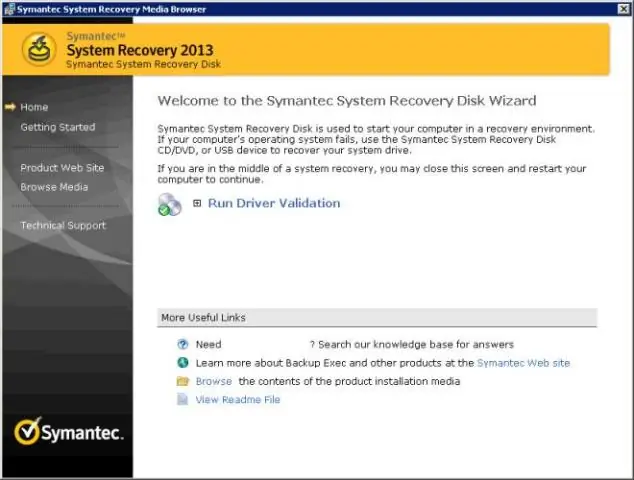

Po przejściu do Ghost, wykonaj następujące kroki, aby utworzyć obraz lokalnie: Kliknij OK na informacyjnym ekranie Ghost. Kliknij Lokalny. Kliknij Dysk. Kliknij na obraz. Wybierz dysk, którego obraz chcesz przechwycić, i wybierz OK. Przejdź do urządzenia zewnętrznego, na którym chcesz zapisać obraz i podaj nazwę pliku. Kliknij Zapisz. Ostatnio zmodyfikowany: 2025-06-01 05:06

Supremo składa się z małego pliku wykonywalnego, który nie wymaga instalacji i konfiguracji routerów ani zapór sieciowych. BEZPIECZNA. Połącz się ze zdalnym urządzeniem i przesyłaj swoje pliki z całkowitym bezpieczeństwem dzięki 256-bitowemu algorytmowi AES i kompatybilności z UAC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij kartę serwerów w zaćmieniu, a następnie kliknij dwukrotnie serwer tam wymieniony. Wybierz kartę portu na otwartej stronie konfiguracji. Zmień port na dowolne inne porty. Uruchom ponownie serwer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednym z podstawowych powodów, dla których pielęgniarki koncentrują się na informatyce, jest pojawienie się krajowego systemu elektronicznej dokumentacji medycznej. Co najmniej pielęgniarki muszą wiedzieć, jak udokumentować opiekę nad pacjentem i przestrzegać odpowiednich środków ostrożności dotyczących prywatności w systemie komputerowym szpitala. Ostatnio zmodyfikowany: 2025-01-22 17:01

SafeBack to narzędzie programowe, które służy do przechowywania dowodów komputerowych. Oryginalna wersja SafeBack jest używana przez wszystkie główne amerykańskie agencje wojskowe, amerykańskie agencje wywiadowcze i tysiące organów ścigania na całym świecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij ikonę koła zębatego u góry dowolnej strony Gmaila i wybierz Ustawienia poczty. Kliknij Konta i importuj. Kliknij Zmień opcje odzyskiwania hasła w sekcji „Zmień ustawienia konta”. Kliknij Edytuj w sekcji „Pytanie zabezpieczające”. Wypełnij formularz i kliknij Zapisz, aby wprowadzić zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przyrostowa kopia zapasowa to taka, w której kolejne kopie danych zawierają tylko tę część, która uległa zmianie od czasu wykonania poprzedniej kopii zapasowej. Gdy potrzebne jest pełne przywrócenie, proces przywracania będzie wymagał ostatniej pełnej kopii zapasowej oraz wszystkich kopii przyrostowych do momentu przywrócenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki Verizon Plan Unlimited otrzymujesz 15 GB danych o wysokiej prędkości 4G LTE dla mobilnego punktu dostępowego i pakietów Jetpack w każdym cyklu rozliczeniowym. Po wykorzystaniu 15 GB danych 4G LTE prędkość transmisji danych mobilnego punktu aktywnego zostanie zmniejszona do 600 Kb/s do końca cyklu rozliczeniowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Streszczenie. Zagrożeniem jest każda czynność, która może prowadzić do utraty/uszkodzenia danych, aż do zakłócenia normalnej działalności biznesowej. Istnieją zagrożenia fizyczne i niefizyczne. Zagrożenia fizyczne powodują uszkodzenia sprzętu i infrastruktury systemów komputerowych. Przykłady obejmują kradzież, wandalizm aż do klęsk żywiołowych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak tego używać: Przytrzymaj klawisz Alt (prawy lub lewy) i naciśnij literę z akcentem. W przypadku wielkich liter przytrzymaj klawisz Shift i klawisz Alt i naciśnij literę z akcentem. W przypadku symboli przytrzymaj klawisz Alt i naciśnij literę z symbolem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fitbit Ace śledzi kroki, aktywne minuty i sen oraz pokazuje statystyki na jasnym, czytelnym wyświetlaczu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jedynym sposobem, aby to zrobić, jest zmniejszenie głośności za pomocą przycisków po lewej stronie iPhone'a Xs, iPhone'a Xs Max i iPhone'a Xr, dopóki nie uruchomi się w trybie wibracji. Jeśli dźwięk telefonu jest wyciszony, dźwięk migawki aparatu przestanie wydawać dźwięk kliknięcia podczas robienia zdjęć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij prawym przyciskiem myszy jednostkę, wskaż Dodaj nowy i wybierz Właściwość złożona. Do jednostki dodawana jest właściwość typu złożonego o domyślnej nazwie. Do nieruchomości przypisany jest typ domyślny (wybrany z istniejących typów złożonych). Przypisz żądany typ do właściwości w oknie Właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bazy danych dla edukacji Od szkół podstawowych po kolegia, instytucje edukacyjne używają baz danych do śledzenia uczniów, ocen, transferów, transkrypcji i innych danych uczniów. Istnieją nawet wyspecjalizowane pakiety baz danych skierowane do szkół i uczelni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prywatna sieć VLAN. Wirtualna sieć LAN (VLAN) służy do podziału domeny rozgłoszeniowej na mniejszą domenę w warstwie 2. Tylko (wszystkie) hosty należące do tej samej sieci VLAN są w stanie komunikować się ze sobą podczas komunikowania się z innymi hostami VLAN, routing Inter Vlan jest wykonywany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Maszyna wirtualna firmy Microsoft® to silnik oprogramowania, który uruchamia kod Java. Płyta CD z maszyną wirtualną firmy Microsoft została dołączona do kilku wcześniejszych wersji systemów operacyjnych firmy Microsoft. Płyta CD z maszyną wirtualną firmy Microsoft nie jest już dostępna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdowanie i zamienianie tekstu Przejdź do opcji Strona główna > Zamień lub naciśnij klawisze Ctrl+H. Wprowadź słowo lub frazę, które chcesz znaleźć w polu wyszukiwania. Wprowadź nowy tekst w polu Zamień. Wybieraj Znajdź następny, aż dojdziesz do słowa, które chcesz zaktualizować. Wybierz Zamień. Aby zaktualizować wszystkie instancje jednocześnie, wybierz Zamień wszystko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby załadować zdjęcia do ramki Pandigital, potrzebujesz pamięci flash USB, na której znajdują się zdjęcia, karty pamięci SD, na której znajdują się zdjęcia lub urządzenia, które korzysta z Bluetooth i zawiera zdjęcia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wosk, olej CBD, haszysz i wszystkie formy marihuany są teraz konkretnie częścią klasyfikacji Schedule I, więc wysyłanie jej pocztą elektroniczną (w tym nawet używanych akcesoriów) – zwłaszcza ponad granicami stanów – jest przestępstwem federalnym, a kary mogą być tak surowe, jak pięć lat w federalnym zakładzie karnym - za mniej niż 50 gramów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Bajt może reprezentować 256 (28) różnych wartości, takich jak nieujemne liczby całkowite od 0 do 255 lub liczby całkowite ze znakiem od −128 do 127. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto 8 najlepszych sposobów, które okazały się przydatne dla właścicieli domów w celu zabezpieczenia dostawy paczek. Użyj inteligentnych szafek na paczki lub sklepu osiedlowego. Zainstaluj kamery bezpieczeństwa, aby zapobiec kradzieży pakietów. Dostarcz paczki do Twojego miejsca pracy/biura. Uzyskaj klucz Amazon do dostawy przesyłki. Wymagaj podpisu przy dostawie, aby powstrzymać kradzież paczki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ostatnia znana dobra konfiguracja przechowuje ważny system i rejestr za każdym razem, gdy wyłączasz komputer i system Windows zamyka się pomyślnie. Wpływa tylko na ustawienia systemowe i nie powoduje żadnych zmian w Twoich danych osobowych. Pod tym względem nie pomoże Ci odzyskać usuniętego pliku lub uszkodzonego sterownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

#ffffff kolor Wartość RGB to (255,255,255). Ten kod koloru szesnastkowego jest również bezpiecznym kolorem internetowym, który jest równy #FFF. Nazwa koloru #ffffff to kolor biały. #ffffff szesnastkowy kolor czerwony wartość to 255, zielona wartość to 255, a niebieska wartość jego RGB to 255. Ostatnio zmodyfikowany: 2025-01-22 17:01

Scala nie pozwala na wielokrotne dziedziczenie per se, ale pozwala na rozszerzenie wielu cech. Cechy są używane do współdzielenia interfejsów i pól między klasami. Są one podobne do interfejsów Javy 8. Klasy i obiekty mogą rozszerzać cechy, ale cechy nie mogą być tworzone i dlatego nie mają parametrów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak to działa? Podobnie jak wyszukiwarki, które wysyłają roboty do najdalszych zakątków Internetu, monitorowanie mediów społecznościowych jest narzędziem opartym na algorytmach, które przeszukuje witryny i stale je indeksuje. Po zindeksowaniu witryn można je przeszukiwać na podstawie zapytań lub ciągów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zwykłe filtry w Tableau są od siebie niezależne. Oznacza to, że każdy z filtrów odczytuje wszystkie wiersze z danych źródłowych i tworzy własny wynik. Tworzy zależny filtr numeryczny lub górny filtr N − Możesz ustawić filtr kontekstowy, aby obejmował tylko interesujące dane, a następnie ustawić filtr liczbowy lub filtr górny N. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kilka powodów, dla których ktoś miałby mieć dwa telefony: Łatwiej jest mieć wszystkie sprawy biznesowe na oddzielnym telefonie, aby lepiej zorganizować swoje życie. Często też same firmy pozwalają swoim klientom na dodatkowy telefon służbowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzie do wybierania kolorów. Narzędzie Color Picker służy do wybierania koloru na dowolnym obrazie otwartym na ekranie. Klikając punkt na obrazie, możesz zmienić aktywny kolor na ten, który znajduje się pod wskaźnikiem. Ostatnio zmodyfikowany: 2025-01-22 17:01