Definicja blokady. 1: przetrzymywanie więźniów w celach przez cały lub większość dnia jako tymczasowy środek bezpieczeństwa. 2: środek nadzwyczajny lub stan, w którym ludzie są tymczasowo powstrzymywani przed wejściem lub opuszczeniem obszaru o ograniczonym dostępie lub budynku (takiego jak szkoła) podczas zagrożenia niebezpieczeństwem. Ostatnio zmodyfikowany: 2025-01-22 17:01

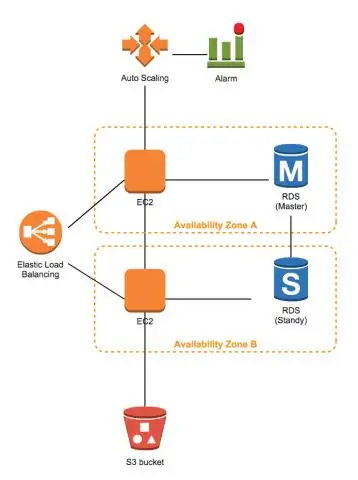

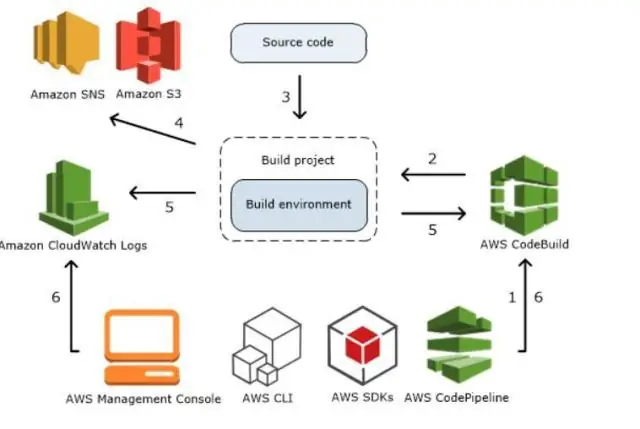

Otwórz konsolę Amazon EC2 na https://console.aws.amazon.com/ec2/. Na pasku nawigacyjnym wybierz region dla systemu równoważenia obciążenia. Pamiętaj, aby wybrać ten sam region, który był używany w instancjach EC2. W okienku nawigacyjnym, w obszarze RÓWNOWAŻENIE OBCIĄŻENIA, wybierz Load Balancers. Ostatnio zmodyfikowany: 2025-01-22 17:01

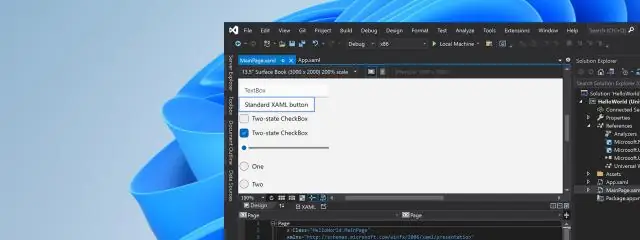

Uzyskiwanie dostępu do DeveloperConsole Po zalogowaniu się do swojej organizacji kliknij DeveloperConsole w menu szybkiego dostępu () lub swoje imię i nazwisko.Kiedy po raz pierwszy otworzysz Developer Console, zobaczysz coś takiego. Panel główny (1) to edytor kodu źródłowego, w którym możesz pisać, przeglądać i modyfikować swój kod. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPad ma wiele potężnych aplikacji do rysowania, w tym Adobe Photoshop Sketch, Procreate, AutodeskSketchbook, a nawet nadchodzące Adobe Fresco. Jeśli chcesz rysować, malować lub projektować, dostępne jest bogactwo oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Architektura zorientowana na usługi to zestaw samodzielnych usług, które komunikują się ze sobą w celu utworzenia działającej aplikacji. W sieci wielowarstwowej: praca całej sieci jest rozłożona na kilku poziomach serwerów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Miejscem w pamięci, w którym przechowywane są dane, jest adres tych danych. W C adres zmiennej można uzyskać, dodając znak & do nazwy zmiennej. Wypróbuj następujący program, w którym a jest zmienną, a &a jest jej adresem: #int int main(). Ostatnio zmodyfikowany: 2025-01-22 17:01

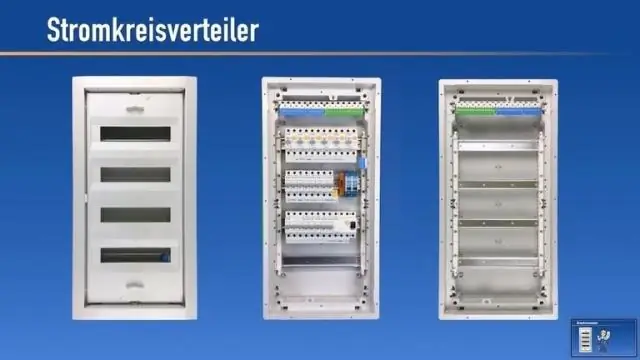

UWAGA: CZARNY PRZEWÓD JEST 120 V, WIĘC WYŁĄCZ WYŁĄCZNIK LUB WYŁĄCZNIK. Podłącz czarny przewód czujnika do czarnego przewodu wychodzącego z domu. Podłącz przewód czujnika do czarnego przewodu światła. Podłącz wszystkie 3 białe przewody (z domu, z czujnika i ze światła) razem. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Javie istnieją dwa typy modyfikatorów: modyfikatory dostępu i modyfikatory bez dostępu. Modyfikatory dostępu w Javie określają dostępność lub zakres pola, metody, konstruktora lub klasy. Możemy zmienić poziom dostępu do pól, konstruktorów, metod i klas, stosując na nim modyfikator dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programiści Robot Framework Pekka Klärck, Janne Härkönen et al. System operacyjny Typ wieloplatformowy Platforma do testowania oprogramowania / narzędzie testowe Licencja Licencja Apache 2.0 Strona internetowa robotframework.org. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inne popularne tytuły zawodowe absolwentów kognitywistyki to: Specjalista ds. zasobów komputerowych. Analityk badań prawnych. Asystent marketingowy. Technik badawczy. Inżynier oprogramowania. Menadżer konta. Pisarz techniczny. Web Developer. Ostatnio zmodyfikowany: 2025-06-01 05:06

Stany unitarne różnią się od stanów federalnych, takich jak Stany Zjednoczone, w których władza jest dzielona między rząd federalny a stany. (Sama stany są jednolite). Ponad 150 krajów to państwa unitarne, w tym Francja, Chiny i Japonia. Ostatnio zmodyfikowany: 2025-01-22 17:01

5 odpowiedzi. Zgodnie z dokumentacją standardu długość identyfikatora SSID powinna wynosić maksymalnie 32 znaki (32 oktety, zwykle litery i cyfry ASCII, chociaż sam standard nie wyklucza wartości). Niektóre wersje oprogramowania układowego punktu dostępowego/routera używają ciągów zakończonych zerem i zaakceptuj tylko 31 znaków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontakty systemu Microsoft Windows Kontakty systemu Windows używają nowego formatu schematu opartego na XML, w którym każdy kontakt pojawia się jako plik pojedynczego kontaktu i może zapisywać niestandardowe informacje, w tym obrazy. Plik w. format wab i otwarte standardy, *. vcf (vCard) i. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najlepszych etui na iPhone'a klasy wojskowej dostępne w twardym etui z jedwabnym pancerzem. Cena: 18 dolarów. LifeProof Nuud. Cena: 80 - 100 USD. Trident Kraken A.M.S. Cena: 90 dolarów. Opakowanie na sok Mophie H2PRO. Cena: 130 USD. Miejska zbroja na sprzęt. Cena: 35 dolarów. Wytrzymała obudowa Pong. Cena: 60 USD - 70 USD. Uchwyt Speck CandyShell. Cena: 35 dolarów. Kombinezon dla psa i kości. Cena: 40$. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces komunikacji to kroki, które podejmujemy, aby skutecznie się komunikować. Elementy procesu komunikacji obejmują nadawcę, kodowanie wiadomości, wybór kanału komunikacji, odbiór wiadomości przez odbiorcę i dekodowanie wiadomości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapisz i udostępnij informacje o miejscu Otwórz Google Earth. Przejdź do Plik Zapisz Zapisz miejsce jako. W nowym oknie przejdź do panelu po lewej stronie i wybierz folder. W polu „Nazwa pliku” wpisz nazwę pliku. Kliknij Zapisz. Google Earth zapisze plik jako. kmzfile, który zawiera plik KML. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dla lepszej efektywności kody te podzielono na trzy szerokie kategorie, a mianowicie ICD, CPT, HCPCS. Poznajmy teraz te kategorie kodowania. Ustanowione przez WHO pod koniec lat 40. kody ICD są kodami diagnostycznymi używanymi do tworzenia słownictwa do opisu przyczyny choroby, urazu lub śmierci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ta nowa aplikacja Poczta systemu Windows 10, która jest preinstalowana wraz z Kalendarzem, jest w rzeczywistości częścią bezpłatnej wersji pakietu biurowego Microsoft Office Mobile. Nazywa się Outlook Mail w systemie Windows 10 Mobile działającym na smartfonach i phabletach, ale po prostu zwykła poczta w systemie Windows 10 na komputery PC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dopuszczalny limit narażenia (PEL lub OSHA PEL) jest prawnym limitem w Stanach Zjednoczonych dla narażenia pracownika na działanie substancji chemicznej lub czynnika fizycznego, takiego jak wysoki poziom hałasu. Dopuszczalne limity narażenia są ustalane przez Occupational Safety and Health Administration (OSHA). Ostatnio zmodyfikowany: 2025-06-01 05:06

Więc odpowiadając na twoje pytanie: Tak, jest wystarczająco bezpieczny. Schematy UUID zazwyczaj wykorzystują nie tylko element pseudolosowy, ale także bieżący czas systemowy i pewien często unikalny identyfikator sprzętu, jeśli jest dostępny, taki jak adres MAC sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

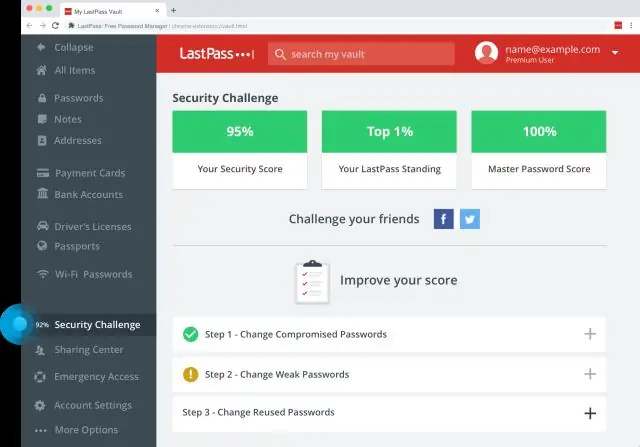

Zalety LastPass Review: Synchronizuje hasła na urządzeniach z systemem Windows, macOS, Android i iOS. Bottom Line: LastPass oferuje zaawansowane funkcje zarządzania hasłami, które oferuje niewielu darmowych konkurentów, i ma zaktualizowany interfejs użytkownika. Jednak niektóre jego funkcje są nieco przestarzałe. Ostatnio zmodyfikowany: 2025-01-22 17:01

String[] args w Javie to tablica łańcuchów, która przechowuje argumenty przekazane przez linię poleceń podczas uruchamiania programu. Wszystkie argumenty wiersza poleceń są przechowywane w tej tablicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby stwierdzić, czy kabel szeregowy NI jest modemem zerowym, czy prostym, wyszukaj jego numer części w specyfikacji i funkcjach sprzętu szeregowego NI i zanotuj typ kabla w opisie. Alternatywnie możesz użyć ręcznego multimetru cyfrowego, aby przetestować ciągłość na poszczególnych stykach kabla szeregowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

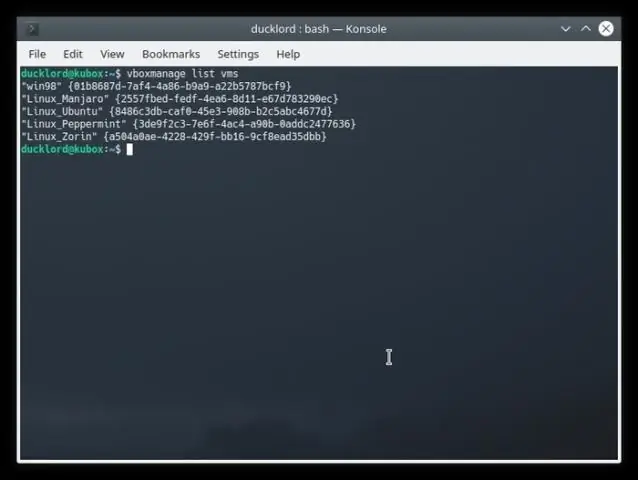

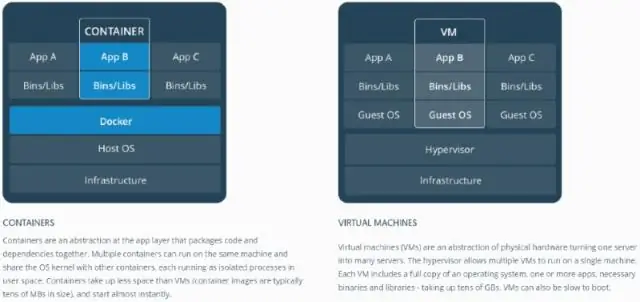

Docker jest bardzo przydatny w środowisku programistycznym, ponieważ jeśli działa na twoim komputerze, działa w dowolnym miejscu. Działa na maszynie twojego przyjaciela, na inscenizacji, a także na produkcji. Gdy nowy członek zespołu zaczyna, uruchamia 3 polecenia, a aplikacje są uruchomione. Nowy członek zespołu może być produktywny od 1 dnia. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Dockerze uruchomione kontenery współużytkują jądro systemu operacyjnego hosta. Z drugiej strony maszyna wirtualna nie jest oparta na technologii kontenerowej. Składają się z przestrzeni użytkownika oraz przestrzeni jądra systemu operacyjnego. W maszynach wirtualnych sprzęt serwera jest zwirtualizowany. Każda maszyna wirtualna ma system operacyjny (OS) i aplikacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaka jest najlepsza metoda ochrony udostępniania danych osobowych (PII)? Cyfrowo podpisz i zaszyfruj wiadomość e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Transkrybtor to profesjonalna maszynistka dotykowa, która słucha nagranej mowy i wpisuje to, co słyszy. Transkrybujący będzie pisać bezwzrokowo od 50 do 80 słów na minutę (WPM), a transkrypcja jednej godziny nagranego dźwięku zajmuje zwykle 4–5 godzin, jako przybliżony przewodnik. Ostatnio zmodyfikowany: 2025-06-01 05:06

LIfePrint to aplikacja, ogólnoświatowa sieć społecznościowa drukarek i przenośna drukarka, która zapewnia naprawdę niezrównane wrażenia fotograficzne. Twórz zdjęcia w rzeczywistości rozszerzonej, a następnie natychmiast drukuj je bezpośrednio ze smartfona Apple lub Android. Ostatnio zmodyfikowany: 2025-06-01 05:06

Matematyka 11 | Sierpień 2016 Referencje » Mathematica 11 wprowadza funkcjonalność dla głównych nowych obszarów, w tym drukowania 3D, przetwarzania dźwięku, uczenia maszynowego i sieci neuronowych – plus wiele innych nowych ulepszeń, wszystkie oparte na podstawowym języku Wolfram. Ostatnio zmodyfikowany: 2025-01-22 17:01

Publiczne: dostępne z każdego miejsca. protected: dostępne przez klasy tego samego pakietu i podklasy znajdujące się w dowolnym pakiecie. default (bez określonego modyfikatora): dostępne dla klas tego samego pakietu. prywatne: dostępne tylko w ramach tej samej klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pakiet AWS Management Pack korzysta z publicznych interfejsów API w AWS SDK. NET do pobierania informacji z tych usług przez porty 80 i 443. Zaloguj się do każdego serwera i włącz reguły zapory wychodzącej dla portów 80 i 443. Ostatnio zmodyfikowany: 2025-01-22 17:01

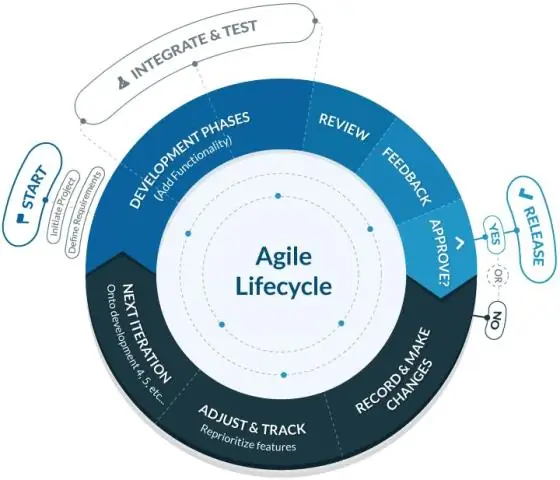

Zwinny model SDLC to połączenie iteracyjnych i przyrostowych modeli procesów z naciskiem na adaptacyjność procesu i zadowolenie klienta dzięki szybkiej dostawie działającego oprogramowania. Metody zwinne dzielą produkt na małe przyrostowe kompilacje. Te kompilacje są dostarczane w iteracjach. Ostatnio zmodyfikowany: 2025-01-22 17:01

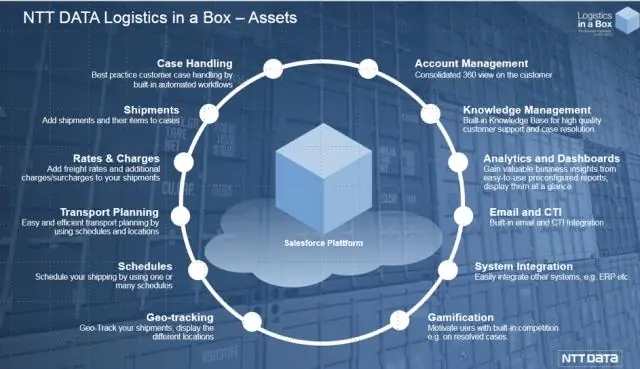

Aby przenieść właściciela sprawy, przejdź do rekordu sprawy, którego właściciela chcesz ponownie przypisać, i wykonaj następujące czynności: Kliknij łącze Zmień po prawej stronie pola Właściciel sprawy. Z listy wyboru wybierz, czy właścicielem sprawy powinien być użytkownik indywidualny, czy kolejka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ponownie uruchomić usługi IIS za pomocą narzędzia wiersza polecenia IISReset W menu Start kliknij polecenie Uruchom. W polu Otwórz wpisz cmd i kliknij OK. W wierszu polecenia wpisz. iisreset /noforce.. Usługi IIS próbują zatrzymać wszystkie usługi przed ponownym uruchomieniem. Narzędzie wiersza polecenia IISReset czeka do jednej minuty na zatrzymanie wszystkich usług. Ostatnio zmodyfikowany: 2025-06-01 05:06

Rozkład częstotliwości zgłaszanego stosunku projektantów do programistów pokazuje, że około połowa (49%) respondentów deklaruje posiadanie co najmniej 1 projektanta na 20 programistów (rysunek 3). Ostatnio zmodyfikowany: 2025-01-22 17:01

W środowisku usługi Citrix Virtual Apps and Desktops każda lokalizacja zasobu jest uważana za strefę. Strefy mogą być pomocne we wdrożeniach o dowolnej wielkości. Możesz użyć stref, aby aplikacje i pulpity były bliżej użytkowników, co poprawia wydajność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Re- przedrostek, występujący pierwotnie w zapożyczeniach z łaciny, używany w znaczeniu „znowu” lub „znowu i jeszcze raz” w celu wskazania powtórzenia lub z tematem „wstecz” lub „wstecz” w celu wskazania wycofania lub ruchu wstecz: regenerować; odnawiać; przepisać; prześledzić; Odwracać. Ostatnio zmodyfikowany: 2025-01-22 17:01

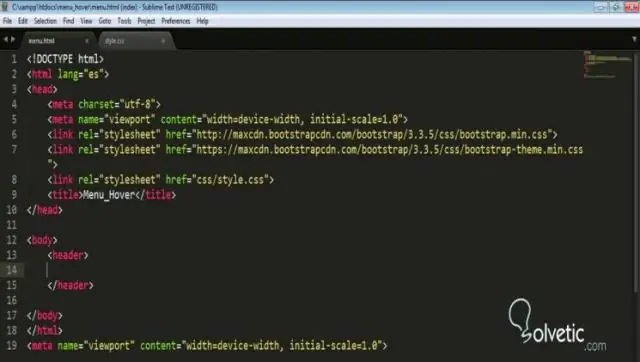

Aby utworzyć zwijany pasek nawigacyjny, użyj przycisku z parametrami class='navbar-toggler', data-toggle='collapse' i data-target='#thetarget'. Następnie zawiń zawartość paska nawigacyjnego (linki itp.) wewnątrz elementu div z class='collapse navbar-collapse', po którym następuje identyfikator, który pasuje do celu danych przycisku: 'thetarget'. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wejdź na www.my.ufl.edu. Zaloguj się za pomocą swojej nazwy użytkownika i hasła Gatorlink. Gatorlink – Utwórz swoje konto Kliknij Utwórz konto po prawej stronie. Wprowadź UFID/Nazwisko/DOB. Jeśli nie otrzymałeś lub zapomniałeś kodu zaproszenia, przejdź tutaj i postępuj zgodnie z instrukcjami, aby ponownie wysłać zaproszenie GatorLink. Wykonaj pozostałe kroki. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klauzula DISTINCT może być użyta w jednej lub kilku kolumnach tabeli. Nazwa tabeli; W tej instrukcji wartości w kolumnie column_1 są używane do oceny duplikatu. Jeśli określisz wiele kolumn, klauzula DISTINCT oceni duplikat na podstawie kombinacji wartości tych kolumn. Ostatnio zmodyfikowany: 2025-01-22 17:01