Dostosuj lub dodaj urządzenia Otwórz okno dialogowe z menu Plik - Baza danych urządzeń. Wybierz mikrokontroler ze starszej bazy danych urządzeń (ikona białego chipa), który jest podobny do urządzenia potrzebnego w aplikacji po lewej stronie okna dialogowego za pomocą jednego kliknięcia. Dostosuj nazwę dostawcy chipów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Żądanie CSR lub podpisania certyfikatu to blok zakodowanego tekstu, który jest przekazywany do urzędu certyfikacji podczas ubiegania się o certyfikat SSL. Zawiera również klucz publiczny, który zostanie uwzględniony w certyfikacie. Klucz prywatny jest zwykle tworzony w tym samym czasie, w którym tworzysz CSR, tworząc parę kluczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zresetować ustawienia aparatu iPhone'a Przejdź do Ustawienia> Aparat. Przejdź do Zachowaj ustawienia. Włącz przełączniki trybu aparatu, filtra i LivePhoto. Ostatnio zmodyfikowany: 2025-01-22 17:01

Re: Co to jest CoreXL i SecureXL? ! SecureXL przyspieszy przesyłanie pakietów z interfejsu do interfejsu dla znanego ruchu, oszczędzając w ten sposób użycie procesora, a CoreXL dodaje możliwość jednoczesnego uruchamiania wielu rdzeni inspekcyjnych. Ale to bardzo wysoki poziom. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zapisać plik Excela jako plik rozdzielany przecinkami: Z paska menu wybierz Plik → Zapisz jako. Obok „Format:” kliknij menu rozwijane i wybierz „Wartości oddzielone przecinkami (CSV)”. Kliknij „Zapisz” Excel powie coś w stylu „Ten skoroszyt zawiera funkcje, które nie będą działać…”. Zignoruj to i kliknij „Kontynuuj” . Zamknij program Excel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stabilizacja obrazu istnieje od lat w obiektywach Canon i Nikon. Canon nazywa tę technologię ImageStabilization (IS), podczas gdy Nikon używa terminu VibrationReduction (VR). Gdy stabilizacja jest zawarta w korpusie aparatu, działa z KAŻDYM obiektywem zgodnym z aparatem. Ostatnio zmodyfikowany: 2025-06-01 05:06

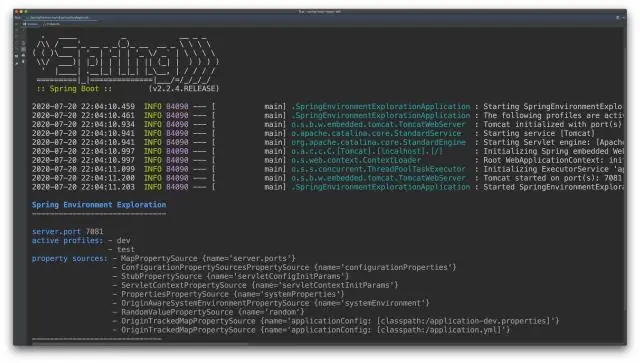

Aplikacje Spring Boot można łatwo spakować do plików JAR i wdrożyć jako samodzielne aplikacje. Odbywa się to za pomocą wtyczki spring-boot-maven. Wtyczka jest automatycznie dodawana do pom. xml po utworzeniu projektu Spring przez Spring Initializr jako projekt Maven. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wirus przekierowujący przeglądarki jest również znany jako porywacz przeglądarki, ten wirus żeruje na MozillaFirefox, Internet Explorer, Google Chrome, itp. Niechciany program pogarsza wrażenia podczas sesji przeglądania, ponieważ ciągle przekierowuje do swoich stron partnerskich. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wady FDM Wszystkie kanały multipleksowania z podziałem częstotliwości ulegają wpływowi z powodu zaniku szerokopasmowego. Wymagana jest duża liczba modulatorów i filtrów. Kanał komunikacyjny musi mieć bardzo dużą przepustowość. Multipleksowanie z podziałem częstotliwości cierpi na problem przesłuchów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Więc tak, znalezienie pracy jako programista jest możliwe nawet bez dyplomu, wystarczy pokazać swoje umiejętności. Jeśli potrafisz wykazać się umiejętnościami, np. przy własnych projektach, wkładzie w projekty open-source i/lub ciekawych artykułach, to Twój brak dyplomu nie będzie miał większego znaczenia w wielu przypadkach. Ostatnio zmodyfikowany: 2025-01-22 17:01

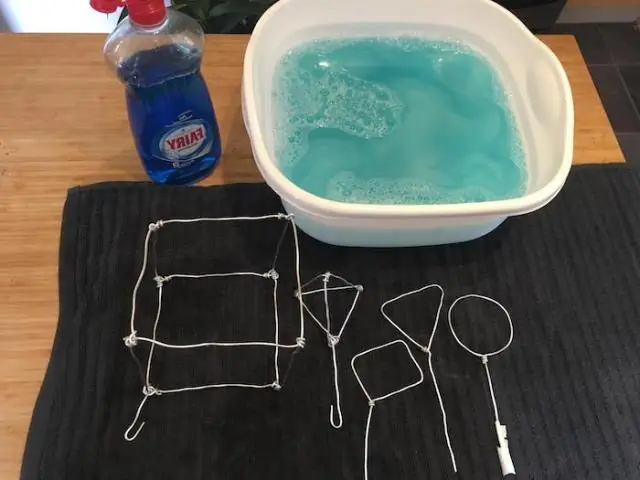

Jak zrobić własne lepkie pułapki na pająki Przytnij nożyczkami fałdę pustego pudełka po płatkach, aby zrobić płaski kawałek tektury. Połącz 1 szklankę wody z 1 szklanką syropu kukurydzianego w ciężkim rondlu. Jednorazową plastikową łyżkę pokryj cienką warstwą mydła w płynie, aby ułatwić rozprowadzanie kleju. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zagrożenia związane z przechowywaniem w chmurze Bezpieczeństwo w chmurze jest ścisłe, ale nie jest nieomylne. Cyberprzestępcy mogą dostać się do tych plików, odgadując pytania bezpieczeństwa lub omijając hasła. Rządy mogą legalnie żądać informacji przechowywanych w chmurze, a odmowa dostępu zależy od dostawcy usług w chmurze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chronione informacje zdrowotne (PHI), zwane również osobistymi informacjami zdrowotnymi, ogólnie odnoszą się do danych demograficznych, historii choroby, wyników testów i badań laboratoryjnych, chorób psychicznych, informacji o ubezpieczeniach i innych danych, które pracownik służby zdrowia gromadzi w celu identyfikacji osoby i. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obie aplikacje służą do innego celu. Podczas gdy Wiadomości na Androida są oparte na SMS-ach i korzystają z sieci komórkowej, WhatsApp to komunikator, do którego można uzyskać dostęp z danych mobilnych i Wi-Fi. W przeciwieństwie do FacebookMessenger, który obsługuje SMS-y oprócz własnych wiadomości, WhatsApp nie zapewnia tej funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przytrzymaj klawisz „Alt”, a następnie wpisz „164” za pomocą klawiatury numerycznej, aby utworzyć małą literę „ñ”, lub wpisz „165”, aby utworzyć wielką literę „Ñ”. Na niektórych laptopach podczas wpisywania liczb należy przytrzymać klawisze „Fn” i „Alt”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak nagrywać wideo aparatem Sony Cybershot Włóż kartę pamięci do aparatu - najlepiej taką, która ma co najmniej 2 GB - i włącz aparat. Przełącz Sony Cyber-shot w tryb filmowania. Naciśnij spust migawki, aby rozpocząć nagrywanie wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

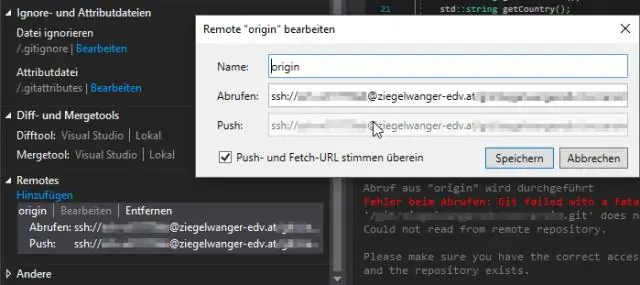

Zmiana domyślnej lokalizacji repozytorium Github w programie Visual Studio W okienku Team Explorer przejdź do opcji Ustawienia. W okienku Ustawienia wybierz Ustawienia globalne. W okienku Ustawienia globalne wpisz (lub przejdź do) folderu, którego chcesz użyć w domyślnej lokalizacji repozytorium. Kliknij Aktualizuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontroler I/O łączy urządzenia wejścia i wyjścia (I/O) z systemem magistrali jednostki centralnej (CPU). Zwykle komunikuje się z procesorem i pamięcią systemową przez magistralę systemową i może sterować wieloma urządzeniami. Ostatnio zmodyfikowany: 2025-01-22 17:01

IDLE to zintegrowane środowisko programistyczne (IDE) dostarczane z Pythonem. IDE łączy edytor programów i środowisko językowe dla wygody programisty. IDLE jest używany, ponieważ jest dostarczany z Pythonem i ponieważ nie jest zbyt skomplikowany, aby początkujący programiści mogli go efektywnie używać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie potrzebujesz linii telefonicznej, aby uzyskać dostęp do Internetu. W rzeczywistości większość firm kablowych oferuje usługi internetowe, podłączając linię kabla koncentrycznego do specjalnego modemu kablowego. Dodatkowo, jeśli Twój komputer może odbierać sygnał bezprzewodowy, możesz podłączyć modem kablowy do routera bezprzewodowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

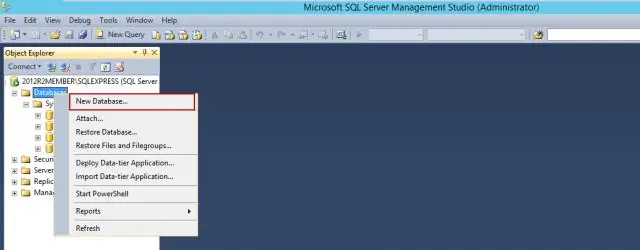

Istnieją głównie dwa typy planów wykonania, które można wyświetlić w SQL Server Management Studio; Rzeczywisty plan wykonania, który pokazuje rzeczywiste obliczenia i kroki wykonywane przez SQL Server Storage Engine podczas wykonywania przesłanego zapytania, co wymaga wykonania przesłanego zapytania w celu wygenerowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

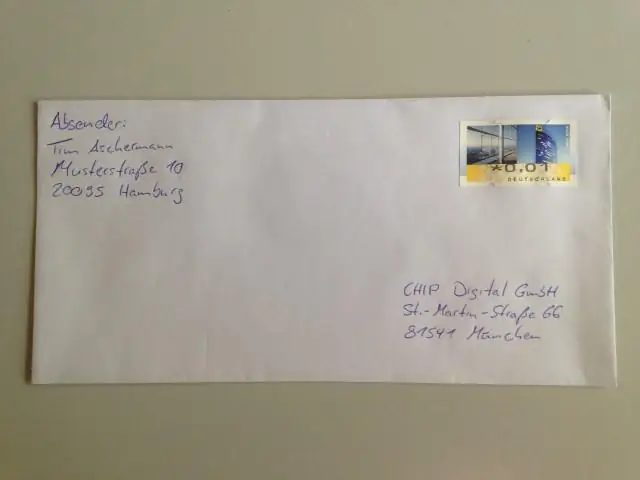

Oto kilka wskazówek: Umieść adres w środku. Nazwisko osoby, do której wysyłasz list, znajduje się w pierwszym wierszu. Ich adres pocztowy znajduje się w drugiej linii. Miasto lub miejscowość, stan i kod pocztowy znajdują się w trzecim wierszu. Upewnij się, że drukujesz wyraźnie. Umieść swoje imię i nazwisko oraz adres w lewym górnym rogu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymagania systemowe dotyczące programowania na Androida? Komputer PC z systemem Windows/Linux/Mac. System operacyjny to dusza komputera. Zalecany procesor. Więcej niż programiści i3, i5 lub i7 powinni martwić się szybkością procesora i liczbą rdzeni. IDE (Eclipse lub Android Studio) Android SDK. Jawa. Wniosek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple potwierdził, że celowo spowalnia działanie starszych iPhone'ów i twierdzi, że robi to, aby zapobiec wyłączeniu urządzeń z powodu starzejących się baterii. Apple twierdzi, że robi to, aby chronić Twój telefon. Ostatnio zmodyfikowany: 2025-06-01 05:06

Poufność, integralność i dostępność – triada CIA. Poufność oznacza, że dane, obiekty i zasoby są chronione przed nieautoryzowanym przeglądaniem i innym dostępem. Integralność oznacza, że dane są chronione przed nieautoryzowanymi zmianami, aby zapewnić ich wiarygodność i poprawność. Ostatnio zmodyfikowany: 2025-06-01 05:06

Metoda 3 za pomocą komputera Otwórz Google Chrome. Aby korzystać z Bitmoji na komputerze, musisz zainstalować aplikację, która działa tylko z GoogleChrome. Kliknij przycisk Bitmoji. Znajdź Bitmoji, który chcesz skopiować. Kliknij prawym przyciskiem myszy Bitmoji. Wybierz Kopiuj obraz. Wklej Bitmoji do witryny obsługującej obrazy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby pozbyć się termitów, umieść stacje z przynętami termitowymi na całym obwodzie domu. Termity przeniosą zatrutą przynętę z powrotem do swojego gniazda, gdzie zniszczy kolonię. Możesz także wykopać rów na obwodzie domu, spryskać go płynną trucizną termitów i ponownie wypełnić rów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Numer kierunkowy 033 - IT i komputery - Tajlandia Visa Forum by Thai Visa | Naród. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zagrożenia, o których musisz wiedzieć, to: cyberprzemoc (przemoc z wykorzystaniem technologii cyfrowej) naruszenie prywatności. kradzież tożsamości. Twoje dziecko widzi obraźliwe obrazy i wiadomości. obecność nieznajomych, którzy mogą być tam, aby „opracować” innych członków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapytanie to żądanie wyników danych i działania na danych. Za pomocą zapytania można odpowiedzieć na proste pytanie, wykonać obliczenia, połączyć dane z różnych tabel, a nawet dodać, zmienić lub usunąć dane tabeli. Zapytania, które dodają, zmieniają lub usuwają dane, są nazywane zapytaniami funkcjonalnymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ważną funkcją dostarczaną przez TestNG jest funkcja testng DataProvider. Pomaga w pisaniu testów opartych na danych, co zasadniczo oznacza, że tę samą metodę testową można uruchomić wiele razy z różnymi zestawami danych. Pomaga w dostarczaniu złożonych parametrów do metod testowych, ponieważ nie można tego zrobić z XML. Ostatnio zmodyfikowany: 2025-01-22 17:01

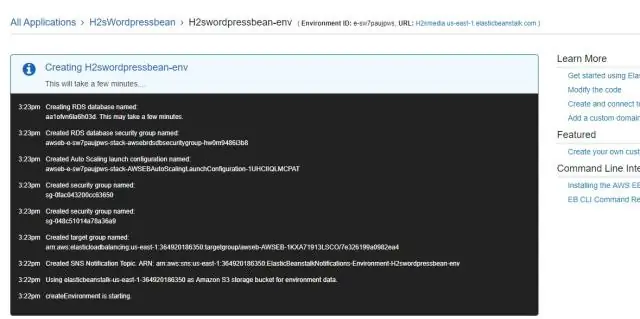

Aby wdrożyć nową wersję aplikacji w środowisku Elastic Beanstalk Otwórz konsolę Elastic Beanstalk. Przejdź do strony zarządzania dla swojego środowiska. Wybierz Prześlij i wdróż. Użyj formularza na ekranie, aby przesłać pakiet źródłowy aplikacji. Wybierz Wdróż. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj certyfikat cyfrowy w przeglądarce Otwórz przeglądarkę Internet Explorer. Kliknij „Narzędzia” na pasku narzędzi i wybierz „Opcje internetowe”. Wybierz zakładkę „Treść”. Kliknij przycisk „Certyfikaty”. W oknie „Kreator importu certyfikatów” kliknij przycisk „Dalej”, aby uruchomić kreatora. Kliknij przycisk „Przeglądaj…”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie INSERT służy do dodawania nowych danych do tabeli. Wartości daty i ciągu powinny być ujęte w pojedyncze cudzysłowy. Wartości liczbowe nie muszą być ujęte w cudzysłów. Polecenia INSERT można również użyć do wstawienia danych z jednej tabeli do drugiej. Ostatnio zmodyfikowany: 2025-01-22 17:01

11 najlepszych IDE do tworzenia stron internetowych PhpStorm. PhpStorm to wieloplatformowe zintegrowane środowisko programistyczne o zamkniętym kodzie źródłowym, zaprojektowane specjalnie do kodowania w PHP, HTML i JavaScript. Kod programu Visual Studio. Wysublimowany tekst. Atom. WebStorm. Wsporniki. Krzepkość. Komodo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ustawić rozmiar pamięci podręcznej zapytań, ustaw zmienną systemową query_cache_size. Ustawienie jej na 0 wyłącza pamięć podręczną zapytań, podobnie jak ustawienie query_cache_type=0. Domyślnie pamięć podręczna zapytań jest wyłączona. Osiąga się to przy użyciu domyślnego rozmiaru 1M, z domyślnym typem query_cache_type równym 0. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcje paska narzędzi aplikacji mogą zawierać ikonę, tekst lub oba te elementy razem. Możesz wyświetlać nieaktywne funkcje w pasku narzędzi aplikacji, jeśli masz dla nich zdefiniowane stałe pozycje. Możesz także przypisać dynamiczny tekst do przycisku w czasie wykonywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Netflix umieszczał w szafach i stosy fizyczne serwery w lokalnych centrach danych, których byli właścicielami. Te centra danych zawierały bazy danych i aplikacje używane przez Netflix do śledzenia klientów, utrzymywania zapasów i rozliczania klientów. Ostatnio zmodyfikowany: 2025-01-22 17:01

CompTIA Security+ VS MCSA Server: MCSA wymaga znacznie więcej ćwiczeń. CompTIA Network+ zawiera znacznie więcej informacji teoretycznych. Ogólnie rzecz biorąc CompTIA Network+ jest mniej wymagająca. Ostatnio zmodyfikowany: 2025-01-22 17:01

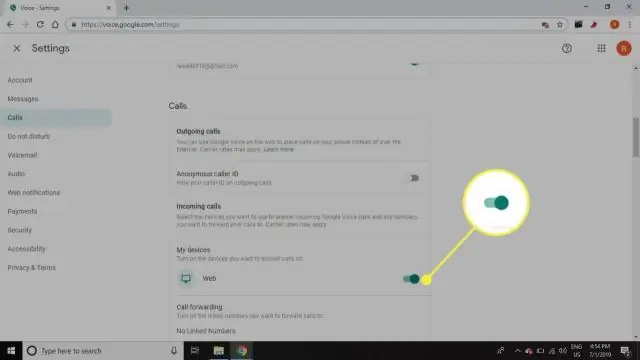

Aby uzyskać dostęp do poczty głosowej, przytrzymaj przycisk 1. Po wyświetleniu monitu wprowadź hasło tymczasowe (ostatnie cztery cyfry numeru telefonu bezprzewodowego). Postępuj zgodnie z instrukcjami, aby ustawić nowe hasło i nagrać swoje imię i osobiste powitanie (lub użyj domyślnej wiadomości). Możesz sprawdzić swoją pocztę głosową z telefonu stacjonarnego. Ostatnio zmodyfikowany: 2025-01-22 17:01