Definicja cyberbezpieczeństwa Cyberbezpieczeństwo odnosi się do zbioru technologii, procesów i praktyk zaprojektowanych w celu ochrony sieci, urządzeń, programów i danych przed atakiem, uszkodzeniem lub nieautoryzowanym dostępem. Ostatnio zmodyfikowany: 2025-01-22 17:01

8 wskazówek dotyczących lepszych zdjęć iPhone'a z nieruchomościami Poznaj swój aparat iPhone'a. Wybierz aplikację aparatu. Oczyść powierzchnie / podłogi / posprzątaj i zrób plan ujęcia! Wyłącz Flasha. Chodzi o światło. Wybierz swoje skupienie. Nie zapomnij dać poczucia głębi. Edytuj swoje zdjęcia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak tworzyć niestandardowe pulpity monitorowania w AppDynamics? Na wyświetlonym ekranie kliknij „Utwórz pulpit nawigacyjny”. Podaj nazwę pulpitu nawigacyjnego i kliknij OK. Powiedzmy, że chcesz utworzyć pulpit nawigacyjny, aby mieć oko na kilka krytycznych wskaźników, takich jak: Kliknij symbol +, jak pokazano poniżej. Wybierz aplikację i kategorię danych, jak pokazano poniżej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowe pociągnięcia piórem dla chińskich znaków W przypadku lewego ukośnika zacznij od kropki, a następnie zmniejszaj nacisk, ciągnąc pióro w dół i w lewo. W przypadku linii poziomej zacznij od kropki, zmniejsz nacisk, ciągnąc pisak w prawo (lekko przechylaj linię w górę, gdy idziesz w prawo), a następnie zakończ kropką. Ostatnio zmodyfikowany: 2025-06-01 05:06

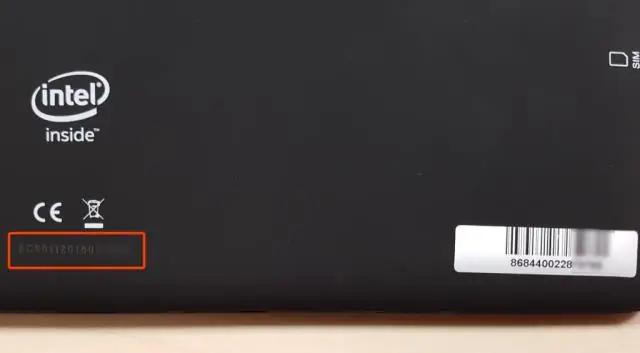

Poszukaj naklejki z kodem kreskowym na boku i na spodzie urządzenia. Ta naklejka ma numer oznaczony jako „MDL” lub „P/N”. To jest numer modelu Twojego dysku. Na pudełku, w którym był sprzedawany napęd, powinien znajdować się jeszcze jeden egzemplarz tej naklejki. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Według naszych danych Chiny i Rosja są najbardziej utalentowanymi programistami. Według HackerRank chińscy programiści wyprzedzają wszystkie inne kraje w matematyce, programowaniu funkcjonalnym i strukturach danych, podczas gdy Rosjanie dominują w algorytmach, najpopularniejszej i najbardziej konkurencyjnej arenie”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Nie chcesz przenieść tej starej brązowej kanapy? Kupuj nasz szeroki wybór markowych mebli i pozwól nam zajmować się dźwiganiem ciężkich przedmiotów! Kiedy wynajmujesz produkt od Aarona, dostarczymy go do Twojego nowego domu za darmo. Dodatkowo przeniesiemy towar Aarona w promieniu 15 mil od lokalnego sklepu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmienne słowo kluczowe w Javie. Słowo kluczowe Volatile służy do modyfikowania wartości zmiennej przez różne wątki. Służy również do zabezpieczania wątków klas. Oznacza to, że wiele wątków może bez problemu korzystać z metody i instancji klas jednocześnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfiguracja GitLab Runner wykorzystuje format TOML. Plik do edycji znajduje się w: /etc/gitlab-runner/config. ~/../config. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testy wydajności sieci są wykonywane w celu dostarczenia dokładnych informacji o gotowości aplikacji poprzez testowanie strony internetowej i monitorowanie aplikacji po stronie serwera. Testowanie to sztuka i nauka, a cele testowania mogą mieć wiele. Ostatnio zmodyfikowany: 2025-01-22 17:01

W wersji internetowej najedź kursorem na członka, którego chcesz usunąć, i kliknij Usuń. W aplikacji dotknij osoby, którą chcesz usunąć, a następnie wybierz Usuń z. Aby usunąć wielu członków naraz, wybierz ikonę trzech kropek i dotknij Usuń członków, a następnie wybierz członków, których chcesz usunąć, i dotknij Usuń. Ostatnio zmodyfikowany: 2025-01-22 17:01

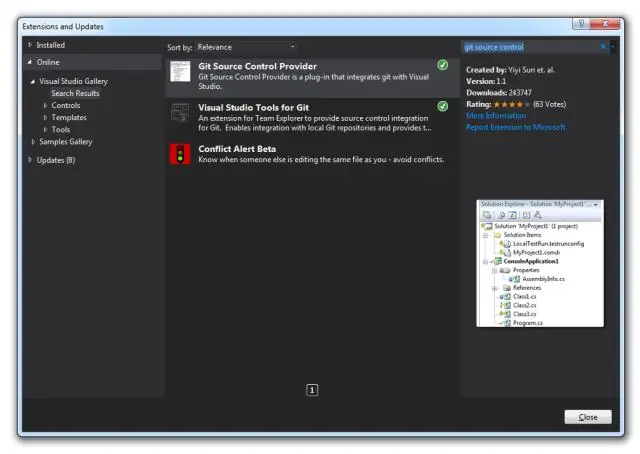

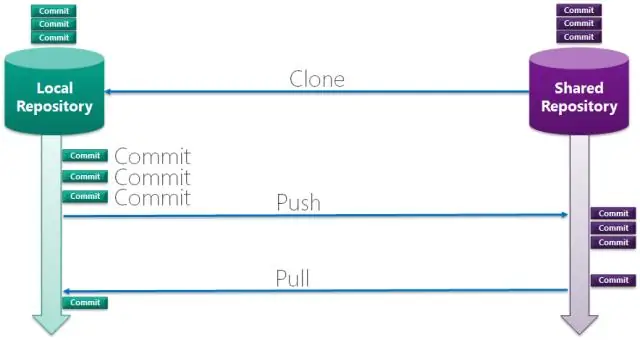

VSTS to zintegrowane środowisko współpracy, które obsługuje Git, ciągłą integrację i narzędzia Agile do planowania i śledzenia pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki łatwemu nałożeniu na ubranie papier termotransferowy Laser Transparent tworzy wyjątkowo miękki i trwały nadruk na białych i jasnych tkaninach o doskonałej wyrazistości i nie pozostawia białego tła w niezadrukowanych obszarach. Do użytku z tym produktem wymagana jest prasa termiczna typu komercyjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodaj wiele elementów do ArrayList w Javie Dodaj wiele elementów do arraylist – ArrayList. addAll() Aby dodać wszystkie elementy z innej kolekcji do arraylist, użyj ArrayList. Dodaj tylko wybrane elementy do arraylist. Ta metoda wykorzystuje strumień API Java 8. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli chcesz zarobić dobre pieniądze w Internecie, kupowanie i sprzedawanie nazw domen może być dla Ciebie świetnym pomysłem. Oto niektóre z najlepszych internetowych rynków domen, na których możesz sprzedawać swoje nazwy domen z zyskiem: Sedo. NameJet. Igloo.pl. Idź Tato. Sprzedaż nazw domen. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby pomóc w nauce – dzięki uprzejmości instruktorów Coding Dojo – oto siedem wskazówek, jak szybciej nauczyć się programowania. Ucz się przez działanie. Zapoznaj się z podstawami długoterminowych korzyści. Kod ręcznie. Zapytaj o pomoc. Znajdź więcej zasobów online. Nie czytaj tylko przykładowego kodu. Rób przerwy podczas debugowania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Git-tfs to dwukierunkowy most typu open source między Microsoft Team Foundation Server (TFS) a git, podobny do git-svn. Pobiera zatwierdzenia TFS do repozytorium git i pozwala przesyłać aktualizacje z powrotem do TFS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Yahoo Mail wysyła wiadomości e-mail o łącznej wielkości do 25 MBin. Ten limit rozmiaru dotyczy zarówno wiadomości, jak i jej załączników, więc jeśli załącznik ma dokładnie 25 MB, nie zostanie on przepuszczony, ponieważ tekst i inne dane w wiadomości dodają niewielką ilość danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testowanie użyteczności to technika wykorzystywana w projektowaniu interakcji zorientowanych na użytkownika w celu oceny produktu poprzez testowanie go na użytkownikach. Można to postrzegać jako niezastąpioną praktykę użyteczności, ponieważ daje bezpośrednią informację o tym, jak prawdziwi użytkownicy korzystają z systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ile kosztuje zainstalowanie domowego urządzenia przeciwprzepięciowego? Koszt instalacji całego domowego urządzenia przeciwprzepięciowego wynosi od 300 do 800 USD. Średnia cena standardowego urządzenia przeciwprzepięciowego w całym domu wynosi ~ 150 USD. Aby zainstalować go profesjonalnie, musisz wydać kilka dodatkowychset dolarów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane EXIF (czasami nazywane metadanymi) zawierają takie informacje, jak przysłona, czas otwarcia migawki, czułość ISO, ogniskowa, model aparatu, data wykonania zdjęcia i wiele innych. Możesz również dołączyć informacje o prawach autorskich do danych EXIF podczas rejestracji aparatu u producenta. Ostatnio zmodyfikowany: 2025-01-22 17:01

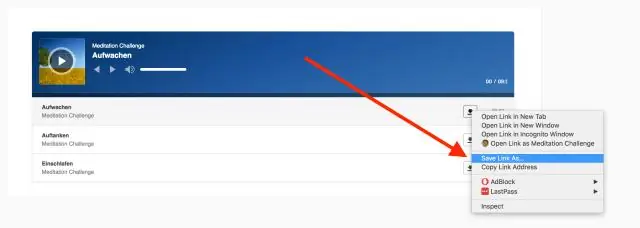

Otwórz Spotify na telefonie, a następnie kliknij ikonę tych ustawień w prawym górnym rogu. Kliknij „Jakość strumieniowania”, a następnie przeniesie Cię do strony, na której możesz wybrać jakość pobierania/przesyłania strumieniowego, a na dole znajduje się opcja włączenia lub wyłączenia „Pobierania za pomocą sieci komórkowej”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak utworzyć profil dystrybucji dla systemu iOS Przejdź do https://developer.apple.com i kliknij Konto (aby rozpocząć, musisz mieć konto Apple Developer) Kliknij Zaloguj się, wybierz Wybierz certyfikaty, identyfikatory i profile. Na lewej karcie w obszarze Profile aprowizacji wybierz opcję Dystrybucja. Pobierz profil aprowizacji na swój komputer, klikając przycisk Pobierz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po prostu przeprowadź ten prosty test: przyłóż czubek paznokcia do powierzchni odbijającej światło, a jeśli między paznokciem a obrazem paznokcia jest SZCZELINA, to jest to PRAWDZIWE lustro. Jeśli jednak Twój paznokieć BEZPOŚREDNIO DOTYKA obrazu Twojego paznokcia, to UWAŻAJ, ponieważ jest to lustro weneckie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Royowi Fieldingowi przypisuje się podejście REST do usług internetowych. Wyjaśnienie: Podejście REST lub Representational State Transfer zostało opracowane przez amerykańskiego naukowca informatyka Roya Fieldinga w 2000 roku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Private to słowo kluczowe Java, które deklaruje dostęp członka jako prywatny. Oznacza to, że członek jest widoczny tylko w obrębie klasy, a nie z żadnej innej klasy (w tym podklas). Widoczność członków prywatnych rozciąga się na klasy zagnieżdżone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ pliku THEME jest przede wszystkim powiązany z KLIENTEM IRC IRSSI.. Pliki motywu są rozszerzeniem używanym przez klienta irc irssi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cztery do pięciu lat. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPhone X ma dwa aparaty z tyłu. Jeden to 12-megapikselowy aparat szerokokątny z przysłoną f/1.8, z obsługą wykrywania twarzy, wysokim zakresem dynamiki i optyczną stabilizacją obrazu. Z przodu telefonu 7-megapikselowy aparat TrueDepth ma przysłonę f/2.2, a także funkcje wykrywania twarzy i HDR. Ostatnio zmodyfikowany: 2025-06-01 05:06

Obecnie 42 stany zezwalają na prywatną własność tłumików: AL, AK, AZ, AR, CO, CT, FL, GA,ID, IN, IA, KS, KY, LA, ME, MD, MI, MN, MS, MO , MT, NE, NV, NH, NM, NC, ND, OH, OK, LUB, PA, SC, SD, TN, TX, UT, VT, VA, WA, WV, WI,WY. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij prawym przyciskiem myszy ikonę w zasobniku systemowym.Najedź na Antivirus, a następnie Firewall i Defence+, aby je wyłączyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Serwery bezpieczeństwa RADIUS lub TACACS+ dokonują autoryzacji dla określonych uprawnień, definiując pary atrybut-wartość (AV), które będą specyficzne dla poszczególnych uprawnień użytkownika. W systemie Cisco IOS można zdefiniować autoryzację AAA za pomocą nazwanej listy lub metody autoryzacji. Księgowość: ostatnie „A” dotyczy księgowości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik konfiguracyjny komputera Machine.config zawiera ustawienia dotyczące całego komputera. Służy on w szczególności do przechowywania globalnych ustawień komputera i aplikacji we wszystkich witrynach sieci Web asp.net uruchomionych w usługach IIS na komputerze. System może mieć tylko jeden komputer machine.config. Ostatnio zmodyfikowany: 2025-01-22 17:01

Abstrakcja jest aktem przedstawiania podstawowych cech bez uwzględniania szczegółów tła lub wyjaśnień. W dziedzinie informatyki i inżynierii oprogramowania zasada abstrakcji jest stosowana w celu zmniejszenia złożoności i umożliwienia wydajnego projektowania i wdrażania złożonych systemów oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktywuj pakiet Office 2010 telefonicznie W Stanach Zjednoczonych za pomocą modemu TT/TTY wybierz numer (800)718-1599. Spoza Stanów Zjednoczonych za pomocą modemu TT/TTY wybierz numer (716) 871-6859. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki konfiguracyjne znajdują się w %systemroot%system32inetsrvconfig. Maszyna. konfiguracja i sieć główna. pliki konfiguracyjne znajdują się obecnie w %systemroot%Microsoft.NETFramework64v4. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacje o pytaniu Przejdź do Panelu sterowania. Wybierz System i konserwacja. Wybierz Narzędzia administracyjne. Kliknij dwukrotnie Usługi. Na liście usług przewiń w dół, aż znajdziesz taką o nazwie „Bufor wydruku” Kliknij prawym przyciskiem myszy „Bufor wydruku” i wybierz „Uruchom ponownie”. Wtedy powinno być możliwe usunięcie drukarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

WhatsApp nie ma funkcji planowania żadnych wiadomości w aplikacji. Aplikacje takie jak WhatsApp Scheduler, Do It Later, SKEDit itp. pozwalają użytkownikom planować nie tylko wiadomości tekstowe, ale także zdjęcia i filmy. Te aplikacje są proste w użyciu i oferują garść funkcji w wersji podstawowej lub bezpłatnej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak zainstalować mody dla Minecraft Forge Krok 1: Upewnij się, że już zainstalowałeś MinecraftForge. Krok 2: Pobierz mod do Minecraft Forge. Krok 3: Znajdź folder aplikacji Minecraft. Krok 4: Umieść właśnie pobrany mod (plik .jar lub .zip) w folderze Mods. Krok 5: Wybierz swoją wersję Minecraft Mod. 4 dyskusje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Osłony gniazd dupleksowych, zwane również osłonami gniazd dupleks, służą do zakrywania wtyczek elektrycznych. Wszystkie te płyty ścienne są produkowane w USA i są dostarczane z dopasowanymi śrubami. Dostępne w szerokiej gamie wykończeń, na pewno znajdziesz nakładki pasujące do wystroju Twojego domu. Ostatnio zmodyfikowany: 2025-01-22 17:01