Skaner WMI to aplikacja Windows, która skanuje komputery w sieci za pomocą WMI i bezpiecznie przekazuje informacje o nich do Asset Tracker. Aplikację skanera można pobrać z Bitbucket. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użytkownicy Instagrama w Niemczech Według napoleoncat.com, Instagram miał 19,79 mln użytkowników w Niemczech w sierpniu 2019 r. Najliczniejszą grupę stanowili mężczyźni w wieku od 25 do 34 lat, z 18,2% użytkowników należących do tej kategorii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik WAR to plik zawierający pliki, takie jak serwlet, JSP, HTML, JavaScript itp., które są niezbędne do tworzenia aplikacji internetowych. EAR to plik Java EE, który pakuje jeden lub więcej modułów w jedno archiwum w celu wdrożenia ich na serwerze aplikacji. To jest różnica między plikami JAR WAR i EAR. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie hiperłącza do lokalizacji w Internecie Zaznacz tekst lub obraz, który chcesz wyświetlić jako hiperłącze. Na karcie Wstawianie kliknij Hiperłącze. Możesz także kliknąć prawym przyciskiem myszy tekst lub obraz i kliknąć Hiperłącze w menu skrótów. W polu Wstaw hiperłącze wpisz lub wklej link w polu Adres. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pojęcie nakazu jest ważne w badaniach. „Nakaz badania” odnosi się zatem do sposobów, w jakie nasze dane wspierają nasze roszczenia. Nakaz łączy nasze pierwotne uzasadnienie badania, dane i analizę oraz roszczenia, które wysuwamy na końcu. Ostatnio zmodyfikowany: 2025-01-22 17:01

XPath służy do znajdowania lokalizacji dowolnego elementu na stronie internetowej za pomocą struktury HTML DOM. Podstawowy format XPath wyjaśniono poniżej ze zrzutem ekranu. Co to jest XPath? Lokalizatory XPath Znajdź różne elementy na stronie internetowej Nazwa Aby znaleźć element według nazwy elementu Tekst łącza Aby znaleźć element według tekstu łącza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepszy rejestrator ekranu dla Chromebooka 1.Screencastify dla Chrome. Screencastify to zwykły program do przechwytywania ekranu wideo dla Chrome. Zrzut ekranu i screencast Nimbusa. Nimbus Screenshot i Screencast mogą być używane do przechwytywania ekranu całej strony internetowej lub jej części. Rejestrator ekranu Openvid. Pokaż zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opublikowano w sierpniu 30, 2018 Podgrzej lewy górny plastik. Usuń lewy górny plastik. Zdejmij kabel antenowy. Podnieś plastikową osłonę płyty. Podnieś tablicę zasilającą. Odkręć śrubę zaczepu na ucho. Włóż nowy zaczep na ucho. Złóż urządzenie z powrotem. Ostatnio zmodyfikowany: 2025-01-22 17:01

AT&T korzysta z technologii GSM, podobnie jak T-Mobile. Z drugiej strony Verizon i Sprint używają CDMA, co oznacza Code Division Multiple Access. Wszystko to oznacza, że Verizon może nałożyć na kilka osób, aby korzystać z jego sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

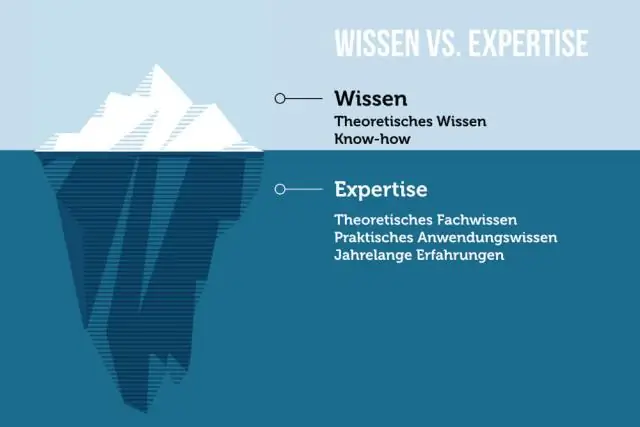

Wiedza teoretyczna: (wiem TO) Wiem, ŻE umiem upiec ciasto. Wiem, że aby jeździć na rowerze muszę pedałować i mieć dobrą równowagę. Wiem, że żeby jeździć konno, muszę mieć mocne nogi i mocno się trzymać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mac OS jest oparty na kodzie BSD, podczas gdy Linux jest niezależnym rozwinięciem systemu podobnego do uniksa. Oznacza to, że te systemy są podobne, ale nie są kompatybilne binarnie. Co więcej, Mac OS ma wiele aplikacji, które nie są open source i są oparte na bibliotekach, które nie są open source. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pobierz i zainstaluj Safari OnlineDownloader, działa jak przeglądarka, użytkownik loguje się do safarionline na stronie internetowej, znajdź książkę do pobrania i otwórz ją.2). Użytkownik otwiera książkę w downloaderze, poczekaj, aż przycisk „Pobierz” będzie gotowy, kliknij przycisk pobierania, aby pobrać ebook, zajmuje to chwilę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jedynym sposobem ochrony firmy przed utratą cennych danych jest regularne tworzenie kopii zapasowych. Kopie zapasowe ważnych plików należy wykonywać co najmniej raz w tygodniu, najlepiej co 24 godziny. Można to wykonać ręcznie lub automatycznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

EULA nie jest prawnie wiążącą umową, ponieważ nie jest umową. Jest to umowa między dwiema stronami i jest ustanowiona w taki sposób, że właściciel licencji naprawdę nie ma żadnych praw w ramach umowy, ale nie jest to w rzeczywistości prawnie wiążący dokument. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smartfon Samsung Galaxy J7 2016 ma wyświetlacz SuperAMOLED. Mierzy 151,7 mm x 76 mm x 7,8 mm i waży 169 gramów. Ekran ma rozdzielczość HD (720 x 1280 pikseli) i gęstość pikseli 267 ppi. Ostatnio zmodyfikowany: 2025-01-22 17:01

VSphere Essentials zapewnia konsolidację serwerów, aby pomóc w maksymalnym wykorzystaniu sprzętu. Essentials Plus dodaje funkcje, takie jak vSphere Data Recovery do tworzenia kopii zapasowych danych i maszyn wirtualnych bez użycia agentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

FTP nie został zbudowany, aby być bezpiecznym. Jest powszechnie uważany za niezabezpieczony protokół, ponieważ do uwierzytelniania opiera się na nazwach użytkowników i hasłach w postaci zwykłego tekstu i nie używa szyfrowania. Dane przesyłane przez FTP są podatne na ataki typu sniffing, spoofing i brute force, a także inne podstawowe metody ataków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak nakładać skórkę na laptopa bez bąbelków Upewnij się, że pomieszczenie, w którym nakładasz skórkę na laptopa, jest wolne od kurzu. Umyj ręce i upewnij się, że laptop z tyłu, na którym ma być nałożona skóra, jest również czysty. Usuń naklejkę i zacznij przyklejać się od jednej z krawędzi. Poruszaj się płynnie w kierunku innych krawędzi i usuwaj małe pęcherzyki palcami podczas procesu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Królowa wytwarza płynną substancję, którą robotnice zlizywają z niej, aby utrzymać pożywienie. Aby znaleźć królową atermitu w dużym kopcu, trzeba by go rozebrać i wkopać głęboko w środek, aby go znaleźć. Królowa termitów jest tak duża i rozdęta, że nie może się ruszać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opróżnianie DNS: Naciśnij klawisz Windows (klawisz po lewej stronie spacji, między ctrl i alt). Wpisz cmd. Kliknij prawym przyciskiem myszy skrót wiersza polecenia i wybierz z menu rozwijanego opcję „Uruchom jako administrator”. Wpisz ipconfig /release w wierszu polecenia. Naciśnij [Enter] Wpisz ipconfig /renew w wierszu polecenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operator NOT LIKE w SQL jest używany w kolumnie typu varchar. Zwykle jest używany z %, który jest używany do reprezentowania dowolnej wartości ciągu, w tym znaku null. W łańcuchu, który przekazujemy temu operatorowi, nie jest rozróżniana wielkość liter. Ostatnio zmodyfikowany: 2025-01-22 17:01

Absolutnie możesz umieścić jeden rozgałęźnik za drugim, co oznacza, że możesz umieścić więcej niż jeden odbiornik w tym samym pomieszczeniu lub poprowadzić jedną linię ze swojego „głównego” rozgałęźnika do innej części domu i stamtąd go rozdzielić. Ostatnio zmodyfikowany: 2025-01-22 17:01

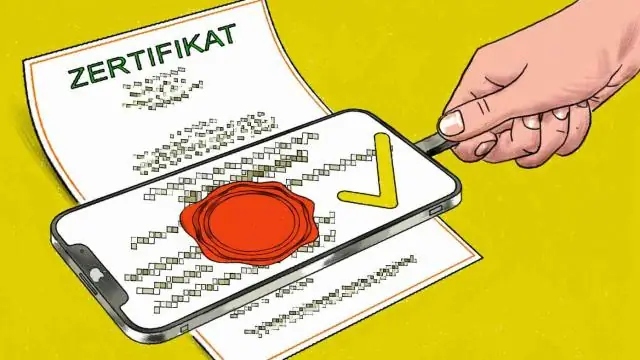

Przypinanie certyfikatów to mechanizm bezpieczeństwa, w którym twórca aplikacji określa pewne zaufane certyfikaty używane do weryfikacji tożsamości komputerów w sieci. Urządzenia z systemem Android i iOS są dostarczane z domyślną listą zaufanych głównych urzędów certyfikacji (CA) wstępnie zainstalowaną przez producenta. Ostatnio zmodyfikowany: 2025-06-01 05:06

Schowek iOS jest strukturą wewnętrzną. Aby uzyskać dostęp do schowka, wystarczy nacisnąć i przytrzymać dowolne pole tekstowe, a następnie wybrać wklejanie z menu, które się pojawi. Na iPhonie lub iPadzie możesz przechowywać tylko jeden skopiowany element w schowku. Ostatnio zmodyfikowany: 2025-01-22 17:01

O overdraw Overdraw odnosi się do rysowania przez system piksela na ekranie wiele razy w jednej klatce renderowania. Ta sekwencja renderowania pozwala systemowi zastosować odpowiednie mieszanie alfa do półprzezroczystych obiektów, takich jak cienie. Ostatnio zmodyfikowany: 2025-01-22 17:01

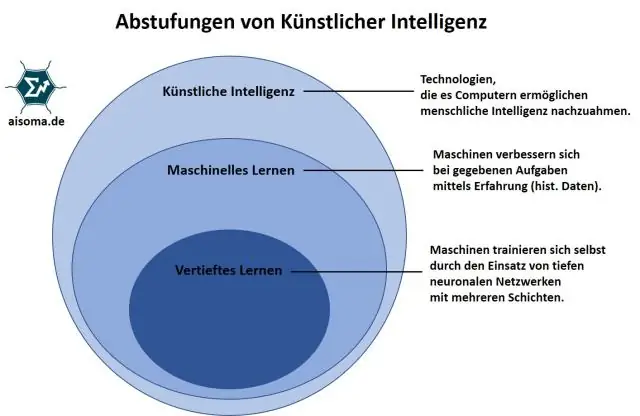

Uczenie maszynowe (ML) to dziedzina nauki poświęcona badaniu algorytmów i modeli statystycznych, których systemy komputerowe używają do wykonania określonego zadania bez użycia wyraźnych instrukcji, polegając na wzorcach i wnioskowaniach. Jest postrzegana jako podzbiór sztucznej inteligencji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Android Studio to oficjalne IDE Androida. Jest przeznaczony dla systemu Android, aby przyspieszyć programowanie i pomóc w tworzeniu najwyższej jakości aplikacji na każde urządzenie z Androidem. Oferuje narzędzia dostosowane do potrzeb programistów Androida, w tym zaawansowane narzędzia do edycji kodu, debugowania, testowania i profilowania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Technologia Intel® Turbo Boost (TBT) to jedna z funkcji wbudowanych w mikroarchitekturę firmy Intel najnowszej generacji.Automatycznie umożliwia szybsze działanie rdzeni procesora niż podstawowa częstotliwość robocza, jeśli działa poniżej limitów dotyczących mocy, prądu i temperatury. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podczas gdy 20 do 20 000 Hz stanowi absolutną granicę ludzkiego słuchu, nasz słuch jest najbardziej czuły w zakresie częstotliwości 2000 - 5000 Hz. Jeśli chodzi o głośność, ludzie zazwyczaj słyszą już od 0 dB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Otwórz Sklep Google Play na swoim urządzeniu z Androidem. Krok 2: Wyszukaj ROEHSOFT RAM-EXPANDER (SWAP) w App Store. Krok 3: Stuknij, aby zainstalować opcję i zainstalować aplikację na swoim urządzeniu z Androidem. Krok 4: Otwórz aplikację ROEHSOFTRAM-EXPANDER (SWAP) i zwiększ aplikację. Ostatnio zmodyfikowany: 2025-01-22 17:01

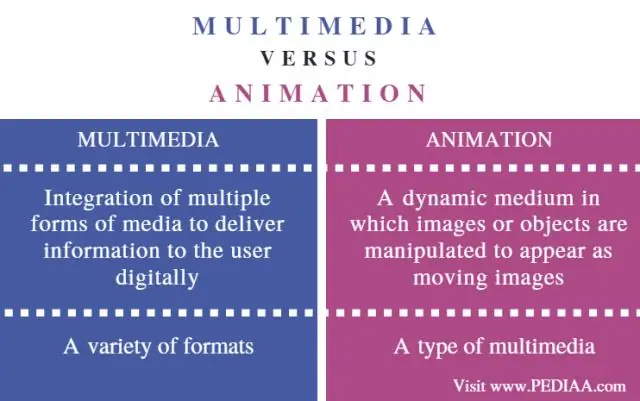

Czy jest jakaś różnica między multimediami a wieloma mediami? Jeśli chcesz brzmieć przyzwoicie, unikaj obu terminów. Multimedia to muzyka i obrazy. Wynalazcy tego terminu użyli przedrostka „multi” w nadziei, że pewnego dnia pomyślą o trzecim medium. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod Hamminga to zestaw kodów korekcji błędów, których można użyć do wykrywania i korygowania błędów, które mogą wystąpić, gdy dane są przenoszone lub przechowywane od nadawcy do odbiorcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Widzenie komputerowe to poddziedzina sztucznej inteligencji. Celem widzenia komputerowego jest zaprogramowanie komputera do „zrozumienia” sceny lub cech obrazu. Typowe cele widzenia komputerowego obejmują: Wykrywanie, segmentację, lokalizację i rozpoznawanie określonych obiektów na obrazach (np. ludzkich twarzy). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij przycisk Start (lub naciśnij klawisz Windows), aby otworzyć menu Start, kliknij Ustawienia u góry. Kliknij Aplikacje i funkcje w menu po lewej stronie. Po prawej stronie znajdź swoje mapy teraz i kliknij je, a następnie kliknij przycisk Odinstaluj. Kliknij Odinstaluj, aby potwierdzić. Ostatnio zmodyfikowany: 2025-06-01 05:06

Twój ekran dotykowy może nie odpowiadać, ponieważ nie jest włączony lub wymaga ponownej instalacji. Użyj Menedżera urządzeń, aby włączyć i ponownie zainstalować sterownik ekranu dotykowego. Kliknij prawym przyciskiem myszy urządzenie z ekranem dotykowym, a następnie kliknij Odinstaluj. Uruchom ponownie komputer, aby ponownie zainstalować sterownik ekranu dotykowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podziemne kolonie termitów żyją pod ziemią. Jednym z najczęstszych sposobów, w jaki termity dostają się do twojego domu, jest kontakt drewna z ziemią, w tym futryny drzwi, słupki pokładowe i stopnie ganku lub podpory. Termity podziemne wchodzą również do domów przez pęknięcia w fundamencie i pęknięcia w zaprawie ceglanej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Instalacja Dockera na Ubuntu 16.04 LTS Dodaj klucz repozytorium do menedżera pakietów. Menedżer instalacji repozytoriów oprogramowania. Sprawdź dostępność pakietu docker-ce. Zainstaluj pakiet docker-ce. Sprawdź, czy Docker jest uruchomiony. Dodaj użytkownika do grupy Docker. Sprawdź, czy Docker Compose jest zainstalowany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ping działa, wysyłając pakiety ICMP/ICMP6 Echo Request do docelowego hosta i czekając na ICMP Echo Reply. Program zgłasza błędy, utratę pakietów i statystyczne podsumowanie wyników. Ten program Java pinguje adres IP w Javie przy użyciu klasy InetAddress. Ostatnio zmodyfikowany: 2025-01-22 17:01

W studiu SAP HANA wybierz swój system w nawigatorze -> kliknij prawym przyciskiem myszy -> Właściwości -> zakładka Licencja. W obszarze nawigacji wybierz opcję wyświetlania licencji. Pamiętaj, że aby uzyskać dostęp do tej strony, potrzebujesz autoryzacji systemu LICENSE ADMIN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operator NOT LIKE w SQL jest używany w kolumnie typu varchar. Zwykle jest używany z %, który jest używany do reprezentowania dowolnej wartości ciągu, w tym znaku null. W łańcuchu, który przekazujemy temu operatorowi, nie jest rozróżniana wielkość liter. Ostatnio zmodyfikowany: 2025-01-22 17:01