Tutaj publikujemy kilka najlepszych korzyści z rootowania dowolnego telefonu z Androidem. Przeglądaj i przeglądaj Android Mobile RootDirectory. Hack WiFi z telefonu z Androidem. Usuń aplikacje Bloatware na Androida. Uruchom system operacyjny Linux na telefonie z Androidem. Podkręć swój procesor mobilny z Androidem. Utwórz kopię zapasową telefonu z Androidem z bitu na bajt. Zainstaluj niestandardową pamięć ROM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom narzędzie Canon Inkjet Print Utility, a następnie wybierz drukarkę na ekranie Select Model. W przypadku korzystania z komputera lub tabletu wyposażonego w port USB można go również podłączyć do drukarki za pomocą kabla USB. Podłącz komputer lub tablet do drukarki za pomocą kabla USB. Ostatnio zmodyfikowany: 2025-01-22 17:01

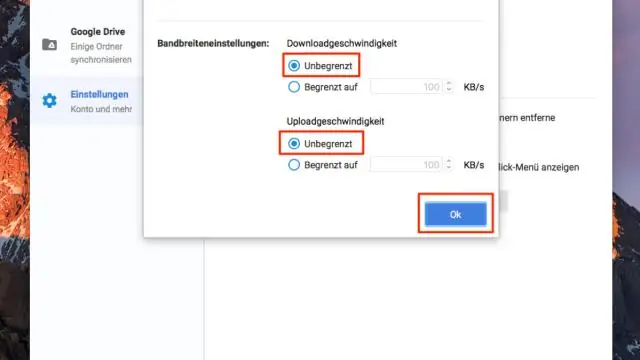

Tak to jest. Możesz przenieść folder udostępniony i zmienić jego nazwę bez wpływu na właściciela ani innych członków tego folderu. Nie możesz po prostu przenieść go do innego udostępnionego folderu (nie możesz zagnieżdżać udostępnionych folderów). Możesz zobaczyć powiadomienia, że opuściłeś udział. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podejście dedukcyjne polega na tym, że uczącym się podaje ogólną zasadę, która jest następnie stosowana do konkretnych przykładów językowych i doskonalona poprzez ćwiczenia praktyczne. Podejście indukcyjne polega na tym, że uczący się wykrywają lub zauważają wzorce i wypracowują „regułę” dla siebie, zanim rozpoczną naukę języka. Ostatnio zmodyfikowany: 2025-01-22 17:01

20 kwietnia 2009 r. ogłoszono, że Oracle Corporation przejmie firmę Sun za 7,4 mld USD. Transakcja została sfinalizowana 27 stycznia 2010 r. Produkty firmy Sun obejmowały serwery komputerowe i stacje robocze zbudowane na własnej architekturze SPARC opartej na architekturze RISC, a także na procesorach AMD Opteron i Intel Xeon opartych na architekturze x86. Ostatnio zmodyfikowany: 2025-01-22 17:01

Weź pobrany mod (który ma rozszerzenie. jar lub. zip i skopiuj do otwartego folderu mods. 6) Uruchom launcher i wejdź do menu wersji Minecraft Forge, kliknij przycisk 'Mods', tam znajdziemy zestaw trybów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki, aby dodać bokeh Krok 1: Otwórz lub zaimportuj zdjęcie, z którym chcesz pracować. Krok 2: Przełącz na tryb „Rozwój” Lightrooma. Krok 3: Wybierz pędzel dopasowujący, aby utworzyć maskę tła. Krok 4: Pomaluj tło obrazu w Lightroomie, aby utworzyć maskę. Ostatnio zmodyfikowany: 2025-06-01 05:06

Odliczenie i indukcja. W logice często odwołujemy się do dwóch szerokich metod rozumowania jako podejścia dedukcyjnego i indukcyjnego. Rozumowanie dedukcyjne działa od bardziej ogólnego do bardziej szczegółowego. Czasami nazywa się to nieformalnie podejściem „odgórnym”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasadniczo oznacza to, że maszyna elektryczna (silnik lub generator) ma cztery bieguny magnetyczne, jak pokazano w tym przekroju: [1] Na wirniku (wewnętrzna część obracająca się wraz z wałem) znajdują się cztery bieguny magnetyczne: dwa bieguny północne i dwa bieguny południowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Motorola Razr V3i została wypuszczona na większość rynków światowych w czwartym kwartale 2005-2006. W Stanach Zjednoczonych telefon został wydany przez Cingular Wireless 6 września 2006 r., z nową ceną aktywacji 299 USD, podczas gdy T-Mobile wypuścił Dolce & Gabbana V3i wyłącznie w Stanach Zjednoczonych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Asp.Net wprowadza koncepcję domeny aplikacji, która jest znana jako AppDomain. Można go uznać za lekki proces, który jest zarówno kontenerem, jak i granicą. Aplikacje NET nie wpływają na inne aplikacje. Domenę aplikacji można zniszczyć bez wpływu na inne domeny aplikacji w procesie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ adnotacji XmlTransient. Adnotacja @XmlTransient jest przydatna do rozwiązywania kolizji nazw między nazwą właściwości JavaBean a nazwą pola lub zapobiegania mapowaniu pola/właściwości. Kolizja nazw może wystąpić, gdy zdekapitalizowana nazwa właściwości JavaBean i nazwa pola są takie same. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model danych organizuje elementy danych i standaryzuje sposób, w jaki elementy danych są ze sobą powiązane. Modele danych są określone w notacji modelowania danych, która często ma postać graficzną.] Model danych może być czasami określany jako struktura danych, szczególnie w kontekście języków programowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma powiadomienia ostrzegającego użytkowników Discord, że zostali usunięci z serwera. Widzą tylko serwer, którego brakuje na ich liście serwerów. Wyrzuceni użytkownicy mogą ponownie dołączyć, jeśli Twój serwer jest publiczny lub otrzymają nowe zaproszenie do powrotu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli otrzymałeś już produkt Oculus, możesz skontaktować się z pomocą techniczną Oculus, aby go zwrócić i uzyskać zwrot pieniędzy. Zwrócimy pieniądze za zwrócone urządzenia Oculus w ciągu 30 dni od wysłania zamówienia. Po zwróceniu i sprawdzeniu urządzenia Oculus otrzymasz zwrot środków na swoją metodę płatności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uniwersalny protokół rozszerzenia poczty internetowej (MIME). MIME jest rodzajem protokołu dodatkowego lub dodatkowego, który umożliwia przesyłanie danych spoza ASCII przez SMTP. Umożliwia użytkownikom wymianę różnego rodzaju plików danych w Internecie: audio, wideo, obrazów, programów użytkowych, jak również. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykłady przypadkowego wykorzystania i ujawnienia: 1. Poufne rozmowy pomiędzy świadczeniodawcami lub pacjentami. a. Na przykład usługodawca może poinstruować pracownika administracyjnego, aby wystawił rachunek pacjentowi za określoną procedurę i może zostać podsłuchany przez jedną lub więcej osób. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sygnał reprezentuje sposób, w jaki się komunikujesz: radio SayAM/FM, dym, gest ręką itp. Dane oznaczają informacje przekazywane w sygnale. Ale dane mogą być również przechowywane. Tak więc sygnał może przenosić informacje (dane), ale nie wszystkie dane są sygnalizowane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Komunikacja modelu transakcyjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Modelowanie zwinne i prototypowanie. W tym rozdziale omówiono modelowanie zwinne, które jest zbiorem innowacyjnych, skoncentrowanych na użytkowniku podejść do tworzenia systemów. Poznasz wartości i zasady, działania, zasoby, praktyki, procesy i narzędzia związane ze zwinnymi metodologiami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fraza to grupa (lub para) słów w języku angielskim. Fraza może być krótka lub długa, ale nie zawiera par podmiot-czasownik niezbędnych do utworzenia zdania. Oto kilka przykładów wyrażeń: po posiłku (fraza przyimkowa) czekałem na film (fraza czasownikowa). Ostatnio zmodyfikowany: 2025-01-22 17:01

Będziesz chciał coś co najmniej 6-700 dżuli lub więcej. (Tutaj wyższe jest lepsze.) Napięcie zaciskowe to napięcie, które uruchomi ochronę przeciwprzepięciową - lub zasadniczo, gdy ochrona przeciwprzepięciowa się obudzi i zacznie pochłaniać energię. Ostatnio zmodyfikowany: 2025-01-22 17:01

W ścisłym znaczeniu raport ad hoc to raport tworzony w locie, wyświetlający informacje w tabeli lub wykresie, które są wynikiem pytania, które nie zostało jeszcze skodyfikowane w raporcie produkcyjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Edytuj menu prawego przycisku dla plików Możesz wyłączyć aplikację klikając folder w lewym okienku, a następnie klikając prawym przyciskiem myszy na kluczową wartość w prawym okienku i wybierając"Modyfikuj". Ostatnio zmodyfikowany: 2025-01-22 17:01

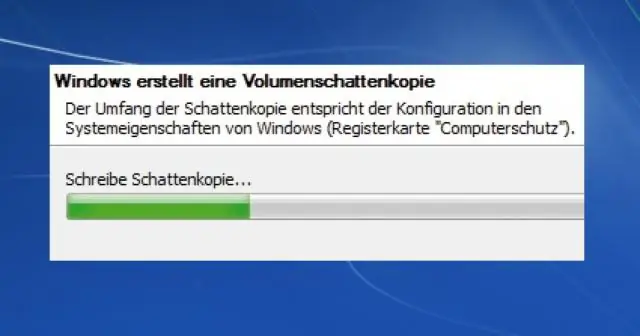

Shadow Copy (lub usługa Volume Shadow Copy, znana również jako VSS) to technologia zawarta w systemie operacyjnym Microsoft Windows. Umożliwia użytkownikom systemu Windows wykonywanie ręcznych i automatycznych kopii zapasowych (lub migawek) plików i woluminów komputerowych. Ta funkcja jest dostępna nawet wtedy, gdy te pliki lub woluminy są w użyciu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją następujące opcje sprawdzania bieżącego wykorzystania procesora serwera bazy danych SAP HANA: SAP HANA Studio -> Administracja -> Przegląd -> Użycie procesora. SAP HANA Studio -> Administracja -> Wydajność -> Obciążenie -> [System] CPU. Ostatnio zmodyfikowany: 2025-06-01 05:06

Prywatność w Internecie to poziom prywatności i bezpieczeństwa danych osobowych publikowanych w Internecie. Jest to szerokie pojęcie, które odnosi się do różnych czynników, technik i technologii stosowanych do ochrony wrażliwych i prywatnych danych, komunikacji i preferencji. Prywatność w Internecie jest również znana jako prywatność w Internecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij nazwę komputera Mac w sekcji „Urządzenia” na wyświetlonej stronie, a zobaczysz numer seryjny komputera Mac. Jeśli włączyłeś funkcję Znajdź mój Mac na Macu i został on skradziony lub zgubiony, możesz go śledzić lub blokować za pomocą funkcji Znajdź mój Mac w iCloud. Jeśli nadal masz pudełko, w którym pierwotnie przyszedł twój Mac, spójrz na pudełko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby naładować, podłącz dostarczony kabel do portu wejściowego na akumulatorze. Podłącz drugi koniec, zwykle standardowy USB, do ładowarki ściennej lub innego źródła zasilania. Zakres wejściowy akumulatora wynosi od 1 A do 2,4 A. Mówiąc prościej, im większy numer wejściowy, tym szybciej będzie się ładować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Illustrator doskonale nadaje się do tworzenia percepcji głębi, ponieważ umożliwia tworzenie wielu warstw. Ma też potężniejsze możliwości rysowania niż InDesign. Niewielką wadą programu Illustrator jest to, że nie może automatycznie zaimplementować wielu stron lub numerów stron. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeglądanie danych EXIF w systemie Windows jest łatwe. Kliknij prawym przyciskiem myszy na dane zdjęcie i wybierz „Właściwości”. Kliknij kartę „Szczegóły” i przewiń w dół - zobaczysz wszystkie rodzaje informacji o używanym aparacie i ustawieniach, z którymi zrobiono zdjęcie. Ostatnio zmodyfikowany: 2025-06-01 05:06

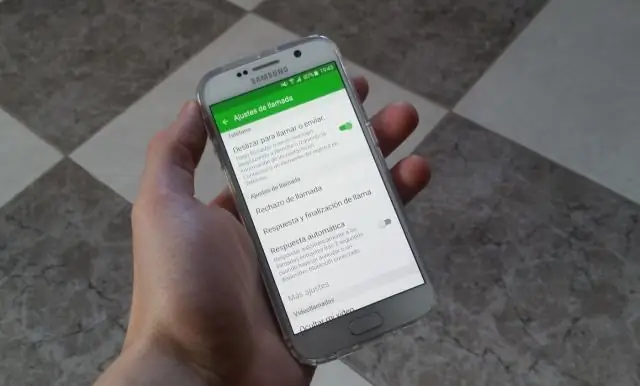

Blokowanie połączeń Na ekranie głównym stuknij ikonę Telefon. Dotknij WIĘCEJ. Stuknij Ustawienia. Kliknij Odrzucanie połączeń. Kliknij Lista autoodrzucania. Aby wprowadzić numer ręcznie: Wprowadź numer. W razie potrzeby wybierz opcję Kryteria dopasowania: Aby wyszukać numer: Stuknij ikonę Kontakty. Aby zablokować nieznanych rozmówców, przesuń slajd pod Nieznane do WŁ. Ostatnio zmodyfikowany: 2025-01-22 17:01

SketchUp Pro. Ostatnio zmodyfikowany: 2025-01-22 17:01

HP Deskjet 2548 jak skanować za pomocą urządzenia odbywa się poprzez przeszukiwanie drukarki i skanowanie umieszczonych dokumentów. Aktywna drukarka jest wyszukiwana według jej nazwy i wybierana jest opcja „Kliknij Skanuj dokument lub zdjęcie”, aby wykonać funkcję skanowania. Teraz użytkownik może załadować dokument lub zdjęcie, które ma zostać zeskanowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełączany obwód wirtualny (SVC) to rodzaj obwodu wirtualnego w sieciach telekomunikacyjnych i komputerowych, który służy do ustanowienia tymczasowego połączenia między dwoma różnymi węzłami sieci do czasu zakończenia sesji przesyłania danych, po czym połączenie zostaje zakończone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firma LG oferuje ponad 200 aplikacji do swoich telewizorów smart, z których wiele jest dostępnych bezpłatnie w sklepie LG Appstore. 1. Otwórz sklep z treściami LG. Aplikacje i inne multimedia można znaleźć w LG ContentStore, który znajduje się na ekranie głównym w menu wstążki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby użyć obrazu jako linku w HTML, użyj tagu oraz tagu z atrybutem hrefattribute. Tag służy do używania obrazu na stronie internetowej, a tag służy do dodawania linku. Pod atrybutem image tag src dodaj adres URL obrazu. W tym celu dodaj również wysokość i szerokość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Od 2007 roku większość nowych systemów komputerowych ma złącza SATA i nie ma złącz IDE. Jeśli Twoja organizacja nadal korzysta z dysków twardych IDE, masz opóźnienia w modernizacji swoich systemów. Dyski IDE (co oznacza Integrated Drive Electronics) są również znane jako PATA dla Parallel ATA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złączki SharkBite mogą szybko przechodzić z jednego materiału rury na inny. Złączki SharkBite z białym kołnierzem są kompatybilne z rurą PVC. Okucia te są kompatybilne z PCV 40, 80 i 120. Złączki SharkBite z brązowym kołnierzem są kompatybilne z rurami PEX, miedzianymi, C-PVC, PE-RT i HDPE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli zgubiłeś zaufane urządzenie lub numer telefonu powiązany z Twoim Apple ID Przejdź do strony swojego konta Apple ID i wprowadź Apple ID i hasło. Na ekranie Zweryfikuj swoją tożsamość wybierz „Nie możesz uzyskać dostępu do zaufanych urządzeń?” W wyskakującym okienku wprowadź klucz odzyskiwania. Przejdź do sekcji Bezpieczeństwo i kliknij Edytuj. Ostatnio zmodyfikowany: 2025-01-22 17:01