„Liniowy kod blokowy to kod blokowy, w którym wyłączne lub dowolne dwa słowa kodowe dają inne słowo kodowe”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odbc. plik ini to przykładowy plik informacji o konfiguracji źródła danych. ini (zwróć uwagę na dodaną kropkę na początku nazwy pliku). Każdy DSN, z którym łączy się aplikacja, musi mieć wpis w tym pliku. Poniższa tabela opisuje sekcje w $HOME. Ostatnio zmodyfikowany: 2025-01-22 17:01

Backup Assistant to usługa bezprzewodowa, która zapisuje kopię książki adresowej urządzenia w bezpiecznej witrynie internetowej. Jeśli urządzenie zostanie zgubione, skradzione, uszkodzone lub wymienione, Asystent kopii zapasowej bezprzewodowo przywróci zapisaną książkę adresową na nowym urządzeniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybkie wyjaśnienie Przejdź do obszaru Ustawienia na swoim WindowsPhone. Wybierz „Udostępnianie Internetu” z listy. Kliknij przełącznik, aby włączyć tethering (jeśli Twój plan transmisji danych go nie obsługuje, możesz postępować zgodnie z następną sekcją poniżej, aby uzyskać alternatywną metodę, lub skontaktować się z operatorem, aby ją włączyć). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij przycisk menu „Start”, a następnie „Komputer”. Kliknij dwukrotnie główny dysk twardy, a następnie kliknij „Użytkownicy” i otwórz folder ze swoją nazwą użytkownika. Przejdź do ścieżki pliku „AppDataLocalGoogleChromeUserDataDefaultCache”. Zawartość pamięci podręcznej Chrome pojawia się w tym folderze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj palca lub narzędzia z płaskim ostrzem, aby podnieść krawędź pokrywy dysku twardego; odchyl pokrywę i zdejmij ją. Chwyć szmatkę i pociągnij dysk twardy, aby odłączyć dysk twardy od złącza na płycie systemowej. Wyjmij dysk twardy z wnęki. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym rozdziale omówimy dublety RSpec, znane również jako RSpec Mocks. Double to obiekt, który może „zastąpić” inny obiekt. W tym miejscu przydatne stają się dublety RSpec (makiety). Nasza metoda list_student_names wywołuje metodę name na każdym obiekcie Studenta w jego zmiennej składowej @students. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do Ustawienia → Wykorzystanie danych → Dotknij przycisku Menu → Zaznacz opcję Ogranicz dane w tle, odznacz opcję Autosynchronizacja danych. Odblokuj opcje programisty → Przejdź do Ustawienia → Opcje programisty → Stuknij w Limit procesu w tle → Wybierz brak przetwarzania w tle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za pomocą ciągu. equals():W Javie metoda string equals() porównuje dwa podane ciągi na podstawie danych/treści ciągu. Jeśli cała zawartość obu ciągów jest taka sama, zwracana jest prawda. Jeśli wszystkie znaki się nie zgadzają, zwracana jest wartość fałsz. Ostatnio zmodyfikowany: 2025-01-22 17:01

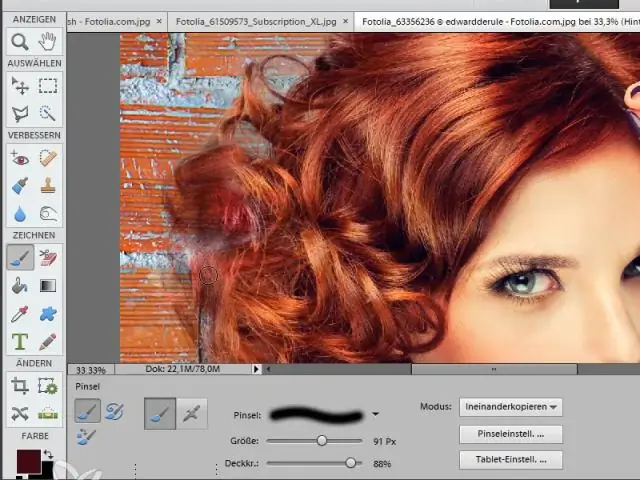

Oto podstawowe kroki jego techniki: Powiel warstwę i powiększ obszar. Zastosuj rozmycie gaussowskie, aż kolor otoczki nie będzie już więcej. Ustaw tryb mieszania warstwy rozmytej na kolor. Voila! Frędzle zniknęły! Oto porównanie przed i po:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Myślę, że można bezpiecznie powiedzieć, że w przypadku profesjonalnych kamer konsumenckich i masowych, 1/4-20 jest uniwersalna. Jednak standard 3/8-16 jest obecnie szeroko stosowany w fotografii - tylko nie do mocowania aparatu. Jest to powszechne w przypadku sprzętu oświetleniowego, w tym stojaków oświetleniowych i uchwytów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mathematica to potężne oprogramowanie, zamknięte lub otwarte. Nie wszystkie aplikacje są open-source i nie można oczekiwać od nich „dania” kodu źródłowego. Powinieneś znaleźć kilka przykładów zastosowań Mathematica, jest to całkiem przydatne. Zapewniają również wsparcie dla swojego produktu, podobnie jak większość wszystkich producentów oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPhone’y 8 w kolorze gwiezdnej szarości i PRODUCT(RED) mają czarne panele przednie. Oznacza to, że gdy wyświetlacz jest wyłączony, ciemny lub wypełniony pełnoekranowymi treściami, takimi jak filmy lub gry, obramowanie znika i możesz zanurzyć się w tym, co robisz. Srebrne i złote iPhone’y 8 mają białe płyty czołowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jedną z najlepszych cech GFCI (ang. Ground Fault Circuit Interrupters) jest ich ochrona w dół. Oznacza to, że ta sama funkcja bezpieczeństwa, którą otrzymujesz z gniazdka GFCI, jest automatycznie stosowana do wszystkich innych gniazdek podłączonych dalej w tym samym obwodzie, o ile gniazdka są prawidłowo okablowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

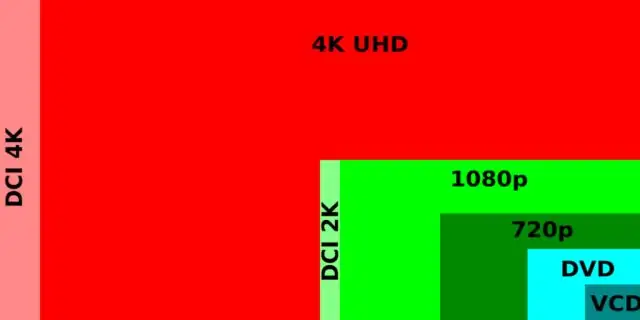

Rozdzielczości proporcji 16:10: – 1280×800, 1440×900, 1680×1050, 1920×1200 i 2560×1600. Rozdzielczości proporcji 16:9: 1024×576, 1152×648, 1280×720, 1366×768, 1600×900, 1920×1080, 2560×1440 i 3840×2160. Ostatnio zmodyfikowany: 2025-06-01 05:06

Suma dwóch wielomianów jest zawsze wielomianem, więc różnica dwóch wielomianów jest zawsze wielomianem. Ostatnio zmodyfikowany: 2025-01-22 17:01

9. Jakie cztery działania ramowe można znaleźć w modelu procesu Extreme Programming (XP)? analiza, projektowanie, kodowanie, testowanie. planowanie, analiza, projektowanie, kodowanie. planowanie, analiza, kodowanie, testowanie. planowanie, projektowanie, kodowanie, testowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główną różnicą między grupami roboczymi a domenami jest sposób zarządzania zasobami w sieci. Komputery w sieciach domowych są zwykle częścią grupy roboczej, a komputery w sieciach roboczych są zwykle częścią domeny. W grupie roboczej: Wszystkie komputery są równorzędne; żaden komputer nie ma kontroli nad innym komputerem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Modem to urządzenie lub program, który umożliwia komputerowi przesyłanie danych np. przez linie telefoniczne lub kablowe. Informacje komputerowe są przechowywane cyfrowo, natomiast informacje przesyłane liniami telefonicznymi są przesyłane w postaci fal analogowych. Modem dokonuje konwersji między tymi dwiema formami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Uzyskanie numeru DUNS jest całkowicie bezpłatne dla wszystkich podmiotów prowadzących interesy z rządem federalnym. Po przypisaniu numer D&B D-U-N-S® nie jest ponownie używany ani ponownie wydawany innemu podmiotowi gospodarczemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Celem konstruktora jest inicjalizacja obiektu klasy, natomiast celem metody jest wykonanie zadania poprzez wykonanie kodu java. Konstruktory nie mogą być abstrakcyjne, ostateczne, statyczne i zsynchronizowane, podczas gdy metody mogą być. Konstruktory nie mają zwracanych typów, podczas gdy metody mają. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby podłączyć laptopa lub komputer stacjonarny do VPN, zaloguj się na Connect.tamu.edu. W przypadku urządzeń mobilnych postępuj zgodnie z instrukcjami krok po kroku na stronie VPN w Bazie wiedzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strategie śledzenia błędów Agile Upewnij się, że wszyscy interesariusze rozumieją błędy projektu. W konwencjonalnym scenariuszu śledzenia błędów błędy są zgłaszane przez testera lub recenzenta. Nadaj priorytet swoim błędom według wpływu, jaki będą miały na twój system. Zwróć szczególną uwagę na wczesne opinie użytkowników. Daj swoim programistom prawo własności do problemów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kindle Fire to najnowszy dodatek do linii przenośnych czytników e-booków firmy Amazon. Oprócz ogromnej kolekcji e-booków dostępnych w Amazon, Kindle Fire obejmuje również dostęp do sklepu Amazon Appstore dla tysięcy aplikacji, a także strumieniowego przesyłania filmów i treści telewizyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz polecenie Plik > Otwórz, zlokalizuj i otwórz plik biblioteki. Domyślnie pliki biblioteki próbek są przechowywane w folderze Illustrator/Presets/Swatches. Edytuj kolory w panelu Próbki i zapisz zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

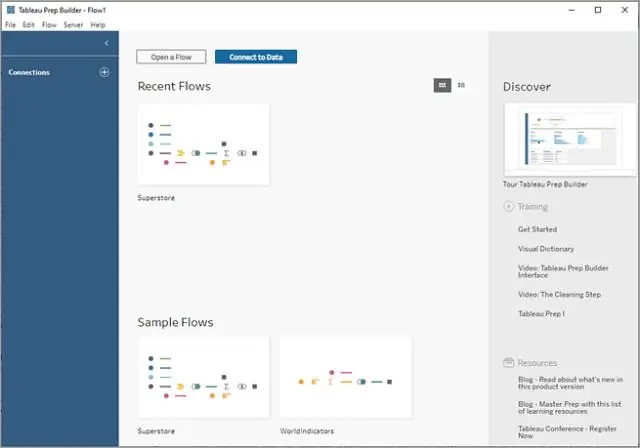

Łączniki natywne ułatwiają łączenie Tableau z Hadoop bez potrzeby specjalnej konfiguracji - Hadoop to tylko kolejne źródło danych dla Tableau. Przenieś dane do szybkiego, wbudowanego w pamięć silnika analitycznego do szybkich zapytań lub użyj połączenia na żywo z własną wydajną bazą danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz także zmniejszyć obciążenie procesora, dodając więcej pamięci RAM, dzięki czemu komputer może przechowywać więcej danych aplikacji. Zmniejsza to częstotliwość wewnętrznych transferów danych i nowych alokacji pamięci, co może spowodować bardzo potrzebną przerwę w procesorze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby włączyć automatyczny NAT: Kliknij dwukrotnie obiekt SmartDashboard. Kliknij NAT. Wybierz Dodaj reguły automatycznej translacji adresów. Skonfiguruj automatyczne ustawienia NAT. Kliknij OK. Wykonaj te kroki dla wszystkich odpowiednich obiektów. Kliknij Zapora > Zasady. Dodaj reguły zezwalające na ruch do odpowiednich obiektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Envelope Maker umożliwia szybkie komponowanie i drukowanie kopert przy użyciu technologii bezprzewodowego drukowania „AirPrint” dla urządzeń z systemem iOS. Teraz możesz podejść do drukarki, włożyć kopertę i wydrukować ją bezpośrednio z iPhone'a, iPoda Touch lub iPada za pomocą kilku ruchów palców. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęstsze rozwiązania to: Przywróć kopię zapasową bazy danych i użyj jej zamiast oryginalnej bazy danych. W przypadku, gdy po UPDATE nastąpiły jakieś inne zmiany lub nie możesz zezwolić na działanie bazy danych w trybie offline: Przywróć kopię zapasową bazy danych na serwerze testowym. Użyj kreatora eksportu danych SQL Server Management Studio, aby wyeksportować dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

GKT Muszę wiedzieć, że Internet » Czat Oceń to: Społeczność testu wiedzy ogólnej GKT » Edukacyjne Oceń to: GKT George K Thiruvathukal Różne » Niesklasyfikowane Oceń to: GKT Gono Kallyan Trust Różne » Niesklasyfikowane Oceń to: GKT Test wiedzy o winie Różne » Niesklasyfikowane Oceń to:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy atrybut ref jest używany w elemencie HTML, ref utworzony w konstruktorze za pomocą Reacta. createRef() otrzymuje bazowy element DOM jako swoją bieżącą właściwość. Gdy atrybut ref jest używany w komponencie klasy niestandardowej, obiekt ref otrzymuje zamontowaną instancję komponentu jako jego bieżącą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mówiąc prościej, słowa specyficzne dla domeny, znane również jako słowa poziomu 3, są słowami technicznymi lub żargonowymi ważnymi dla określonego tematu. Na przykład chemia i pierwiastek należą do słownictwa związanego z nauką, podczas gdy aluzje i wiersze są ściśle powiązane ze sztuką języka angielskiego (oczywiście, naszym ulubionym przedmiotem). Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją cztery rodzaje konserwacji, a mianowicie naprawcza, adaptacyjna, perfekcyjna i zapobiegawcza. Konserwacja naprawcza dotyczy naprawiania błędów zaobserwowanych podczas użytkowania oprogramowania. Konserwacja naprawcza zajmuje się naprawą usterek lub usterek wykrytych w codziennych funkcjach systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 rodzaje zintegrowanych kart graficznych. Jeśli masz komputer, ale sam go nie zmontowałeś ani w żaden sposób nie uaktualniłeś, prawdopodobnie używa on zintegrowanej karty graficznej do wyświetlania obrazów na ekranie. PCI. Karty graficzne PCI to karty, które wykorzystują gniazda PCI na płycie głównej do łączenia się z komputerem. AGP. PCI-Express. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz zmienić hasło używając Plik->Zmień hasło. Jeśli użytkownik postgres nie ma uprawnień superużytkownika, nie możesz zmienić hasła. Ostatnio zmodyfikowany: 2025-01-22 17:01

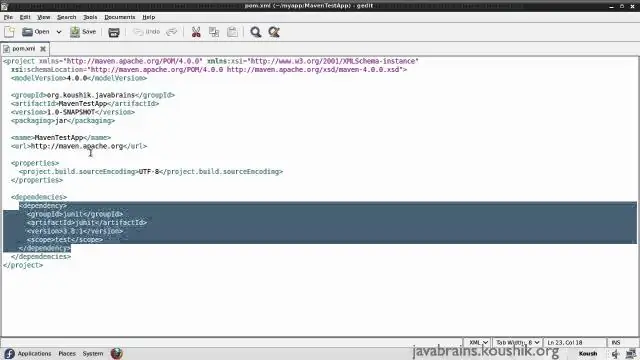

Plik POM nosi nazwę pom. xml i powinien znajdować się w katalogu głównym projektu. Pom. xml posiada deklarację o projekcie i różnych konfiguracjach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwarte bezpieczeństwo to podejście do zabezpieczania oprogramowania, sprzętu i innych elementów systemu informatycznego za pomocą metod, których projekt i szczegóły są publicznie dostępne. Otwarte zabezpieczenia opierają się na założeniu, że systemy powinny być z założenia bezpieczne. Otwarty system kryptograficzny obejmuje przejrzystość algorytmiczną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blokada wiersza, zwana również blokadą TX, to blokada pojedynczego wiersza tabeli. Transakcja uzyskuje blokadę wiersza dla każdego wiersza zmodyfikowanego przez instrukcję INSERT, UPDATE, DELETE, MERGE lub SELECT FOR UPDATE. Oracle Database automatycznie umieszcza blokadę na wyłączność na zaktualizowanym wierszu i blokadę na wyłączność na tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakiś. Plik mp5 jest najczęściej cyfrowym plikiem wideo w formacie H.264/MPEG-4 AVC, specjalnie zakodowanym dla urządzeń MP5 PMP. Ogólnie rzecz biorąc, MP3 to format audio, możesz odtwarzać te pliki na odtwarzaczu audio lub odtwarzaczu MP3. MP4 to format wideo, możesz odtwarzać filmy MP4 na większości odtwarzaczy wideo lub odtwarzaczy MP4. Ostatnio zmodyfikowany: 2025-01-22 17:01