Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

A incydent związany z bezpieczeństwem to zdarzenie, które może wskazywać, że systemy lub dane organizacji zostały naruszone lub że środki zastosowane w celu ich ochrony zawiodły. W IT zdarzeniem jest wszystko, co ma znaczenie dla sprzętu lub oprogramowania systemu i incydent to zdarzenie, które zakłóca normalne operacje.

W związku z tym, jaki jest przykład incydentu bezpieczeństwa?

A incydent związany z bezpieczeństwem to jakakolwiek próba lub faktyczny nieautoryzowany dostęp, wykorzystanie, ujawnienie, modyfikacja lub zniszczenie informacji. Przykłady z bezpieczeństwo incydenty obejmują: Naruszenie systemu komputerowego. Nieautoryzowany dostęp do systemów, oprogramowania lub danych lub korzystanie z nich. Nieautoryzowane zmiany w systemach, oprogramowaniu lub danych.

Co to jest incydent bezpieczeństwa w ramach Hipaa? ten Bezpieczeństwo HIPAA Reguła (45 CFR 164.304) opisuje: incydent związany z bezpieczeństwem jako „próbę lub pomyślne nieautoryzowane uzyskanie dostępu, wykorzystanie, ujawnienie, modyfikację lub zniszczenie informacji lub ingerencję w działanie systemu w systemie informatycznym”.

Jaka jest tutaj różnica między incydentem bezpieczeństwa a naruszeniem bezpieczeństwa?

A incydent związany z bezpieczeństwem jest zdarzeniem, które prowadzi do naruszenia zasad organizacji bezpieczeństwo polityki i naraża wrażliwe dane na ryzyko ujawnienia. Dane naruszenie jest typem incydent związany z bezpieczeństwem . Wszystkie dane naruszenia są bezpieczeństwo incydenty, ale nie wszystkie bezpieczeństwo incydenty to dane naruszenia.

Jak rozpoznać incydent bezpieczeństwa?

Jak wykrywać incydenty bezpieczeństwa

- Nietypowe zachowanie z uprzywilejowanych kont użytkowników.

- Nieautoryzowane osoby wtajemniczone próbujące uzyskać dostęp do serwerów i danych.

- Anomalie w wychodzącym ruchu sieciowym.

- Ruch wysyłany do lub z nieznanych lokalizacji.

- Nadmierne spożycie.

- Zmiany w konfiguracji.

- Ukryte pliki.

- Nieoczekiwane zmiany.

Zalecana:

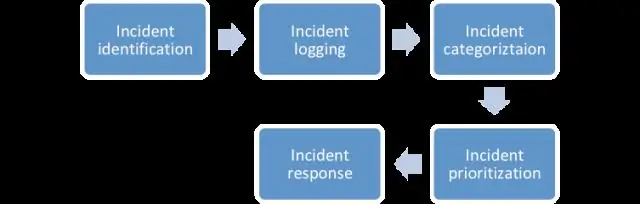

Co to jest incydent w procesie ITIL?

Co to jest incydent? ITIL definiuje incydent jako nieplanowane przerwanie lub obniżenie jakości usługi IT. Umowy dotyczące poziomu usług (SLA) określają uzgodniony poziom usług między dostawcą a klientem. Incydenty różnią się zarówno od problemów, jak i próśb

Co jest uważane za identyfikator osobisty?

Identyfikatory osobiste (PID) to podzbiór elementów danych umożliwiających identyfikację osoby (PII), które identyfikują unikalną osobę i mogą pozwolić innej osobie na „przyjęcie” jej tożsamości bez jej wiedzy lub zgody. W połączeniu z imieniem osoby

Co jest uważane za wzorzec zachowania?

Wzorzec zachowania oznacza zachowanie jednej ze stron w intymnym związku, które służy do ustanowienia władzy i kontroli nad drugą osobą w związku poprzez strach i zastraszanie

Co to jest incydent bezpieczeństwa cybernetycznego?

NCSC definiuje incydent cybernetyczny jako naruszenie polityki bezpieczeństwa systemu w celu wpłynięcia na jego integralność lub dostępność i/lub nieautoryzowany dostęp lub próbę dostępu do systemu lub systemów; zgodnie z ustawą o nadużyciach komputerowych (1990)

Co jest uważane za złą netykietę?

Wyjaśnij uczniom, że to wszystko są przykłady złej netykiety. Inne przykłady to używanie złych słów, wysyłanie spamu i kradzież rzeczy innych osób, takich jak hasła i pliki. Używanie złej netykiety może sprawić, że inni poczują się smutni i zrujnować ich czas w sieci