Istnieją różne rodzaje czujników światła, takie jak ogniwo fotowoltaiczne, fototranzystor, fotorezystor, fototuba, fotopowielacz, fotodioda, urządzenie ze sprzężeniem ładunkowym itp. Ale Light Dependent Resistor (LDR) lub fotorezystor to specjalny rodzaj czujnika światła, który jest używany w tym automatycznym obwodzie czujnika światła. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fotografia krajobrazowa jest dość elastyczna, jeśli chodzi o używane ustawienia aparatu. Jednak dobrą ogólną wskazówką jest użycie statywu, czasu otwarcia migawki od 1/10 sekundy do trzech sekund, przysłony od f/11 do f/16 i czułości ISO 100. Ostatnio zmodyfikowany: 2025-06-01 05:06

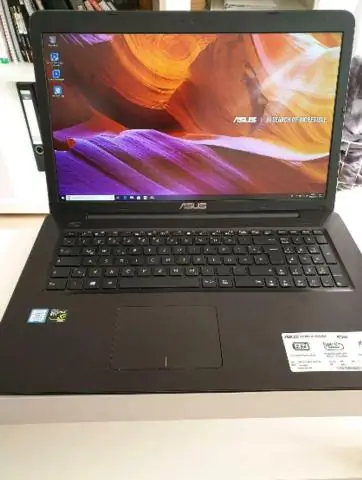

Laptopy ASUS zawierają partycję odzyskiwania, która zawiera oprogramowanie zaprojektowane do przywracania laptopa do jego oryginalnego stanu. Włącz lub uruchom ponownie laptopa ASUS. Gdy pojawi się ekran z logo ASUS, naciśnij 'F9', aby uzyskać dostęp do ukrytej partycji. Naciśnij „Enter”, gdy pojawi się Menedżer rozruchu systemu Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fotostymulowana luminescencja (PSL) to uwalnianie zmagazynowanej energii w luminoforze poprzez stymulację światłem widzialnym w celu wytworzenia sygnału luminescencyjnego. Płyta oparta na tym mechanizmie nazywana jest płytą fotostymulowanego fosforu (PSP) i jest jednym z rodzajów detektora promieniowania rentgenowskiego stosowanego w radiografii projekcyjnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przetwarzanie wiersza poleceń. Wiersz poleceń może zawierać kilka poleceń. Jeśli bieżący argument nazywa polecenie, jego argumenty są zbierane, polecenie jest stosowane do jego argumentów (które są ciągami) i przetwarzanie wiersza poleceń jest kontynuowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zbiór danych zawiera informacje o próbce. Zbiór danych składa się z przypadków. Skrzynie to nic innego jak przedmioty w kolekcji. Każda sprawa ma jeden lub więcej atrybutów lub cech, zwanych zmiennymi, które są cechami spraw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Technologia oszustwa jest nową kategorią obrony bezpieczeństwa cybernetycznego. Technologia oszustwa umożliwia bardziej proaktywną postawę bezpieczeństwa poprzez dążenie do oszukania atakujących, wykrycia ich, a następnie pokonania, umożliwiając przedsiębiorstwu powrót do normalnej działalności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smbd to demon serwera, który zapewnia usługi udostępniania plików i drukowania klientom Windows. Serwer udostępnia usługi przestrzeni plików i drukarek klientom korzystającym z protokołu SMB (lub CIFS). Jest to zgodne z protokołem LanManager i może obsługiwać klientów LanManager. Ostatnio zmodyfikowany: 2025-01-22 17:01

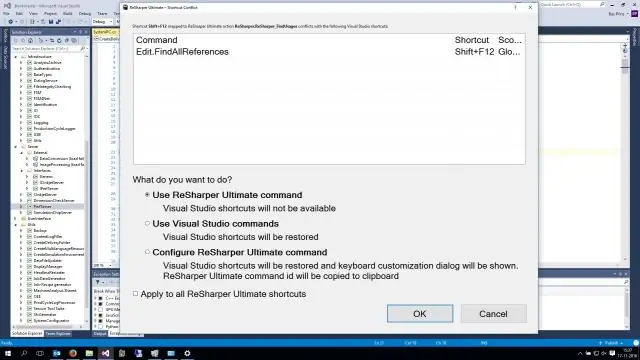

CTRL + M + M zwinie/rozwinie bieżącą sekcję. CTRL + M + A zwinie wszystko, nawet w plikach HTML. Te opcje znajdują się również w menu kontekstowym w Konspektu. Kliknij prawym przyciskiem myszy w edytorze -> Konspekt, aby znaleźć wszystkie opcje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Codecademy to także jedna z lepszych stron internetowych, na których można w praktyczny sposób nauczyć się podstaw Pythona. Możesz wziąć wersję PRO Codecademy, to jest płatna wersja, w której uzyskasz dostęp do zawartości projektu. To jedna ze stron, na których można nauczyć się Pythona dla zupełnie początkujących. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wzorzec strategii służy do rozwiązywania problemów, które mogą (lub są przewidziane, że mogą) zostać wdrożone lub rozwiązane przez różne strategie i które posiadają jasno zdefiniowany interfejs dla takich przypadków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zastąpić zawartość komórki: Na karcie Strona główna kliknij polecenie Znajdź i wybierz, a następnie wybierz Zamień z menu rozwijanego. Pojawi się okno dialogowe Znajdź i zamień. Wpisz tekst, którym chcesz go zastąpić, w polu Zamień na:, a następnie kliknij Znajdź następny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja konfiguracji PIXMA PRO-100 Wi-Fi Upewnij się, że drukarka jest włączona. Naciśnij i przytrzymaj przez kilka sekund przycisk [Wi-Fi] z przodu drukarki. Upewnij się, że ten przycisk zaczyna migać na niebiesko, a następnie przejdź do punktu dostępowego i naciśnij przycisk [WPS] w ciągu 2 minut. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby skonfigurować dzwonek do drzwi, aby uruchamiał syrenę stacji bazowej po wykryciu ruchu: Otwórz aplikację Arlo. Dotknij dzwonka audio Arlo. Stuknij ikonę menu () w prawym górnym rogu strony, aby ją otworzyć. Kliknij Ustawienia ruchu. Stuknij Włącz syrenę. Stuknij ikonę ołówka (edytuj). Ostatnio zmodyfikowany: 2025-01-22 17:01

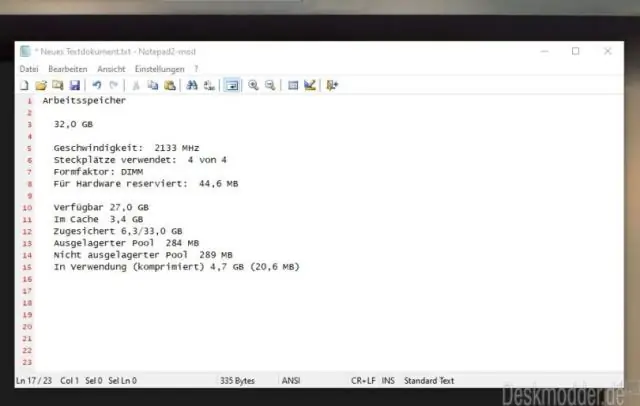

Menedżer zadań systemu Windows umożliwia monitorowanie aplikacji, procesów i usług aktualnie uruchomionych na komputerze. Możesz używać Menedżera zadań do uruchamiania i zatrzymywania programów oraz zatrzymywania procesów, ale dodatkowo Menedżer zadań pokaże Ci statystyki informacyjne dotyczące wydajności komputera i sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sumerowie byli pierwszą cywilizacją mezopotamską. Sumerowie handlowali drogą lądową ze wschodnią częścią Morza Śródziemnego i drogą morską aż do Indii. Wynalezienie koła 3000 lat temu usprawniło transport drogą lądową. Sumerowie byli dobrze znani ze swojej metaloplastyki, rzemiosła, w którym się wyróżniali. Ostatnio zmodyfikowany: 2025-01-22 17:01

3,5 funta Podobnie możesz zapytać, ile waży MacBook Pro 2013? Podziel się tą historią Okular 13-calowy MacBook Air z 2013 r. 13-calowy MacBook Pro z siatkówką 2013 Waga 2,96 funta (1,35 kg) 3,46 funta (1,57 kg) Bateria 7150 mAh 6591 mAh Gwarancja 1 rok 1 rok Cena wywoławcza $1, 099.. Ostatnio zmodyfikowany: 2025-01-22 17:01

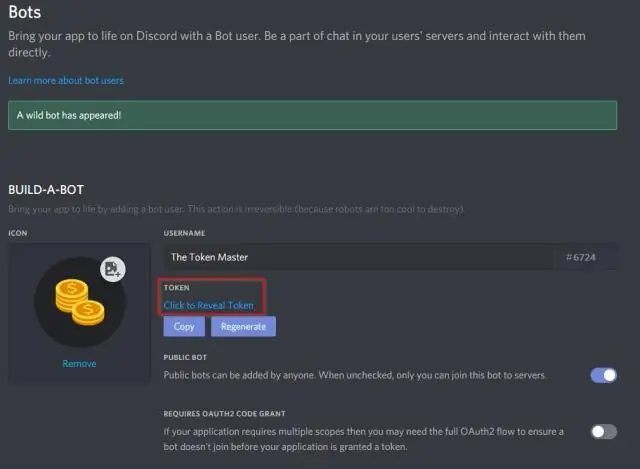

Discord Bot Token to krótka fraza (reprezentowana jako mieszanina liter i cyfr), która działa jako „klucz” do kontrolowania Discord Bota. Tokeny są używane w kodzie bota do wysyłania poleceń tam iz powrotem do interfejsu API, który z kolei kontroluje działania bota. Ostatnio zmodyfikowany: 2025-01-22 17:01

Interfejs Java Iterable (java. lang. Iterable) jest jednym z głównych interfejsów Java Collections API. Klasa, która implementuje interfejs Java Iterable, może być iterowana z pętlą Java for-each. Przez iterację rozumiem, że jej wewnętrzne elementy można iterować. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby dodać regułę do grupy zabezpieczeń za pomocą wiersza polecenia authorize-security-group-ingress (AWS CLI) aws ec2 authorize-security-group-ingress --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (Narzędzia AWS dla Windows PowerShell). Ostatnio zmodyfikowany: 2025-01-22 17:01

OLEDB jest następcą ODBC, zestawu komponentów oprogramowania, które umożliwiają QlikView łączenie się z zapleczem, takim jak SQL Server, Oracle, DB2, mySQL etal. W wielu przypadkach komponenty OLEDB oferują znacznie lepszą wydajność niż starsze ODBC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cyjan: plik audio. Żółty z czarnym tłem: rura (AKA FIFO) Pogrubiony żółty z czarnym tłem: urządzenie blokowe lub urządzenie znakowe. Ostatnio zmodyfikowany: 2025-06-01 05:06

Oprogramowanie szpiegujące to rodzaj złośliwego oprogramowania (malware), które automatycznie instaluje się na Twoim komputerze i działa jako szpiegowanie kegitana wykonywane przez użytkownika i aktywność w Internecie bez wiedzy i zgody komputera użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie można połączyć się „Serwer nieosiągalny” Wyświetlany komunikat o błędzie „Serwer nieosiągalny” oznacza, że klient VPN na urządzeniu nie może połączyć się z serwerem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Standardowy koszt renderowania 3D: Koszt renderowania 3D Zewnętrzne – mieszkalne 300-1000 USD Zewnętrzne – komercyjne (małe) 500-1000 USD Zewnętrzne – komercyjne (duże) 1000-2750 USD Wnętrze – mieszkalne 300-750 USD. Ostatnio zmodyfikowany: 2025-06-01 05:06

Definicja. Eksploracja danych to proces odkrywania przydatnych wzorców i trendów w dużych zbiorach danych. Analityka predykcyjna to proces wydobywania informacji z dużych zbiorów danych w celu prognozowania i oszacowania przyszłych wyników. Znaczenie. Pomóż lepiej zrozumieć zebrane dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Varnish Cache to akcelerator aplikacji internetowych, znany również jako buforujący odwrotny serwer proxy HTTP. Instalujesz go przed dowolnym serwerem obsługującym protokół HTTP i konfigurujesz go tak, aby buforował zawartość. Pamięć podręczna lakieru jest naprawdę, bardzo szybka. Zwykle przyspiesza dostarczanie o współczynnik 300 - 1000x, w zależności od Twojej architektury. Ostatnio zmodyfikowany: 2025-01-22 17:01

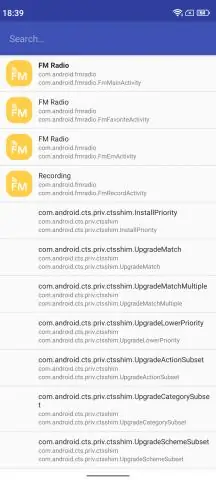

Android. 1 - Włącz tryb programisty, przechodząc do Ustawienia> Informacje o telefonie, a następnie dotknij Numer kompilacji 7 razy. 2 - Włącz debugowanie USB z DeveloperOptions. 3 - Na pulpicie otwórz DevTools, kliknij ikonę więcej, a następnie Więcej narzędzi > Urządzenia zdalne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testowanych jest siedem przedmiotów (postępowanie cywilne, umowy i sprzedaż, prawo i postępowanie karne, prawo konstytucyjne, dowody, nieruchomości i czyny niedozwolone). Masz w sumie sześć godzin, aby odpowiedzieć na te 200 pytań. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najpopularniejsze rozmiary ramek do zdjęć Zdjęcia 4×6 to standardowy rozmiar zdjęć i najczęściej spotykany w przypadku fotografii 35 mm. Następny rozmiar od 4×6 to odbitka fotograficzna 5×7. Zdjęcia 8×10 są większe niż 4×6 i 5×7, więc są zwykle używane do zdjęć grupowych lub portretów. Wydruki w formacie 16×20 są uważane za małe plakaty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Integralność danych może zostać naruszona przez błąd ludzki lub, co gorsza, przez złośliwe działania. Zagrożenia dla integralności danych Błąd ludzki. Niezamierzone błędy transferu. Błędne konfiguracje i błędy bezpieczeństwa. Złośliwe oprogramowanie, zagrożenia wewnętrzne i cyberataki. Zaawansowany sprzęt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwsze kroki Użyj dowolnego edytora tekstu, aby stworzyć program źródłowy. Ten plik zwykle ma nazwę, która kończy się na.asm. Użyj TASM, aby przekonwertować program źródłowy na plik obiektowy. Użyj konsolidatora TLINK, aby połączyć swoje pliki w plik wykonywalny. Na koniec możesz uruchomić (lub wykonać) plik wykonywalny::> hw1. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włóż dysk ze sterownikiem do napędu optycznego. Kliknij „Start”, kliknij prawym przyciskiem myszy „Komputer” i wybierz „Właściwości”. W lewym menu wybierz „Menedżer urządzeń”. Znajdź sprzęt z żółtym wykrzyknikiem lub urządzenie, dla którego chcesz zainstalować nowe sterowniki z płyty CD lub DVD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces tworzenia oprogramowania (znany również jako metodologia oprogramowania) to zestaw powiązanych działań, które prowadzą do wytworzenia oprogramowania. Działania te mogą obejmować tworzenie oprogramowania od podstaw lub modyfikację istniejącego systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

PS4 nie może połączyć się z siecią Wi-Fi w określonym czasie Przyczyną może być używany serwer proxy lub po prostu to, że router nie może przypisać adresu IP lub połączyć się z PS4. Spróbuj ponownie uruchomić router lub sprawdź ustawienia proxy i usuń je, jeśli masz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktualizacje oprogramowania są ważne, ponieważ często zawierają krytyczne poprawki luk w zabezpieczeniach. W rzeczywistości wiele bardziej szkodliwych ataków złośliwego oprogramowania wykorzystuje luki w oprogramowaniu w popularnych aplikacjach, takich jak systemy operacyjne i przeglądarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

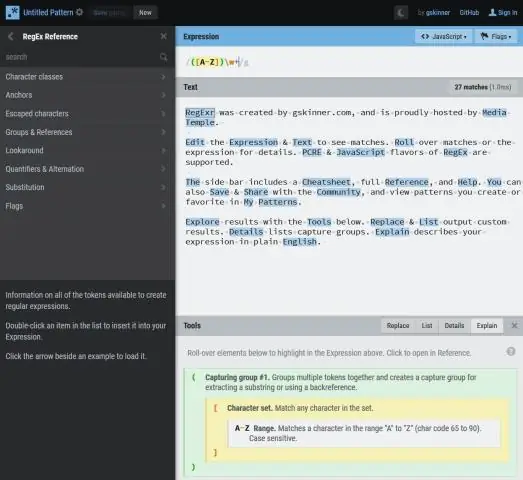

W Pythonie r'^$' jest wyrażeniem regularnym, które dopasowuje pustą linię. Wygląda to jak wyrażenie regularne (regex) powszechnie używane w konfiguracjach adresów URL Django. 'r' na początku mówi Pythonowi, że wyrażenie jest nieprzetworzonym łańcuchem. W nieprzetworzonym ciągu sekwencje ucieczki nie są analizowane. Na przykład „” to pojedynczy znak nowego wiersza. Ostatnio zmodyfikowany: 2025-01-22 17:01

GitHub - Netflix/Hystrix: Hystrix to biblioteka odporna na opóźnienia i błędy, zaprojektowana w celu izolowania punktów dostępu do zdalnych systemów, usług i bibliotek innych firm, zatrzymywania kaskadowych awarii i zapewniania odporności w złożonych systemach rozproszonych, w których awaria jest nieunikniona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zsynchronizuj istniejący notes W telefonie zaloguj się przy użyciu tego samego konta Microsoft, którego użyto do skonfigurowania usługi OneDrive. Przejdź do listy aplikacji na telefonie i naciśnij OneNote (jeśli korzystasz z systemu Windows Phone 7, naciśnij pozycję Office, aby wyświetlić notatki programu OneNote). Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym jest kodowanie w badaniach jakościowych? Kodowanie to proces oznaczania i organizowania danych jakościowych w celu identyfikacji różnych tematów i relacji między nimi. Podczas kodowania opinii klientów przypisujesz etykiety do słów lub fraz, które reprezentują ważne (i powtarzające się) tematy w każdej odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01