10 najlepszych profesjonalnych certyfikatów i kursów Blockchain Uniwersytet RMIT. Konsorcjum certyfikacji kryptowalut (C4) Saïd Business School – Uniwersytet Oksfordzki. TransformacjaWorx. IBM developerWorks. ACAMS. Akademia B9lab. Rada Blockchain. Ostatnio zmodyfikowany: 2025-06-01 05:06

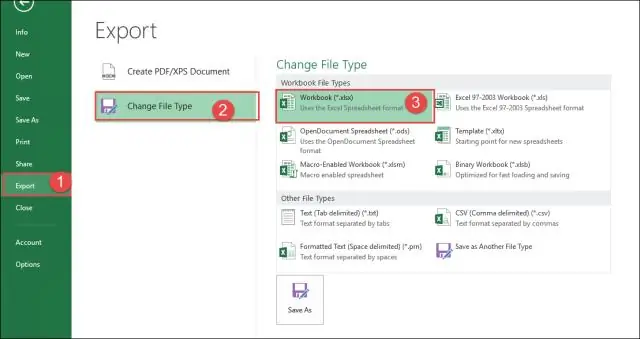

Ale możesz łatwo doprowadzić go do excel przez: napisanie zapytania dla wszystkich potrzebnych błędów. wybranie wymaganych kolumn dla wyników zapytania z 'opcji kolumn' wybranie błędów, które chcesz wyeksportować, a następnie kliknięcie prawym przyciskiem -> 'otwórz zaznaczenie w Microsoft Excel'. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java 7 zapewnia obsługę JVM dla języków z typami dynamicznymi oraz Interferencję typów do tworzenia instancji ogólnych. Java 8 oferuje najbardziej oczekiwaną funkcję języka programowania o nazwie Lambda Expressions, nową funkcję językową, która umożliwia użytkownikom kodowanie funkcji lokalnych jako argumentów metod. Ostatnio zmodyfikowany: 2025-01-22 17:01

W programowaniu komputerowym wstrzykiwanie DLL jest techniką używaną do uruchamiania kodu w przestrzeni adresowej innego procesu, zmuszając go do załadowania biblioteki dołączanej dynamicznie. Wstrzykiwanie DLL jest często używane przez zewnętrzne programy do wpływania na zachowanie innego programu w sposób, którego autorzy nie przewidzieli lub zamierzam. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wtyczki mogą rozszerzyć domyślne zachowanie Selenium IDE, poprzez dodawanie dodatkowych poleceń i lokalizatorów, uruchamianie ustawień przed i po uruchomieniu testu oraz wpływanie na proces nagrywania. W tym artykule założono wiedzę na temat tworzenia WebExtension i omówimy tylko możliwości specyficzne dla Selenium IDE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Root Explorer to najlepsza aplikacja do zarządzania plikamidostępna na urządzenia mobilne z systemem Android. Ma możliwość dostępu do całego systemu plików, w tym niematerialnego folderu danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Geokodowanie tabeli adresów w ArcMap Kliknij przycisk Adresy geokodowania na pasku narzędzi Geokodowanie. Kliknij prawym przyciskiem myszy tabelę adresów w Spisie treści i kliknij Adresy geokodowania. W menu Plik kliknij Dodaj dane > Geokodowanie > Adresy geokodów. Ostatnio zmodyfikowany: 2025-06-01 05:06

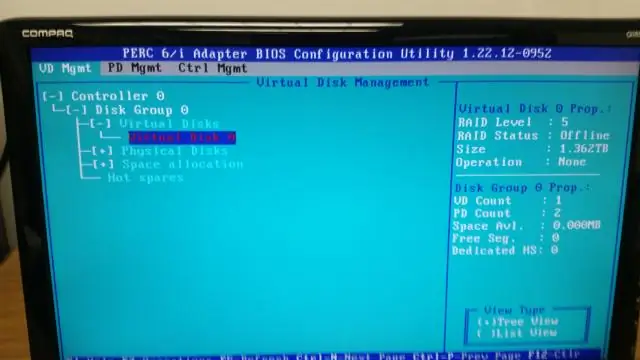

RAID (Redundant Array of Inexpensive Disks) to technologia wirtualizacji pamięci masowej danych, która łączy wiele dysków twardych w jedną jednostkę logiczną w celu uzyskania większej wydajności, lepszego przełączania awaryjnego sprzętu i zwiększonej niezawodności dysków we/wy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zamek z wgłębieniami to konstrukcja zamka oparta na szpilce, która wykorzystuje płaską stronę ostrza klucza jako obszar do gryzienia. Nacięcia w obszarze gryzienia przypominają wgłębienia, stąd nazwa. Zamki z wgłębieniami są używane w wielu różnych zastosowaniach i mogą się różnić od niskiego do wysokiego poziomu bezpieczeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

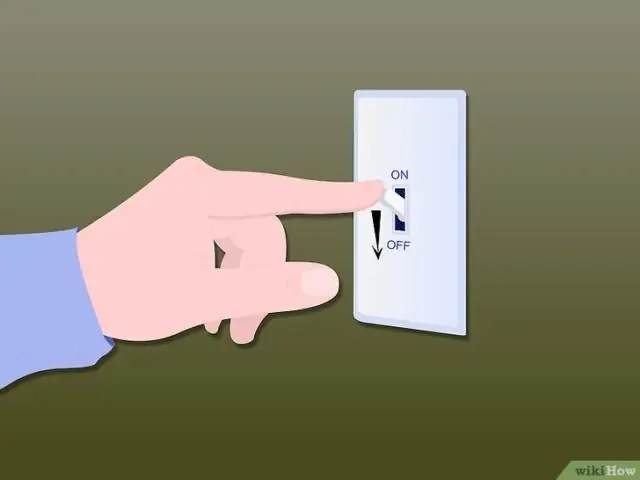

Podczas okablowania przełącznika trójdrożnego najpierw dokręć śruby zacisków nowego przełącznika, aż trudno będzie je obrócić. Podłącz przewód uziemiający do zielonej śruby. Podłącz przewód oznaczony jako wspólny do czarnej lub ciemnej śruby. Podłącz dwa pozostałe przewody podróżne do dwóch mosiężnych lub jasnych śrub. Ostatnio zmodyfikowany: 2025-01-22 17:01

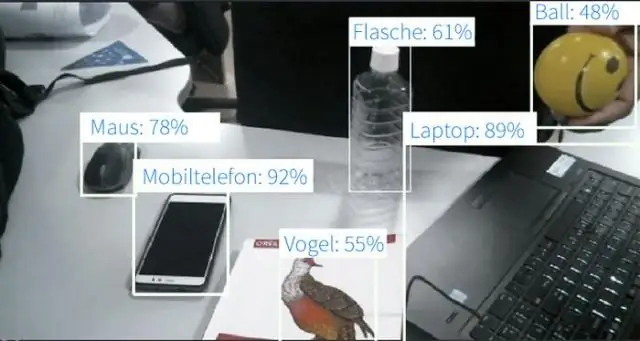

SSD uruchamia sieć splotową na obrazie wejściowym tylko raz i oblicza mapę funkcji. SSD używa również skrzynek kotwiczących o różnych proporcjach, podobnych do Faster-RCNN i uczy się przesunięcia zamiast uczenia się skrzynki. Aby poradzić sobie ze skalą, SSD przewiduje ramki ograniczające po wielu warstwach splotowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamera zdalna, znana również jako kamera obserwacyjna lub kamera do gier, to kamera umieszczona przez fotografa w miejscach, w których fotograf na ogół nie może być przy aparacie, aby zrobić migawkę. Kamery zdalne są najczęściej stosowane w fotografii sportowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby dowiedzieć się, czy ktoś usunął Cię ze swojej listy kontaktów Skype, wykonaj następujące czynności: Znajdź osobę w swoich kontaktach. Gdy zlokalizujesz tę osobę, zauważysz, że ikona obok jej nazwy (lub na jej zdjęciu profilowym) jest szara ze znakiem zapytania zamiast zielonego znacznika wyboru. Ostatnio zmodyfikowany: 2025-01-22 17:01

REPL to skrót od Read Eval Print Loop i reprezentuje środowisko komputerowe, takie jak konsola Windows lub powłoka Unix/Linux, w którym wprowadzane jest polecenie, a system odpowiada danymi wyjściowymi w trybie interaktywnym. Node.js lub Node są dostarczane w pakiecie ze środowiskiem REPL. Ostatnio zmodyfikowany: 2025-06-01 05:06

KVM przekształca Linuksa w hiperwizor typu 1 (bare-metal). KVM ma wszystkie te komponenty, ponieważ jest częścią jądra Linux. Każda maszyna wirtualna jest zaimplementowana jako zwykły proces Linuksa, zaplanowany przez standardowy harmonogram Linuksa, z dedykowanym sprzętem wirtualnym, takim jak karta sieciowa, karta graficzna, procesor(y), pamięć i dyski. Ostatnio zmodyfikowany: 2025-01-22 17:01

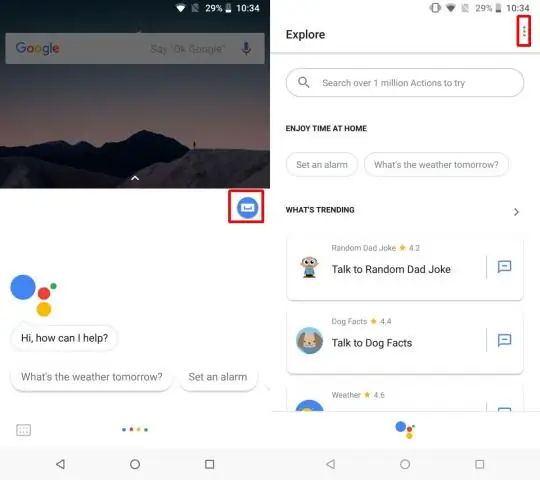

Używaj numeru Google Voice do połączeń z aplikacji telefonu Na urządzeniu z Androidem otwórz aplikację Voice. W lewym górnym rogu kliknij menu Ustawienia. W sekcji Połączenia kliknij Połączenia rozpoczęte z aplikacji telefonu na tym urządzeniu. Wybierz, kiedy używać Voice do połączeń z aplikacji telefonu: W trybie samochodowym wybierz, kiedy używać Voice podczas jazdy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znaczniki FTL są nieco podobne do znaczników HTML, ale są instrukcjami dla FreeMarker i nie zostaną wydrukowane na wyjściu. Komentarze: Komentarze są podobne do komentarzy HTML, ale są oddzielone. Komentarze będą ignorowane przez FreeMarker i nie będą zapisywane na wyjściu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij Start, a następnie wpisz lub wklej %ProgramData%Bluebeam SoftwareBluebeam Revu2018Revu i naciśnij Enter. Kliknij prawym przyciskiem myszy plik FontCache. xml i kliknij Usuń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Retrospekcja. Stwórz czysty, nowoczesny wygląd dzięki temu motywowi z pomarańczowymi paskami na białym tle. Ten projekt ogólnego przeznaczenia ma dopasowane czcionki, efekty i kolory akcentujące, jest w formacie 16:9 i nadaje się do każdej sytuacji: w biznesie, edukacji lub do użytku domowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja kopii zapasowej jest dostępna w wersji Seagate Dashboard dla systemu Windows. Utwórz plan tworzenia kopii zapasowych Na stronie głównej kliknij Utwórz kopię zapasową w chmurze. Wybierz określone foldery i pliki, a następnie kliknij Kontynuuj. Wybierz usługę przechowywania w chmurze, a następnie kliknij przycisk Kontynuuj. Wybierz częstotliwość, a następnie kliknij Rozpocznij tworzenie kopii zapasowej. Ostatnio zmodyfikowany: 2025-06-01 05:06

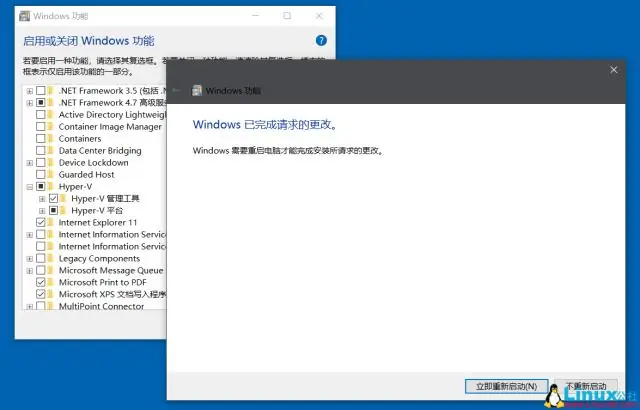

Hyper-V może obsługiwać nie tylko Windows, ale także maszyny wirtualne Linux. Możesz uruchomić nieograniczoną liczbę maszyn wirtualnych z systemem Linux na serwerze Hyper-V, ponieważ większość dystrybucji Linuksa jest bezpłatna i ma otwarte źródło. Instalacja systemu Linux na maszynie wirtualnej Hyper-V ma kilka funkcji, które można porównać do instalacji systemu Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

A. Uruchom przystawkę Lokacje i usługi Active Directory konsoli Microsoft Management Console (MMC). Rozwiń gałąź Witryny, aby wyświetlić witryny. Rozwiń witrynę zawierającą kontrolery domeny. Rozwiń serwery. Wybierz serwer, na który chcesz przeprowadzić replikację, i rozwiń serwer. Kliknij dwukrotnie Ustawienia NTDS dla serwera. Ostatnio zmodyfikowany: 2025-01-22 17:01

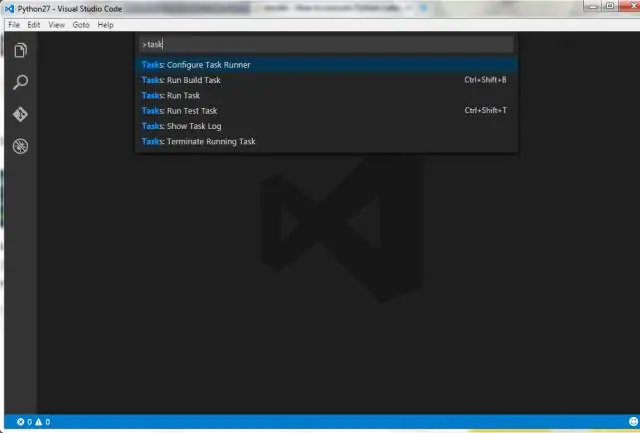

Wystarczy dodać folder bin rozpakowanego pakietu Groovy do zmiennej środowiskowej PATH. Zainstaluj rozszerzenie Code Runner dla programu Visual Studio Code. To rozszerzenie można pobrać ze sklepu VS. Jeśli to zrobisz, możesz przynajmniej uruchomić już odlotowy skrypt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiekty Java jako parametry Pierwszym parametrem jest obiekt Data. Jeśli przekazujesz obiekt jako argument do metody, mechanizm, który ma zastosowanie, nazywa się pass-by-reference, ponieważ kopia odwołania zawartego w zmiennej jest przekazywana do metody, a nie kopia samego obiektu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Lista kroków Zdefiniuj problem. Znajdź urządzenia, na których występują problemy. Sprawdź konfigurację sieci VLAN. Sprawdź konfigurację portów trunkingowych. Sprawdź konfigurację portów dostępu. Rozwiązywanie problemów z klientem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Musisz otworzyć aplikację, dotknij swojego zdjęcia profilowego, aby otworzyć ustawienia konta, w ustawieniach dotknij Prywatność, a następnie wiadomości bezpośrednie i Wyłącz potwierdzenia odczytu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli wybierzesz „Wymaż dysk i zainstaluj Ubuntu”, cały dysk twardy zostanie sformatowany. „Wymaż dysk i zainstaluj Ubuntu” oznacza, że zezwalasz instalatorowi na całkowite wymazanie dysku twardego. Dobrze jest utworzyć partycję w systemie Windows, a następnie skorzystać z niej za pomocą opcji „Coś innego”. Ostatnio zmodyfikowany: 2025-01-22 17:01

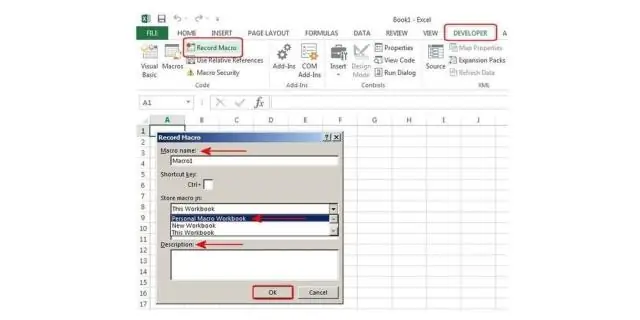

Plik skoroszytu makr osobistych otwiera się w tle za każdym razem, gdy otwierasz program Excel. Możesz to zobaczyć w ProjectWindow Edytora Visual Basic (VB). Plik jest przechowywany w folderze XLSTART na komputerze. Wszystkie pliki Excela w tym folderze zostaną otwarte po otwarciu Excela. Ostatnio zmodyfikowany: 2025-01-22 17:01

Określa etykietę o długości do 256 znaków, w tym spacje. Wskazówka: opcjonalnie możesz określić dodatkowe pary etykiet i zmiennych. Ostatnio zmodyfikowany: 2025-01-22 17:01

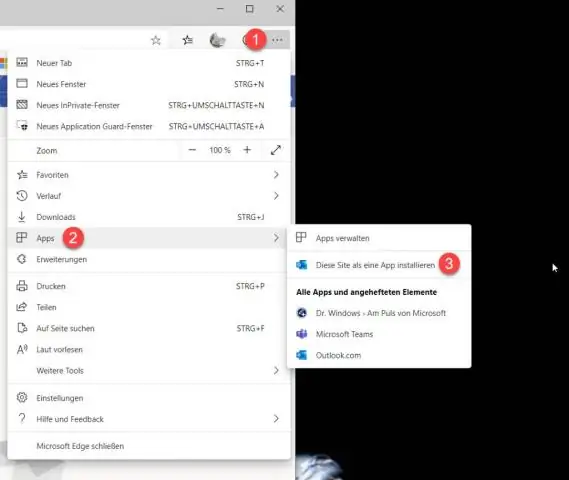

Jak zalogować się do Edge za pomocą konta Microsoft Kliknij przycisk Start. Kliknij przycisk Ustawienia. (Wygląda jak koło zębate). Kliknij Konta. Zamiast tego kliknij Zaloguj się przy użyciu konta Microsoft. Wpisz adres e-mail powiązany z Twoim kontem Microsoft i naciśnij Tab na klawiaturze. Wpisz swoje hasło. Kliknij Zaloguj się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki optymalizacji zapytań Optymalizacja zapytań obejmuje trzy kroki, a mianowicie generowanie drzewa zapytań, generowanie planu i generowanie kodu planu zapytania. Drzewo zapytań jest drzewiastą strukturą danych reprezentującą wyrażenie algebry relacyjnej. Tabele zapytania są reprezentowane jako węzły liści. Ostatnio zmodyfikowany: 2025-01-22 17:01

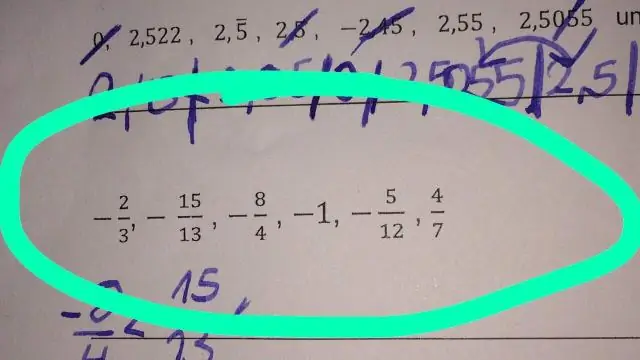

Instrukcja ORDER BY w sql służy do sortowania pobranych danych rosnąco lub malejąco według jednej lub kilku kolumn. Domyślnie ORDER BY sortuje dane w porządku rosnącym. Możemy użyć słowa kluczowego DESC, aby posortować dane w kolejności malejącej, a słowa kluczowego ASC, aby posortować dane w kolejności rosnącej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okno to oddzielny obszar wyświetlania na ekranie komputera w systemie, który umożliwia wiele obszarów wyświetlania w ramach graficznego interfejsu użytkownika (GUI). Okna są zarządzane przez menedżera okien jako część systemu okienkowego. Użytkownik może zwykle zmienić rozmiar okna. Ostatnio zmodyfikowany: 2025-01-22 17:01

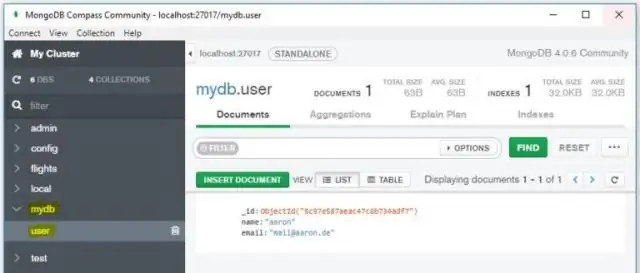

MongoDB to wiodący system zarządzania nierelacyjnymi bazami danych i wybitny członek ruchu NoSQL. Zamiast korzystać z tabel i stałych schematów systemu zarządzania relacyjnymi bazami danych (RDBMS), MongoDB używa przechowywania kluczy i wartości w kolekcji dokumentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hot patching, znany również jako aktualizowanie na żywo lub dynamiczne aktualizowanie oprogramowania, to stosowanie poprawek bez zamykania i ponownego uruchamiania systemu lub danego programu. Łatka, którą można zastosować w ten sposób, nazywa się łatką gorącą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po zdaniu wszystkich wymaganych egzaminów uzyskujesz certyfikat. Chociaż wszystkie zasoby przygotowawcze są bezpłatne, ukończenie każdego poziomu kosztuje około 160 USD. Jest to pierwszy program certyfikacji i nie ma żadnych wymagań wstępnych. Opanujesz podstawy programów Word, Excel, PowerPoint, Access i Outlook. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: Użyj pseudoelementu CSS::selection Domyślnie, kiedy zaznaczasz jakiś tekst w przeglądarkach, jest on podświetlany normalnie na niebiesko. Ale możesz wyłączyć to podświetlanie za pomocą pseudoelementu CSS::selection. Ostatnio zmodyfikowany: 2025-01-22 17:01

Żetony fatyczne. Są to sposoby na pokazanie statusu poprzez zorientowanie komentarzy na siebie, na innych lub na ogólną lub panującą sytuację (w Anglii jest to zwykle pogoda).” lub „Moje stopy mnie zabijają”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenie Brother wyświetli komunikat „Wymień bęben” lub „Zatrzymaj bęben”, gdy wydrukuje około 15 000 stron. Bębny należy wymieniać w komplecie, aby zachować jakość druku. W przeciwieństwie do kaset z tonerem, zmiana bębna nie jest automatycznie wykrywana przez urządzenie po ich wymianie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kat.5e. Litera „e” oznacza ulepszone. Zostały stworzone do obsługi prędkości gigabitowych. Ogranicza „przesłuch”, który jest interferencją między przewodami w kablu. Te ulepszenia oznaczają, że jest zwykle szybszy niż Cat5. Ostatnio zmodyfikowany: 2025-01-22 17:01