IPad 2017 (6. generacji) działa z Apple Pencil. Upewnij się, że otrzymujesz oryginalny ApplePencil, ponieważ druga generacja Apple Pencil działa tylko z iPadem Pro 2018. iPad 6 generacji, 9,7 cala to model z 2018 roku. Nie 2017. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smart TV, znany również jako podłączony TV (CTV), to tradycyjny telewizor ze zintegrowanym Internetem i interaktywnymi funkcjami Web 2.0, które umożliwiają użytkownikom strumieniowe przesyłanie muzyki i filmów, przeglądanie Internetu i przeglądanie zdjęć. Smart TV to technologiczna konwergencja komputerów ,telewizorów i dekoderów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Python jest językiem programowania wybieranym przez wielu etycznych hakerów. Rzeczywiście, dobra znajomość Pythona jest uważana za kluczową dla postępu w karierze cyberbezpieczeństwa. Jedną z głównych zalet jest to, że otrzymujesz potężny język w bardzo łatwym w użyciu pakiecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nieskrzydlaci robotnicy, którzy utrzymują kolonię i pozyskują żywność dla kolonii. Skrzydła ma tylko termit uskrzydlony kasta smutku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Odpowiedź brzmi nie. Łamanie jail, hakowanie lub odblokowanie Amazon Fire TV Stick jest zdecydowanie niezgodne z prawem. Jest to czysto legalne, ponieważ jest to Twoja własność osobista. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atrybut nazwy pospolitej (CN) odnosi się do nazwy wpisu (tj. nazwy osoby (podmiotu|obiektu)) o którą/której pytasz. Zawiera pole DisplayName. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dopasowywanie i wyolbrzymianie rysów twarzy Otwórz obraz w programie Photoshop i wybierz warstwę zawierającą zdjęcie twarzy. W oknie Skraplanie kliknij trójkąt po lewej stronie Skraplanie z rozpoznawaniem twarzy. Możesz też dokonać korekty, klikając i przeciągając bezpośrednio na rysach twarzy w Face-AwareLiquify. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po wygaśnięciu licencji rozwiązanie Veeam Backup & Replication zachowuje się w następujący sposób w zależności od typu licencji: Licencje próbne i licencje NFR: Veeam Backup & Replication przestanie przetwarzać obciążenia. Licencje płatne: Veeam Backup & Replication przełączy się na okres prolongaty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pg_dump to narzędzie do tworzenia kopii zapasowych bazy danych PostgreSQL. Tworzy spójne kopie zapasowe, nawet jeśli baza danych jest używana jednocześnie. pg_dump nie blokuje dostępu do bazy danych innym użytkownikom (czytelnicy lub pisarze). Zrzuty można wyprowadzać w formacie skryptu lub pliku archiwum. Aby przywrócić z takiego skryptu, przekaż go do psql. Ostatnio zmodyfikowany: 2025-01-22 17:01

Unix (/ˈjuːn?ks/; znak towarowy jako UNIX) to rodzina wielozadaniowych, wieloużytkownikowych systemów operacyjnych, które wywodzą się z oryginalnego AT&TUnix, opracowywanego w latach 70. w centrum badawczym BellLabs przez Kena Thompsona, Dennisa Ritchie i innych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie. Gdy dostawca udostępnia oprogramowanie w witrynie internetowej, a Ty nie musisz instalować oprogramowania na swoim urządzeniu, jest to znane jako: Oprogramowanie jako usługa. firma wydaje wczesne wydanie w celu testowania błędów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby pomóc Ci w podjęciu decyzji, oto najpopularniejsze obecnie pulpity Linux, od najmniej do najbardziej konfigurowalnych: KDE. Cynamon. KUMPEL. GNOM. Xfce. Xfce to klasyczny komputer stacjonarny, którego celem jest zachowanie równowagi między szybkością a użytecznością. LXDE. Z założenia LXDE ma bardzo niewiele dostosowań. Jedność. Unity jest domyślnym pulpitem Ubuntu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: A: Odpowiedź: A: Nie, nie jest to możliwe dla wirusów Macstoget per se, ale mogą dostać inne formy złośliwego oprogramowania. Otrzymuje entuzjastyczne recenzje i jest najbardziej sprawdzonym oprogramowaniem chroniącym przed złośliwym oprogramowaniem dla komputerów Mac. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod alokacji typu (TAC) to początkowa ośmiocyfrowa część 15-cyfrowego kodu IMEI i 16-cyfrowego kodu IMEISV, używana do jednoznacznej identyfikacji urządzeń bezprzewodowych. TypeAllocationCode identyfikuje konkretny model (i często wersję) telefonu bezprzewodowego do użytku w sieciach bezprzewodowych GSM, UMTS lub innych wykorzystujących IMEI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zresetować Fitbit Flex 2 Zdejmij Flex 2 z opaski i podłącz go do kabla ładującego. Znajdź przycisk na kablu ładującym. Naciśnij go trzy razy w ciągu pięciu sekund. Gdy wszystkie kontrolki na Twoim trackerze migają w tym samym czasie, Fitbit Flex 2 uruchomił się ponownie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza big data to często złożony proces badania dużych i zróżnicowanych zbiorów danych lub bigdata w celu odkrycia informacji - takich jak ukryte wzorce, nieznane korelacje, trendy rynkowe i preferencje klientów - które mogą pomóc organizacjom w podejmowaniu świadomych decyzji biznesowych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Spring Tools 4 to następna generacja narzędzi Spring dla Twojego ulubionego środowiska kodowania. W dużej mierze przebudowany od podstaw, zapewnia światowej klasy wsparcie dla tworzenia aplikacji korporacyjnych opartych na Spring, niezależnie od tego, czy wolisz Eclipse, Visual Studio Code czy Theia IDE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Połącz kilka plików w jeden spakowany folder, aby łatwiej udostępniać grupę plików. Znajdź plik lub folder, który chcesz skompresować. Naciśnij i przytrzymaj (lub kliknij prawym przyciskiem myszy) plik lub folder, wybierz (lub wskaż) Wyślij do, a następnie wybierz Skompresowany (skompresowany) folder. Ostatnio zmodyfikowany: 2025-01-22 17:01

Program Excel oferuje szeroki zakres funkcji statystycznych, których można użyć do obliczenia pojedynczej wartości lub tablicy wartości w arkuszach programu Excel. Pakiet Excel Analysis Toolpak to dodatek, który zapewnia jeszcze więcej narzędzi do analizy statystycznej. Wypróbuj te przydatne narzędzia, aby w pełni wykorzystać analizę statystyczną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wysyłaj SMS-y z tabletu i komputera - zupełnie nowe doświadczenie przesyłania wiadomości za pośrednictwem chmury. Z mysms możesz wysyłać/odbierać wiadomości tekstowe na swoim komputerze lub tablecie z systemem Windows 8/10, używając swojego aktualnego numeru telefonu. Aby rozpocząć wysyłanie SMS-ów z komputera, musisz pobrać mysmson na swój telefon i zarejestrować konto. Ostatnio zmodyfikowany: 2025-06-01 05:06

Public class OddNumbers {public static void main(String[] args) {//zdefiniuj limit. granica wewnętrzna = 50; System. na zewnątrz. println('Drukowanie liczb nieparzystych od 1 do ' + limit); for(int i=1; i <= limit; i++){//jeśli liczba nie jest podzielna przez 2, to jest nieparzysta. jeśli(i % 2 != 0){. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drzewo połączeń to metoda niezawodnej komunikacji między członkami grupy, takimi jak pracownicy firmy, wolontariusze z organizacji lub członkowie komitetu szkolnego. Testowanie drzewa połączeń powinno odbywać się co sześć miesięcy, aby zapewnić płynny przepływ w czasie kryzysu. Ostatnio zmodyfikowany: 2025-06-01 05:06

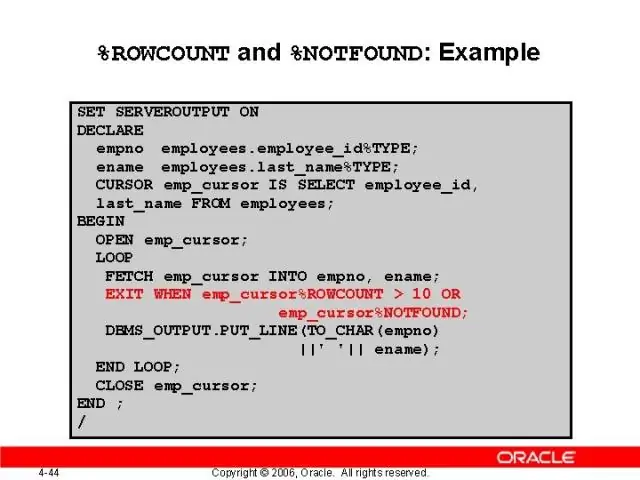

Operator Oracle UNION służy do łączenia zestawów wyników z 2 lub więcej instrukcji Oracle SELECT. Usuwa zduplikowane wiersze między różnymi instrukcjami SELECT. Każda instrukcja SELECT w ramach operatora UNION musi mieć taką samą liczbę pól w zbiorach wyników o podobnych typach danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na telefonie lub tablecie z Androidem zainstaluj Gboard. Otwórz dowolną aplikację, w której możesz pisać, na przykład Gmail lub Keep. Dotknij miejsca, w którym możesz wpisać tekst. Przesuń palcem po literach, aby przeliterować słowo, które chcesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak! Tak, możesz pobrać żołądź na swój telewizor Sony lub Samsung. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rodzaje zagrożeń bezpieczeństwa komputera Atak internetowy i sieciowy Nieautoryzowany dostęp i użytkowanie Kradzież sprzętu Kradzież oprogramowania Kradzież informacji Awaria systemu 5. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby być precyzyjnym, R ma trzy sposoby, w jakie argumenty dostarczone przez ciebie są dopasowywane do formalnych argumentów definicji funkcji: przez pełną nazwę, przez częściową nazwę (dopasowanie do początkowych n znaków nazwy argumentu) i. według pozycji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadzenie do funkcji Oracle NVL() Funkcja Oracle NVL() umożliwia zastąpienie wartości null bardziej znaczącą alternatywą w wynikach zapytania. Funkcja NVL() przyjmuje dwa argumenty. Jeśli Oracle nie może niejawnie przekonwertować jednego typu danych na drugi, zgłasza błąd. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz zmienić rozmiar okna, przesuwając kursor myszy nad dowolną częścią obramowania okna, a nie tylko dolny róg. Naciśnij Alt+Spacja, aby wywołać menu okna, naciśnij S, aby wybrać opcję Rozmiar, użyj klawiszy strzałek, aby zmienić rozmiar okna, a na koniec Enter, aby potwierdzić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pomoc Kliknij kolejno kartę Opis panel Opis mapy Wstaw. Odnaleźć. W oknie dialogowym Wstaw adnotację zaznacz pole wyboru dla szablonu adnotacji, który ma zostać użyty. Opcjonalnie kliknij Zaawansowane, aby zmienić domyślne opcje i właściwości adnotacji. Kliknij Wstaw. Wybierz obiekty do opisania. naciśnij enter. Ostatnio zmodyfikowany: 2025-01-22 17:01

Być może myślisz, że do wdrożenia Lambdy z Terraformem wystarczy: Utworzyć plik JavaScript. Utwórz plik konfiguracyjny Terraform, który odwołuje się do tego pliku JavaScript. Zastosuj Terraform. Świętować. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym celu poniżej przedstawiono niektóre środki bezpieczeństwa e-booków, które możesz podjąć, aby chronić swoją pracę (y). Skontaktuj się z dostawcą płatności złodzieja. Nazwij swój plik poprawnie. Skorzystaj z usług dostawcy usług cyfrowych. Regularnie zmieniaj łącze pobierania. Zapobiegaj udostępnianiu plików. Użyj oprogramowania antykradzieżowego do e-booków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto lista niektórych bezpłatnych lekcji obsługi komputera online, od których możesz zacząć: Podstawy obsługi komputera dla absolutnie początkujących – z GCF Ucz się za darmo (bezpłatnie) Podstawy Internetu dla absolutnie początkujących – z GCF Ucz się za darmo (bezpłatnie) Informatyki 101 – z Uniwersytetu Stanforda (Darmowy). Ostatnio zmodyfikowany: 2025-06-01 05:06

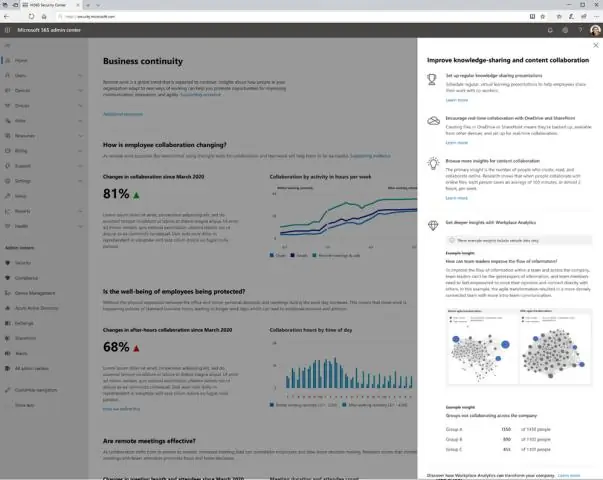

Deweloper: Microsoft. Ostatnio zmodyfikowany: 2025-06-01 05:06

Skuteczne umiejętności prezentacji są ważne, ponieważ pomagają zachować ciekawość prezentacji, pomagają prezenterowi komunikować się pewnie i motywują publiczność do słuchania. Niektóre podstawowe umiejętności prezentacji to: Tworzenie różnorodności. Mówienie z optymalną słyszalnością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stosowanie insektycydów, takich jak borany (czterohydrat oktaboranu disodu) i/lub impregnowane ciśnieniowo drewno (chromianowany arsenian miedzi) chroni przed termitami i grzybami rozkładającymi drewno. Jednak z biegiem czasu nawet krawaty kolejowe, słupy telefoniczne i drewno poddane obróbce ciśnieniowej mogą być przedmiotem ataku termitów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Algorytm (wymawiane AL-go-rith-um) to procedura lub formuła rozwiązywania problemu, polegająca na wykonaniu sekwencji określonych czynności. Program komputerowy można traktować jako skomplikowany algorytm. W matematyce i informatyce algorytm oznacza zwykle małą procedurę rozwiązującą powtarzający się problem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli pracujesz z rurami z PVC lub polibutylenu i potrzebujesz sposobu na szybkie przejście na rury PEX, miedziane, C-PVC, PE-RT lub HDPE, mamy dla Ciebie ochronę. Złączki SharkBite mogą szybko przechodzić z jednego materiału rury na inny. Złączki SharkBite z szarym kołnierzem są kompatybilne z rurą z polibutylenu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Asystent Boot Camp automatycznie usunie system Windows i rozszerzy partycję macOS, odzyskując całą tę przestrzeń. Ostrzeżenie: spowoduje to usunięcie wszystkich plików z partycji Windows, więc najpierw upewnij się, że masz kopie zapasowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto 10 najlepszych bezprzewodowych kamer bezpieczeństwa w 2020 roku: Arlo Pro 3: Najlepsza kamera bezprzewodowa. Wyze Cam Pan: Najlepszy budżetowy aparat do wnętrz. Canary Pro: Najlepsza inteligentna kamera domowa. Google Nest Cam IQ Indoor: najlepsza zaawansowana technologicznie kamera. Ostatnio zmodyfikowany: 2025-01-22 17:01