Najlepszy bufor narzędzi do zarządzania mediami społecznościowymi do prostego planowania mediów społecznościowych. Hootsuite do kompleksowego planowania, monitorowania i analiz w mediach społecznościowych. Sprout Social do zespołowego zarządzania mediami społecznościowymi. Iconosquare do zarządzania kontami biznesowymi na Instagramie. Wysyłane do generowania leadów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarówno wyzwalacz, jak i procedura wykonują określone zadanie podczas ich wykonywania. Podstawowa różnica między wyzwalaczem a procedurą polega na tym, że wyzwalacz jest wykonywany automatycznie po wystąpieniu zdarzenia, podczas gdy procedura jest wykonywana, gdy zostanie jawnie wywołana. Ostatnio zmodyfikowany: 2025-01-22 17:01

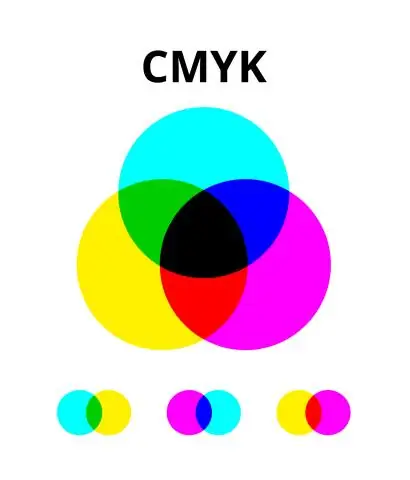

Profile kolorów CMYK. Aby kolory były poprawnie przenoszone z ekranu komputera na drukarkę, dokument musi być zaprojektowany w tak zwanym schemacie kolorów CMYK. CMYK to skrót od cyan, magenta, yellow i keyblack) - cztery atramenty używane w druku kolorowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 Odpowiedzi Kliknij prawym przyciskiem myszy na pusty obszar Entity Data Model Designer. Kliknij opcję Aktualizuj model z bazy danych. Teraz wyszedłeś z Kreatora aktualizacji, który ma 3 opcje dodawania, odświeżania i usuwania tabel. kliknij Dodaj opcję. Wybierz tabele docelowe, klikając pola wyboru wskazujące przed nazwą tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

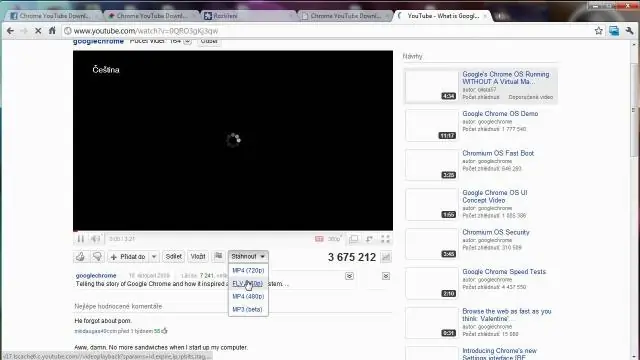

Uruchom przeglądarkę Google Chrome i przejdź do strony zawierającej pobrany plik wideo, który chcesz zapisać na dysku twardym komputera. Kliknij link, aby pobrać wideo. Po kliknięciu linku u dołu przeglądarki pojawi się pasek narzędzi. Ten pasek narzędzi wyświetla postęp pobierania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Do danych znajdujących się w elektronicznym bloku pamięci można „dostęp” uzyskać za pośrednictwem EC2. Można to zrobić za pomocą narzędzi wiersza poleceń lub innych narzędzi innych firm. EBS to obecnie najbardziej bezpieczna i opłacalna przestrzeń magazynowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Numer indeksu jest miarą zmiany zmiennej (lub grupy zmiennych) w czasie. Liczby indeksowe są jednym z najczęściej używanych narzędzi statystycznych w ekonomii. Liczby indeksowe nie są bezpośrednio mierzalne, ale reprezentują ogólne, względne zmiany. Są one zazwyczaj wyrażane w procentach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymuszone uczenie się skutkuje brakiem uczenia się, ponieważ wymuszone uczenie się rozprasza naszą uwagę. Przyczyna nr 2. Upływ czasu: Przyczyna nr 3. Zakłócenia: Przyczyna nr 4. Brak odpoczynku i snu: Przyczyna nr 5. Złe zdrowie i wadliwy stan psychiczny: Przyczyna nr 6. Rodzaj poznanego materiału: Przyczyna nr 8. Podniesienie w emocji:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarówno iPad Air, jak i iPad Pro zostały zbudowane z myślą o wysokiej wydajności, ale oferują nieco inne specyfikacje. iPad Air ma ekran o przekątnej 10,5 cala, a iPad Pro ma opcje ekranu 11-calowego lub 12,9-calowego. Ogólnie rzecz biorąc, oba modele iPada Pro są po prostu mocniejsze niż iPadAir. Ostatnio zmodyfikowany: 2025-06-01 05:06

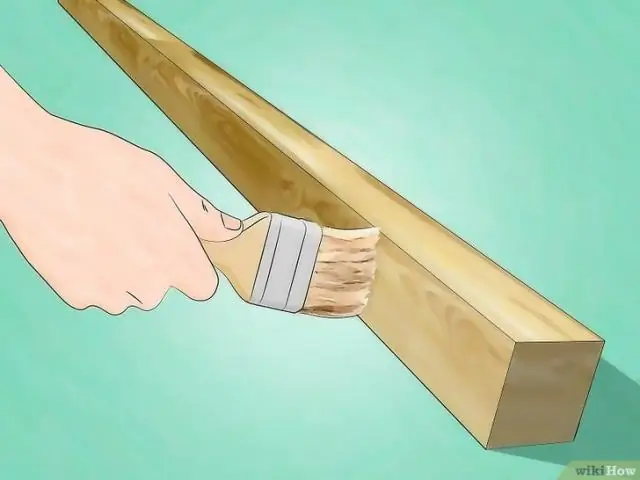

Pokryj lub spryskaj drewno (lub inny materiał celulozowy) równomiernie kwasem borowym. Zasadź przynętę z kwasem borowym w ogrodzie w pobliżu domu lub w otwartej inwazji. Regularnie sprawdzaj stanowisko z przynętami i w razie potrzeby uzupełniaj je kwasem borowym. Powinieneś zobaczyć w pobliżu zwłoki termitów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klienci prepaid mogą zakupić pakiet SMSBundle dzwoniąc pod numer *135# (bezpłatnie) lub wysyłając SMS o wielkości pakietu pod numer 136 ze swojego telefonu komórkowego. Aby sprawdzić liczbę SMS-ów pozostałych w pakiecie, klient może wybrać numer *135# bezpłatnie ze swojego telefonu komórkowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

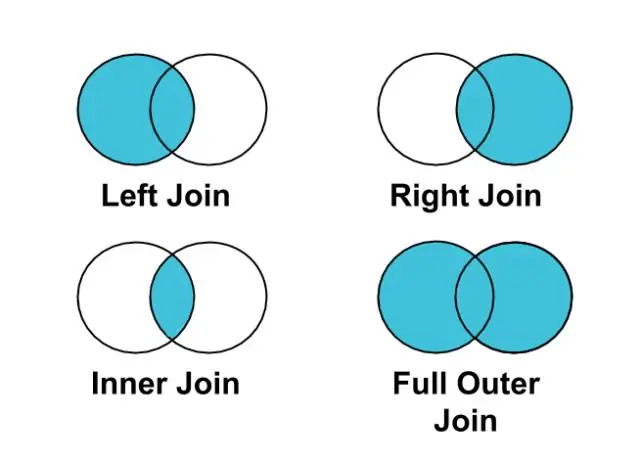

4 różne typy. Ostatnio zmodyfikowany: 2025-01-22 17:01

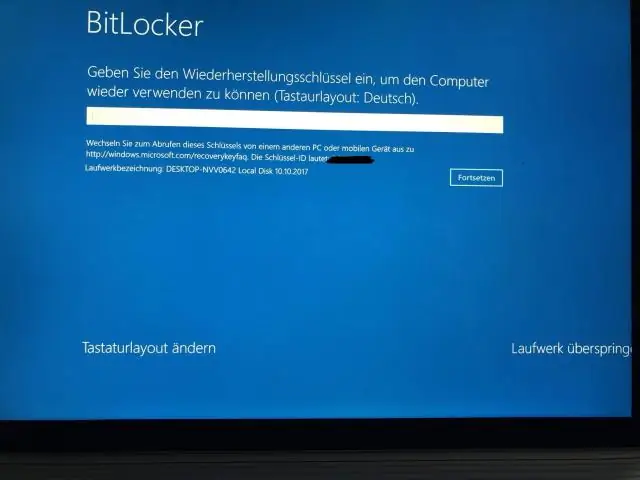

Microsoft: Windows 10 Bitlocker jest wolniejszy, ale także lepszy. Jeśli zaszyfrujesz dysk twardy komputera z systemem Windows 7, a następnie na tym samym komputerze z systemem Windows 10, zauważysz, że proces szyfrowania przebiega szybciej w systemie Windows 7. Dzięki funkcji Bitlocker i innym oprogramowaniu szyfrującym jest to niemożliwe. Ostatnio zmodyfikowany: 2025-06-01 05:06

Polecenie „cat” [skrót od „concatenate”] jest jednym z najczęściej używanych poleceń w systemie Linux i innych systemach operacyjnych. Polecenie cat pozwala nam tworzyć jeden lub wiele plików, przeglądać zawartość pliku, łączyć pliki i przekierowywać wyjście w terminalu lub plikach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego warto korzystać z systemu zarządzania kontaktami? Menedżer kontaktów to program, który umożliwia użytkownikom łatwe przechowywanie i wyszukiwanie informacji kontaktowych, takich jak numery telefonów, adresy i nazwiska. Innymi słowy, CMS może pomóc firmom przezwyciężyć wyzwania związane z niespójnością i fragmentacją informacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

ToString zwraca reprezentację bieżącego wyjątku, który jest przeznaczony do zrozumienia przez ludzi. Domyślna implementacja ToString uzyskuje nazwę klasy, która zgłosiła bieżący wyjątek, komunikat, wynik wywołania ToString na wewnętrznym wyjątku i wynik wywołania Environment. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie jak wiele innych przeglądarek, Vivaldi korzysta z Bezpiecznego przeglądania Google, aby chronić użytkowników przed złośliwymi witrynami internetowymi zawierającymi złośliwe oprogramowanie lub programy służące do wyłudzania informacji. To doskonały wybór, ponieważ jest to jedna z najlepiej bezpiecznych baz danych przeglądania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Iterator umożliwia przechodzenie przez kolekcję, uzyskiwanie lub usuwanie elementów. Każda z klas kolekcji udostępnia metodę iterator(), która zwraca iterator na początek kolekcji. Używając tego obiektu iteratora, możesz uzyskać dostęp do każdego elementu w kolekcji, po jednym elemencie na raz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komunikacja niewerbalna to proces przekazywania wiadomości bez użycia słów. Może obejmować gesty i mimikę, ton głosu, wyczucie czasu, postawę i miejsce, w którym stoisz podczas komunikowania się. Weź pod uwagę jeden element, mimikę twarzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użytkownik Internetu jest definiowany jako osoba fizyczna, która ma dostęp do Internetu w domu, za pośrednictwem komputera lub urządzenia mobilnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strefa to obszar wdrażania zasobów Google Cloud w regionie. Strefy należy traktować jako pojedynczą domenę awarii w regionie. Aby wdrażać aplikacje odporne na awarie o wysokiej dostępności i chronić przed nieoczekiwanymi awariami, wdrażaj aplikacje w wielu strefach w regionie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Liczby szesnastkowe Ktoś dodał sześć cyfr do normalnego 0-9, więc liczba do 15 może być reprezentowana przez pojedynczy symbol. Ponieważ musiały być pisane na normalnej klawiaturze, użyto liter A-F. Jeden z nich może reprezentować wartość czterech bitów, więc bajt jest zapisywany jako dwie cyfry szesnastkowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Koń trojański to niereplikujący się program, który wydaje się legalny, ale w rzeczywistości wykonuje złośliwe i niedozwolone działania. Atakujący wykorzystują konie trojańskie do kradzieży informacji o haśle użytkownika lub mogą po prostu niszczyć programy lub dane na dysku twardym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz uczyć się języków na Duolingo całkowicie za darmo. Możesz go używać na swoim komputerze i synchronizować z naszymi bezpłatnymi aplikacjami na urządzenie mobilne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest to miesięczna opłata, którą musisz zapłacić hostowi internetowemu. Niektórzy gospodarze oferują również zniżki, jeśli zapłacisz z rocznym (lub więcej) wyprzedzeniem. Ceny różnią się w zależności od hosta internetowego do hosta internetowego, ale zwykle wynoszą (w momencie pisania tego artykułu) około 10 USD miesięcznie, jeśli Twoja witryna jest nowa i nie ma dużego ruchu ani danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

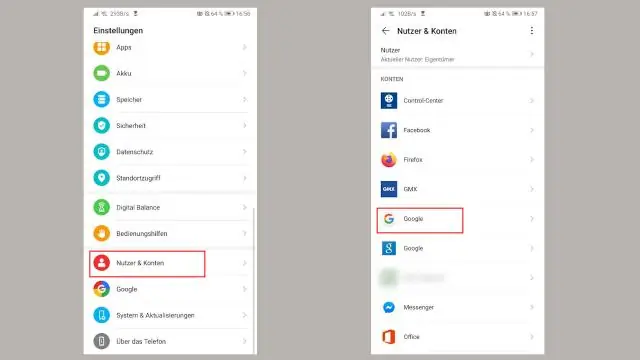

1 Odpowiedź Zaloguj się do konta, które chcesz usunąć. Wejdź na Moje Konto.Google.com. Kliknij „Usuń swoje konto lub usługi” w obszarze Preferencje konta. Kliknij „Usuń konto i dane Google”. Potwierdź, że to twoje konto. Prześledź resztę procesu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw należy przekreślić adres na kopercie czarnym, niezmywalnym markerem, a następnie wpisać nowy adres drukowanymi literami. Następnie napisz na kopercie „Przeniesione lub Przesłane” i włóż ją z powrotem do skrzynki pocztowej lub zanieś na pocztę. Ostatnio zmodyfikowany: 2025-06-01 05:06

CP n. Para. Ten internetowy slang jest często używany do opisania par w filmach lub serialach telewizyjnych. Czasami używa się go również do opisania prawdziwych par. PK? [CP fěn] n. Ostatnio zmodyfikowany: 2025-01-22 17:01

NFC to technologia komunikacji bezprzewodowej krótkiego zasięgu i wysokiej częstotliwości, która umożliwia wymianę danych między urządzeniami na odległość około 10 cm. NFC to aktualizacja istniejącego standardu kart zbliżeniowych (RFID), która łączy interfejs karty inteligentnej i czytnika w jedno urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

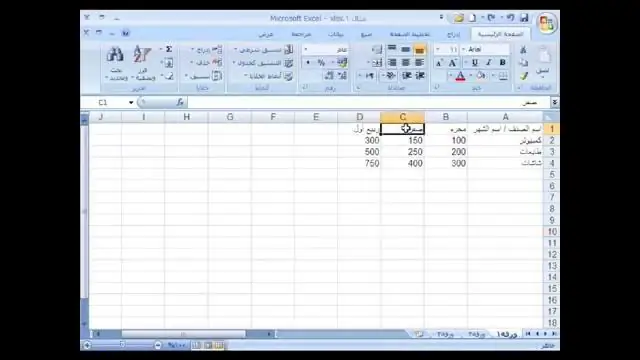

W razie potrzeby możesz włączyć lub wyłączyć tę opcję, wykonując następujące czynności: Kliknij Plik > Opcje. W kategorii Zaawansowane, w obszarze Opcje edycji, zaznacz lub wyczyść pole wyboru Włącz uchwyt wypełniania i przeciąganie i upuszczanie komórek. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Zapytany również, jak zamknąć stół? Kliknij przycisk Office (2007) Zakładka Plik (2010), aby wyświetlić rozwijaną listę, wybierz i kliknij Blisko Baza danych. iii. Do blisko dostępu, kliknij kartę Plik, przewiń w dół i wybierz Wyjdź.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Enum to klasa abstrakcyjna, która zawiera statyczne metody pomocnicze do pracy z wyliczeniami. Zwraca tablicę wartości wszystkich stałych określonego wyliczenia. object Parse(typ, string) Konwertuje ciąg reprezentujący nazwę lub wartość liczbową jednej lub więcej wyliczanych stałych na równoważny wyliczany obiekt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Posiadanie własnej nazwy domeny, strony internetowej i adresów e-mail zapewni Tobie i Twojej firmie bardziej profesjonalny wygląd. Innym powodem, dla którego firma rejestruje nazwę domeny, jest ochrona praw autorskich i znaków towarowych, zdolność budowania wiarygodności, zwiększenie świadomości marki i pozycjonowanie w wyszukiwarkach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Teddy, próbując przekonać Tilly, by przyznała, że mimo wszystko nie jest przeklęta, wskakuje do silosu, który, jak sądzi, jest pełen pszenicy. (Widzieliśmy, jak wskoczył do niego wcześniej. To po prostu rzecz, którą ludzie w tym mieście robią. Tyle że silos jest wypełniony sorgo, które jest mniej gęste niż pszenica, więc Teddy tonie jak kamień i tonie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Afordancja to relacja między właściwościami obiektu a możliwościami agenta, która określa, w jaki sposób obiekt może być używany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Odłącz zasilanie obwodu. Krok 2: Zainstaluj skrzynkę ścienną z podwójnym przełącznikiem i poprowadź kabel zasilający. Krok 3: Poprowadź kable z puszki ściennej do lokalizacji opraw oświetleniowych. Krok 4: Dołącz pigtaile do przełączników. Krok 5: Połącz przewody uziemiające. Krok 6: Podłącz gorące przewody zasilające. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Six Sigma mające na celu doskonalenie procesu, określane również jako DMAIC, są dość bezpośrednie i proste. Zdefiniuj problem. Stwórz opis problemu, opis celów, kartę projektu, wymagania klienta i mapę procesu. Zmierz bieżący proces. Przeanalizuj przyczynę problemów. Popraw proces. Kontrola. Ostatnio zmodyfikowany: 2025-01-22 17:01

Laravel ma specjalną krótką funkcję pomocniczą do pokazywania zmiennych – dd() – oznacza „Dump and Die”, ale nie zawsze jest to wygodne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Niejawne przyznanie OAuth2 jest wariantem innych przyznań autoryzacji. Umożliwia klientowi uzyskanie tokena dostępu (oraz id_token w przypadku korzystania z OpenId Connect) bezpośrednio z punktu końcowego autoryzacji, bez kontaktowania się z punktem końcowym tokena ani uwierzytelniania klienta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za pomocą właściwości serwera drukarki można zarządzać formularzami, portami drukarki, sterownikami i różnymi ustawieniami związanymi z drukarką, tj. włączać lub wyłączać powiadomienia informacyjne dla drukarek lokalnych lub sieciowych. Rozwiń Serwery drukarek i kliknij prawym przyciskiem myszy nazwę swojego komputera i wybierz Właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01