Wymień jeden lub oba wkłady atramentowe wskazane przez stan wkładu na panelu przednim. Włącz drukarkę, jeśli nie jest jeszcze włączona. Opuść tacę wyjściową, sięgnij do wnętrza drukarki, chwyć za uchwyt, a następnie opuść drzwiczki dostępu do wkładów atramentowych. Poczekaj, aż drukarka będzie bezczynna i cicha, zanim przejdziesz dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jerozolima. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnica: Usługa zorientowana na połączenie i usługa bezpołączeniowy Protokół zorientowany na połączenie nawiązuje połączenie i sprawdza, czy wiadomość została odebrana, czy nie i wysyła ponownie, jeśli wystąpi błąd, podczas gdy protokół usługi bezpołączeniowej nie gwarantuje dostarczenia wiadomości. Ostatnio zmodyfikowany: 2025-01-22 17:01

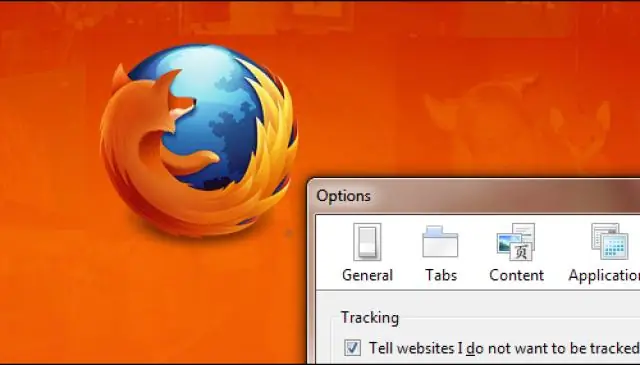

Zainstaluj Firefox OS na komputerze Otwórz zainstalowaną przeglądarkę Firefox na swoim komputerze. Przejdź do strony internetowej i wybierz „Dodaj do Firefoksa”. Po pobraniu zainstaluj dodatek. Po instalacji wybierz Firefox Menu -> Web Developer -> Firefox OS Simulator. Teraz zobaczysz pulpit nawigacyjny Firefox OS. 6.Domyślnie Symulator jest zatrzymany. Ostatnio zmodyfikowany: 2025-01-22 17:01

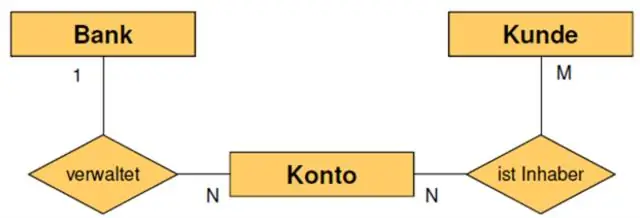

Modele danych składają się z jednostek, które są obiektami lub pojęciami, o których chcemy śledzić dane, i stają się tabelami w bazie danych. Produkty, dostawcy i klienci to przykłady potencjalnych jednostek w modelu danych. Relacje między jednostkami mogą być jeden do jednego, jeden do wielu lub wiele do wielu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Token dostępu reprezentuje autoryzację określonej aplikacji do dostępu do określonych części danych użytkownika. Tokeny dostępu muszą być poufne podczas przesyłania i przechowywania. Jedynymi stronami, które powinny kiedykolwiek zobaczyć token dostępu, są sama aplikacja, serwer autoryzacji i serwer zasobów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź jest bardzo prosta: „biegacz” to stara nazwa „skanera”. Wszystko, co musisz wiedzieć o różnych skanerach SonarQube, jest dostępne w części Skanery w oficjalnej dokumentacji. Jeśli utkniesz w Javie 7, możesz użyć: SonarQube Runner (sonar-runner) do wersji 5.5 SonarQube. Ostatnio zmodyfikowany: 2025-01-22 17:01

NSOperationQueue. NSOperationQueue reguluje równoczesne wykonywanie operacji. Działa jako kolejka priorytetowa, tak że operacje są wykonywane mniej więcej w sposób pierwszy przyszedł, pierwszy wyszedł, przy czym te o wyższym priorytecie (NSOperation. queuePriority) wyprzedzają te o niższym priorytecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Maksymalna liczba maszyn wirtualnych, które może zawierać usługa w chmurze, to 50. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strategia marketingowa GoPro wykorzystuje media społecznościowe do promocji, tworzenia wartości produktu i interakcji z konsumentem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pisząc esej naukowy, wysuwasz argument: proponujesz tezę i przedstawiasz argumentację, używając dowodów, która sugeruje, dlaczego teza jest prawdziwa. Kiedy kontr-argumentujesz, rozważasz możliwy argument przeciwko swojej tezie lub jakiś aspekt swojego rozumowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

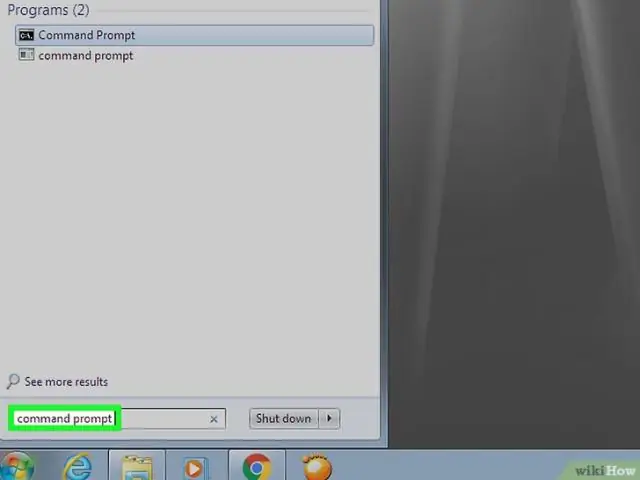

W systemie Windows 7 nie ma interfejsu użytkownika do usuwania pamięci podręcznej plików offline (pamięci podręcznej CSC). Usuń pamięć podręczną plików trybu offline Windows 7 Otwórz Edytor rejestru (wykonaj polecenie Regedit z okna Uruchom) Przejdź do tego klucza: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCscParameters. Jeśli klucz parametrów nie istnieje w CSC, możesz go dodać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wspomniałem powyżej, na iPhonie 6 i nowszych, przycisk Uśpij/Obudź znajduje się po prawej stronie urządzeń, gdzie u góry. A jeśli Twój iPhone to wcześniejsze modele, możesz znaleźć przycisk Uśpij/Obudź na górze urządzeń, po prawej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jako aplikacja do przesyłania wiadomości WhatsApp nie jest bardzokonfigurowalny. Możesz jednak zmienić tapetę czatu, przechodząc do Ustawienia> Czaty> Tapeta czatu i wybierając własną. Jeśli chcesz przeczytać o innych funkcjach coolWhatsApp, zapoznaj się z naszym postem na temat używania pogrubienia, kursywy i przekreśleń. Ostatnio zmodyfikowany: 2025-01-22 17:01

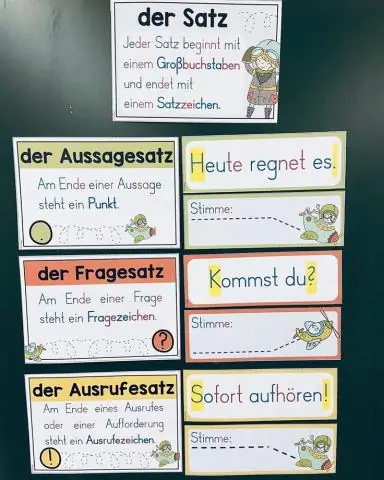

Zdania pytające są zwykle używane do wykonywania czynności mowy polegających na bezpośrednim zadaniu pytania lub prośbie, ale są również używane do przekazywania takich czynności mowy pośrednio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Lightsail to najprostszy sposób na rozpoczęcie pracy z AWS dla programistów, którzy po prostu potrzebują wirtualnych serwerów prywatnych. Lightsail zawiera wszystko, czego potrzebujesz do szybkiego uruchomienia projektu – maszynę wirtualną, pamięć masową opartą na SSD, transfer danych, zarządzanie DNS i statyczny adres IP – za niską, przewidywalną cenę. Ostatnio zmodyfikowany: 2025-01-22 17:01

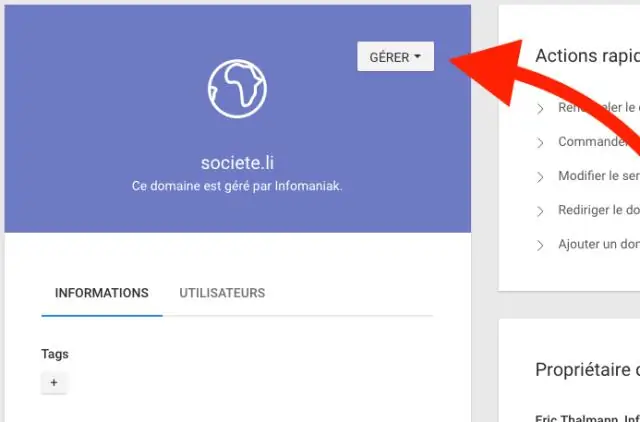

Zmień serwery nazw dla moich domen Zaloguj się do Centrum kontroli domen GoDaddy. Wybierz nazwę domeny z listy, aby uzyskać dostęp do strony Ustawienia domeny. Przewiń w dół do Ustawienia dodatkowe i wybierz Zarządzaj DNS. W sekcji Serwery nazw wybierz Zmień. Wybierz opcję, która najbardziej Ci odpowiada: Wybierz Zapisz lub Połącz, aby zakończyć aktualizacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Słowo „czcionka” pojawiło się w latach 80. XVII wieku w odniesieniu do „kompletnego zestawu znaków o określonej kroju pisma i wielkości pisma”. Po raz pierwszy zostało użyte przez europejskie odlewnie czcionek, które produkowały do druku kroje z metalu i drewna. TL; DR „Font” pochodzi ze starofrancuskiego fondre, co oznacza „roztopić się”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Unieważnienie dotyczy certyfikatów ważnych czasowo, które muszą zostać unieważnione przed datą ich wygaśnięcia. Technicznie możliwe jest usunięcie wygasłych certyfikatów, ale upewnij się, że nigdy nie będziesz chciał sprawdzić, czy zostały wydane w przeszłości. Gdy zostaną usunięte, znikną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pojawi się monit, jeśli film nie jest w obsługiwanym formacie. Maksymalny rozmiar pliku to 512 MB dla TweetVideo, ale możesz przesłać wideo dłuższe niż 2 minuty i 20 sekund i przyciąć je przed umieszczeniem wideo w serwisie Twitter. Uzupełnij swoją wiadomość i kliknij Tweetuj, aby udostępnić swój Tweeti wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hologram 3D definiuje się jako projekcję 3D, która swobodnie znajduje się w przestrzeni i jest widoczna dla wszystkich, bez potrzeby używania okularów 3D. Holografia to kolejny etap fotografii i konwencjonalnego filmu, a jej trójwymiarowość stwarza zupełnie nowe możliwości zastosowania, np. do prezentacji produktu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest mcrypt? Rozszerzenie mcrypt zastępuje polecenie crypt systemu UNIX. Te polecenia służą do szyfrowania plików w systemach UNIX i Linux. Rozszerzenie php-mcrypt służy jako interfejs między PHP a mcrypt. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najlepsze karty SD SanDisk Extreme PRO SDXC UHS-I. Najlepsza wszechstronna karta SD w tej chwili, zarówno do plików Raw, jak i wideo 4K. Lexar Professional Class 10 UHS-II 2000X. SanDisk Extreme PRO SD UHS-II. Przekrocz SDXC UHS-II U3. Lexar Professional 633x SDHC / SDXC UHS-I. SanDisk Extreme. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cyfrowa kamera wideo, kamera wideo lub kamera cyfrowa to urządzenie, które nagrywa wideo w formatach, w tym Digital8, MiniDV, DVD, dysk twardy lub pamięć flash półprzewodnikową. Niektóre kamery cyfrowe mogą nawet nagrywać w wysokiej rozdzielczości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Celem planu bezpieczeństwa systemu (SSP) jest przedstawienie przeglądu wymagań bezpieczeństwa systemu i opisanie istniejących lub planowanych środków kontroli, obowiązków i oczekiwanego zachowania wszystkich osób mających dostęp do systemu. Jest to podstawowy składnik DITSCAP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wypełnienie to rezerwowe rozwiązanie przeglądarki, wykonane w języku JavaScript, które umożliwia działanie funkcji, które mają działać w nowoczesnych przeglądarkach w starszych przeglądarkach, np. w celu obsługi płótna (funkcja HTML5) w starszych przeglądarkach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows XP/Vista Niestety, nie ma łatwej drogi dla tych z Was, którzy przestali aktualizować do najnowszej wersji Windows. Użytkownicy systemów Windows XP i Vista muszą wykonać czystą instalację za pomocą kopii DVD systemu Windows 8.1. Żadne pliki ani programy z systemu Windows XP lub Vista nie zostaną przeniesione do systemu Windows 8.1. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie martw się już o pakowanie; Cel ma twoje plecy. Od okładek na paszporty po etui na pigułki, znajdziesz szeroki wybór akcesoriów podróżnych. Posiadamy również konwertery podróżne i zasilacze podróżne, które przydadzą się, jeśli wybierasz się w długą podróż. Ostatnio zmodyfikowany: 2025-01-22 17:01

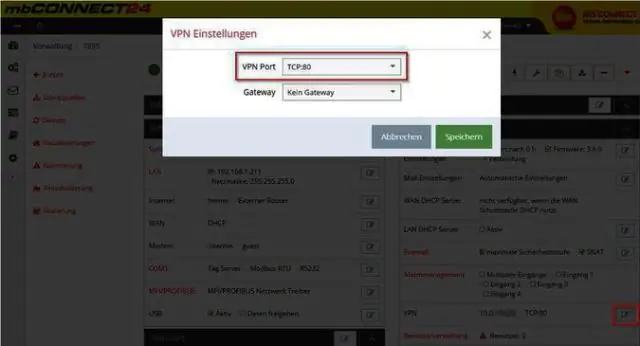

Mówiąc najprościej, domyślny port do korzystania z protokołu Remote Desktop Protocol to 3389. Ten port powinien być otwarty przez Zaporę systemu Windows, aby był dostępny dla protokołu RDP w sieci lokalnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykłady rozumowania dedukcyjnego Wszystkie delfiny są ssakami, wszystkie ssaki mają nerki; dlatego wszystkie delfiny mają nerki. Wszystkie liczby kończące się na 0 lub 5 są podzielne przez 5. Wszystkie ptaki mają pióra, a wszystkie rudziki są ptakami. Jazda po oblodzonych ulicach jest niebezpieczna. Wszystkie koty mają wyostrzony węch. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lastlog to program dostępny w większości dystrybucji Linuksa. Formatuje i drukuje zawartość pliku dziennika ostatniego logowania, /var/log/lastlog (który jest zwykle bardzo rzadkim plikiem), w tym nazwę logowania, port oraz datę i godzinę ostatniego logowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

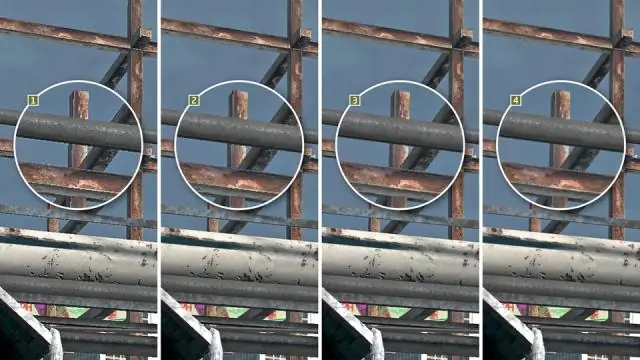

MSAA 8x jest najbardziej wydajny, ale ma najczystsze krawędzie. TXAA to mieszanka MSAA i FXAA, niektórzy przysięgają, że jest najczystsza, podczas gdy inni sprzeciwiają się temu, ponieważ wykorzystuje rozmyty aspekt FXAA. Ostatnio zmodyfikowany: 2025-01-22 17:01

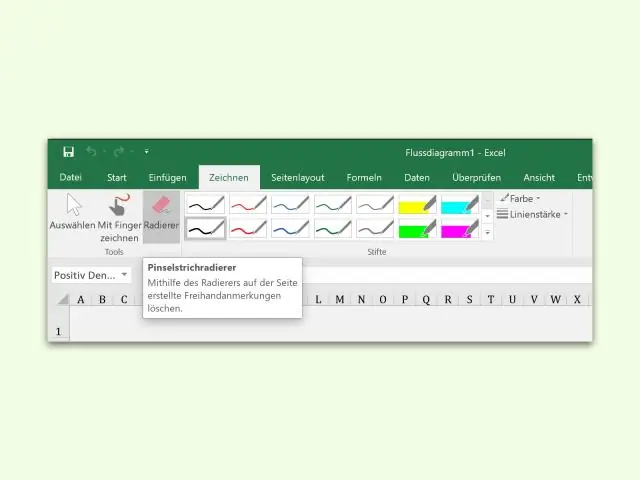

Gdzie jest narzędzie Gumka w MS Word?Zaznacz tekst lub grafikę z formatowaniem, które chcesz wymazać. Jeśli nie została jeszcze wybrana, kliknij kartę „Strona główna” na wstążce. Jest to litera „A” z gumką na przodzie. Ostatnio zmodyfikowany: 2025-01-22 17:01

10-literowe słowa, które zaczynają się od automatycznej automatyzacji. automobilowy. autonomiczny. samochód. autoimmunologiczny. autologiczny. automatyzm. autogeniczny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sieć dostarczania treści lub sieć dystrybucji treści (CDN) to geograficznie rozproszona sieć serwerów proxy i ich centrów danych. Celem jest zapewnienie wysokiej dostępności i wysokiej wydajności poprzez dystrybucję usług przestrzennie względem użytkowników końcowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja LEFT() MySQL LEFT() zwraca określoną liczbę znaków z lewej strony ciągu. Zarówno liczba, jak i łańcuch są podawane jako argumenty funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

CD-RW to rodzaj płyty CD, który umożliwia wypalanie wcześniej nagranych danych. Ten typ płyty różni się od standardowej płyty CD-R, ponieważ po wypaleniu danych na płycie CD-R nie można ponownie nagrać niczego na tej płycie. Używaj swojej płyty CD-RW w kółko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zobacz Dysk Zip i Floptical. (2) Wcześniejsza dyskietka 3,5-calowa opracowana przez IBM i dostępna na niektórych komputerach IBM. Dzięki pojemności 2,88 MB, napędy dyskietek Extra High Density (ED) były kompatybilne z dyskietkami 1,44 MB, które były standardową, powszechnie używaną dyskietką. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zapisać dane jako obiekt RData, użyj funkcji zapisu. Aby zapisać dane jako obiekt RDS, użyj funkcji saveRDS. W każdym przypadku pierwszym argumentem powinna być nazwa obiektu R, który chcesz zapisać. Następnie należy dołączyć argument pliku, który zawiera nazwę pliku lub ścieżkę do pliku, w którym chcesz zapisać zestaw danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rzeczy takie jak skrzydła i anteny mogą pomóc ci zidentyfikować robaka jako termita. Powinieneś także szukać oznak porażenia, takich jak kałuże i odchody. Spójrz na skrzydła i czułki. Termity mają 4 skrzydła. Zauważ, że termity tracą skrzydła po rojeniu, więc termit, na który patrzysz, może ich nie mieć. Ostatnio zmodyfikowany: 2025-01-22 17:01