Podsumowanie: aplikacje natywne i hybrydowe są instalowane w sklepie z aplikacjami, natomiast aplikacje internetowe to strony internetowe zoptymalizowane pod kątem urządzeń mobilnych, które wyglądają jak aplikacja. Zarówno aplikacje hybrydowe, jak i internetowe renderują strony internetowe HTML, ale aplikacje hybrydowe używają do tego przeglądarek osadzonych w aplikacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Bloki zaciskowe to złącza, które kończą pojedynczy przewód i łączą go z obwodem lub innym systemem. Innym typem zacisków są listwy zaciskowe ze śrubami do przytrzymywania włożonego kabla z jednej strony i wtyczką z drugiej, dzięki czemu blok można włożyć w złącze żeńskie (umożliwia to wymianę na gorąco). Ostatnio zmodyfikowany: 2025-01-22 17:01

ESN. Stały 32-bitowy numer osadzony przez producenta, który jednoznacznie identyfikuje urządzenie do komunikacji bezprzewodowej. ESN są najczęściej używane w telefonach i urządzeniach wykorzystujących technologię CDMA. Telefony GSM używają podobnego rodzaju kodu zwanego IMEI. Ostatnio zmodyfikowany: 2025-06-01 05:06

Usługa Azure Wyszukiwanie poznawcze zwraca wyniki wyszukiwania na podstawie co najmniej jednego wprowadzonego terminu wraz z aktualizacjami struktury nawigacji aspektowej. W Azure Wyszukiwanie poznawcze nawigacja aspektowa jest konstrukcją jednopoziomową z wartościami aspektów i liczbą wyników znalezionych dla każdego z nich. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć podręczna jest przydatna, gdy co najmniej dwa komponenty muszą wymieniać dane, a komponenty wykonują transfer z różnymi prędkościami. Pamięć podręczna rozwiązuje problem transferu, zapewniając bufor pośredniej prędkości między komponentami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Snaptube jest bezpieczny i czysty, a nie wirusy lub złośliwe oprogramowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Birmingham City FC #20 / Pomocnik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Monitorowanie pasywne to technika wykorzystywana do przechwytywania ruchu z sieci poprzez kopiowanie ruchu, często z portu rozpiętości lub portu lustrzanego, albo za pośrednictwem podsłuchu sieciowego. Może być stosowany w zarządzaniu wydajnością aplikacji do analizy trendów wydajności i analizy predykcyjnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prefiks uni- co oznacza „jeden” jest ważnym przedrostkiem w języku angielskim. Na przykład przedrostek uni- dał początek słowom unicycle, uniform i unisono. Być może najłatwiejszym sposobem zapamiętania, że jedno- znaczy „jeden” jest słowo jednorożec lub mitologiczny koń, który miał „jeden” róg. Ostatnio zmodyfikowany: 2025-01-22 17:01

W informatyce kompilacja just-in-time (JIT) (również dynamiczne tłumaczenie lub kompilacje w czasie wykonywania) to sposób wykonywania kodu komputerowego, który obejmuje kompilację podczas wykonywania programu – w czasie wykonywania – zamiast przed wykonaniem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Cóż, możesz zrootować swój telefon z Androidem i zainstalować system Android. Ale to unieważnia gwarancję. Ponadto jest to skomplikowane i nie każdy może zrobić. Jeśli chcesz korzystać z "standardowego Androida" bez rootowania, istnieje sposób, aby się zbliżyć: zainstaluj własne aplikacje Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

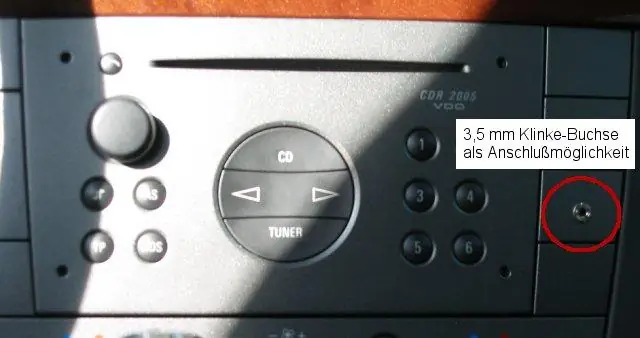

Wejście liniowe to gniazdo audio znajdujące się w urządzeniu audio, które można wykorzystać do połączenia z innym urządzeniem wyjściowym audio lub mikrofonem. Podstawową funkcją gniazda wejścia liniowego jest pomoc w nagrywaniu dźwięku lub manipulowanie przychodzącym dźwiękiem. Wejście liniowe jest również znane jako wejście dźwięku, wejście audio lub wejście mikrofonowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Te pliki dziennika są zwykle zapisywane w skompresowanym folderze o nazwie Panther. (Dokładna lokalizacja folderu Panther, gdy uaktualnienie nie powiedzie się, zależy od etapu, na którym Instalator był w momencie wystąpienia awarii). Jeśli Instalator nie powiedzie się i powróci do poprzedniej wersji systemu Windows, pliki dziennika są przechowywane w folderze o nazwie $windows. Ostatnio zmodyfikowany: 2025-06-01 05:06

Instalacja w przeglądarce Chrome dla systemu operacyjnego Windows Uruchomiony zostanie kreator importu certyfikatów. Wybierz plik certyfikatu i zakończ kreatora. Zainstalowany certyfikat zostanie wyświetlony w zakładce „Zaufane główne urzędy certyfikacji”. Ostatnio zmodyfikowany: 2025-01-22 17:01

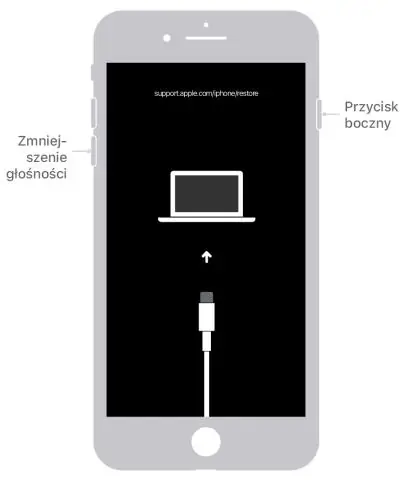

Rozwiązanie Naciśnij i przytrzymaj przycisk zmniejszania głośności podczas uruchamiania. Tryb awaryjny został pomyślnie wprowadzony, jeśli tryb awaryjny pojawi się w lewym dolnym rogu. Uruchom ponownie urządzenie, aby wyjść z trybu awaryjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

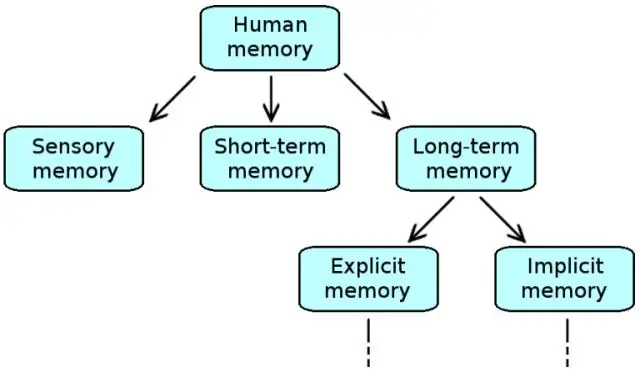

Pamięć niejawna jest czasami określana jako pamięć nieświadoma lub pamięć automatyczna. Pamięć niejawna wykorzystuje przeszłe doświadczenia do zapamiętywania rzeczy bez myślenia o nich. Przykłady obejmują użycie zielonego do zapamiętania trawy i czerwonego do zapamiętania jabłka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z Wikipedii, wolnej encyklopedii. Teorie rozwoju dotyczące uczenia się z dziedziny nauki sugerują, że ludzie rodzą się z mechanizmami w mózgu, które wspierają i ukierunkowują uczenie się na szerokim poziomie, niezależnie od rodzaju poznawanych informacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jury przyznało Apple 533,3 mln dolarów za naruszenie przez Samsung tzw. patentów projektowych i 5,3 mln dolarów za naruszenie tzw. patentów użytkowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

A) Tak, Redmi 5A obsługuje karty SIM 4G w obu gniazdach SIM. Jednak w danym momencie możesz mieć tylko jedną kartę SIM podłączoną do sieci 4G. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączmy klucz i zamek Zamek w tym kontekście odnosi się do serca osoby, która się zakochuje, a klucz odnosi się do osoby, która jest w posiadaniu szczytowej cechy miłości tej osoby. Ostatnio zmodyfikowany: 2025-06-01 05:06

Google Takeout (Google Takeaway w niektórych językach, w samej witrynie o nazwie „Pobierz swoje dane”) to projekt Google Data Liberation Front, który umożliwia użytkownikom produktów Google, takich jak YouTube i Gmail, eksportowanie swoich danych do pliku archiwum do pobrania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wskazówka APPEND mówi optymalizatorowi, aby wykonał wstawianie ścieżki bezpośredniej, co poprawia wydajność operacji INSERT.. SELECT z kilku powodów: Dane są dołączane na końcu tabeli, zamiast próbować wykorzystać istniejące wolne miejsce w Tabela. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instalacja GitLab Zainstaluj i skonfiguruj niezbędne zależności. Dodaj repozytorium pakietów GitLab i zainstaluj pakiet. Przejdź do nazwy hosta i logowania. Skonfiguruj swoje preferencje komunikacyjne. Zainstaluj i skonfiguruj niezbędne zależności. Dodaj repozytorium pakietów GitLab i zainstaluj pakiet. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby uruchomić powłokę cbq: Otwórz okno poleceń w węźle Couchbase Server z włączoną usługą zapytań. Wpisz polecenie, aby uruchomić interaktywną powłokę zapytań: W systemach Linux: $ /opt/couchbase/bin/cbq. W systemach OS X: $ /Aplikacje/Couchbase Server. app/Contents/Resources/couchbase-core/bin/cbq. Ostatnio zmodyfikowany: 2025-01-22 17:01

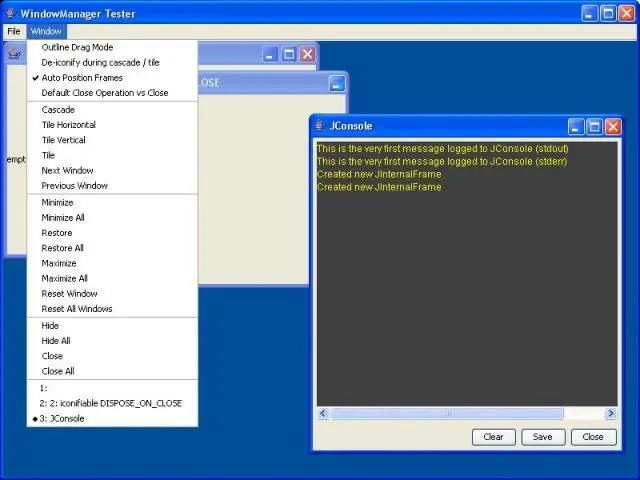

Swing to zestaw komponentów programowych dla programistów Java, które zapewniają możliwość tworzenia komponentów graficznego interfejsu użytkownika (GUI), takich jak przyciski i paski przewijania, które są niezależne od systemu okien dla określonego systemu operacyjnego. Komponenty Swing są używane z klasami Java Foundation Classes (JFC). Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do 'Ustawienia'→ następnie 'Aplikacje' i przewiń listę do Sklepu Google Play. Otwórz go i wybierz „Wyczyść pamięć podręczną”. Wróć i sprawdź, czy Sklep Play zaczyna działać. Jeśli błąd 910 nadal występuje, wróć do ustawień aplikacji i wykonaj te same czynności z danymi („Wyczyść dane”, „Wyczyść wszystko”). Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie SED w systemie UNIX oznacza edytor strumieniowy i może wykonywać wiele funkcji dotyczących plików, takich jak wyszukiwanie, znajdowanie i zastępowanie, wstawianie lub usuwanie. Chociaż najczęstszym zastosowaniem polecenia SED w systemie UNIX jest zastępowanie lub znajdowanie i zastępowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest plik IDMS? Snippet stworzony przez InDesign, program DTP służący do tworzenia profesjonalnych układów stron; zawiera podzbiór dokumentu, który zawiera jeden lub więcej obiektów i ich wzajemne położenie; służy do eksportowania i ponownego wykorzystywania części strony. Ostatnio zmodyfikowany: 2025-01-22 17:01

A (aplikacja hybrydowa) to aplikacja, która łączy elementy aplikacji natywnych i aplikacji internetowych. Ponieważ aplikacje hybrydowe dodają dodatkową warstwę między kodem źródłowym a platformą docelową, mogą działać nieco wolniej niż natywne lub internetowe wersje tej samej aplikacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Diagram sekwencji jest dobrym diagramem do wykorzystania w celu udokumentowania wymagań systemu i oczyszczenia projektu systemu. Powodem, dla którego diagram sekwencji jest tak użyteczny, jest to, że pokazuje logikę interakcji między obiektami w systemie w porządku czasowym, w którym zachodzą interakcje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdź adres URL, który chcesz usunąć. Kliknij prawym przyciskiem myszy tytuł strony, którą chcesz usunąć – jest to niebieski tekst tuż nad adresem URL w wynikach wyszukiwania. Kliknij Kopiuj adres łącza, aby skopiować adres URL do schowka. Wklej skopiowany adres URL do narzędzia do usuwania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ń = Alt + 0241. Ñ = Alt + 0209. ü = Alt + 0252. Ü = Alt + 0220. Ostatnio zmodyfikowany: 2025-01-22 17:01

2) SOAP jest bezpieczniejszy niż REST, ponieważ wykorzystuje do transmisji WS-Security wraz z Secure Socket Layer. 3) SOAP używa tylko XML do żądania i odpowiedzi. #4) SOAP jest pełny (nie bezstanowy), ponieważ przyjmuje całe żądanie jako całość, w przeciwieństwie do REST, który zapewnia niezależne przetwarzanie różnych metod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tor nie jest odporny na wirusy; po prostu podejmuje dodatkowe środki, aby zapobiec naruszeniu tożsamości i/lub komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parowanie akcesorium Bluetooth Przełącz akcesorium Bluetooth w tryb parowania, korzystając z dołączonej do niego instrukcji. Na Apple TV przejdź do Ustawienia > Piloty i urządzenia > Bluetooth. Apple TV wyszuka pobliskie akcesoria Bluetooth. Wybierz akcesorium Bluetooth. Jeśli zostaniesz o to poproszony, wprowadź czterocyfrowy kod lub PIN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze dzisiejsze oferty Nikon Coolpix P900 Ale duża specyfikacja to nie wszystko, co sprawia, że warto kupić P900. Ten aparat ma wyjątkowo dobrą stabilizację obrazu, która utrzymuje ten obiektyw powiększający drgania w linii. Chociaż kosztuje tyle, co niektóre lustrzanki cyfrowe klasy podstawowej, P900 pozwala Ci być bardzo blisko akcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

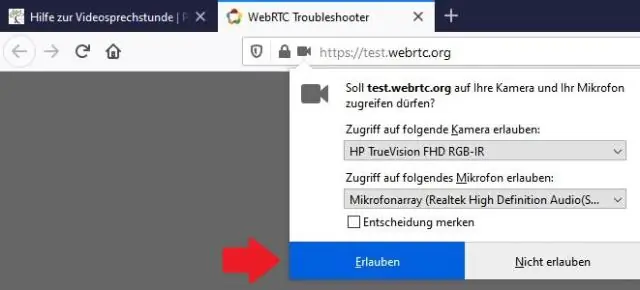

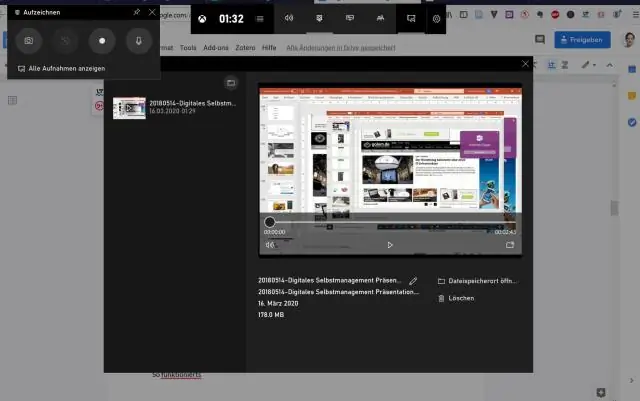

Nagrywanie webcastu z Internetu na komputerze jest możliwe przy użyciu oprogramowania firm trzecich. Masz dwie opcje, w zależności od rodzaju webcastu. Niektóre webcasty używają systemów, które nie dostarczają bezpośredniego adresu do webcastu, zamiast tego polegają na zastrzeżonym czytniku, który ładuje się w przeglądarce internetowej. Ostatnio zmodyfikowany: 2025-06-01 05:06

TargetNamespace='' - Ponieważ bieżący dokument XML jest schematem, ten atrybut definiuje przestrzeń nazw, do której ten schemat ma być kierowany lub do której ma walidować. xmlns='' - Definiuje domyślną przestrzeń nazw w bieżącym dokumencie dla wszystkich elementów bez prefiksu (np. bez yada: in). Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj przycisku Start w systemie Windows, aby uzyskać dostęp do menu. Następnie kliknij Panel sterowania, aby otworzyć aplikację Ustawienia komputera. Kliknij ikonę Ekran i sprawdź w Ustawieniach zaawansowanych, aby znaleźć opcję regulacji jasności. Ostatnio zmodyfikowany: 2025-06-01 05:06

4. Zresetuj iPhone'a bez ograniczeń Kod dostępu ziCloud Korzystając z komputera, przejdź do icloud.com/find. Zaloguj się przy użyciu swojego Apple ID i hasła. Znajdź i kliknij „Znajdź iPhone'a”. Kliknij „Wszystkie urządzenia”. Kliknij iPhone'a, który chcesz zresetować i kliknij „Wymaż iPhone'a”. Ostatnio zmodyfikowany: 2025-01-22 17:01