Drukowanie etykiet jest podobne do drukowania na innych rodzajach papieru, ale wprowadzenie kilku zmian w ustawieniach domyślnych zapewni najlepsze wyniki. Włącz drukarkę HP. Załaduj papier etykiet do drukarki. Jeśli masz drukarkę atramentową, przekartkuj papier i załaduj go do podajnika „w” stroną z etykietą skierowaną w dół. Ostatnio zmodyfikowany: 2025-01-22 17:01

ZFS zawiera dwie ekscytujące funkcje, które znacznie poprawiają wydajność operacji odczytu. Mówię o ARC i L2ARC. ARC oznacza adaptacyjną pamięć podręczną zastępczą. ARC to bardzo szybka pamięć podręczna znajdująca się w pamięci serwera (RAM). Ilość ARC dostępna na serwerze to zwykle cała pamięć z wyjątkiem 1 GB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Broker Mosquitto MQTT. Mosquitto to lekki broker komunikatów o otwartym kodzie źródłowym, który implementuje wersje MQTT 3.1.0, 3.1.1 i wersję 5.0. Został napisany w C przez Rogera Light i jest dostępny do bezpłatnego pobrania dla systemów Windows i Linux i jest projektem Eclipse. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostęp użytkownika do istniejących repozytoriów Przejdź do ustawień repozytorium dla repozytorium Bitbucket. Kliknij Dostęp użytkowników i grup w nawigacji po lewej stronie. Znajdź sekcję Użytkownicy na stronie, aby zobaczyć aktualną listę użytkowników z dostępem. Wpisz nazwę użytkownika lub adres e-mail w polu tekstowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

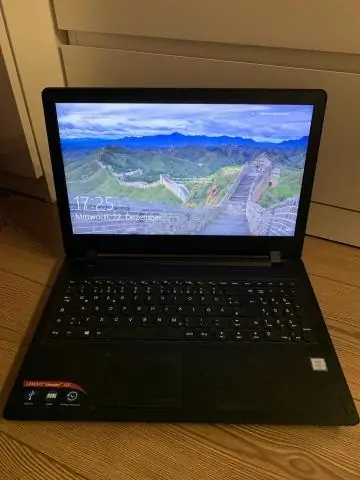

Jest również wyceniany znacznie powyżej podobnych laptopów konsumenckich. Bez HDMI, bez USB 3.0. Podsumowanie Lenovo ThinkPadT420 jest tak prosty i skromny, jak laptop biznesowy na powierzchni, wyposażony w większą wydajność, długi czas pracy baterii i elastyczny wybór portów pod maską. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skaner kodów kreskowych zwykle składa się z trzech różnych części, w tym systemu oświetlenia, czujnika i dekodera. Ogólnie rzecz biorąc, skaner kodów kreskowych „skanuje” czarno-białe elementy kodu kreskowego, podświetlając kod czerwonym światłem, które jest następnie przekształcane w pasujący tekst. Ostatnio zmodyfikowany: 2025-01-22 17:01

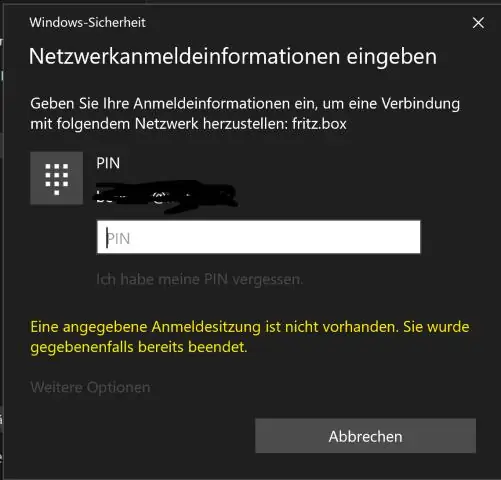

Podłączanie konsoli przez Ethernet podłącz port WAN routera do gniazda Ethernet w pokoju w akademiku. podłącz komputer do portów LAN routera. przejdź do dowolnej witryny na komputerze, co spowoduje wyświetlenie monitu o zalogowanie się za pomocą informacji NetID. po zakończeniu uruchom ponownie router i podłącz konsolę do portów LAN routera. Ostatnio zmodyfikowany: 2025-01-22 17:01

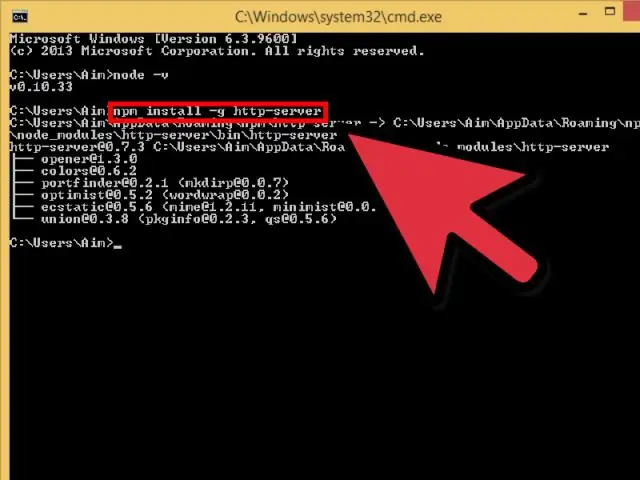

HTTP oznacza protokół przesyłania hipertekstu. HTTP jest podstawowym protokołem używanym przez sieć WWW i ten protokół określa sposób formatowania i przesyłania wiadomości oraz działania, które serwery internetowe i przeglądarki powinny podejmować w odpowiedzi na różne polecenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zalety pobierania próbek śnieżnej kuli Proces kierowania łańcuchowego umożliwia badaczowi dotarcie do populacji, które są trudne do pobrania przy użyciu innych metod pobierania próbek. Proces jest tani, prosty i opłacalny. Ta technika pobierania próbek wymaga niewielkiego planowania i mniejszej liczby pracowników w porównaniu z innymi technikami pobierania próbek. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kodowanie akustyczne to proces zapamiętywania czegoś, co słyszysz. Możesz używać akustyki, dodając dźwięk do słów lub tworząc piosenkę lub rytm. Przykładem akustyki może być nauka alfabetu czy tabliczki mnożenia. Jeśli mówisz coś na głos lub czytasz na głos, używasz akustyki. Ostatnio zmodyfikowany: 2025-01-22 17:01

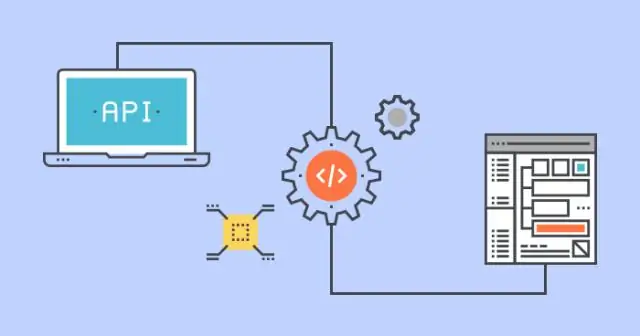

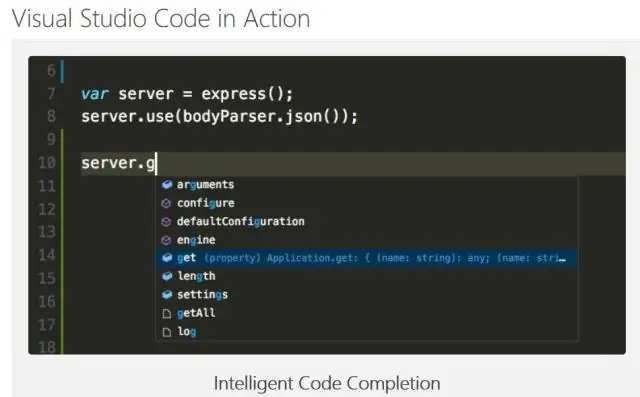

Węzeł. js jest używany głównie do nieblokujących serwerów sterowanych zdarzeniami ze względu na jego jednowątkowy charakter. Jest używany w tradycyjnych witrynach internetowych i usługach API zaplecza, ale został zaprojektowany z myślą o architekturach opartych na czasie rzeczywistym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Xiaomi MI-2. Dostępne również w wariancie wbudowanym 32 GB. Ostatnia aktualizacja: Miejsce: Chennai Delhi KalkutaMumbai Cena (USD) 691,24 USD Opis XiaomiMI-2 to smartfon z systemem Android 4.1 JellyBean i 8-megapikselową kamerą Auto Focus. Ostatnio zmodyfikowany: 2025-01-22 17:01

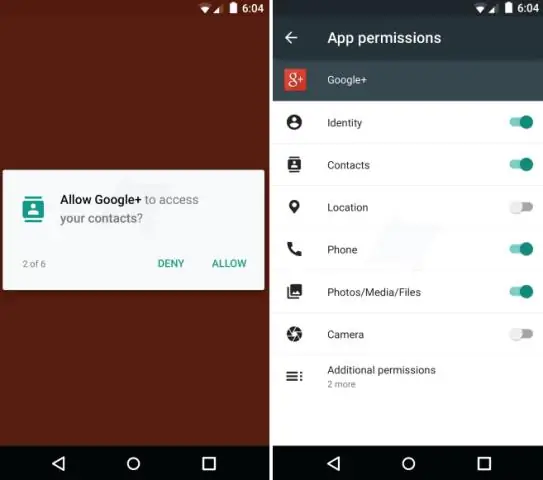

Poproś o treść uprawnień do aplikacji. Dodaj uprawnienia do manifestu. Sprawdź uprawnienia. Poproś o uprawnienia. Wyjaśnij, dlaczego aplikacja potrzebuje uprawnień. W razie potrzeby poproś o zostanie domyślnym programem obsługi. Poproś o uprawnienia, których potrzebujesz. Obsłuż odpowiedź na żądanie uprawnień. Zadeklaruj uprawnienia według poziomu API. Dodatkowe zasoby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mainframe Testing to testowanie usług oprogramowania i aplikacji opartych na MainframeSystems. Testowanie komputerów mainframe odgrywa aktywną rolę w rozwoju aplikacji i ma zasadnicze znaczenie dla ogólnych kosztów i jakości rozwoju. Testowanie mainframe jest częścią kompleksowych platform obejmujących pokrycie testami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przypadek użycia reprezentuje działania, które są wymagane do włączenia lub porzucenia celu. Scenariusz przypadku użycia to pojedyncza ścieżka przez przypadek użycia. Ten artykuł zawiera przykładowy przypadek użycia i niektóre diagramy ułatwiające wizualizację koncepcji. Przykładowy przypadek użycia. Większość przykładowych przypadków użycia jest bardzo prosta. Ostatnio zmodyfikowany: 2025-01-22 17:01

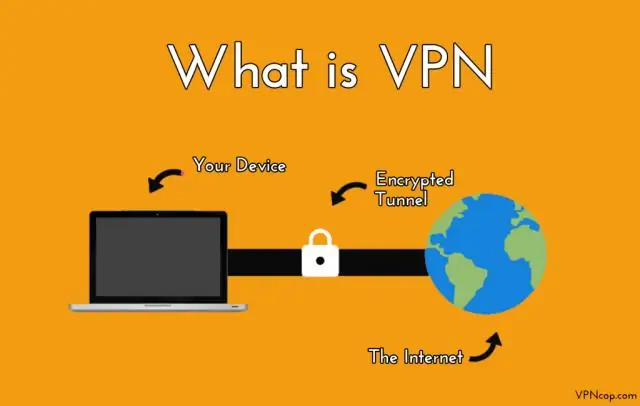

Dobra sieć VPN – skrót od Virtual PrivateNetwork – ma wiele zalet. Dobry VPN zabezpieczy również Twoje połączenie internetowe, ochroni Twoją prywatność i ukryje Twoją tożsamość, chroniąc Cię przed hakerami lub innymi osobami, które mogą próbować kontrolować Twoją aktywność online. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby uczyć umiejętności korzystania z informacji, skoncentruj się na skutecznych sposobach oceny jakości i wiarygodności informacji oraz uwzględnij strategie uczenia się, które przynoszą bardziej wiarygodne wyniki. Etyczne wykorzystanie zasobów cyfrowych. Ochrona w Internecie. Obsługa komunikacji cyfrowej. Cyberprzemoc. Ostatnio zmodyfikowany: 2025-01-22 17:01

Agent call center to osoba, która obsługuje przychodzące lub wychodzące połączenia klientów w firmie. Inne nazwy agenta callcenter obejmują przedstawiciela obsługi klienta (CSR), agenta contactcenter, telefonicznego przedstawiciela ds. sprzedaży lub serwisu (TSR), pracownika obsługi, współpracownika, operatora, kierownika ds. konta lub członka zespołu. Ostatnio zmodyfikowany: 2025-01-22 17:01

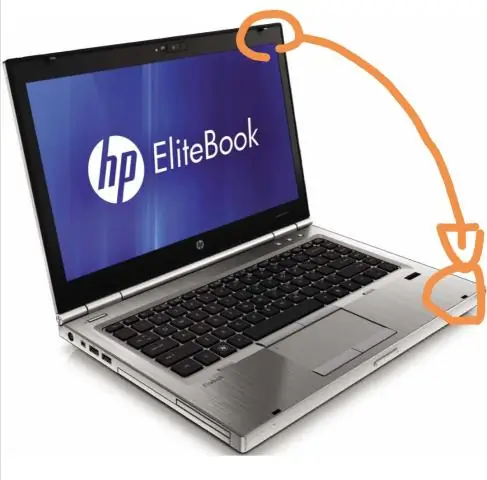

Pokrywa gniazda. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda getLogger() Javy. wykorzystaj. Logowanie. LogManager służy do pobrania określonego Loggera w tej instancji LogManager. Jeśli nie istnieje, ta metoda zwraca wartość null. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zacznijmy samouczek. Uruchom Key Manager i wygeneruj certyfikat klienta. Przejdź do zakładki Klucze > Klucze klienta, a następnie kliknij przycisk Generuj. Wprowadź szczegóły certyfikatu klienta. Wypełnij pola w oknie dialogowym Generuj klucz klienta. Wyeksportuj certyfikat klienta. Sprawdź swój nowo utworzony certyfikat klienta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom ponownie urządzenie. Natychmiast naciśnij klawisz, gdy pojawi się następujący komunikat „= Konfiguracja systemu”. Naciśnij klawisze, gdy komputer otworzy ekran konfiguracji systemu. Ta czynność wyłącza tryb produkcyjny na płycie systemowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

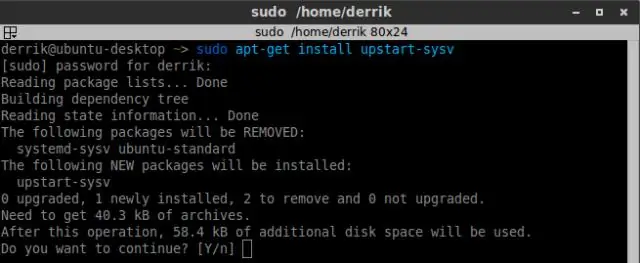

Upstart to oparty na zdarzeniach zamiennik demona /sbin/init, który obsługuje uruchamianie zadań i usług podczas rozruchu, zatrzymywanie ich podczas zamykania i nadzorowanie ich podczas pracy systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

YouTube nie ukrywa paska stanu. Co powinienem zrobić? Użyj niestandardowej pamięci ROM i włącz funkcję rozszerzonego pulpitu na pasku stanu ukrycia. Użyj dowolnej aplikacji innej firmy, aby ją ukryć. Może występować problem z urządzeniem, zazwyczaj YouTube automatycznie ukrywa stan, gdy wideo jest odtwarzane na pełnym ekranie. Spróbuj raz zrestartować urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączanie i wyłączanie powiadomień Na komputerze otwórz Gmaila. W prawym górnym rogu kliknij Ustawienia Ustawienia. Przewiń w dół do sekcji „Powiadomienia na pulpicie”. Wybierz Powiadomienia o nowej poczcie włączone, Ważne powiadomienia o poczcie włączone lub Powiadomienia o poczcie wyłączone. U dołu strony kliknij Zapisz zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tryb agresywny może być używany w negocjacjach VPN fazy 1, w przeciwieństwie do trybu głównego. Tryb agresywny bierze udział w mniejszej liczbie wymian pakietów. Tryb agresywny jest zwykle używany w przypadku sieci VPN dostępu zdalnego (użytkownicy zdalni). Możesz także użyć trybu agresywnego, jeśli jeden lub obaj peery mają dynamiczne zewnętrzne adresy IP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prawdopodobieństwo i statystyka to powiązane dziedziny matematyki, które zajmują się analizą względnej częstotliwości zdarzeń. Prawdopodobieństwo dotyczy przewidywania prawdopodobieństwa przyszłych zdarzeń, podczas gdy statystyka obejmuje analizę częstotliwości zdarzeń przeszłych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest piaskownica listonosza? Postman Sandbox jest potężnym środowiskiem wykonawczym napisanym w JavaScript, więc każdy skrypt, który napiszesz do uruchomienia w Postman, musi być w JavaScript podobny do testów, które uruchamiamy w samouczku o testach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest REST API API to interfejs programowania aplikacji. REST określa, jak wygląda API. Każdy adres URL jest nazywany żądaniem, a dane odesłane do Ciebie nazywane są odpowiedzią. Punkt końcowy (lub trasa) to żądany adres URL. Główny punkt końcowy jest punktem początkowym interfejsu API, z którego żądasz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacja Lenovo Vantage to aplikacja Microsoft UWP, ponieważ jest dostępna w sklepie Microsoft Store i nie wyświetla się w programie i funkcjach. Sposobem na odinstalowanie aplikacji Microsoft Store jest zlokalizowanie jej w menu Start, a następnie kliknięcie prawym przyciskiem myszy na jej ikonę i wybranie Odinstaluj z menu kontekstowego, które się pojawi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otterbox Symmetry to przyzwoita obudowa. Tył obudowy jest jednak dość śliski, więc ślizga się nieco bardziej niż Otterbox Commuter. Również rogi są śliskie, co oznacza, że istnieje większa szansa, że etui wypadnie z ręki. Mając to na uwadze, jest to dobry przypadek dla anofficedwellera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak utworzyć ramkę docelową w dokumencie programu Word. Użytkownicy mogą określić ramkę, w której będzie wyświetlany dokument docelowy lub strona internetowa danego hiperłącza. Mogą to zrobić za pomocą funkcji ramki docelowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

T lub F: naciśnij Ctrl+strzałka w prawo, aby przenieść punkt wstawiania na początek następnego słowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

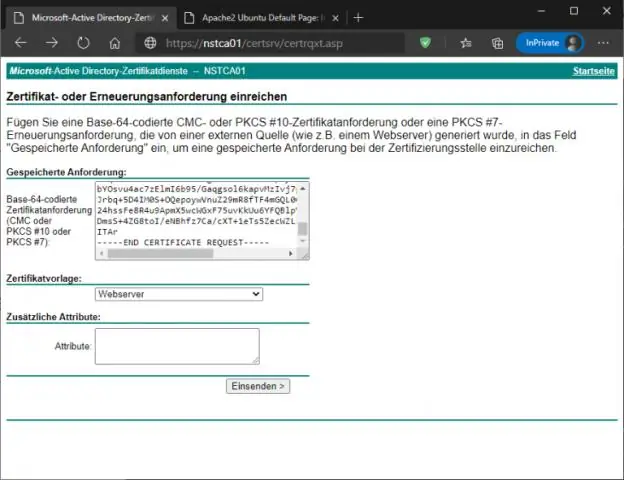

Usługi certyfikatów w usłudze Active Directory (AD CS) Według firmy Microsoft AD CS to „rola serwera, która umożliwia tworzenie infrastruktury kluczy publicznych (PKI) i zapewnianie kryptografii klucza publicznego, certyfikatów cyfrowych i podpisów cyfrowych dla organizacji”. Ostatnio zmodyfikowany: 2025-01-22 17:01

W zastosowaniach wrażliwych na prąd elektryczny można znaleźć kilka kolorowych gniazdek. Czerwone gniazda służą do zasilania podtrzymywanego bateryjnie - należy do nich podłączyć krytyczny sprzęt do podtrzymywania życia, ale sprzęt niekrytyczny nie powinien zużywać energii z akumulatora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zbiór danych zawiera informacje o próbce. Zbiór danych składa się z przypadków. Skrzynie to nic innego jak przedmioty w kolekcji. Każda sprawa ma jeden lub więcej atrybutów lub cech, zwanych zmiennymi, które są cechami spraw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj okna Dostosuj, aby zdefiniować własne klawisze skrótów do otwierania często używanych okien. Aby uzyskać dostęp do okna, wybierz Narzędzia Moje skróty Dostosuj. Zakładka Lista zawiera listę wszystkich klawiszy skrótów i okien, do których te klawisze są przydzielone. Na karcie Alokacja wybierasz skróty klawiszowe dla wybranych okien. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij przycisk „Start” i wpisz „Opcje internetowe”, a następnie naciśnij „Enter”. Kliknij kartę „Połączenia”, a następnie „Ustawienia LAN”. Odznacz „Użyj serwera proxy dla swojej sieci LAN” i dwukrotnie kliknij „OK”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prawie całe oprogramowanie open source jest oprogramowaniem wolnym, ale są wyjątki. Po pierwsze, niektóre licencje open source są zbyt restrykcyjne, więc nie kwalifikują się jako licencje wolne. Na przykład „Open Watcom” nie jest wolny, ponieważ jego licencja nie pozwala na tworzenie zmodyfikowanej wersji i korzystanie z niej prywatnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

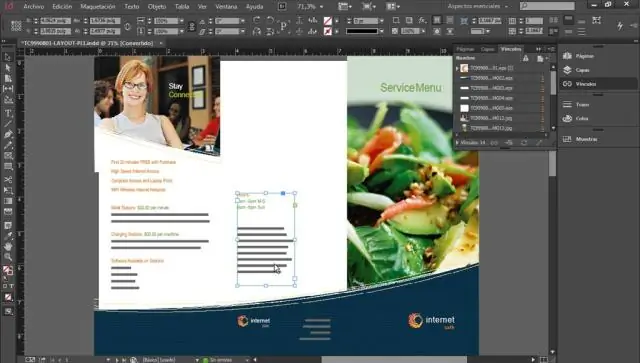

Pobierz bezpłatną wersję próbną Firma Adobe oferuje bezpłatną siedmiodniową wersję próbną najnowszej wersji programu Photoshop, którą możesz uruchomić w dowolnym momencie. To pobieranie będzie działać zarówno w systemie MacOS, jak i Windows 10, o ile masz kilka GB miejsca na aplikację i powiązane oprogramowanie. Ostatnio zmodyfikowany: 2025-06-01 05:06