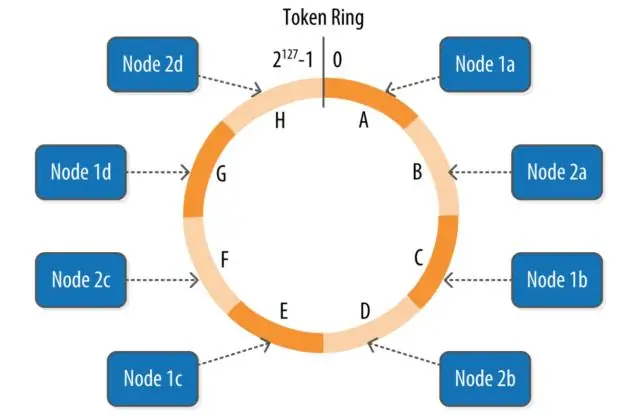

Token w Cassandrze to wartość skrótu. Gdy spróbujesz wstawić dane do Cassandry, użyje on algorytmu do mieszania klucza podstawowego (który jest kombinacją klucza partycji i kolumny klastrowania tabeli). Zakres tokenów dla danych to 0 – 2^127. Każdy węzeł w klastrze Cassandra lub „pierścieniu” otrzymuje początkowy token. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tak, gwarancje Apple na komputery są międzynarodowe. WAŻNE OGRANICZENIE DOTYCZĄCE USŁUGI IPHONE, IPAD I APPLE TV. Apple może ograniczyć serwis gwarancyjny dla iPhone'a, iPada i Apple TV do kraju, w którym Apple lub jego Autoryzowani Dystrybutorzy pierwotnie sprzedali urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dbconfig. Plik xml (znajdujący się w głównym katalogu macierzystym JIRA) definiuje wszystkie szczegóły dotyczące połączenia z bazą danych JIRA. Ten plik jest zwykle tworzony przez uruchomienie kreatora konfiguracji JIRA w nowych instalacjach JIRA lub przez skonfigurowanie połączenia z bazą danych za pomocą narzędzia konfiguracyjnego JIRA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skytap, aby zapewnić samoobsługową, wielodostępną usługę Azure obsługującą wszystkie systemy operacyjne IBM Power, w tym AIX, IBM i i Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powolne i ciągłe chłodzenie do 35°C na godzinę zapewnia równomierne chłodzenie rdzenia i stref powierzchniowych, a tym samym zapobiega narastaniu nowych napięć przy niezmienionej mikrostrukturze i wytrzymałości mechanicznej materiału. Ostatnio zmodyfikowany: 2025-01-22 17:01

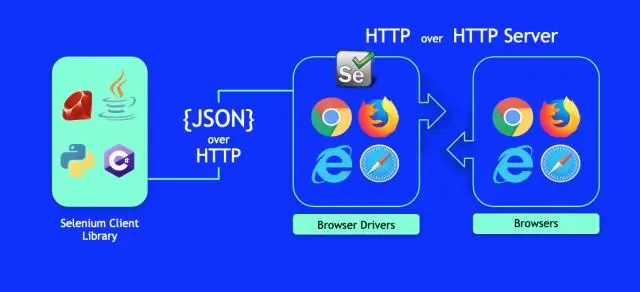

Zacznijmy więc od najnowszego wydania Selenium Webdriver, czyli wersji 3.0. W tej wersji wprowadzono wiele nowych funkcji. Skupiało się głównie na odseparowaniu podstawowego interfejsu API od implementacji sterownika klienta. Ostatnio zmodyfikowany: 2025-01-22 17:01

ASUS Smart Gesture to inteligentny sterownik touchpada, który pomaga kontrolować bardziej precyzyjne gesty, w tym stukanie, przewijanie, przeciąganie, klikanie i nie tylko. Ostatnio zmodyfikowany: 2025-01-22 17:01

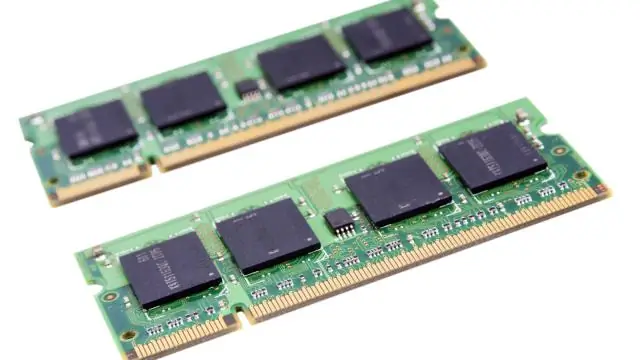

Dostęp losowy odnosi się do możliwości losowego dostępu do danych. Przeciwieństwem dostępu losowego jest dostęp sekwencyjny. Aby przejść z punktu A do punktu Z w systemie sekwencyjnego dostępu, musisz przejść przez wszystkie punkty pośredniczące. W systemie o swobodnym dostępie możesz przejść bezpośrednio do punktu Z. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij klawisze Shift + Control + Opcja po lewej stronie klawiatury i przycisk zasilania i przytrzymaj je wszystkie. Zwolnij wszystkie cztery przyciski jednocześnie, a następnie naciśnij przycisk zasilania, aby włączyć Macon. Na MacBookach z wymienną baterią odłącz Maca od źródła zasilania i wyjmij baterię. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto 10 najlepszych bezprzewodowych kamer bezpieczeństwa w 2020 roku: Arlo Pro 3: Najlepsza kamera bezprzewodowa. Wyze Cam Pan: Najlepszy budżetowy aparat do wnętrz. Canary Pro: Najlepsza inteligentna kamera domowa. Google Nest Cam IQ Indoor: najlepsza zaawansowana technologicznie kamera. Ostatnio zmodyfikowany: 2025-01-22 17:01

SAN FRANCISCO (KGO) - Kolejne odcięcie zasilania PG&E w zakresie bezpieczeństwa publicznego ma wpływ na tysiące klientów w North Bay. Oczekuje się, że odcięcie wpłynie na co najmniej 50 000 klientów w całej Północnej Kalifornii. Oto lista wszystkich hrabstw, miast i klientów, którzy prawdopodobnie będą dotknięci awariami w środę. Ostatnio zmodyfikowany: 2025-01-22 17:01

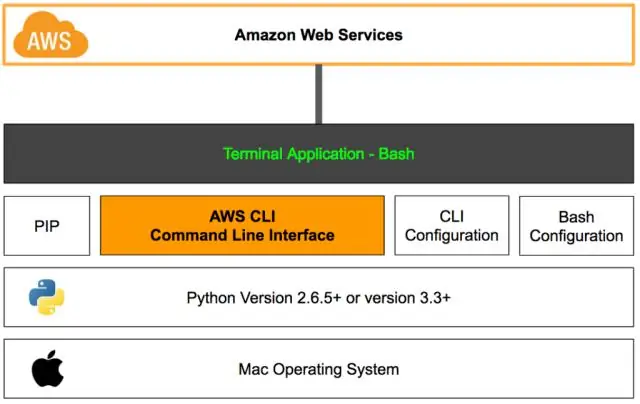

AWS CLI w wersji 2 to najnowsza główna wersja AWS CLI, która obsługuje wszystkie najnowsze funkcje. Niektóre funkcje wprowadzone w wersji 2 nie są wstecznie kompatybilne z wersją 1 i musisz dokonać aktualizacji, aby uzyskać dostęp do tych funkcji. AWS CLI w wersji 2 jest dostępny do zainstalowania tylko jako dołączony instalator. Ostatnio zmodyfikowany: 2025-01-22 17:01

Audacity Pobierz i zainstaluj Audacity. Kliknij Edytuj, Otwórz, wybierz plik do skompresowania i kliknij OK. Kliknij Oceń projektu i wybierz niższą wartość. Kliknij strzałkę rozwijaną obok nazwy pliku audio i wybierz Podziel ścieżkę stereo, wybierz Mono, klikając listę rozwijaną obok dwóch ścieżek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ciągła integracja i ciągłe dostarczanie to procesy, w których Twój zespół programistów wprowadza częste zmiany kodu, które są wpychane w głównej gałęzi, zapewniając jednocześnie, że nie ma to wpływu na żadne zmiany wprowadzane przez programistów pracujących równolegle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyjść z konsoli virsh z wiersza poleceń powłoki w systemie Linux: Aby wyjść z sesji konsoli virsh, wpisz CTRL + Shift, a następnie]. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rejestrowanie asynchroniczne może poprawić wydajność aplikacji, wykonując operacje we/wy w osobnym wątku. Log4j 2 wprowadza szereg ulepszeń w tym obszarze. Asynchronous Loggers to nowy dodatek w Log4j 2. Ich celem jest powrót z połączenia do Loggera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skopiuj zdjęcia do katalogu w komputerze, a następnie odłącz czytnik kart SIM od komputera. Podłącz iPhone'a do portu USB. Telefon zostanie rozpoznany jako urządzenie pamięci masowej USB. Otwórz folder „Zdjęcia” iPhone'a i przeciągnij zdjęcia zapisane w kroku 4 do folderu. Ostatnio zmodyfikowany: 2025-01-22 17:01

RFC 7159 został opublikowany w marcu 2014 i aktualizuje RFC 4627. Oznacza to, że w RFC 7159 „null” (a także „true” i „false”) stają się poprawnym tekstem JSON. Tak więc zserializowana wartość tekstu JSON obiektu o wartości null jest rzeczywiście „null”. Niestety nie wszystkie parsery / deserializatory JSON obsługują parsowanie ciągu „null”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wystarczy zrobić kilka zdjęć w trybie seryjnym (przytrzymać spust migawki podczas robienia zdjęcia), a następnie zaimportować zestaw do Burstio. Możesz edytować długość, a następnie wyeksportować jako animowany GIF lub wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Backset” to odległość od przodu zamka do środka wrzeciona, jak pokazano tutaj. Prawie WSZYSTKIE domowe zamki wpuszczane i zatrzaski rurowe są dostarczane z dornmasem o długości 44 mm lub 57 mm. Odpowiadają one rozmiarom koperty 2,1/2' lub 3' w jednostkach imperialnych. Zamki komercyjne (DIN) mają dornmas 60 mm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełącznik pośredni może być używany jako przełącznik jednokierunkowy lub dwukierunkowy (ale jest droższy, więc normalnie nie byłby do tego używany). Przełącznik dwukierunkowy może być używany jako przełącznik jednokierunkowy lub przełącznik dwukierunkowy. Są często używane jako oba. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przegląd. Dystrybucja Anaconda zawiera 1500 pakietów wybranych z PyPI, a także pakiet conda i menedżer środowiska wirtualnego. Zawiera również graficzny interfejs użytkownika, Anaconda Navigator, jako graficzną alternatywę dla interfejsu wiersza poleceń (CLI). Ostatnio zmodyfikowany: 2025-01-22 17:01

S (setuid) oznacza ustawienie ID użytkownika podczas wykonywania. Jeśli bit setuid włączył plik, użytkownik wykonujący ten plik wykonywalny otrzymuje uprawnienia osoby lub grupy, która jest właścicielem pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hortonworks Data Platform (HDP) to bogata w zabezpieczenia, gotowa do pracy w przedsiębiorstwach, otwarta dystrybucja Apache Hadoop oparta na scentralizowanej architekturze (YARN). HDP odpowiada na potrzeby danych w spoczynku, zasila aplikacje klienckie w czasie rzeczywistym i zapewnia niezawodne analizy, które pomagają przyspieszyć podejmowanie decyzji i innowacje. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najłatwiejszą metodą zarabiania monet naCointiply jest użycie kranu. Na pulpicie nawigacyjnym kliknij przycisk akcji „Rzuć i wygraj” i rozwiąż Captcha. Możesz rzucać raz na godzinę i mieć szansę na wygranie do 100 000 monet! Otrzymasz premię w wysokości 35 monet, jeśli wyrzucisz liczbę pierwszą. Ostatnio zmodyfikowany: 2025-06-01 05:06

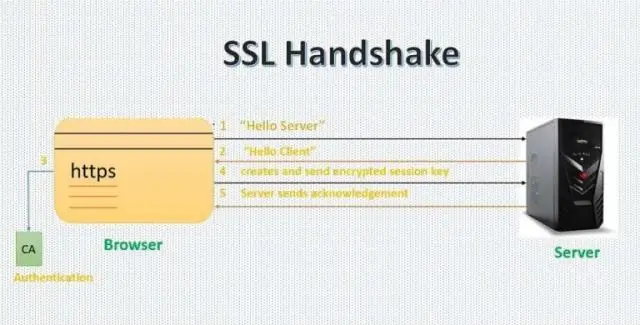

Uzgadnianie w Socket.IO jest jak każdy inny uścisk dłoni związany z informatyką. Jest to proces negocjacji, który w Socket. Sprawa IO decyduje o tym, czy klient może się połączyć, a jeśli nie, odmawia połączenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mac Lethal jest zarówno absurdalnie utalentowanym technicznym raperem, jak i nieskruszonym głupcem, co oznacza, że jest dobry w wirusowych wyczynach kaskaderskich, takich jak demonstrowanie kilkudziesięciu stylów rapu w krótkich odstępach czasu lub szybkie rapowanie o gotowaniu naleśników podczas gotowania naleśników. Ostatnio zmodyfikowany: 2025-01-22 17:01

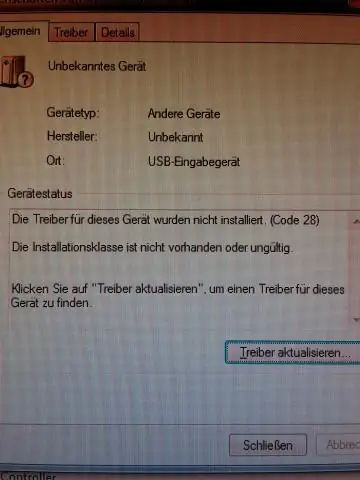

HID = Human Interface Device (zwykle używane w odniesieniu do urządzeń peryferyjnych, takich jak klawiatury i myszy) Z tego widać, że urządzenia zgodne z HID to najprawdopodobniej niektóre urządzenia wejściowe lub inne podłączone do komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest przegląd kodu? Code Review lub Peer Code Review to akt świadomego i systematycznego spotykania się z innymi programistami w celu wzajemnego sprawdzania kodu pod kątem błędów i wielokrotnie wykazano, że przyspiesza i usprawnia proces tworzenia oprogramowania, jak niewiele innych praktyk. Ostatnio zmodyfikowany: 2025-06-01 05:06

Możliwość serializacji konfliktów jest definiowana przez równoważność z harmonogramem szeregowym (brak nakładających się transakcji) z tymi samymi transakcjami, tak że oba harmonogramy mają te same zestawy odpowiednich chronologicznie uporządkowanych par sprzecznych operacji (te same relacje pierwszeństwa odpowiednich sprzecznych operacji). Ostatnio zmodyfikowany: 2025-01-22 17:01

Creo jest używane w wielu gałęziach przemysłu, w tym w motoryzacji, lotnictwie, sprzęcie przemysłowym, maszynach ciężkich, zaawansowanych technologiach i innych. W przeciwieństwie do Solidworks i Solid Edge, Creo jest używane przez firmy każdej wielkości. Ostatnio zmodyfikowany: 2025-01-22 17:01

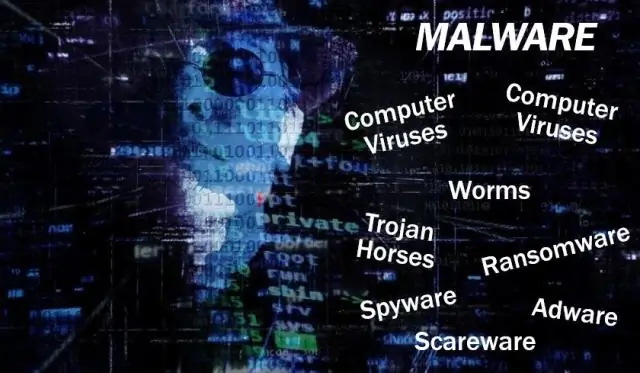

Złośliwe oprogramowanie to skrót od „złośliwego oprogramowania”. Przykłady typowego złośliwego oprogramowania obejmują wirusy, robaki, trojany, oprogramowanie szpiegujące, oprogramowanie reklamowe i oprogramowanie ransomware. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmiana nazwy użytkownika GitHub W prawym górnym rogu dowolnej strony kliknij swoje zdjęcie profilowe, a następnie kliknij Ustawienia. Na lewym pasku bocznym kliknij Ustawienia konta. W sekcji „Zmień nazwę użytkownika” kliknij Zmień nazwę użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Autodesk Inventor to oprogramowanie do projektowania mechanicznego 3D, opracowane przez firmę Autodesk do tworzenia cyfrowych prototypów 3D. Służy do projektowania mechanicznego 3D, komunikacji projektowej, tworzenia oprzyrządowania i symulacji produktów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opcja bazy danych READ_COMMITTED_SNAPSHOT określa zachowanie domyślnego poziomu izolacji READ COMMITTED, gdy izolacja migawki jest włączona w bazie danych. Jeśli nie określisz jawnie READ_COMMITTED_SNAPSHOT ON, READ COMMITTED jest stosowany do wszystkich transakcji niejawnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kształt rombu powstaje poprzez wydrukowanie trójkąta, a następnie odwróconego trójkąta. Odbywa się to za pomocą zagnieżdżonych pętli for. Ostatnio zmodyfikowany: 2025-01-22 17:01

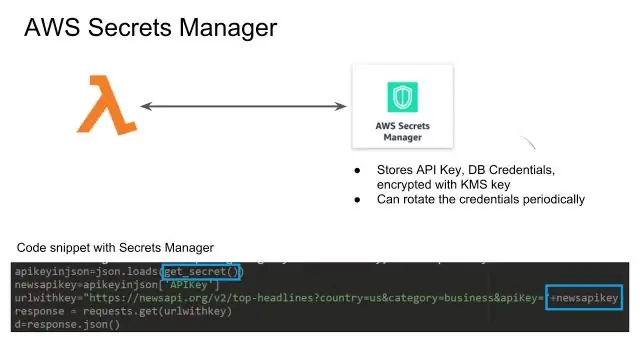

AWS Secrets Manager to usługa zarządzania sekretami, która pomaga chronić dostęp do aplikacji, usług i zasobów IT. Ta usługa umożliwia łatwą rotację, zarządzanie i pobieranie poświadczeń bazy danych, kluczy API i innych tajnych danych w całym ich cyklu życia. Ostatnio zmodyfikowany: 2025-01-22 17:01

SPD jest przeznaczony do ograniczania przejściowych przepięć pochodzenia atmosferycznego i kierowania fal prądowych do ziemi, tak aby ograniczyć amplitudę tego przepięcia do wartości, która nie jest niebezpieczna dla instalacji elektrycznej oraz elektrycznej aparatury rozdzielczej i sterowniczej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na szczęście możesz automatycznie usunąć nieużywane instrukcje importu. Z działań kontekstowych (alt + enter) wybierz „Optymalizuj importy”, a IntelliJ IDEA usunie wszystkie nieużywane importy z kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zamienić zdjęcia w obrazy akwarelowe Otwórz plik w Photoshopie i odblokuj BackgroundLayer. Przekształć zdjęcie w inteligentny obiekt. Kliknij prawym przyciskiem myszy warstwę 0 i wybierz Konwertuj na inteligentny obiekt. Otwórz Galerię filtrów. Przejdź do górnego menu i wybierz Filtr> Filtruj Galeria. Graj z dostosowaniami. Ostatnio zmodyfikowany: 2025-01-22 17:01