DbSet w Entity Framework 6. Klasa DbSet reprezentuje zestaw jednostek, których można używać do operacji tworzenia, odczytu, aktualizacji i usuwania. Klasa kontekstu (pochodząca z DbContext) musi zawierać właściwości typu DbSet dla jednostek, które mapują do tabel i widoków bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według Google spersonalizowane wyszukiwanie daje im możliwość dostosowania wyników wyszukiwania na podstawie poprzednich 180 dni historii wyszukiwania użytkownika, która jest połączona z anonimowym plikiem cookie w przeglądarce. Gdy się zalogujesz, Google przechowuje Twoją historię online w Google, a wyszukiwanie jest jeszcze bardziej spersonalizowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Delegacja: focusin/focusout Skupienie i rozmycie zdarzeń nie rozmywa się. Powyższy przykład nie działa, ponieważ gdy użytkownik koncentruje się na danym, zdarzenie fokusu wyzwala tylko te dane wejściowe. Nie bulgocze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oznacza to, że program uruchamiający Twój telefon „Stock Android” został zatrzymany z powodu jakiegoś błędu/problemu z optymalizacją. Aby rozwiązać ten problem, musisz zainstalować inny program uruchamiający ze sklepu Play i ustawić go jako domyślny program uruchamiający. Ostatnio zmodyfikowany: 2025-01-22 17:01

Internet rzeczy (IoT) odnosi się do sieci urządzeń, które są ze sobą połączone oraz z Internetem i są w stanie komunikować się ze sobą i wymieniać dane. Kiedy internet rzeczy jest zintegrowany z nowymi technologiami, IoT może stać się mądrzejszy i bardziej produktywny. Ostatnio zmodyfikowany: 2025-06-01 05:06

Sztuczna trawa zyskuje popularność – i reputację przyjaznej dla środowiska, ponieważ nie wymaga wody, nawozu ani koszenia. Poza tym najnowsza generacja sztucznej trawy często wygląda wystarczająco dobrze, by nas oszukać, że jest prawdziwa. Inny czytelnik zauważył: „Sztuczna murawa jest bardzo gorąca. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zresetować hasło routera: W polu adresu przeglądarki wpisz www.routerlogin.net. Kliknij Anuluj. Wprowadź numer seryjny routera. Kliknij Kontynuuj. Wprowadź zapisane odpowiedzi na pytania zabezpieczające. Kliknij Kontynuuj. Wprowadź nowe hasło i potwierdź. Ostatnio zmodyfikowany: 2025-01-22 17:01

Costco oferuje plany telefonów komórkowych Verizon, AT&T, T-Mobile i Sprint w ponad 500 kioskach w swoich klubach magazynowych, które są obsługiwane przez firmę o nazwie Wireless Advocates. Plany są identyczne z tym, co oferują przewoźnicy, ale przedstawiciel handlowy będzie z Tobą współpracować, aby znaleźć najlepszego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Canon T5 nie jest pełnoklatkowy. Gdzie czujnik pełnej klatki ma wymiary 36x24mm. T5 jest jednak nadal przyzwoitym aparatem i faktycznie zdarza się, że przycięty czujnik jest preferowany w stosunku do pełnej klatki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Deweloper: Czerwony Kapelusz; Korporacja Oracle. Ostatnio zmodyfikowany: 2025-01-22 17:01

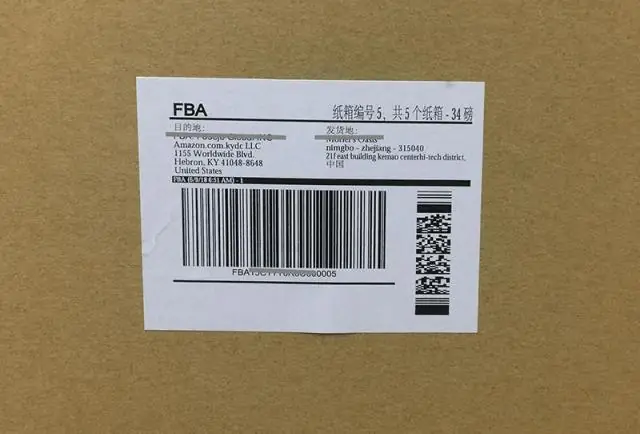

Wymagania dotyczące papieru etykietowego. Wszystkie kody kreskowe Amazon muszą być wydrukowane czarnym tuszem na białych, nieodblaskowych etykietach z usuwalnym klejem. Wymiary muszą wynosić od 1 cal x 2 cale do 2 cale x 3 cale (na przykład 1 cal x 3 cale lub 2 cale x 2 cale). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć f-string, poprzedź go literą „ f”. Sam ciąg znaków można sformatować w podobny sposób, jak w przypadku str. format(). F-strings zapewniają zwięzły i wygodny sposób osadzania wyrażeń Pythona w literałach ciągów do formatowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenie NAT przekazuje ruch z instancji w prywatnej podsieci do internetu lub innych usług AWS, a następnie wysyła odpowiedź z powrotem do instancji, podczas gdy brama internetowa jest używana do zezwalania zasobom w twoim VPC na dostęp do internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najłatwiejszym sposobem na złapanie pająków w domu jest założenie lepkiej pułapki. Wszystko, co musisz zrobić, to nałożyć coś lepkiego na płaski przedmiot, na przykład taśmę dwustronną na kartce. Alternatywnie możesz kupić gotowe pułapki samoprzylepne w sklepie z narzędziami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiadomość lub ramka składa się głównie z ID (identyfikatora), który reprezentuje priorytet wiadomości i maksymalnie ośmiu bajtów danych. Wiadomość jest przesyłana szeregowo do magistrali w formacie non-return-to-zero (NRZ) i może być odbierana przez wszystkie węzły. Ostatnio zmodyfikowany: 2025-01-22 17:01

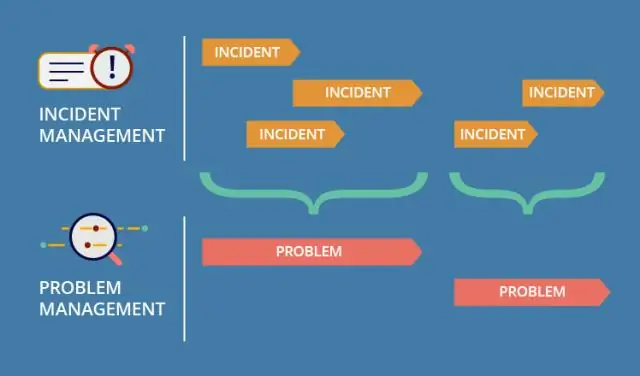

Tak więc MI polega na uznaniu, że normalne zarządzanie incydentami i problemami nie wystarczy. Poważny incydent to ogłoszenie stanu wyjątkowego. Poważny incydent jest w połowie drogi między normalnym incydentem a katastrofą (gdzie rozpoczyna się proces zarządzania ciągłością usług IT). Ostatnio zmodyfikowany: 2025-01-22 17:01

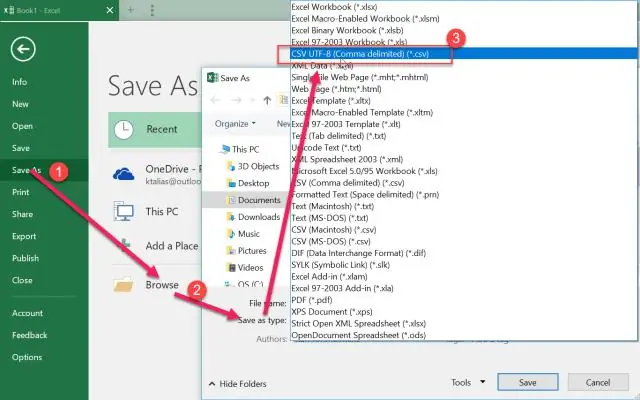

Co to jest kodowanie UTF-8? Znak w UTF-8 może mieć długość od 1 do 4 bajtów. UTF-8 może reprezentować dowolny znak w standardzie Unicode i jest również wstecznie kompatybilny z ASCII. Jest to najbardziej preferowane kodowanie dla wiadomości e-mail i stron internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Command + Option + Space, aby otworzyć Spotlight w oknie Findera. Escape, aby wyczyścić pole wyszukiwania lub zamknąć menu Spotlight. Command + Return, aby otworzyć lokalizację pierwszego elementu wyszukiwania. Command+I, aby uzyskać informacje o wyszukiwanym elemencie. Ostatnio zmodyfikowany: 2025-01-22 17:01

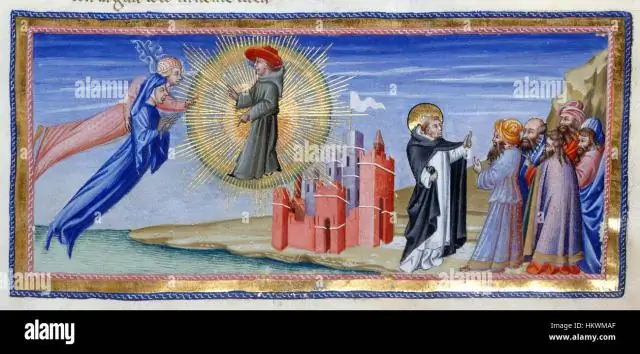

Beatrycze i Dantego. Beatrice była prawdziwą miłością Dantego. W swojej Vita Nova Dante ujawnia, że po raz pierwszy zobaczył Beatrice, gdy jego ojciec zabrał go do domu Portinari na imprezę pierwszomajową. W ten sposób zasnął i miał sen, który stał się tematem pierwszego sonetu w La Vita Nuova. Ostatnio zmodyfikowany: 2025-06-01 05:06

B. 1 Tworzenie grafiki Utwórz obiekt JFrame, czyli okno zawierające kanwę. Utwórz obiekt Drawing (który jest kanwą), ustaw jego szerokość i wysokość, a następnie dodaj go do ramki. Spakuj ramkę (zmień jej rozmiar) tak, aby pasowała do płótna i wyświetl ją na ekranie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ludzie Media (umiejętność korzystania z mediów i informacji dla klasy 11) 1. Media drukowane - Medium, które wykorzystuje wszelkie materiały drukowane (gazety, czasopisma itp.) do przekazywania informacji. Ma średni zakres odbiorców i wykorzystuje wizualny tekst lub obrazy. -Pozostaje jako podstawowa pomoc/narzędzie nauczycieli i uczniów w nauce w klasie (książki). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak sprawdzić status zgłoszenia problemu? Zadzwoń pod numer 1 800-288-2747. Postępuj zgodnie z instrukcjami, aby zweryfikować swoje informacje, aż usłyszysz „To jest menu główne”. Po dojściu do menu głównego naciśnij 3, aby wyświetlić „Problemy bez sygnału wybierania lub inne problemy związane z lokalną naprawą i konserwacją”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja i użycie Znacznik służy do opisu terminu/nazwy na liście opisów. Tag jest używany w połączeniu z (definiuje listę opisów) i (definiuje terminy/nazwy). Wewnątrz tagu możesz umieszczać akapity, podziały wierszy, obrazy, linki, listy itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kalkulator rozmiaru telewizora do odległości i nauka Rozmiar Szerokość Wysokość 65' 56,7' 144,0 cm 31,9' 81,0 cm 70' 61,0' 154,9 cm 34,3' 87,1 cm 75' 65,4' 166,1 cm 36,8' 93,5 cm 80' 69,7' 177,0 cm 39,2' 99,6 cm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz po prostu połączyć ciąg 'n'times, możesz to zrobić łatwo, używając s = 'Hi' * 10. Innym sposobem wykonania operacji dołączania ciągów jest utworzenie listy i dodanie ciągów do listy. Następnie użyj funkcji string join(), aby połączyć je ze sobą w celu uzyskania ciągu wynikowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto najlepszy sposób na znalezienie relacji klucza obcego we wszystkich bazach danych. W SQL Server Management Studio wystarczy kliknąć prawym przyciskiem myszy tabelę w eksploratorze obiektów i wybrać opcję „Wyświetl zależności”. To da ci dobry punkt wyjścia. Pokazuje tabele, widoki i procedury, które odwołują się do tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

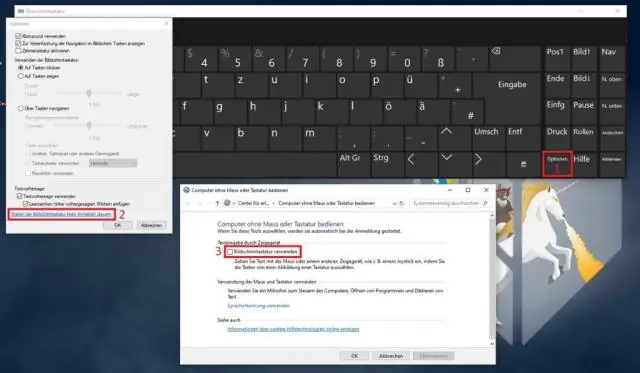

Wpisz słowo kluczowe „netplwiz” na ekranie startowym. C. Na stronie kont użytkowników odznacz opcję „Użytkownicy muszą wprowadzić nazwę użytkownika i hasło, aby korzystać z tego komputera” i kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić datę ważności certyfikatu, uruchom następujące polecenie: Linux. # echo | openssl s_client -connect example.com:443 -servername example.com 2>/dev/null | openssl x509 -noout -daty. notBefore=14 lutego 00:00:00 2017 GMT. Okna. Otwórz Wiersz Poleceń jako Administrator i wykonaj następujące polecenie:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zmienić termin dostawy z USPS? Twój obecny adres. Numer artykułu z zawiadomienia o dostawie pozostawiony przez dostawcę. Wybierz „Paczka” z menu rozwijanego „Jaki jest typ poczty?” Wprowadź datę próby dostawy. Poproś o dostawę w przyszłości. Wybierz „Prześlij”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Otwórz broszurę w programie Microsoft Word. Kliknij dwukrotnie dokument programu Word, który służy jako szablon broszury. Kliknij Plik. Kliknij Drukuj. Wybierz drukarkę. Skonfiguruj drukowanie dwustronne. Zmień orientację papieru. Kliknij Drukuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfiguracja HTTPS w Twojej witrynie jest bardzo łatwa, wystarczy wykonać 5 prostych kroków: Hostuj z dedykowanym adresem IP. Kup certyfikat. Aktywuj certyfikat. Zainstaluj certyfikat. Zaktualizuj swoją witrynę, aby korzystała z protokołu HTTPS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Serwer WWW, taki jak Apache Http Server, może wykonywać wiele zadań. Obejmują one reguły przepisywania, hosting wirtualny, kontrolę bezpieczeństwa modów, odwrotny serwer proxy, weryfikację SSL, uwierzytelnianie i autoryzację oraz wiele innych, w zależności od Twoich potrzeb i pragnień. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firma Apple po cichu wprowadziła międzynarodową gwarancję na swoje telefony w Indiach, co oznacza, że osoby, które kupiły iPhone'y w USA lub innym kraju poza Indiami, również otrzymają przywileje gwarancyjne. Ale jest pewien haczyk. Gwarancja dotyczy tylko iPhone'ów odblokowanych fabrycznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cena Huawei P20 i P20 Pro Ten wysokiej klasy telefon będzie kosztował 1695 euro za model z 6 GB pamięci RAM i 256 GB pamięci masowej, podczas gdy model 6 GB/512 GB będzie kosztował aż 2095 euro. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zmienianie istniejącego hasła Zaloguj się do GitHub. W prawym górnym rogu dowolnej strony kliknij swoje zdjęcie profilowe, a następnie kliknij Ustawienia. Na pasku bocznym ustawień użytkownika kliknij opcję Bezpieczeństwo. W sekcji „Zmień hasło” wpisz stare hasło, silne nowe hasło i potwierdź nowe hasło. Kliknij Aktualizuj hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 sposoby tworzenia kopii zapasowej całego dysku twardego w narzędziu Linux Gnome Disk Utility. Być może najbardziej przyjaznym dla użytkownika sposobem tworzenia kopii zapasowej dysku twardego w systemie Linux jest użycie narzędzia Gnome Disk Utility. Clonezilla. Popularnym sposobem tworzenia kopii zapasowych dysków twardych w systemie Linux jest użycie Clonezilli. DD. Są szanse, że jeśli kiedykolwiek używałeś Linuksa, w pewnym momencie natkniesz się na polecenie dd. SMOŁA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak znaleźć swoje zdjęcia na iPadzie 1Dotknij aplikacji Zdjęcia na ekranie głównym. 2Dotknij lub zsuń zdjęcie, które chcesz wyświetlić. 3Aby przeglądać kolekcje obrazów, stuknij w Albumy, Wydarzenia, Twarze lub Miejsca u góry ekranu iPada. 4Mając pojedyncze zdjęcie na ekranie, dotknij obrazu, aby otworzyć elementy sterujące obrazem na górze i na dole ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

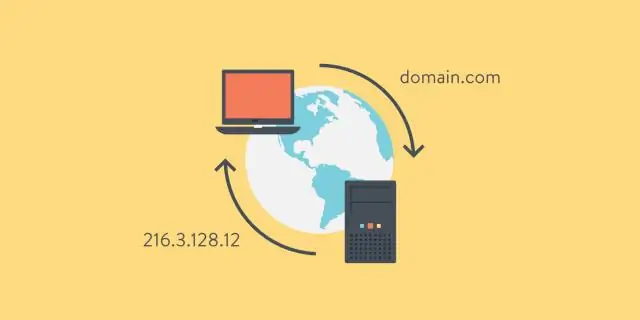

DNS wykorzystuje hierarchię do zarządzania systemem rozproszonych baz danych. Drzewo DNS ma pojedynczą domenę na szczycie struktury zwaną domeną główną. Kropka lub kropka (.) to oznaczenie domeny głównej. Poniżej domeny głównej znajdują się domeny najwyższego poziomu, które dzielą hierarchię DNS na segmenty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informatyka komputerowa (CIT) to wykorzystanie i badanie komputerów, sieci, języków komputerowych i baz danych w organizacji w celu rozwiązywania rzeczywistych problemów. Kierunek przygotowuje studentów do programowania aplikacji, sieci, administracji systemami i tworzenia internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W kulturze programowania i hakowania, scriptkiddie, skiddie lub skid to osoba niewykwalifikowana, która używa skryptów lub programów opracowanych przez innych do atakowania systemów komputerowych i sieci oraz niszczenia stron internetowych, takich jak webshell. Ostatnio zmodyfikowany: 2025-01-22 17:01