Przejdź do Start i kliknij Panel sterowania, teraz przejdź do Dźwięki i dźwięk i kliknij to. Powinieneś zobaczyć mały kwadrat w środku, aby sprawdzić, czy umieścił ikonę dźwięku na mytaskbar. kliknij ok na dole pola i sprawdź, czy możesz teraz znaleźć ikonę głośnika na pasku zadań, aby wyłączyć wyciszenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

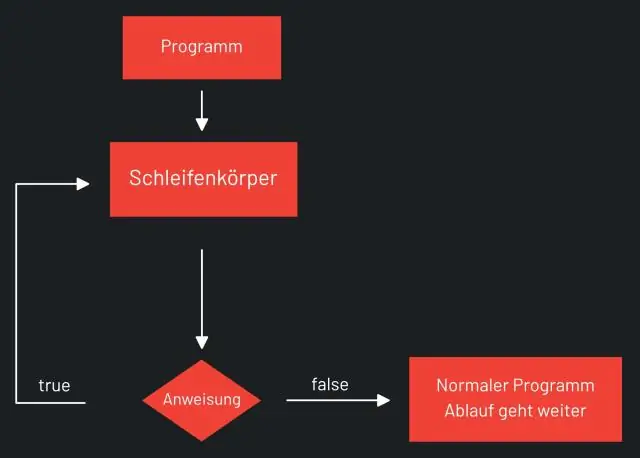

Instrukcja continue dotyczy tylko pętli, a nie instrukcji switch. Kontynuacja wewnątrz przełącznika wewnątrz pętli powoduje następną iterację pętli. Oczywiście potrzebujesz pętli zamykającej (while, for, do while), aby kontynuować pracę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon EC2 EC2 używa terminu EC2 Compute Unit (ECU) do opisania zasobów procesora dla każdego rozmiaru instancji, gdzie jeden ECU zapewnia równoważną moc procesora procesora 1,0-1,2 GHz 2007 Opteron lub 2007 Xeon. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli twój serwer SMTP / konto poczty wychodzącej stale pojawia się jako „Offline”, oto jak to naprawić: Wybierz konto z uszkodzonym serwerem poczty wychodzącej, a następnie kliknij znak minus na dole. Uruchom ponownie komputer Mac. Kliknij menu Apple > Preferencje systemowe > Konta internetowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apache Solr jest oprogramowaniem typu open source i dlatego jest „rozdawany za darmo” każdemu. W przeciwieństwie do niektórych innych produktów open source, żadna firma nie jest właścicielem Solr, ale produkt jest częścią projektu Lucene w The Apache Software Foundation. ASF jest organizacją non-profit, która stawia społeczność ponad kodem, zwaną również The Apache Way. Ostatnio zmodyfikowany: 2025-01-22 17:01

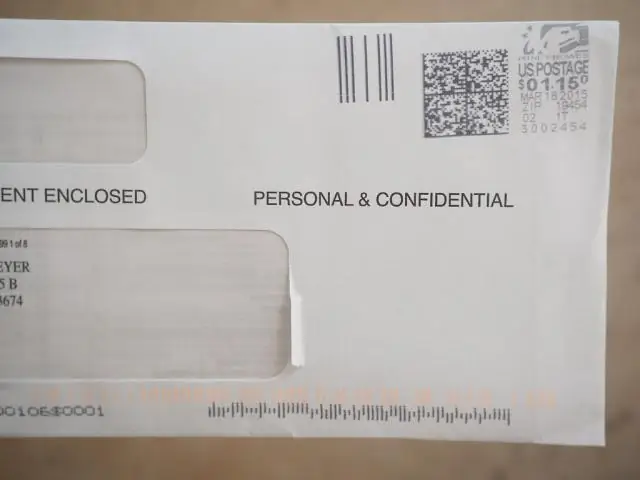

PRYWATNE I POUFNE: Wpisz te słowa po lewej stronie tuż nad Adresem odbiorcy wielkimi czcionkami, jak napisano powyżej. Oznacza to, że pismo powinno być otwierane i czytane tylko przez adresata. Oznacza to, że ten list zawiera ważne i poufne informacje, których inni nie powinni czytać. Ostatnio zmodyfikowany: 2025-01-22 17:01

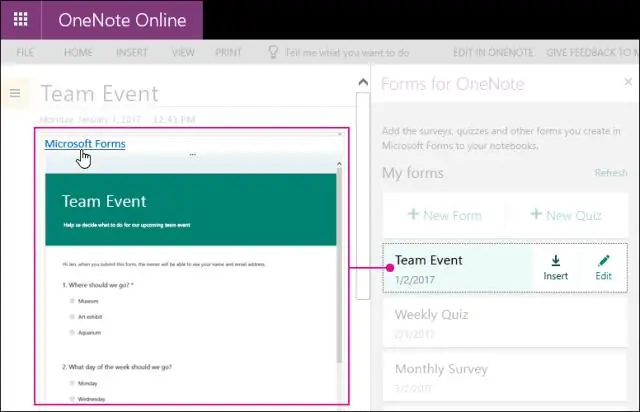

Na karcie Wstawianie wybierz Formularze. Panel Formsfor OneNote zostanie otwarty i zadokowany po prawej stronie notesu OneNote z listą wszelkich utworzonych formularzy i quizów. Znajdź formularz lub test, który chcesz wstawić na stronę programu OneNote w obszarze Moje formularze, a następnie wybierz pozycję Wstaw. Ostatnio zmodyfikowany: 2025-01-22 17:01

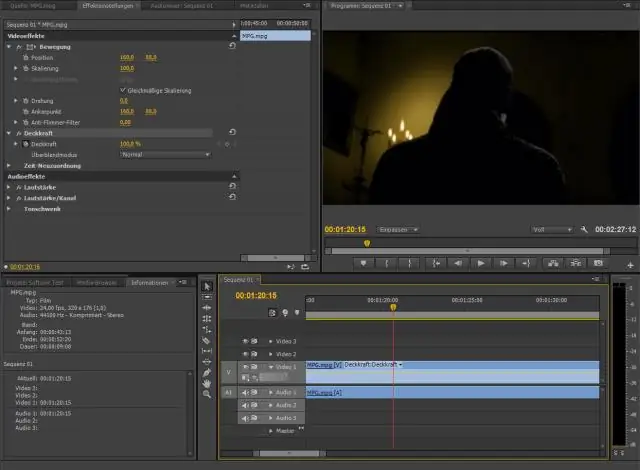

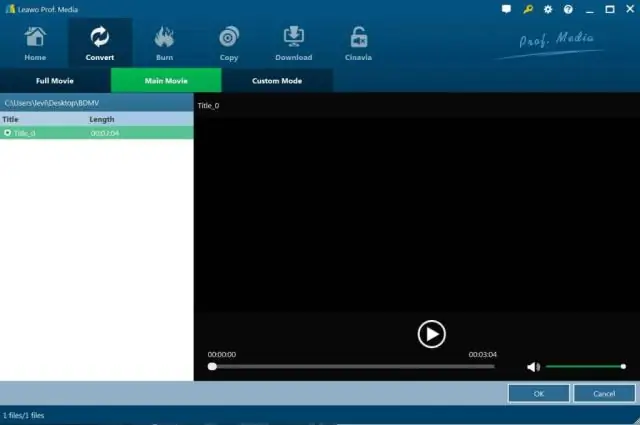

Jak utworzyć bazę danych filmów Pobierz program bazy danych lub program do katalogowania filmów z Internetu. Otwórz program Personal Video Database i utwórz nową bazę danych. Dodaj film do bazy danych, klikając „Dodaj” w górnej części głównego okna. Importuj dalsze szczegóły filmu, takie jak aktorzy, reżyserzy, nagrody itp. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aplikacja Device Health Services zapewnia „spersonalizowane szacunki poziomu naładowania baterii na podstawie rzeczywistego zużycia” dla urządzeń z systemem Android 9 Pie. Wersja 1.6 jest już wdrażana i pozwala użytkownikom szybko zresetować adaptacyjną jasność. Ostatnio zmodyfikowany: 2025-01-22 17:01

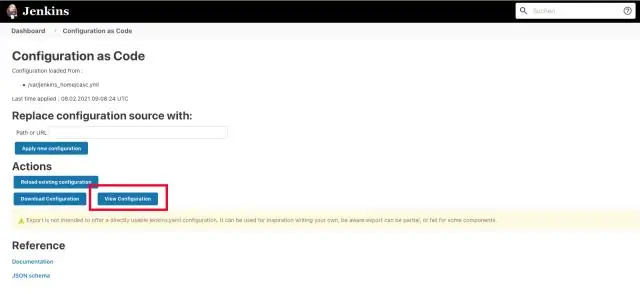

Jenkins jako planista zadań systemowych. Jenkins to otwarte narzędzie programowe, zwykle używane do ciągłej integracji w tworzeniu oprogramowania. Na przykład konfigurację przełącznika lub instalację zasad zapory można oskryptować i uruchomić ręcznie lub zaplanować w Jenkins (określane tutaj jako „kompilacje”, „zadania” lub „projekty”). Ostatnio zmodyfikowany: 2025-06-01 05:06

Większość filmów wideo (ale nie wszystkie) jest chroniona prawami autorskimi, a większość krajów przestrzega praw autorskich (większość z nich podpisała traktat WIPO, który ustanawia podstawowe prawa autorskie na arenie międzynarodowej). Tak więc pobieranie filmów z Dysku Google jest całkowicie legalne, chyba że tak nie jest. Ostatnio zmodyfikowany: 2025-01-22 17:01

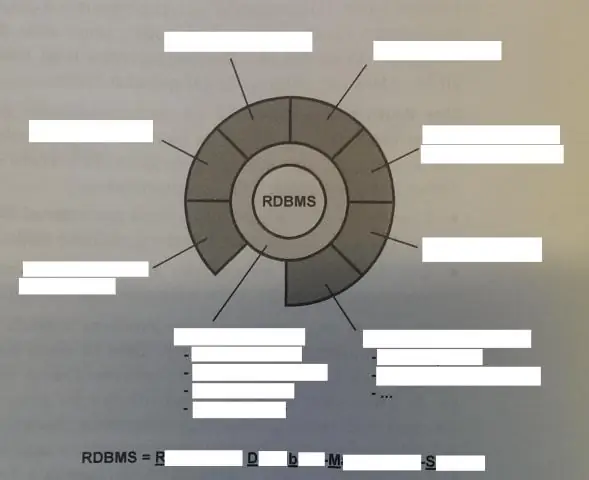

Spójny stan bazy danych to taki, w którym spełnione są wszystkie ograniczenia integralności danych. Aby osiągnąć spójny stan bazy danych, transakcja musi przenieść bazę danych z jednego spójnego stanu do drugiego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model bezpieczeństwa to techniczna ocena każdej części systemu komputerowego w celu oceny jej zgodności ze standardami bezpieczeństwa. D. Model bezpieczeństwa to proces formalnej akceptacji certyfikowanej konfiguracji. Ostatnio zmodyfikowany: 2025-06-01 05:06

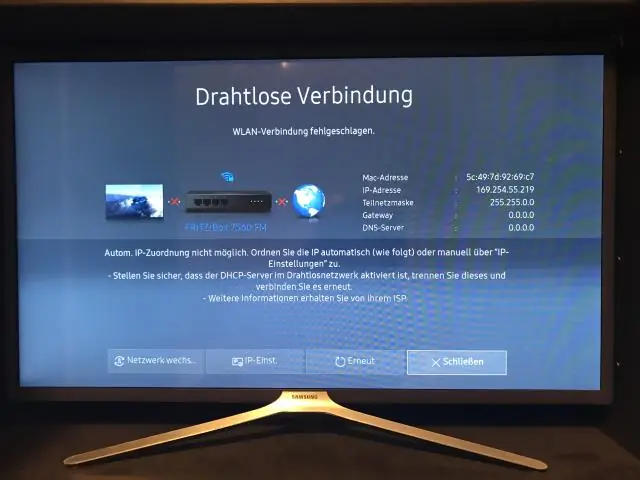

Możesz przeglądać i wprowadzać zmiany w ustawieniach IP i DHCP swojego koncentratora (jeśli chcesz przywrócić ustawienia domyślne, w prawym górnym rogu strony znajduje się przycisk Resetuj do domyślnych). Domyślny adres IP to 192.168. 1.254 ale możesz to zmienić tutaj. Możesz włączać i wyłączać serwer DHCP koncentratora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozpoczęcie automatyzacji aplikacji na Androida za pomocą Appium Podłącz swój telefon z Androidem do komputera i włącz tryb debugowania USB. Otwórz wiersz polecenia. Wpisz polecenie adb logcat. Otwórz aplikację na telefonie z Androidem. Natychmiast naciśnij CTRL + C w wierszu polecenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

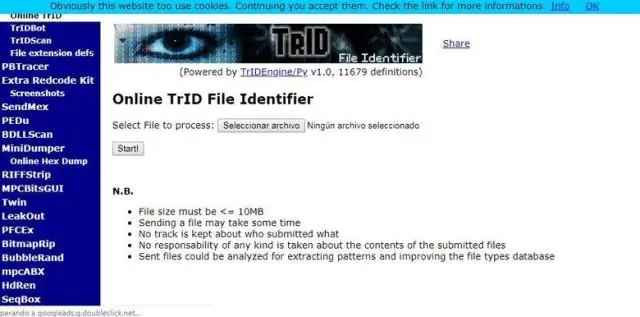

Plik ICO. Pobierz i zainstaluj zgodny program.ICO (patrz Zasoby) Kliknij dwukrotnie. plik ICO. Wybierz pobrany program z okna „Otwórz program”. Ten. Plik ICO otworzy się w wybranym programie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proxy AOP: obiekt stworzony przez framework AOP w celu zaimplementowania kontraktów aspektu (doradzanie wykonania metod itd.). W Spring Framework, proxy AOP będzie dynamicznym proxy JDK lub proxy CGLIB. Tkactwo: łączenie aspektów z innymi typami aplikacji lub obiektami w celu stworzenia zalecanego obiektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nazwane krotki są w zasadzie łatwymi do utworzenia, lekkimi typami obiektów. Do nazwanych wystąpień krotek można się odwoływać przy użyciu wyłuskiwania zmiennych obiektowych lub standardowej składni krotek. Mogą być używane podobnie do struct lub innych popularnych typów rekordów, z wyjątkiem tego, że są niezmienne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adobe Photoshop CS6 - instalacja w systemie Windows Otwórz instalator programu Photoshop. Kliknij dwukrotnie Photoshop_13_LS16. Wybierz lokalizację do pobrania. Kliknij Następny. Zezwól instalatorowi na załadowanie. To może zająć kilka minut. Otwórz folder „Adobe CS6”. Otwórz folder Photoshop. Otwórz folder Adobe CS6. Otwórz Kreatora konfiguracji. Zezwól na załadowanie inicjatora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby dowiedzieć się, czy Twoja przeglądarka internetowa obsługuje JavaScript lub włączyć JavaScript, zapoznaj się z pomocą przeglądarki internetowej. Zaloguj się za pomocą nazwy użytkownika ttueRaider lub nazwy użytkownika ttuhsceRaider lub adresu e-mail @ttu.edu. Ostatnio zmodyfikowany: 2025-01-22 17:01

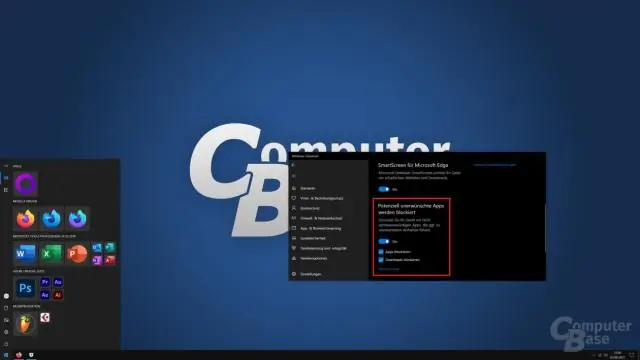

Kliknij łącze „Zapora systemu Windows” w oknie Wszystkie elementy panelu sterowania. Kliknij link „Włącz lub wyłącz zaporę systemu Windows” na lewym pasku bocznym.Odznacz pole obok opcji „Blokuj wszystkie połączenia przychodzące, w tym te z listy dozwolonych aplikacji” w obszarze Ustawienia sieci prywatnej i Ustawienia sieci publicznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

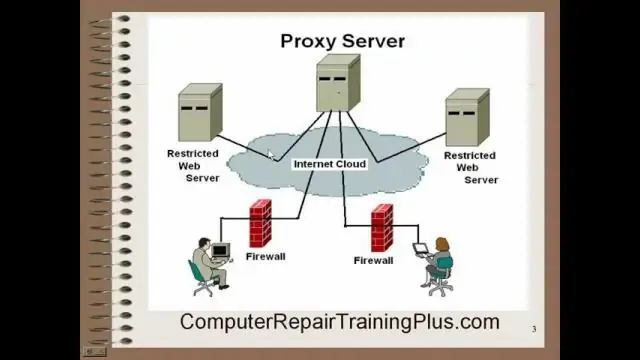

Połącz wszystko. Każdy program, a nawet Windows, może używać rozszerzenia KProxy do łączenia się z Internetem. Konwertuje twój komputer na serwer proxy, a inne urządzenia (telefon komórkowy, telewizor) mogą ukrywać swój ruch za serwerami KProxy. Lepsze niż VPN. Rozszerzenie KProxy nie jest VPN, łatwym do zablokowania i powolnym protokołem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ każda instalacja systemu Windows jest dostarczana z programem Windows Media Player, sprawdź, czy odtworzy wideo Dropbox, które chcesz wyświetlić. Jeśli tak się nie stanie, pobierz i zainstaluj odtwarzacz multimedialny, który może odtworzyć plik. Wiele odtwarzaczy multimedialnych odtwarza popularne typy plików, takie jak AVI. Niektóre pliki Dropbox mogą mieć rozszerzenia SWF. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjaśnienie uprawnień aplikacji Kalendarz - umożliwia aplikacjom odczytywanie, tworzenie, edytowanie lub usuwanie wydarzeń w kalendarzu. Aparat – robienie zdjęć i nagrywanie wideo. Kontakty – czytaj, twórz lub edytuj swoją listę kontaktów, a także uzyskaj dostęp do listy wszystkich kont używanych na Twoim urządzeniu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klucz zastępczy to unikalny identyfikator używany w bazach danych dla modelowanej jednostki lub obiektu. Jest to unikalny klucz, którego jedynym znaczeniem jest działanie jako podstawowy identyfikator obiektu lub podmiotu i nie pochodzi z żadnych innych danych w bazie danych i może lub nie może być używany jako klucz podstawowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W programowaniu komputerowym instrukcja jest jednostką składniową imperatywnego języka programowania, która wyraża jakąś akcję do wykonania. Program napisany w takim języku składa się z sekwencji jednej lub więcej instrukcji. Instrukcja może zawierać elementy wewnętrzne (np. wyrażenia). Ostatnio zmodyfikowany: 2025-01-22 17:01

Tokeny ERC-20 to tokeny zaprojektowane i używane wyłącznie na platformie Ethereum. Przestrzegają listy standardów, dzięki czemu można je udostępniać, wymieniać na inne tokeny lub przenosić do portfela kryptograficznego. Społeczność Ethereum stworzyła te standardy z trzema opcjonalnymi regułami i sześcioma obowiązkowymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z tyłu zauważysz, że licznik filmu (liczba pozostałych zdjęć) jest ustawiony na S. Dzieje się tak, ponieważ nadal musisz wysunąć czarną okładkę filmu. Aby to zrobić, po prostu włącz aparat, naciskając duży przycisk znajdujący się bezpośrednio obok obiektywu i naciśnij spust migawki. Ostatnio zmodyfikowany: 2025-01-22 17:01

5 najlepszych urządzeń do przesyłania strumieniowego dla AnyTVBinge-Watcher? Roku Streaming Stick. Kurtuazja. Wszechstronny zwycięzca. Amazon Fire TV Stick. Kurtuazja. Ten wychodzi do wszystkich, których domy są kontrolowane przez Alexę i Prime. Apple TV 4K? Kurtuazja. ?Google Chromecast. Kurtuazja. Telewizor Nvidia Shield. Kurtuazja. Ostatnio zmodyfikowany: 2025-06-01 05:06

Nawet twoje kamery CCTV IP nie mają dostępu do Internetu, nadal możesz uzyskać nadzór wideo w miejscach poza siecią, takich jak odległa farma, domek, wiejski dom i inne obszary bez połączenia z Internetem lub Wi-Fi. Możesz nagrywać lokalnie, nawet jeśli Twoje kamery bezpieczeństwa nie mają dostępu do Internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

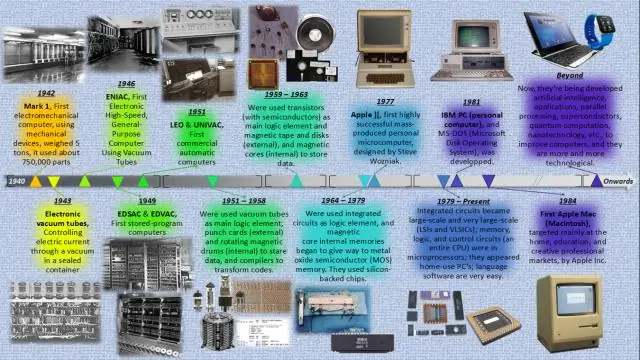

Pierwsza generacja (1940-1956) wykorzystywała lampy próżniowe, a trzecia generacja (1964-1971) układy scalone (ale nie mikroprocesory). Komputery główne drugiej generacji wykorzystywały karty perforowane do wejścia i wyjścia oraz 9-ścieżkowe napędy na taśmę magnetyczną 1/2″ do przechowywania masowego, a drukarki liniowe do drukowania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak testować komponenty elektryczne za pomocą multimetru Testy ciągłości mierzą, czy prąd może przepływać przez część. Podłącz dwie sondy do multimetru i ustaw pokrętło na „ciągłość”. Rezystancja testuje, ile prądu jest tracone, gdy prąd przepływa przez komponent lub obwód. Trzeci wspólny test dotyczy napięcia lub siły ciśnienia elektrycznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Określ ostatnio wstawiony rekord w SQL Server SELECT @@IDENTITY. Zwraca ostatnią wartość IDENTITY utworzoną w połączeniu, niezależnie od tabeli, która wygenerowała wartość i zakresu instrukcji, która wygenerowała wartość. SELECT SCOPE_IDENTITY() SELECT IDENT_CURRENT('Nazwa Tabeli'). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij przycisk Start. Gdy pojawi się ekran uruchamiania, wpisz Komputer. Kliknij prawym przyciskiem myszy Komputerw wynikach wyszukiwania i wybierz Właściwości. W ustawieniach Nazwa komputera, domeny i grupy roboczej znajdziesz nazwę komputera na liście. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak usunąć pakiety naklejek BBM na Androidzie Otwórz BBM, przejdź do czatu i dotknij ikony buźki. Gdy pojawi się okno Emoji i naklejki, przewiń do ikony koła zębatego i dotknij go. Po zapełnieniu listy dotknij przycisku edycji, a następnie dotknij czerwonej ikony, aby usunąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Omówienie środowiska wykonawczego Azure Functions (wersja zapoznawcza) Środowisko wykonawcze Azure Functions umożliwia zapoznanie się z usługą Azure Functions przed przejściem do chmury. Środowisko wykonawcze otwiera również nowe możliwości, takie jak wykorzystanie wolnej mocy obliczeniowej komputerów lokalnych do uruchamiania procesów wsadowych przez noc. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyłącz komputer. Jeśli używasz przewodowej klawiatury komputerowej, odłącz ją. Odchyl klawiaturę do góry nogami i potrząśnij nią, aby usunąć wszelkie luźne zanieczyszczenia. Jeśli masz puszkę ze sprężonym powietrzem, możesz ją również spryskać między klawiszami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Liczba urządzeń podłączonych do Internetu rzeczy wzrośnie prawie trzykrotnie do ponad 38 miliardów jednostek do 2020 roku. Hampshire, 28 lipca: Nowe dane firmy Juniper Research ujawniły, że liczba urządzeń podłączonych do Internetu rzeczy (IoT) wyniesie w 2020 roku 38,5 miliarda, czyli więcej z 13,4 mld w 2015 r.: wzrost o ponad 285%. Ostatnio zmodyfikowany: 2025-01-22 17:01

Postępuj zgodnie z instrukcjami w Przeglądanie zdjęć z fotobudkiw Przeglądaniu zdjęć z fotobudki. Kliknij obraz, który chcesz zapisać jako osobny plik. Wybierz plik ? Eksportuj (lub kliknij prawym przyciskiem myszy zdjęcie w oknie Photo Booth i wybierz Eksportuj z wyskakującego menu). Pojawi się okno dialogowe Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

WorkManager to biblioteka systemu Android, która uruchamia odroczoną pracę w tle, gdy spełnione są ograniczenia pracy. WorkManager jest przeznaczony do zadań, które wymagają gwarancji, że system je uruchomi nawet po zamknięciu aplikacji. Ma to krytyczne znaczenie dla aplikacji na Androida, które muszą wykonywać zadania w tle. Ostatnio zmodyfikowany: 2025-01-22 17:01