Re: Tekst Home SN MT Co to znaczy MMS to skrót od wiadomości multimedialnych (obrazowych). Z drugiej strony, Voice M20 odnosi się do przychodzących i wychodzących połączeń telefonicznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

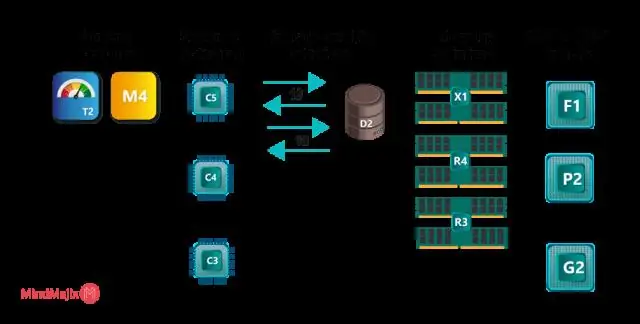

Aby połączyć się z konsolą H2 z poziomu Talend MDM Web User Interface, wykonaj następujące czynności: W panelu Menu kliknij Narzędzia. Wybierz H2 Console z listy, aby otworzyć nową stronę. Wprowadź informacje o połączeniu związane z bazą danych, a następnie kliknij Połącz. Konsola H2 otwiera się z dostępem do bazy danych MDM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją cztery rodzaje kodowania: Kompresja danych (lub kodowanie źródłowe) Kontrola błędów (lub kodowanie kanałów) Kodowanie kryptograficzne. Ostatnio zmodyfikowany: 2025-01-22 17:01

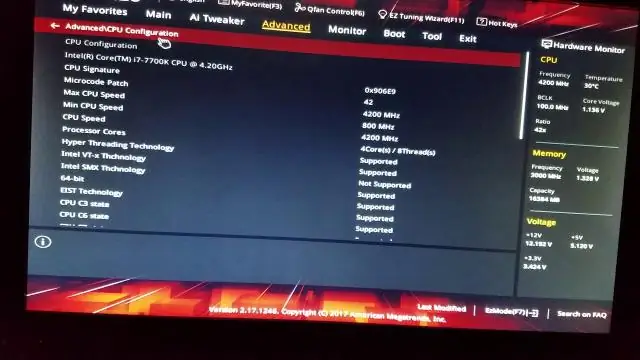

Naciśnij klawisz F2 podczas uruchamiania konfiguracji systemu BIOS. Naciśnij klawisz strzałki w prawo, aby przejść do zakładki Zaawansowane, wybierz opcję Technologia wirtualizacji, a następnie naciśnij klawisz Enter. Wybierz opcję Włączone i naciśnij klawisz Enter. Naciśnij klawisz F10 i wybierz opcję Tak, a następnie naciśnij klawisz Enter, aby zapisać zmiany i ponownie uruchomić system Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykrywanie usług DNS (DNS-SD) Wykrywanie usług DNS to sposób korzystania ze standardowych interfejsów programowania DNS, serwerów i formatów pakietów do przeglądania sieci w poszukiwaniu usług. Wykrywanie usług DNS jest zgodne z multiemisją DNS, ale nie jest od niego zależne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Du mierzy przestrzeń plików w jednostkach 512-bajtowych. Podejmowana jest próba zgłoszenia rzeczywistego wykorzystania przestrzeni plików, jeśli to możliwe. Oznacza to, że w systemach UNIX rzeczywista przestrzeń plików wykorzystywana przez rzadkie pliki; w systemach 7/2008R2/8/2012/10/2016/2019 rzeczywista przestrzeń plików wykorzystywana przez pliki skompresowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

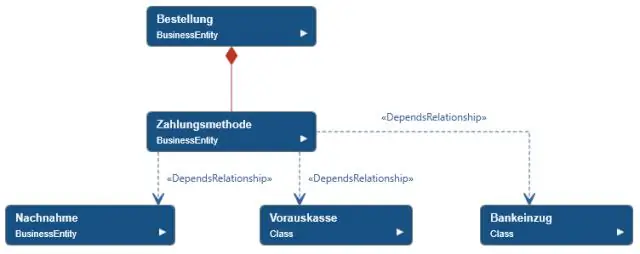

Diagram klas jest ilustracją relacji i zależności kodu źródłowego między klasami w Unified Modeling Language (UML). W tym kontekście klasa definiuje metody i zmienne w obiekcie, który jest określoną jednostką w programie lub jednostką kodu reprezentującą tę jednostkę. Ostatnio zmodyfikowany: 2025-01-22 17:01

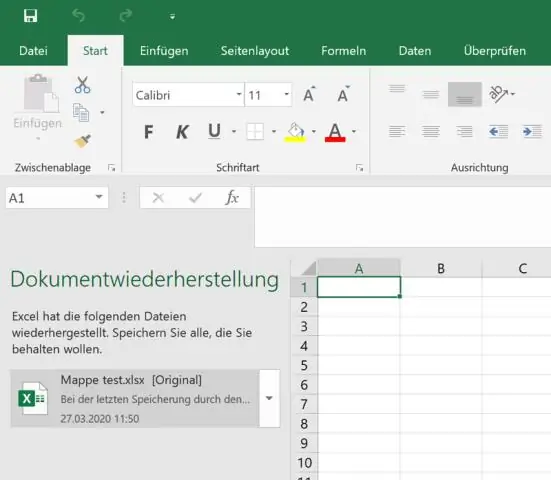

W większości sytuacji funkcja Flash Fill uruchamia się automatycznie, gdy tylko program Excel ustali wzorzec we wprowadzanych danych. Jeśli podgląd się nie pojawi, możesz aktywować funkcję Flash Fill ręcznie w ten sposób: Wypełnij pierwszą komórkę i naciśnij Enter. Kliknij przycisk Flash Fill na karcie Dane lub naciśnij skrót Ctrl + E. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon AWS używa kluczy do szyfrowania i odszyfrowywania informacji logowania. Na poziomie podstawowym nadawca używa klucza publicznego do szyfrowania danych, które następnie odszyfrowuje przy użyciu innego klucza prywatnego. Te dwa klucze, publiczny i prywatny, są znane jako para kluczy. Potrzebujesz pary kluczy, aby móc połączyć się ze swoimi instancjami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie program Adobe Illustrator ustawia widoki, aby podgląd całej kompozycji był wyświetlany w kolorze. Wybierz Widok>Podgląd, aby powrócić do podglądu grafiki w kolorze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostawca usług w chmurze (CSP) ułatwia wszystkie usługi przez Internet, a użytkownicy końcowi mogą korzystać z tych usług w celu zaspokojenia potrzeb biznesowych i odpowiedniego płacenia dostawcy usług. Techniki szyfrowania, takie jak HomomorphicEncryption, mogą być wykorzystywane do zapewnienia bezpieczeństwa dostawcy usług w chmurze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Angular Component Dev Kit (CDK) to biblioteka predefiniowanych zachowań zawartych w Angular Material, bibliotece komponentów interfejsu użytkownika dla programistów Angular. Angular CDK zapewnia programistom solidne, dobrze przetestowane narzędzia do dodawania typowych wzorców interakcji przy minimalnym wysiłku. Ostatnio zmodyfikowany: 2025-01-22 17:01

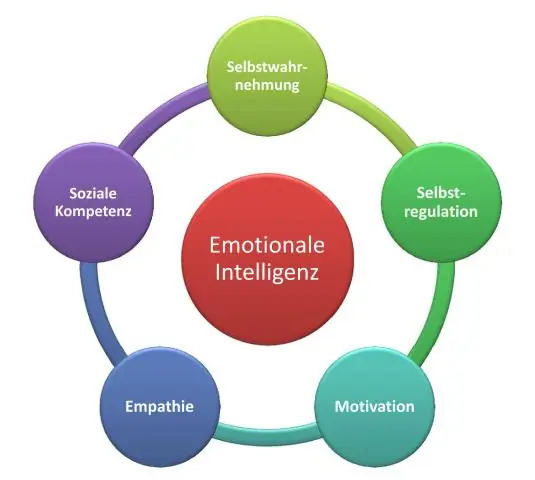

Inteligencja to umiejętność myślenia, uczenia się na doświadczeniach, rozwiązywania problemów i dostosowywania się do nowych sytuacji. Psychologowie uważają, że istnieje konstrukcja, znana jako inteligencja ogólna (g), która odpowiada za ogólne różnice w inteligencji między ludźmi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Połącz aplikację Drukarka HP z kontem HP Na urządzeniu przenośnym otwórz lub zainstaluj aplikację GoogleAssistant, w zależności od urządzenia przenośnego. Na ekranie Asystenta Google dotknij ikony Eksploruj. W polu wyszukiwania wpisz Drukarka HP, a następnie dotknij Drukarka HP. Dotknij POŁĄCZ. Ostatnio zmodyfikowany: 2025-01-22 17:01

Specyfikacja WSDL udostępnia do tego celu format XML dla dokumentów. WSDL jest często używany w połączeniu z SOAP i schematem XML do świadczenia usług sieci Web przez Internet. Program klienta łączący się z usługą sieciową może odczytać plik WSDL, aby określić, jakie operacje są dostępne na serwerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otynkowana cegła przedłuża żywotność ściany o dziesięć, a nawet dwadzieścia lat. Zapobiega przenikaniu wilgoci i wilgoci do ścian, dodając warstwę izolacji. Dzięki temu Twój dom będzie suchy i ciepły, nawet przy zimnej lub deszczowej pogodzie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy komputer jest włączony, ale nie jest używany, Carbonite zwiększa szybkość przesyłania danych z kopią zapasową na nasze serwery. Jeśli używasz komputera w sposób, który powoduje, że zużywa on dużo zasobów systemowych, Carbonite automatycznie zwolni, dopóki nie będzie wystarczających zasobów do normalnego działania komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Charakterystyka komputerów pierwszej generacji. Pierwszy komputer, zbudowany w 1946 roku z lampami próżniowymi, nosił nazwę ENIAC, czyli Electronic Numerical Integrator and Computer. Jak na dzisiejsze standardy ten komputer był ogromny. Używał 18 000 lamp próżniowych, zajmował 15 000 stóp kwadratowych powierzchni podłogi i ważył ogromne 30 ton. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niektóre typowe typy danych obejmują liczby całkowite, liczby zmiennoprzecinkowe, znaki, ciągi i tablice. Mogą również być bardziej szczegółowymi typami, takimi jak daty, sygnatury czasowe, wartości logiczne i formaty varchar (zmienny znak). Ostatnio zmodyfikowany: 2025-01-22 17:01

Operacje CRUD w Angular 7 Korzystanie z internetowego interfejsu API Utwórz tabelę bazy danych. Utwórz bazę danych. Utwórz projekt internetowego interfejsu API. Teraz utworzymy Web API z funkcjonalnością operacji Create, Replace, Update i Delete (CRUD). Dodaj model danych jednostki ADO.NET. Operacje CRUD. Zbuduj aplikację interfejsu użytkownika. Utwórz usługę. Zainstaluj i skonfiguruj motyw materiałów kątowych. Projektuj HTML. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wybierz Wstaw > Plik. Wybierz opcję Wstaw wydruk PDF. W wyświetlonym oknie wybierz plik i wybierz Otwórz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz przeglądarkę i napisz Charlesproxy.com/firefox, a następnie dodaj sam dodatek w przeglądarce na stronie, która się otworzy. Następnie otwórz Charles i wybierz pozycję „Mozilla Firefox Proxy” w menu Proxy. Teraz, podobnie jak klient, możesz monitorować ruch przychodzący i wychodzący przeglądarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczeństwo warstwowe, znane również jako ochrona warstwowa, opisuje praktykę łączenia wielu łagodzących kontroli bezpieczeństwa w celu ochrony zasobów i danych. Umieszczenie zasobów w najbardziej wewnętrznym obwodzie zapewni warstwy środków bezpieczeństwa w coraz większej odległości od chronionego zasobu. Ostatnio zmodyfikowany: 2025-01-22 17:01

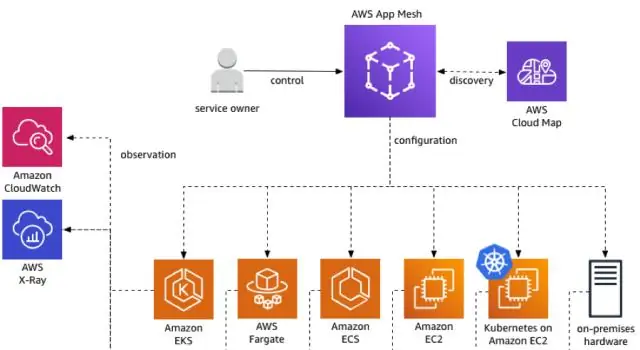

AWS App Mesh to siatka usług, która zapewnia sieć na poziomie aplikacji, aby ułatwić komunikację między usługami w wielu typach infrastruktury obliczeniowej. Każda usługa może być zbudowana przy użyciu wielu typów infrastruktury obliczeniowej, takiej jak Amazon EC2 i AWS Fargate. Ostatnio zmodyfikowany: 2025-01-22 17:01

Te kroki są wymagane przy pierwszym użyciu komputera do zaprogramowania określonego VEX Cortex lub po zaktualizowaniu ROBOTC do najnowszej wersji. Krok 1: Podłącz Cortex do komputera. Krok 2: Typ platformy i port komunikacyjny. Krok 3: Aktualizacja oprogramowania układowego VEX Cortex. Krok 4: Pobieranie i uruchamianie kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeciętnie Adfly płaci Ci 2 USD/1000 odwiedzin za Twoje linki. Ale jak powiedziałem to średnia. Z USA możesz zrobić nawet $9/1000 wizyt z krajów azjatyckich, możesz zarobić mniej niż dolara za 1000 wizyt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak nagrać plik ISO na płytę Włóż czystą płytę CD lub DVD do zapisywalnego napędu optycznego. Kliknij prawym przyciskiem myszy plik ISO i wybierz „Nagraj obraz dysku”. Wybierz opcję „Zweryfikuj dysk po nagraniu”, aby upewnić się, że plik ISO został nagrany bez żadnych błędów. Kliknij Nagraj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metodologia wykonania zorientowana na dane opiera się na założeniu, że dane są podstawowym i trwałym zasobem projektu, a wszystko inne obraca się wokół danych. Metoda wykonywania zorientowana na dane ma dwie kluczowe zalety w porównaniu z konwencjonalną metodą opartą na dokumentach: aktualne dane z jednego źródła prawdy (SSOT). Ostatnio zmodyfikowany: 2025-01-22 17:01

Filtr prywatności to panel lub filtr umieszczony nad wyświetlaczem, służący do ochrony prywatnych danych na ekranie. Filtr prywatyzujący utrudnia lub uniemożliwia komuś zobaczenie ekranu bez bycia bezpośrednio przed nim. Ostatnio zmodyfikowany: 2025-01-22 17:01

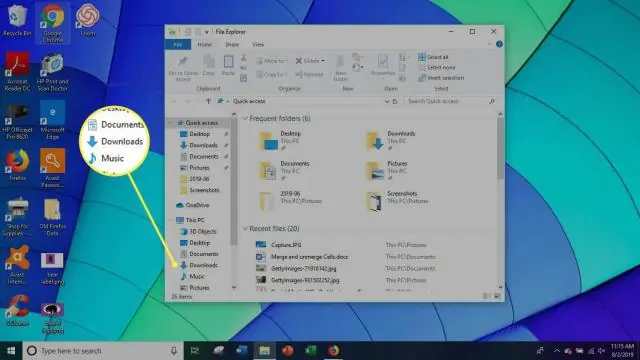

Jak usunąć pliki do pobrania z komputera Przejdź do paska wyszukiwania obok menu WindowsStart.. Wejdź do „Eksploratora plików” i wybierz Eksplorator plików. Wybierz folder Pobrane po lewej stronie okna. Aby zaznaczyć wszystkie pliki w folderze Pobrane, naciśnij Ctrl+A. Kliknij prawym przyciskiem myszy wybrane pliki i wybierz Usuń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć deklaratywna i pamięć proceduralna to dwa rodzaje pamięci długotrwałej. Pamięć proceduralna składa się z tego, jak robić rzeczy. Pamięć deklaratywna składa się z faktów, wiedzy ogólnej i osobistych doświadczeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

2, GPS/A-GPS, gniazdo słuchawkowe 3,5 mm i Micro-USB. Posiada tylny czujnik odcisków palców, a inne czujniki na pokładzie obejmują akcelerometr, czujnik światła otoczenia, kompas cyfrowy, żyroskop, czujnik podczerwieni i czujnik zbliżeniowy. Słuchawka jest grubsza niż Mi A2 o wymiarach 149,33x71. Ostatnio zmodyfikowany: 2025-01-22 17:01

Samouk może odnosić się do kogoś, kto posiada umiejętności w danym przedmiocie, ale nie posiada formalnego wykształcenia w danym przedmiocie, ale także do kogoś, kto jest „wykształcony” bez formalnego wykształcenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak utworzyć obraz Docker z kontenera Krok 1: Utwórz kontener podstawowy. Zacznijmy od stworzenia działającego kontenera. Krok 2: Sprawdź obrazy. Krok 3: Sprawdź pojemniki. Krok 4: Uruchom kontener. Krok 5: Zmodyfikuj uruchomiony kontener. Krok 6: Utwórz obraz z kontenera. Krok 7: Oznacz obraz. Krok 8: Twórz obrazy z tagami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usługa subskrypcji MVP MapMyFitness jest dostępna za 5,99 USD miesięcznie lub 29,99 USD rocznie dla użytkowników iOS i Androida, którzy chcą przenieść swoją analizę kondycji na wyższy poziom. Przejdź na MVP z poziomu aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ti-84 Plus Graphing Calculator ForDummies, 2nd Edition Matematycznie wykrzyknik nazywa się afaktorią. Wprowadź liczbę, z której chcesz wziąć silnię. Naciśnij następujące klawisze, aby uzyskać dostęp do menu Prawdopodobieństwo matematyczne. i naciśnij [4], aby wybrać symbol silni (wygląda jak wykrzyknik). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyczyścić partycję Krok 1: Uruchom EaseUS Partition Master, kliknij prawym przyciskiem myszy partycję, z której chcesz usunąć dane, i wybierz „Wyczyść dane”. Krok 2: W nowym oknie ustaw czas, w którym chcesz wyczyścić partycję, a następnie kliknij „OK”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik WMV to plik wideo oparty na formacie kontenera Microsoft Advanced Systems Format (ASF) i skompresowany przy użyciu kompresji Windows Media. Zawiera wideo zakodowane za pomocą jednego z zastrzeżonych kodeków Microsoft Windows Media Video (WMV) i jest podobne do pliku an. Plik ASF. Plik WMV otwarty w Microsoft Windows Media Player. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, nie musisz uczyć się Hadoop, aby nauczyć się Spark. Spark był niezależnym projektem. Ale po YARN i Hadoop 2.0, Spark stał się popularny, ponieważ Spark może działać na HDFS wraz z innymi komponentami Hadoop. Hadoop to framework, w którym piszesz zadanie MapReduce poprzez dziedziczenie klas Javy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Integracja Vend-Shopify umożliwia łatwe połączenie sklepu internetowego Shopify z kontem Vend. Jeśli masz sklep Shopify, możesz skorzystać z integracji, aby usprawnić swoje operacje, zarządzając zapasami i raportowaniem sprzedaży w jednym systemie. Ostatnio zmodyfikowany: 2025-01-22 17:01