Nadmierne dopasowanie jest podejrzane, gdy dokładność modelu jest wysoka w odniesieniu do danych wykorzystywanych do uczenia modelu, ale znacznie spada wraz z nowymi danymi. W rzeczywistości model dobrze zna dane uczące, ale nie uogólnia. To sprawia, że model jest bezużyteczny do celów takich jak predykcja. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie jak ChromeBooki, są produkowane przez wielu producentów. W przeciwieństwie do ChromeBooków na Ultrabookach działa system Microsoft Windows i pełne pakiety oprogramowania. ProBook: ProBook to produkt specyficzny dla HP. Podobnie jak Lenovo ThinkPad, jest to tylko nazwa marki dla kategorii laptopów, które są ogólnie sprzedawane do celów biznesowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Synchroniczna pamięć o dostępie swobodnym (SDRAM) jest taka sama jak DRAM, z wyjątkiem tego, że zwykła pamięć DRAM jest asynchroniczna. Synchroniczna pamięć o dostępie swobodnym pozostaje zsynchronizowana z zegarem komputera, co pozwala na większą wydajność przechowywania i pobierania danych w porównaniu z asynchroniczną pamięcią DRAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

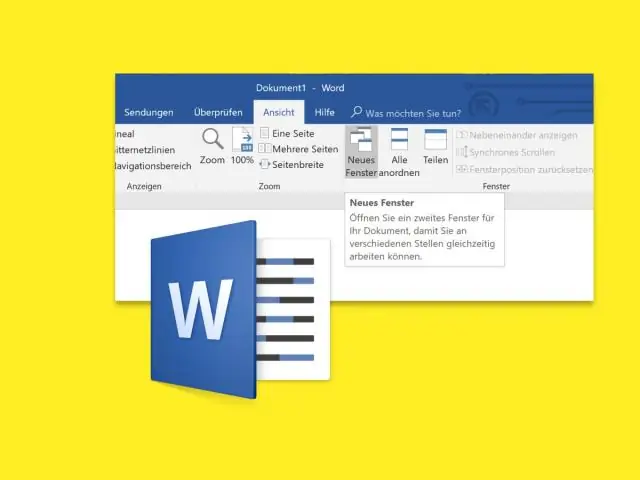

Word 2016 i 2013: Podziel stronę na kolumny Zaznacz tekst, który chcesz podzielić na kolumny. Wybierz zakładkę „Układ strony”. Wybierz „Kolumny”, a następnie wybierz typ kolumn, które chcesz zastosować. Jeden. Dwa. Trzy. Lewo. Dobrze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programowanie nie jest potrzebne dla bezpieczeństwa cybernetycznego, jeśli chcesz być poniżej średniej i nigdy nie wybijać się na wyższe szczeble. Jeśli chcesz odnieść sukces w jakiejkolwiek dziedzinie bezpieczeństwa cybernetycznego, musisz zrozumieć programowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termin „refleksyjny” opisuje ludzi, którzy w pełni i rozważnie rozważają wszystkie informacje przed wyrażeniem opinii lub podjęciem decyzji. Wydaje się, że nie spieszą się i często wykazują kontrolę emocjonalną. Osoby prowadzące komunikaty refleksyjne mają tendencję do wyrażania swoich opinii w sposób formalny i celowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z narzędzia Wielokąt Wybierz narzędzie Wielokąt w panelu Narzędzia, wybierając narzędzie Prostokąt i przytrzymując przycisk myszy, aż pojawi się menu. Kliknij dwukrotnie narzędzie Wielokąt w panelu Narzędzia. W polu tekstowym Liczba boków wprowadź liczbę boków, jaką ma mieć nowy wielokąt. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podoba mi się, że nie potrzebujesz małego klucza ani innego bardzo specyficznego, łatwego do zgubienia narzędzia, aby wymienić akcesoria JobMax. Wymiana ostrzy i akcesoriów jest szybka i łatwa. Najpierw po prostu wyciągnij klamkę, a następnie w górę, aby zwolnić blokadę. Najpierw wyciągnij czarną rączkę, a potem do góry. Ostatnio zmodyfikowany: 2025-06-01 05:06

Comodo Free Antivirus nie jest oceniany przez większość niezależnych laboratoriów testujących, ale AV-Test sprawdza zabezpieczenia internetowe Comodo, a wyniki są interesujące. Comodo Antivirus błędnie zablokował trzy działania legalnego oprogramowania, ale średnia w branży wynosi dwa, więc nie jest to wielka sprawa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak otworzyć pliki RAR na Androidzie Pobierz i zainstaluj aplikację RAR na Androida. Otwórz aplikację RAR. Przejdź do folderu zawierającego plik, który chcesz otworzyć. Stuknij plik RAR i wprowadź hasło, jeśli zostaniesz o to poproszony, aby wyświetlić zawartość. Dotknij poszczególnych plików, aby je otworzyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

SAP Praca z danymi Skrót klawiaturowy Opis Ctrl F6 Wyświetl wyniki. F8 Zwiń wszystkie poziomy. Ctrl-Shift F4 Sortuj w porządku malejącym. Shift F4 Dynamiczne zaznaczenia. Wybierz dodatkowe pola dla kryteriów wyszukiwania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Uczenie się i poznanie. Uczenie się jest definiowane jako zmiana zachowania spowodowana bodźcem, który może być zmianą tymczasową lub trwałą i zachodzi w wyniku wzmocnionej praktyki. Kiedy badamy uczenie się, musimy postrzegać zachowanie jako zmianę, w przeciwnym razie nie ma możliwości śledzenia tego, czego się uczymy. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Rozlanie” występuje, gdy. Dane osobowe są nieumyślnie umieszczane na stronie internetowej. Co należy zrobić z danymi wrażliwymi na laptopach i innych mobilnych urządzeniach komputerowych? Zaszyfruj poufne dane. Które z poniższych czynności należy wykonać, aby zabezpieczyć komputer w domu?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Systemy zaplecza to systemy korporacyjne, które służą do prowadzenia firmy, takie jak systemy do zarządzania zamówieniami, zapasami i przetwarzaniem dostaw. Systemy back-end wspierają back-office firmy. Ten system zbiera dane wejściowe od użytkowników lub innych systemów do przetwarzania. Ostatnio zmodyfikowany: 2025-01-22 17:01

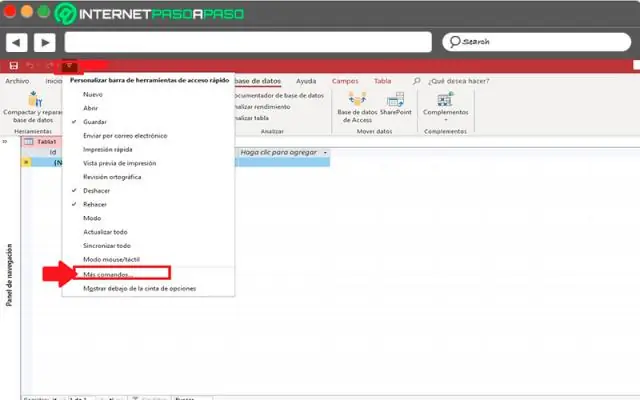

Jak dodać podpis do pola: upewnij się, że tabela jest wyświetlana w widoku projektu. kliknij pole, do którego chcesz dodać podpis. kliknij pole podpisu w sekcji właściwości pola i wpisz podpis. Ostatnio zmodyfikowany: 2025-01-22 17:01

CSSOM oznacza CSS Object Model. Jest to w zasadzie „mapa” stylów CSS znajdujących się na stronie internetowej. Jest bardzo podobny do DOM, ale dla CSS, a nie HTML. CSSOM w połączeniu z DOM są używane przez przeglądarki do wyświetlania stron internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

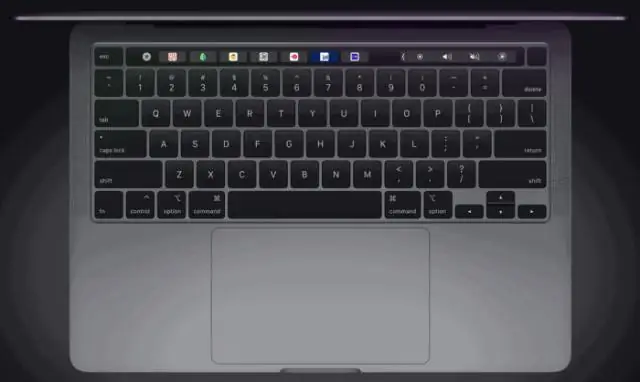

109 Co więcej, ile klawiszy znajduje się na klawiaturze MacBook Air? Klawisz klawiatury Apple Macbook Air 13" Połowa 2017-2018Te Klucze są CZARNE? KLUCZE za rok 2017 i 2017 Macbook Air To jest dla 13" klawisze klawiatury TYLKO!. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmienna manipulowana jest zmienną niezależną w eksperymencie. Zmienna manipulowana lub niezależna to ta, którą kontrolujesz. Kontrolowana zmienna to ta, którą utrzymujesz na stałym poziomie. Odpowiadająca zmienna lub zmienne są tym, co dzieje się w wyniku eksperymentu (tj. jest to zmienna wyjściowa). Ostatnio zmodyfikowany: 2025-01-22 17:01

27 kwietnia 2017 Uruchom polecenie elixir ze ścieżką względną pliku Elixir: Uruchom sesję iex (Interactive Elixir), a następnie użyj funkcji pomocniczej c, aby skompilować i uruchomić plik: Alternatywnie możesz powiedzieć iex, aby zinterpretował Elixir plik podczas uruchamiania, przekazując względną ścieżkę pliku:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dołącz czcionki Google do naszej reakcji. Aplikacja js używa jednego pliku HTML. Śmiało i edytuj publiczny/indeks. html i dodaj następujący wiersz w sekcji HTML, aby uwzględnić dwa kroje pisma. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drzewo decyzyjne to rodzaj nadzorowanego algorytmu uczenia, który może być używany zarówno w problemach regresji, jak i klasyfikacji. Działa zarówno dla zmiennych jakościowych, jak i ciągłych wejściowych i wyjściowych. Kiedy podwęzeł dzieli się na kolejne podwęzły, nazywa się to węzłem decyzyjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak czyścić bęben drukarki HP Laserjet 4200 Wyłącz drukarkę HP 4200, jeśli jest włączona. Naciśnij szary przycisk na górze drukarki, aby otworzyć drzwiczki kasety z tonerem. Odwróć wkład do góry nogami i otwórz zielone drzwiczki na zawiasach, to jest drzwiczki dostępu do papieru. Delikatnie wytrzyj bęben niestrzępiącą się ściereczką. Ostrożnie umieść wkład z powrotem w drukarce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólny proces korzystania z HttpClient składa się z kilku kroków: Utwórz wystąpienie HttpClient. Utwórz wystąpienie jednej z metod (w tym przypadku GetMethod). Powiedz HttpClient, aby wykonał metodę. Przeczytaj odpowiedź. Zwolnij połączenie. Zajmij się odpowiedzią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Światy gry Minecraft są przechowywane w: Windows: %appdata%. minecraftsaves GNU/Linux: ~/. minecraft/zapisy/ Mac: ~/Biblioteka/Application Support/minecraft/save. Ostatnio zmodyfikowany: 2025-01-22 17:01

Karta sieci bezprzewodowej to urządzenie sprzętowe, które jest zwykle podłączane do komputera lub innego urządzenia stacji roboczej, aby umożliwić mu połączenie z systemem bezprzewodowym. Przed pojawieniem się urządzeń konsumenckich z wbudowaną łącznością Wi-Fi urządzenia wymagały korzystania z adapterów bezprzewodowych do łączenia się z siecią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli kasetka NIE została wyładowana, użyj biblioteki, aby spróbować przenieść kasetkę z napędu do stacji we/wy. Naciśnij przycisk wysuwania dysku. Dioda aktywności dysku powinna migać, wskazując aktywność. Poczekaj dwie minuty, aż wkład zostanie wysunięty, a następnie wyjmij wkład ręcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Vue. Aplikacja. vue jest składnikiem pojedynczego pliku. Zawiera 3 fragmenty kodu: HTML, CSS i JavaScript. Na pierwszy rzut oka może się to wydawać dziwne, ale składniki jednoplikowe to świetny sposób na tworzenie samodzielnych składników, które mają wszystko, czego potrzebują w jednym pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

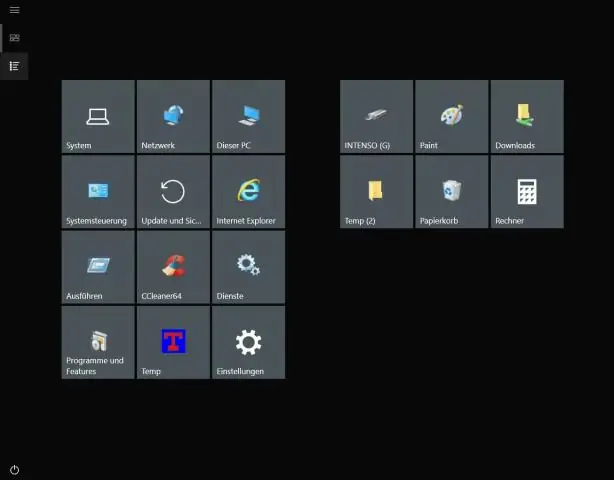

Jeśli system Windows nie pozwala na dowolne rozmieszczenie ikon, najprawdopodobniej włączona jest opcja Autorozmieszczanie ikon. Aby zobaczyć lub zmienić tę opcję, kliknij prawym przyciskiem myszy puste miejsce na pulpicie i przesuń wskaźnik myszy, aby podświetlić element Widok w menu skrótów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy tylko jeden animator pracuje nad sceną, sam wykona wszystkie rysunki i prawdopodobnie sam posprząta. Jeśli nad sceną pracują inni artyści, główny animator (zwany też nadzorującym, prowadzącym lub kluczowym) może po prostu narysować kluczowe pozy pokazujące skrajne ruchy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie algorytmy wymagają od nadawcy i odbiorcy wymiany tajnego klucza, który służy do zapewnienia poufności wiadomości? Objaśnienie: Algorytmy symetryczne używają tego samego klucza, tajnego klucza, do szyfrowania i deszyfrowania danych. Ten klucz musi być wstępnie udostępniony przed nawiązaniem komunikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firmy telefoniczne prowadzą dzienniki, z których pobierane są opłaty (od, do, godziny, czas trwania itp.), a w ramach jurysdykcji mogą zostać nakazane przez sąd w celu ujawnienia takich informacji (w określonym zakresie). Mając to na uwadze, może być również całkowicie legalne, aby restauracja (uczestnik rozmowy) nagrywała wszystkie rozmowy w celach szkoleniowych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tak, certyfikat SSL Wildcard może być używany na wielu serwerach. Proces ten został zilustrowany w sekcji „Jak zainstalować certyfikat SSL Wildcard na wielu serwerach” tego artykułu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kompatybilność: istnieje kilka aplikacji, takich jak. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pedał nożny (zwany również pedałem WAV) jest używany w transkrypcji medycznej, ponieważ umożliwia sterowanie odtwarzaniem dyktowania palcami stóp. Możesz grać, przewijać do tyłu i do przodu, dotykając różnych sekcji pedału przednią częścią stopy. Pedały nożne USB są zdecydowanie najczęściej używane. Ostatnio zmodyfikowany: 2025-01-22 17:01

DACPAC to pojedynczy plik wdrożenia, który zawiera cały schemat bazy danych i kilka powiązanych plików SQL (takich jak dane wyszukiwania), w zasadzie wszystko, aby wdrożyć nową wersję bazy danych w jednym pliku. Jest podobny do BACPAK, który jest DACPAC plus wszystkie dane w każdej tabeli (jak standardowa kopia zapasowa bazy danych). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak usunąć worek na zanieczyszczenia Clean Base, gdy jest pełny? Podnieś pokrywę pojemnika, aby otworzyć. Pociągnij plastikową kartę prowadzącą do portu próżniowego i podnieś, aby wyciągnąć worek z pojemnika. Wyrzuć zużytą torbę. Umieść nową torbę w kanistrze, wsuwając plastikową kartę w prowadnice. Naciśnij pokrywę, upewniając się, że jest dobrze zamknięta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nałóż Crackle Medium Po prostu przetrzyj go wilgotną gąbką, aby usunąć zabrudzenia z powierzchni, a gdy wyschnie, nałóż warstwę podkładu. Gdy zagruntowany element wyschnie, użyj pędzla, aby nanieść kolor, który chcesz przebić na spękane wykończenie, pędzlem w kierunku słojów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli chcesz zastosować efekt do określonego atrybutu obiektu, takiego jak jego wypełnienie lub obrys, zaznacz obiekt, a następnie zaznacz atrybut w panelu Wygląd. Wykonaj jedną z następujących czynności: Wybierz polecenie z menu Efekt. Kliknij Dodaj nowy efekt w panelu Wygląd i wybierz efekt. Ostatnio zmodyfikowany: 2025-01-22 17:01

1) W programowaniu kod (rzeczownik) jest terminem używanym zarówno dla instrukcji napisanych w konkretnym języku programowania - kodu źródłowego, jak i dla kodu źródłowego po jego przetworzeniu przez kompilator i przygotowaniu do uruchomienia w komputer - kod obiektowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kaspersky Anti-Virus. Sugerowana cena producenta: 59,99 USD. Bitdefender Antywirus Plus. Sugerowana cena producenta: 39,99 USD. Webroot SecureAnywhere AntiVirus. Sugerowana cena producenta: 39,99 USD. ESET NOD32 Antywirus. Sugerowana cena producenta: 39,99 USD. Trend Micro Antivirus+ Security. Sugerowana cena producenta: 39,95 USD. Ochrona antywirusowa firmy F-Secure. Sugerowana cena producenta: 39,99 USD. VoodooSoft VoodooShield. Sugerowana cena producenta: 19,99 USD. Kure. Sugerowana cena producenta: 19,99 USD. Ostatnio zmodyfikowany: 2025-06-01 05:06