- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

A szyfr blokowy sam w sobie nadaje się tylko do bezpieczne transformacja kryptograficzna ( szyfrowanie lub deszyfrowania) jednej grupy bitów o stałej długości zwanej a blok . Sposób działania opisuje, jak wielokrotnie stosować a szyfr pojedynczy- blok operacja do bezpiecznie przekształcać ilości danych większe niż a blok.

Podobnie, czym jest tryb Cipher Block Chaining?

Zobacz także kryptografia. Łączenie bloków szyfrów (CBC) jest tryb działania dla szyfr blokowy (taka, w której sekwencja bitów jest zaszyfrowana jako pojedyncza jednostka lub blok z szyfr klucz zastosowany do całości blok ). Łączenie bloków szyfrów używa tak zwanego wektora inicjującego (IV) o określonej długości.

czy szyfry CBC są bezpieczne? CBC ma kilka fajnych właściwości. Zaszyfrowany tekst wygenerowany przez blok szyfr jest zaszyfrowany, więc (miejmy nadzieję) wygląda losowo. w CBC , mieszasz te losowo wyglądające zaszyfrowane dane z tekstem jawnym, dzięki czemu jest bardzo mało prawdopodobne, że na wyjściu pojawią się wzorce.

W ten sposób, który tryb szyfrowania blokowego jest najbezpieczniejszy w przypadku AES?

CTR jest używany, jeśli chcesz dobrej równoległości (tj. szybkości), zamiast CBC/OFB/CFB. XTS tryb jest bardzo powszechne, jeśli kodujesz losowo dostępne dane (takie jak dysk twardy lub pamięć RAM). OCB jest zdecydowanie najlepszy tryb jak na to pozwala szyfrowanie i uwierzytelnianie w jednym przejściu.

Czy GCM jest bezpieczniejszy niż CBC?

AES- GCM jest więcej Ochrony szyfr niż AES- CBC , ponieważ AES- CBC , działa przez XOR'ing (eXclusive OR) każdy blok z poprzednim blokiem i nie może być zapisywany równolegle. AES- GCM jest pisany równolegle, co oznacza, że przepustowość jest znacznie wyższa niż AES- CBC obniżając narzuty na szyfrowanie.

Zalecana:

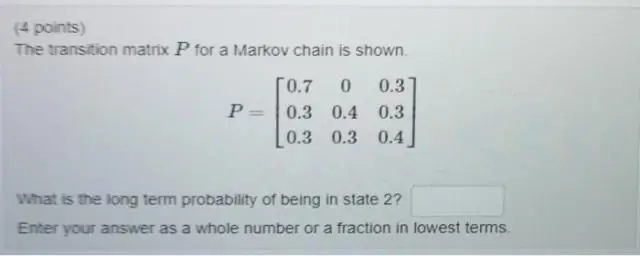

Czym jest prawdopodobieństwo łańcucha Markowa?

Łańcuch Markowa to model stochastyczny opisujący sekwencję możliwych zdarzeń, w których prawdopodobieństwo każdego zdarzenia zależy tylko od stanu osiągniętego w poprzednim zdarzeniu

Dlaczego szyfrowanie symetryczne jest szybsze niż szyfrowanie asymetryczne?

W przypadku standardowych funkcji szyfrowania/odszyfrowywania algorytmy symetryczne zazwyczaj działają znacznie szybciej niż ich asymetryczne odpowiedniki. Wynika to z faktu, że kryptografia asymetryczna jest bardzo nieefektywna. Kryptografia symetryczna została zaprojektowana dokładnie do wydajnego przetwarzania dużych ilości danych

Czy szyfrowanie Let's jest wystarczająco dobre?

Inicjatywa Let's Encrypt jest rozwiązaniem bezpieczeństwa opartym na dobrych intencjach, ale wywołuje kilka pytań. Do tej pory większość z Was słyszała o inicjatywie „Let's Encrypt”. Dostarczona przez Internet Security Research Group usługa korzysta z otwartego urzędu certyfikacji. Również dobrze: jest bezpłatny i zautomatyzowany

Czy szyfrowanie TDE jest w spoczynku?

Transparent Data Encryption (często w skrócie TDE) to technologia wykorzystywana przez Microsoft, IBM i Oracle do szyfrowania plików baz danych. TDE oferuje szyfrowanie na poziomie plików. TDE rozwiązuje problem ochrony danych w spoczynku, szyfrując bazy danych zarówno na dysku twardym, jak iw konsekwencji na nośnikach kopii zapasowych

Czy Github jest łańcuchem bloków?

Repozytorium Git nie jest kryptowalutą Według tego standardu repozytorium Git z pewnością nie jest łańcuchem bloków. Treść niekoniecznie musi być księgą rachunkową (chociaż można przechowywać księgę), a dane to po prostu bąble danych, podstawowa heurystyka systemu plików i haszowanie kryptograficzne