- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Administracyjne kontrole bezpieczeństwa (zwany także proceduralnym sterownica ) to przede wszystkim procedury i polityki, które mają na celu zdefiniowanie i ukierunkowanie działań pracowników w kontaktach z wrażliwymi organizacjami Informacja.

Poza tym, jakie są trzy rodzaje kontroli bezpieczeństwa?

Trzy Kategorie Kontrola bezpieczeństwa . Są trzy podstawowe obszary, które kontrola bezpieczeństwa wpaść pod. Te obszary to zarządzanie bezpieczeństwo , operacyjny bezpieczeństwo i fizyczne kontrola bezpieczeństwa.

Poza powyższym, jakie są przykłady kontroli administracyjnych? Kontrola administracyjna to szkolenia, procedury, zasady lub projekty zmian, które zmniejszają zagrożenie dla jednostki. Inne przykłady obejmują przepisy dotyczące godzin pracy operatorów pojazdów użytkowych, oznakowanie bezpieczeństwa dotyczące zagrożeń oraz regularną konserwację sprzętu.

jakie są kontrole bezpieczeństwa informacji?

Styczeń 2012) (Dowiedz się, jak i kiedy usunąć ten szablon wiadomości) Kontrola bezpieczeństwa są zabezpieczenia lub środki zaradcze mające na celu uniknięcie, wykrycie, przeciwdziałanie lub zminimalizowanie? bezpieczeństwo zagrożenia dla mienia fizycznego, Informacja , systemy komputerowe lub inne zasoby. Można je sklasyfikować według kilku kryteriów.

Jakie są rodzaje kontroli bezpieczeństwa?

Zasada 8: Trójka Rodzaje kontroli bezpieczeństwa są prewencyjne, detektywistyczne i responsywne. Sterownica (takie jak udokumentowane procesy) i środki zaradcze (takie jak zapory ogniowe) muszą być wdrożone jako jeden lub więcej z tych poprzednich typy , albo sterownica nie są tam dla celów bezpieczeństwo.

Zalecana:

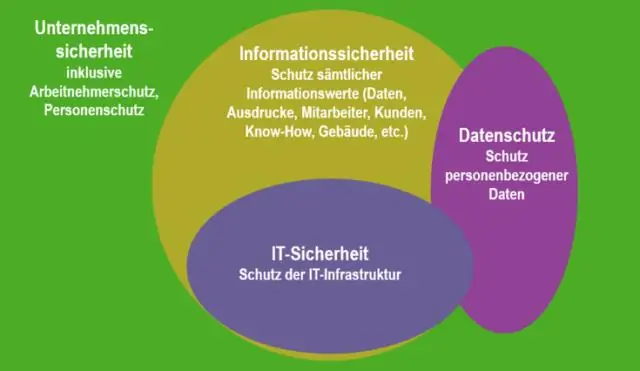

Czym jest infrastruktura bezpieczeństwa informacji?

Bezpieczeństwo infrastruktury to bezpieczeństwo zapewniane w celu ochrony infrastruktury, zwłaszcza infrastruktury krytycznej, takiej jak lotniska, autostrady, transport kolejowy, szpitale, mosty, węzły transportowe, komunikacja sieciowa, media, sieć energetyczna, tamy, elektrownie, porty morskie, rafinerie ropy naftowej i woda systemy

Jakie są pięć celów bezpieczeństwa informacji?

Celem bezpieczeństwa IT jest umożliwienie organizacji spełnienia wszystkich celów misji/biznesowych poprzez wdrażanie systemów z należytym uwzględnieniem zagrożeń związanych z IT dla organizacji, jej partnerów i klientów. Pięć celów bezpieczeństwa to poufność, dostępność, integralność, odpowiedzialność i pewność

Czym są krytyczne kontrole bezpieczeństwa SANS 20?

Nadaj priorytet kontrolom bezpieczeństwa pod kątem skuteczności w walce z zagrożeniami w świecie rzeczywistym. Center for Internet Security (CIS) Top 20 Critical Security Controls (wcześniej znane jako SANS Top 20 Critical Security Controls) to priorytetowy zestaw najlepszych praktyk stworzonych w celu powstrzymania najbardziej wszechobecnych i niebezpiecznych zagrożeń dnia dzisiejszego

Co to jest zaufanie w zakresie bezpieczeństwa komputera?

Z Wikipedii, wolnej encyklopedii. W bezpieczeństwie informacji zaufanie obliczeniowe polega na generowaniu zaufanych autorytetów lub zaufania użytkowników za pomocą kryptografii. W systemach scentralizowanych bezpieczeństwo zazwyczaj opiera się na uwierzytelnionej tożsamości podmiotów zewnętrznych

Która kontrola obejmuje administracyjne kontrole fizyczne i techniczne?

Przykłady obejmują kontrole fizyczne, takie jak ogrodzenia, zamki i systemy alarmowe; kontrole techniczne, takie jak oprogramowanie antywirusowe, zapory i IPS; oraz kontrole administracyjne, takie jak rozdział obowiązków, klasyfikacja danych i audyt