Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-06-01 05:10.

NCSC definiuje incydent cybernetyczny jak naruszenie systemu bezpieczeństwo polityki w celu wpłynięcia na jej integralność lub dostępność i/lub nieautoryzowany dostęp lub próby dostępu do systemu lub systemów; zgodnie z ustawą o nadużyciach komputerowych (1990).

W związku z tym, jaki jest przykład incydentu cybernetycznego?

Najprawdopodobniej bezpieczeństwo cybernetyczne Zagrożenia, na które może być narażona Twoja firma, obejmują: cyber oszustwo - w tym phishing, spear phishing, vishing i wielorybnictwo. ataki złośliwego oprogramowania - w tym wirusy, robaki, trojany, oprogramowanie szpiegujące, rootkity itp. ataki ransomware.

co to jest plan reagowania na incydenty związane z bezpieczeństwem cybernetycznym? Reagowania na incydenty (IR) to ustrukturyzowana metodologia dla obsługa bezpieczeństwa incydenty, naruszenia i cyber zagrożenia. Dobrze zdefiniowany plan reagowania na incydent pozwala skutecznie zidentyfikować, zminimalizować szkody i obniżyć koszty Cyber atak , jednocześnie znajdując i naprawiając przyczynę, aby zapobiec przyszłym atakom.

Wiedz też, jaka jest różnica między zdarzeniem związanym z cyberbezpieczeństwem a incydentem związanym z cyberbezpieczeństwem?

Bezpieczeństwo Wydarzenie a bezpieczeństwo Incydent . Ochrona wydarzenie to wszystko, co się dzieje, co może potencjalnie mieć wpływ na bezpieczeństwo informacji. Ochrona incydent jest zabezpieczeniem wydarzenie to wyniki w uszkodzenia, takie jak utrata danych. Incydenty może również zawierać wydarzenia które nie powodują szkód, ale stanowią realne ryzyko.

Jakie są 4 rodzaje cyberataków?

Dzisiaj opiszę 10 najczęstszych typów cyberataków:

- Ataki typu „odmowa usługi” (DoS) i rozproszona odmowa usługi (DDoS).

- Atak typu man-in-the-middle (MitM).

- Phishing i ataki typu spear phishing.

- Atak drive-by.

- Atak na hasło.

- Atak wstrzyknięcia SQL.

- Atak XSS (cross-site scripting).

- Podsłuchiwanie ataku.

Zalecana:

Jaka jest najlepsza definicja modelu bezpieczeństwa?

Model bezpieczeństwa to techniczna ocena każdej części systemu komputerowego w celu oceny jej zgodności ze standardami bezpieczeństwa. D. Model bezpieczeństwa to proces formalnej akceptacji certyfikowanej konfiguracji

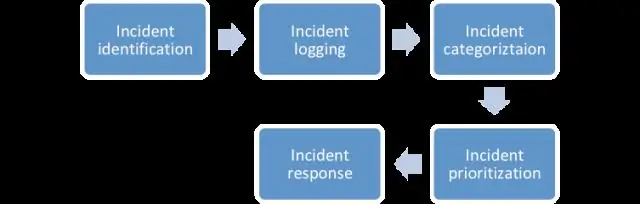

Co to jest incydent w procesie ITIL?

Co to jest incydent? ITIL definiuje incydent jako nieplanowane przerwanie lub obniżenie jakości usługi IT. Umowy dotyczące poziomu usług (SLA) określają uzgodniony poziom usług między dostawcą a klientem. Incydenty różnią się zarówno od problemów, jak i próśb

Jakie są fazy reakcji na incydent?

Fazy reagowania na incydenty. Reakcja na incydent jest zazwyczaj podzielona na sześć faz; przygotowanie, identyfikacja, powstrzymywanie, eliminacja, odzyskiwanie i wyciągnięte wnioski

Czy CCNA jest dobre dla bezpieczeństwa cybernetycznego?

Nie, certyfikacja CCNA wcale nie jest niezbędna do kariery w dziedzinie bezpieczeństwa informacji. CCNA pomaga zrozumieć sieci. Specjaliści z zakresu bezpieczeństwa informacji pracują w firmach audytorskich, monitorujących i zajmujących się bezpieczeństwem. CISA, CISSP, CIA, CISM to coś, nad czym musisz się przyjrzeć

Co jest uważane za incydent bezpieczeństwa?

Incydent bezpieczeństwa to zdarzenie, które może wskazywać, że systemy lub dane organizacji zostały naruszone lub że środki wprowadzone w celu ich ochrony zawiodły. W IT zdarzeniem jest wszystko, co ma znaczenie dla sprzętu lub oprogramowania systemu, a incydentem jest zdarzenie, które zakłóca normalne działanie