Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Fazy reagowania na incydenty. Reakcja na incydent jest zazwyczaj podzielona na sześć faz; przygotowanie , identyfikacja, powstrzymywanie, eliminacja, odzyskiwanie i wyciągnięte wnioski.

Należy również wiedzieć, jakie są fazy procesu opracowywania reakcji na incydenty?

Deuble mówi, że sześć etapów reakcji na incydenty, z którymi powinniśmy być zaznajomieni, to: przygotowanie , identyfikacja, powstrzymywanie, eliminacja, odzyskiwanie i wyciągnięte wnioski.

Co więcej, jak wygląda proces reagowania na incydenty? Reagowania na incydenty to zorganizowane podejście do rozwiązywania i zarządzania następstwami naruszenia bezpieczeństwa lub cyberataku, znane również jako IT incydent , komputer incydent lub bezpieczeństwo incydent . Celem jest poradzenie sobie z sytuacją w sposób, który ogranicza uszkodzenia oraz skraca czas i koszty odzyskiwania.

Podobnie ludzie pytają, jakie są pięć etapów reakcji na incydent w kolejności?

Pięć kroków reakcji na incydent

- Przygotowanie. Przygotowanie jest kluczem do skutecznej reakcji na incydent.

- Wykrywanie i raportowanie. Celem tej fazy jest monitorowanie zdarzeń związanych z bezpieczeństwem w celu wykrywania, ostrzegania i raportowania o potencjalnych incydentach bezpieczeństwa.

- Segregacja i analiza.

- Powstrzymywanie i neutralizacja.

- Aktywność po zdarzeniu.

Jakie są 6 etapów postępowania z dowodami?

Sześć kroków to przygotowanie , identyfikacje, powstrzymywanie, eliminacja, odzyskiwanie i wyciągnięte wnioski. Bardzo podobny proces został również wprowadzony w życie przez NIST w Przewodniku postępowania z incydentami związanymi z bezpieczeństwem komputerowym (wyd.

Zalecana:

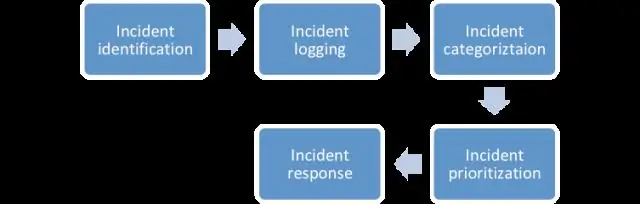

Co to jest incydent w procesie ITIL?

Co to jest incydent? ITIL definiuje incydent jako nieplanowane przerwanie lub obniżenie jakości usługi IT. Umowy dotyczące poziomu usług (SLA) określają uzgodniony poziom usług między dostawcą a klientem. Incydenty różnią się zarówno od problemów, jak i próśb

Jakie są trzy różne sposoby stylizowania komponentów w reakcji?

Wydaje się, że istnieje około ośmiu różnych sposobów stylizowania komponentów React JS stosowanych powszechnie w branży do pracy na poziomie produkcyjnym: Inline CSS. Normalny CSS. CSS w JS. Stylizowane komponenty. Moduły CSS. Sass i SCSS. Mniej. Stylowy

Jakie są fazy metodologii Scrum?

Proces Scrum składa się zasadniczo z trzech grup faz: przed grą, grą i post grą. Każdy ma szeroki zestaw zadań do wykonania. Te trzy fazy różnią się nieco od innych metodologii zarządzania projektami

Jakie są fazy włamań do cyberbezpieczeństwa?

Istnieją różne etapy, które dotyczą włamań do cyberbezpieczeństwa: Recon. Wtargnięcie i wyliczenie. Wstawianie złośliwego oprogramowania i ruch boczny

Jakie są fazy cyberataku?

Siedem faz cyberataku Krok pierwszy - Rekonesans. Przed rozpoczęciem ataku hakerzy najpierw identyfikują zagrożony cel i badają najlepsze sposoby jego wykorzystania. Krok drugi - Uzbrojenie. Krok trzeci - Dostawa. Krok czwarty – Wyzysk. Krok piąty - Instalacja. Krok szósty – Dowodzenie i kontrola. Krok siódmy – Działanie nastawione na cel