Bezpłatna, natychmiastowa pamięć masowa online Dysk Google: 15 GB za darmo. Pudełko: 10 GB za darmo. OneDrive: 5 GB za darmo (1 TB dla studentów) Amazon Drive: 5 GB (+ brak zdjęć z Prime) iCloud: 5 GB za darmo. Dropbox: 2 GB za darmo (do 18 GB z poleceniami) BT Cloud: 10 GB-1 000 GB „bezpłatnie” z BT b'band. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zatrzymać dzwonienie iPada lub iPoda touch za każdym razem, gdy dzwoni iPhone, przejdź do Ustawienia -> FaceTime i wyłącz „Połączenia komórkowe iPhone'a”. Otóż to. Ostatnio zmodyfikowany: 2025-06-01 05:06

Procedura Aby jawnie usunąć ograniczenia przez unikalność, użyj klauzuli DROP UNIQUE instrukcji ALTER TABLE. Aby usunąć ograniczenia klucza podstawowego, użyj klauzuli DROP PRIMARY KEY instrukcji ALTER TABLE. Aby usunąć ograniczenia sprawdzania (tabeli), użyj klauzuli DROP CHECK instrukcji ALTER TABLE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Elasticsearch Service (Amazon ES) to usługa zarządzana, która ułatwia wdrażanie, obsługę i skalowanie klastrów Elasticsearch w chmurze AWS. Elasticsearch to popularny silnik wyszukiwania i analizy typu open source do zastosowań, takich jak analiza dzienników, monitorowanie aplikacji w czasie rzeczywistym i analiza strumienia kliknięć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Usuń rolę. Otwórz Menedżera klastra pracy awaryjnej i usuń rolę maszyny wirtualnej dla maszyny wirtualnej, którą chcesz przenieść. Krok 2: Przeniesienie menedżera Hyper-V. Krok 3: Wybierz rodzaj ruchu. Krok 4: Nazwa serwera docelowego. Krok 5: Co przenieść. Krok 6: Wybierz folder i przenieś. Krok 7: Sprawdzanie sieci. Krok 8: Kończenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

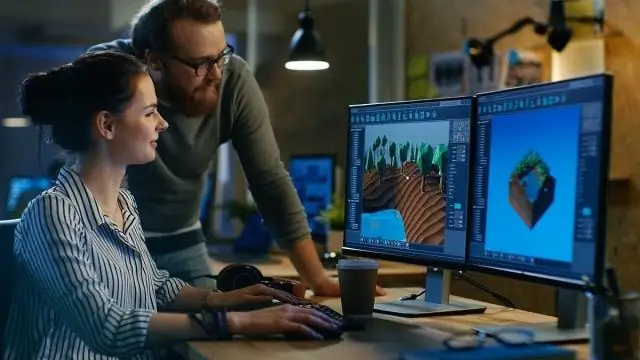

JAK TO DZIAŁA? Przechwytywanie ruchu przenosi ruch aktora na postać cyfrową. Systemy optyczne działają poprzez śledzenie znaczników pozycji lub funkcji w 3D i łączenie danych w przybliżenie ruchu aktora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma nic złego w goto, jeśli jest właściwie używane. Powodem, dla którego jest to „tabu”, jest to, że we wczesnych dniach C programiści (często wywodzący się z asemblera) używali goto do tworzenia niewiarygodnie trudnego do zrozumienia kodu. Przez większość czasu możesz żyć bez goto i być w porządku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utworzy kopię zapasową codziennie przez 90 dni, zanim najstarszy plik „odpadnie”. Jeśli chcesz przywrócić kopię zapasową, możesz cofnąć się nawet o 90 dni, aby znaleźć nieuszkodzony plik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Upewnij się, że żaden z przycisków pilota nie jest zacięty. Pilot może chwilowo nie działać z powodu słabego kontaktu baterii lub elektryczności statycznej. Wyjmij baterie z pilota (na około 1 minutę). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zmienić rozmiar wykresu, wykonaj jedną z następujących czynności: Aby zmienić rozmiar ręcznie, kliknij wykres, a następnie przeciągnij uchwyty zmiany rozmiaru do odpowiedniego rozmiaru. Aby użyć określonych pomiarów wysokości i szerokości, na karcie Formatowanie w grupie Rozmiar wprowadź rozmiar w polu Wysokość i szerokość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki zupełnie nowemu dyskowi SSD i pamięci RAM o dużej pojemności Twój starzejący się Mac będzie działał jak nowy - nie, spraw, by był lepszy niż nowy - w mgnieniu oka. iFixit starannie zestawia zestawy aktualizacji SSD i pamięci RAM do każdego laptopa Apple iMac, Mac Mini i Mac z możliwością aktualizacji od 2006 roku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Średni koszt instalacji żaluzji huraganowych w kraju wynosi 3447 USD, czyli od 1800 do 5150 USD. Cena ta zawiera koszt rolet oraz profesjonalne stawki montażowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zużycie EC2 jest obliczane przez godzinę lub sekundę, w zależności od tego, z którego AMI korzystasz. Jeśli instancja jest rozliczana godzinowo, opłata jest naliczana za co najmniej jedną godzinę za każdym razem, gdy nowa instancja jest uruchamiana, czyli po wejściu w stan działania. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 Najlepsze praktyki w zakresie bezpieczeństwa bazy danych Zapewnienie fizycznego bezpieczeństwa bazy danych. Korzystaj z zapór sieciowych aplikacji internetowych i baz danych. Utwardź swoją bazę danych w maksymalnym możliwym stopniu. Zaszyfruj swoje dane. Zminimalizuj wartość baz danych. Ściśle zarządzaj dostępem do bazy danych. Audytuj i monitoruj aktywność bazy danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Convolutional Neural Network (ConvNet/CNN) to algorytm głębokiego uczenia się, który może przyjąć obraz wejściowy, przypisać wagę (nauczane wagi i uprzedzenia) do różnych aspektów/obiektów na obrazie i być w stanie odróżnić jeden od drugiego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest on instalowany przez Storybook podczas automatycznej konfiguracji (Storybook 5.3 lub nowszy). Krok 1: Dodaj zależności. Dodaj @opowieści/reaguj. Krok 2: Dodaj skrypt npm. Następnie dodaj następujący skrypt NPM do pliku package.json, aby uruchomić storybook w dalszej części tego przewodnika: Krok 3: Utwórz plik główny. Krok 4: Napisz swoje historie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd zerowy jest definiowany jako stan, w którym przyrząd pomiarowy rejestruje odczyt, gdy nie powinno być żadnego odczytu. W przypadku suwmiarek noniuszowych występuje, gdy azer na skali głównej nie pokrywa się z zerem na skali noniusza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niniejsze wytyczne stanowią standardy sieciowe. Standardy te pomagają zapewnić wszystkim dostęp do dostarczanych przez nas informacji, a także sprawiają, że tworzenie stron internetowych jest szybsze i przyjemniejsze. Zgodność ze standardami ułatwia korzystanie z sieci osobom ze specjalnymi potrzebami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyzwalacz: Wyzwalacz może być wykonywany automatycznie po określonej akcji na tabeli, takiej jak aktualizacja, usunięcie lub aktualizacja. Procedura składowana: Procedury składowane nie mogą być wywoływane z funkcji, ponieważ funkcje mogą być wywoływane z instrukcji select, a procedury składowane nie mogą być wywoływane z. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzia do zarządzania siecią Monitor wydajności procesora. Monitor dysku pamięci procesora. Monitorowanie Ethernetu. Monitorowanie adresów URL. Monitorowanie sieci LAN. Monitor VPN. Wykrywanie urządzeń sieciowych. Monitorowanie IPMI. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tak. Strona internetowa. json.org. JavaScript Object Notation (JSON, wymawiane /ˈd?e?s?n/; także /ˈd?e?ˌˌs?n/) to otwarty standardowy format pliku i format wymiany danych, który używa tekstu czytelnego dla człowieka do przechowywania i przesyłania obiekty danych składające się z par atrybut-wartość i tablicowych typów danych (lub dowolnej innej wartości możliwej do serializacji). Ostatnio zmodyfikowany: 2025-01-22 17:01

Technical Integration Architecture reprezentuje kodeksy budowy przedsiębiorstwa dla wszystkich projektów integracyjnych. Architektura zawiera wskazówki i ograniczenia projektowe dotyczące sposobu tworzenia aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adresowanie klasowe dzieli całą przestrzeń adresów IP (od 0.0. 0.0 do 255.255. 255.255) na „klasy” lub specjalne zakresy ciągłych adresów IP (brakuje adresów między pierwszym a ostatnim adresem w zakresie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyświetlić zdalne gałęzie, po prostu przekaż flagę -r do polecenia git branch. Możesz sprawdzać zdalne gałęzie za pomocą zwykłych poleceń git checkout i git log. Jeśli zatwierdzisz zmiany, które zawiera zdalny oddział, możesz scalić go z oddziałem lokalnym za pomocą normalnego scalania git. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do Panelu sterowania, a następnie Programy i funkcje. Znajdź zainstalowane aplikacje Adobe CC, zaznacz każdą z nich i wybierz Odinstaluj. Po zakończeniu odinstalowywania aplikacje AdobeCC powinny zostać całkowicie usunięte i można skorzystać z tego łącza, aby zainstalować najnowsze oprogramowanie Adobe CC na komputerze z systemem Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Podobnie można zapytać, jak przejść do nowej zakładki w selenu? Zwykle do otwierania używamy klawiszy CTRL + t Nowa karta W wyszukiwarce. Możemy zrobić to samo w webdriver test oprogramowania do otwierania nowa zakładka W selen webdriver , Poniżej otworzy się podana składnia Nowa karta W instancji przeglądarki sterownika.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Graniastosłup to wielościan o dwóch równoległych ścianach zwanych podstawami. Pozostałe ściany są zawsze równoległobokami. Nazwa pryzmatu pochodzi od kształtu podstawy. Oto kilka rodzajów pryzmatów. Najedź myszą na każdy z nich, aby dowiedzieć się więcej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pełna kontrola umożliwia odczytywanie, zapisywanie, modyfikowanie i uruchamianie plików w folderze, zmianę atrybutów, uprawnień oraz przejęcie na własność folderu lub plików w nim zawartych. Modyfikuj pozwala czytać, pisać, modyfikować i uruchamiać pliki w folderze oraz zmieniać atrybuty folderu lub plików w. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak przeprowadzić migrację skrzynek pocztowych programu Exchange 2010 do usługi Office 365 Krok 1: Skonfiguruj program Outlook Anywhere na serwerze Exchange. Krok 2: Zapewnij zaufaną certyfikację. Krok 3: Sprawdź połączenie z organizacją Exchange za pomocą programu Outlook Anywhere. Krok 4: Ustaw uprawnienia. Krok 5: Wymagane uprawnienia. Krok 6: Wyłącz ujednoliconą komunikację (UM) Krok 7: Utwórz grupy zabezpieczeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Transpiluj TypeScript do JavaScript Krok 1: Utwórz prosty plik TS. Otwórz VS Code w pustym folderze i utwórz helloworld. Krok 2: Uruchom kompilację TypeScript. Wykonaj Uruchom zadanie kompilacji (Ctrl + Shift + B) z globalnego menu Terminal. Krok 3: Ustaw kompilację TypeScript jako domyślną. Krok 4: Przeglądanie problemów z kompilacją. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parametr forks kontroluje liczbę hostów konfigurowanych równolegle przez Ansible. Jeśli używasz Ansible do aktualizacji kroczących i masz, powiedzmy, 2000 systemów, ale zdecydowałeś, że chcesz aktualizować tylko 100 maszyn naraz, ustaw „serial” w Ansible na 100, a będziesz potrzebować również tylko 100 widelców. Ostatnio zmodyfikowany: 2025-06-01 05:06

Został nazwany podczas jednej z jego frutariańskich diet, jak ujawnia nowa biografia Jobsa Waltera Isaacsona. Przy nadawaniu nazwy Apple powiedział, że jest „na jednej z moich frutarianek”. Powiedział, że właśnie wrócił z farmy jabłek i pomyślał, że nazwa brzmiała „zabawnie, porywająco i nie onieśmielająco”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Android Na urządzeniu przejdź do Ustawienia globalne > Zabezpieczenia > Administratorzy urządzenia. Wyłącz uprawnienia dla Prey. Odinstaluj Prey jak każdą inną aplikację. Ostatnio zmodyfikowany: 2025-01-22 17:01

W swojej najbardziej podstawowej wersji Twistlock to oparty na regułach system zasad kontroli dostępu dla kontenerów Docker i Kubernetes. Twistlock zawiera te same reguły zarządzania zasadami, co w Kubernetes, w których użytkownik może modyfikować zasady zarządzania, ale nie może ich usuwać. Twistlock obsługuje również skanowanie obrazów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kilka rzeczy, o których należy pamiętać: 13 wskazówek dotyczących fotografowania śniegu: przewodnik dla początkujących. Skoncentruj się na kontraście. Ustawienia aparatu. Fotografuj w trybie priorytetu przysłony. Uchwyć to na świeżo. Trzymaj baterie w cieple. Spakuj swój aparat. Nie pozwól, aby pogoda Cię powstrzymała. Ostatnio zmodyfikowany: 2025-01-22 17:01

AspectJ pozwala programistom definiować specjalne konstrukcje zwane aspektami. Aspekt jest centralną jednostką AspectJ. Zawiera kod, który wyraża zasady tkania dla cięcia poprzecznego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przegląd. Uniwersalne adaptery internetowe WiFi służą do podłączania sieciowego odtwarzacza multimedialnego, sieciowego telewizora, sieciowego urządzenia kina domowego lub konsoli do gier do bezprzewodowej sieci domowej. Zamiast podłączać je za pomocą kabla Ethernet, te adaptery zwiększą łączność bezprzewodową z Twoimi urządzeniami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak opublikować aplikację na Androida w Google Play Utwórz konto programisty. Otwórz Konsolę Google Play i utwórz konto programisty. Wpisz tytuł i opis swojej aplikacji. Dodaj zrzuty ekranu. Określ ocenę treści swojej aplikacji. Wybierz kategorię aplikacji. Uregulować kwestie polityki prywatności. Prześlij plik APK. Dodaj cenę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niezależny dostawca oprogramowania (ISV) to termin branżowy używany przez firmę Microsoft i inne firmy do opisywania osób i organizacji, które opracowują, wprowadzają na rynek i sprzedają oprogramowanie działające na platformach oprogramowania i sprzętu innych firm, w tym na platformach firmy Microsoft. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamery Blink nagrywają zarówno dźwięk, jak i wideo, nie mają jednak funkcji dwukierunkowej (możliwości mówienia). Zakupiono system Blink - XT Home Security Camera System, wykrywanie ruchu, wideo HD z 3 kamerami. Obraz i dźwięk są tylko w jednym kierunku. Ostatnio zmodyfikowany: 2025-01-22 17:01