Referencje to funkcja udostępniana przez React, która umożliwia dostęp do elementu DOM i elementu React, które mogłeś utworzyć samodzielnie. Są używane w przypadkach, gdy chcemy zmienić wartość komponentu potomnego, bez korzystania z rekwizytów i tak dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz narzędzie Liczenie (znajdujące się pod narzędziem Kroplomierz w panelu Narzędzia). Wybierz opcje Counttoola. Domyślna grupa zliczeń jest tworzona po dodaniu liczb do obrazu. Możesz tworzyć grupy z wieloma licznikami, każda z własną nazwą, znacznikiem i rozmiarem etykiety oraz kolorem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zalety algorytmu wzrostu FP Parowanie elementów nie jest wykonywane w tym algorytmie, co czyni go szybszym. Baza danych jest przechowywana w pamięci w wersji kompaktowej. Jest wydajny i skalowalny do wydobywania zarówno długich, jak i krótkich częstych wzorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cyfrowa korona jest odpowiedzią Apple na koronę znalezioną w zegarkach mechanicznych. Dawniej korona służyła do ustawiania daty i godziny w zegarku naręcznym oraz do nakręcania sprężyny, aby zegarek działał. Użytkownicy AppleWatch mogą nacisnąć Digital Crown, aby powrócić do ekranu głównego, podobnie jak przycisk Home na iPhonie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pokazuje problem ze statusem DHCP. Chcesz wyświetlić stan funkcji serwera DHCP na routerze. Rozwiązanie. Aby wyświetlić powiązania adresów IP i skojarzone z nimi dzierżawy, użyj następującego polecenia: Router1# show ip dhcp binding. Dyskusja. Aby wyświetlić stan usługi DHCP, użyj polecenia show ip dhcp EXEC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po pełnym naładowaniu lampka powinna świecić na zielono, migać na pomarańczowo podczas ładowania, świecić na czerwono, gdy bateria jest rozładowana, i migać na czerwono, gdy poziom naładowania baterii jest zbyt niski, aby można było samodzielnie zadokować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apollo Server to elastyczne, oparte na społeczności, gotowe do produkcji oprogramowanie pośredniczące HTTP GraphQL dla Express, Hapi, Koa i innych. Apollo Server to biblioteka, która pomaga połączyć schemat GraphQL z serwerem HTTP w Node. Ostatnio zmodyfikowany: 2025-01-22 17:01

AWS CloudFormation to usługa, która daje programistom i firmom łatwy sposób na tworzenie kolekcji powiązanych zasobów AWS i stron trzecich oraz udostępnianie ich w uporządkowany i przewidywalny sposób. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bez zbędnych ceregieli, oto najlepsze skróty klawiaturowe w Safari. Szybko przełączaj się między otwartymi kartami. Natychmiast przejdź do prawej karty. Zamknij kartę. Ponownie otwórz ostatnio zamknięte karty/okna. Przełączaj się między oknami. Wróć/do przodu. Przewiń całą stronę. Przejdź na górę/dół strony internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

6-literowe słowa zaczynające się od maski. bonsai. spoiwo. bonito. cukierek. bonobo. bonzer. Bonze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Agregacja w MongoDB. Agregacja w MongoDB to nic innego jak operacja służąca do przetwarzania danych, która zwraca obliczone wyniki. Agregacja zasadniczo grupuje dane z wielu dokumentów i działa na wiele sposobów na tych zgrupowanych danych w celu zwrócenia jednego połączonego wyniku. Ostatnio zmodyfikowany: 2025-01-22 17:01

460 pne Podobnie pojawia się pytanie, kto wykonał artemizję z brązu? Grecy mieli wiele dzieł artystycznych opracowanych w V wieku. BCE, taki jak brąz 460-450 BEC Posejdon /Zeus. Brązowy posąg Artemizji z Posejdon lub Zeus (ryc. 1) został odkryty w morzu.. Ostatnio zmodyfikowany: 2025-01-22 17:01

PROBLEM PROJEKTOWANIA SIECI TRANSPORTOWEJ W planowaniu i rozwoju transportu problem projektowania sieci transportowej ma na celu optymalizację określonych celów (np. całkowitego czasu podróży) poprzez wybór spośród danego zestawu projektów przy jednoczesnym utrzymaniu zużycia zasobów (np. budżetu) w ich granicach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak uzyskać różne formaty daty SQL Server Użyj opcji formatu daty wraz z funkcją CONVERT. Aby uzyskać RRRR-MM-DD użyj SELECT CONVERT(varchar, getdate(), 23) Aby uzyskać MM/DD/RRRR użyj SELECT CONVERT(varchar, getdate(), 1) Sprawdź wykres, aby uzyskać listę wszystkich opcji formatu. Ostatnio zmodyfikowany: 2025-01-22 17:01

GeForce RTX 2060 Super - W przeciętnym systemie zalecamy zasilacz 500 W.GeForceRTX 2070 Super - W przeciętnym systemie zalecamy zasilacz 550 W. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prześlij w klasycznej wersji Studia twórców Zaloguj się do YouTube. U góry strony kliknij Prześlij Prześlij wideo. Wybierz ustawienia prywatności wideo. Wybierz film do przesłania z komputera lub ze Zdjęć Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

PhpMyAdmin to jedna z najpopularniejszych aplikacji do zarządzania bazami danych MySQL. Jest to darmowe narzędzie napisane w PHP. Dzięki temu oprogramowaniu możesz tworzyć, zmieniać, upuszczać, usuwać, importować i eksportować tabele bazy danych MySQL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Docker Compose jest bardzo odpowiedni do produkcji, jeśli wdrażasz na 1 hoście. W zależności od tego, co tworzysz, możesz obsługiwać setki tysięcy lub miliony żądań miesięcznie na jednym serwerze, a Docker Compose bardzo ułatwia rozpoczęcie pracy. Skalowanie w pionie może zajść na wiele sposobów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obniżenie systemu BIOS komputera może spowodować uszkodzenie funkcji dołączonych do nowszych wersji systemu BIOS. Firma Intel zaleca, aby obniżyć BIOS do poprzedniej wersji tylko z jednego z następujących powodów: Niedawno zaktualizowałeś BIOS i masz teraz problemy z płytą główną (system nie uruchamia się, funkcje nie działają, itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak działa Kerberos? Krok 1: Zaloguj się. Krok 2: Żądanie biletu przyznającego bilet – TGT, klient do serwera. Krok 3: Serwer sprawdza, czy użytkownik istnieje. Krok 4: Serwer odsyła bilet TGT do klienta. Krok 5: Wprowadź swoje hasło. Krok 6: Klient uzyskuje klucz sesji TGS. Krok 7: Klient żąda od serwera dostępu do usługi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Większość mobilnych zestawów słuchawkowych VR, takich jak Oculus Go, SamsungGear VR i Google Daydream View, obsługuje tylko śledzenie rotacyjne (3DoF). Możesz patrzeć w górę lub w dół, w obie strony lub przechylać głowę. Ale jeśli spróbujesz się pochylić lub faktycznie przesunąć pozycję głowy, nie jest to śledzone. Cały wirtualny świat poruszy się razem z Tobą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pakiet iWork W zestawie z komputerem Mac znajduje się pakiet iWork Suite: Pages, Numbers i Keynote. Są to własne alternatywy Apple dla Worda, Excela i PowerPointa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda Setup jest używana do ustawienia oczekiwań wobec obiektu makiety Na przykład: Tutaj ustawiasz metodę DoSomething na obiekcie makiety. Mówisz, że gdy parametr to 'ping', metoda zwraca true. Teraz ten obiekt może dalej pełnić rolę makiety lub skrótu w zależności od twojego zastosowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

RAM (pamięć o dostępie swobodnym) i pamięć podręczna są przykładami podstawowego urządzenia pamięci masowej. Obraz przedstawia trzy różne typy przechowywania danych komputerowych. Kluczowe różnice między podstawową pamięcią masową a innymi polegają na tym, że jest ona bezpośrednio dostępna dla procesora, jest ulotna i nie można jej usunąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

15 najlepszych międzynarodowych aplikacji do połączeń i SMS-ów WhatsApp. Najpopularniejsza na świecie aplikacja do komunikacji. WeChat. Najlepsza aplikacja do czatowania w Chinach. Skype. Dla biznesmena w podróży. Rebtel. Darmowe połączenia międzynarodowe WiFi. LINIA. Dla maniaków emoji. Wibracja. Dzwoń na telefony stacjonarne. Głos Google. Do podróżowania po USA Voxofon. Bez kłopotów z połączeniami międzynarodowymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odp: Jak przenieść moje książki podręczne na inny komputer Przejdź do menu Plik. Wybierz Narzędzia, a następnie kliknij Przenieś QuickBooks na inny komputer. Stuknij w Jestem gotowy, a następnie utwórz hasło jednorazowe. Wybierz napęd flash USB, którego będziesz używać, a następnie poczekaj, aż wszystkie pliki zostaną skopiowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja end() jest funkcją wbudowaną w PHP i służy do znalezienia ostatniego elementu danej tablicy. Funkcja end() zmienia wewnętrzny wskaźnik tablicy tak, aby wskazywał na ostatni element i zwraca wartość ostatniego elementu. Składnia: end($array) Parametry: Ta funkcja przyjmuje pojedynczy parametr $tablica. Ostatnio zmodyfikowany: 2025-01-22 17:01

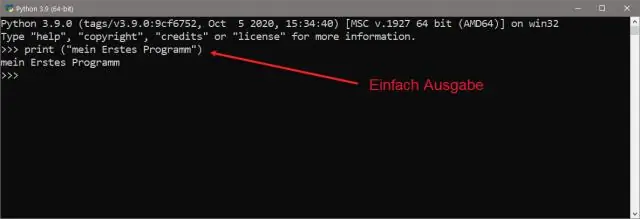

Blok try andexcept w Pythonie służy do przechwytywania i obsługi wyjątków. Python wykonuje kod następujący po instrukcji try jako „normalna” część programu. Kod następujący po instrukcjiexcept jest odpowiedzią programu na wszelkie wyjątki w poprzedniej klauzuli try. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyrazy twarzy. Ludzka twarz jest niezwykle ekspresyjna, potrafi bez słowa przekazać niezliczone emocje. W przeciwieństwie do niektórych form komunikacji niewerbalnej, mimika twarzy jest uniwersalna. Wyraz twarzy wyrażający szczęście, smutek, gniew, zaskoczenie, strach i obrzydzenie jest taki sam we wszystkich kulturach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pstryknąć! (dawniej BYOB) to wizualny język programowania typu „przeciągnij i upuść”. Jest to rozbudowana reimplementacja Scratcha (projekt Lifelong Kindergarten Group w MIT Media Lab), która pozwala na budowanie własnych klocków. Zawiera również listy pierwszej klasy, procedury pierwszej klasy i kontynuacje pierwszej klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przenoszenie muzyki z telefonu z systemem Android na komputer Podłącz telefon z systemem Android do komputera za pomocą kabla USB. Upewnij się, że urządzenie jest odblokowane. Znajdź swoje urządzenie na komputerze za pomocą FileExplorer > Mój komputer. Przejdź do pamięci wewnętrznej urządzenia i znajdź folder Muzyka. Ostatnio zmodyfikowany: 2025-01-22 17:01

NOWY. Surface Pro X. Od 999,00 USD 899,00 USD. NOWY. Surface Pro 7. Już od 749,00 USD. Surface Pro 6. Już od 899,00 USD* Surface Pro (5. generacji) Już od 749,00 USD* NOWOŚĆ. Surface Laptop 3. Surface Laptop 2. Już od 999,00 USD* Surface Go. Już od 399,00 $. Surface Book 2. Już od 1 149,00 USD 999,00 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft Word 2016 z subskrypcją Office 365 to najnowsza wersja programu Word. Poprzednie wersje to Word 2013, Word 2010, Word 2007 i Word 2003. Word 2016 jest zgodny z systemami Windows 10, Windows 8.1 i Windows7. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wlej trochę niegotowanego ryżu do małej plastikowej torebki, a następnie umieść pendrive'a w torebce i zamknij. Umieść worek w ciepłym, suchym miejscu na co najmniej 24 godziny. Wyciąga się i pochłania wszelką obecną wilgoć, przyspieszając czas schnięcia i zapewniając, że napęd jest całkowicie suchy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Arkusze folii są zazwyczaj dostępne w rozmiarach 8 1/2 na 11 cali. Zdjęcia można drukować za pomocą kopiarki, drukarki atramentowej lub drukarki laserowej. Przezroczysta folia jest następnie umieszczana na rzutniku, aby odzwierciedlić powiększoną wersję obrazu. Możesz drukować zdjęcia z domowego komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

SQL (Structured Query Language) jest deklaratywnym językiem zapytań i stanowi branżowy standard relacyjnych baz danych. Deklaratywne języki zapytań są również łatwiejsze w użyciu, ponieważ skupiają się po prostu na tym, co należy pobrać i robią to szybko. Jednak języki deklaratywne mają swoje własne kompromisy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozwiązaniem jest usunięcie łożysk i tylko ich szczotką drucianą i możesz wyczyścić wędzidło tak, jak zwykle. W ten sposób smar fabryczny pozostaje w łożysku. Od autora T: Po prostu wydmuchaj kurz i dodaj 1 kroplę oleju do narzędzi pneumatycznych przed każdym użyciem - za każdym razem - za każdym razem! W razie potrzeby oczyść zewnętrzną stronę łożyska. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto przewodnik krok po kroku, jak zaplanować pomysł na aplikację internetową pod kątem pomyślnego wykonania: Poznaj swój cel: Pierwszy krok jest oczywiście najbardziej podstawowy. Walidacja rynkowa: Kolejnym etapem jest walidacja rynkowa. Sprawdź swoje kieszenie: Zidentyfikuj swój zestaw umiejętności: Stwórz podstawowy projekt: Sfinalizuj stos technologii:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz dowiedzieć się, czy Twój Kindle jest w najnowszej wersji, przechodząc do Menu> Ustawienia. Zanotuj numer wersji na dole ekranu i sprawdź krzyżowo ze stroną pomocy Amazon. Alternatywnie, będziesz wiedział, że jest nieaktualny, jeśli otrzymasz tę niepokojącą wiadomość: „Twój Kindle nie może się teraz połączyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Języki zorientowane na procedury (POL) to sztuczne języki używane do definiowania w formie zrozumiałej dla człowieka czynności wymaganych przez komputer do rozwiązania problemu. Ostatnio zmodyfikowany: 2025-01-22 17:01