Oczekuje się, że globalny rynek Internetu rzeczy (IoT) wzrośnie do 212 miliardów dolarów do końca 2019 roku. Technologia osiągnęła po raz pierwszy 100 miliardów dolarów przychodu rynkowego w 2017 roku, a prognozy sugerują, że liczba ta wzrośnie do około 1,6 biliona dolarów do 2025. Ostatnio zmodyfikowany: 2025-01-22 17:01

Incydent bezpieczeństwa to zdarzenie, które może wskazywać, że systemy lub dane organizacji zostały naruszone lub że środki wprowadzone w celu ich ochrony zawiodły. W IT zdarzeniem jest wszystko, co ma znaczenie dla sprzętu lub oprogramowania systemu, a incydentem jest zdarzenie, które zakłóca normalne działanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ocet to cudowny materiał do Twojego domu. Możesz go używać nie tylko do czyszczenia wszystkiego, od blatu kuchennego po prysznic, ale także do zabijania termitów. Umieść go w butelce z rozpylaczem i spryskaj mieszanką obszar, w którym podejrzewasz termity. Kwaśna substancja zabije termity w kontakcie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeciążanie metod to funkcja, która pozwala klasie mieć więcej niż jedną metodę o tej samej nazwie, jeśli ich listy argumentów są różne. Jest to podobne do przeciążania konstruktorów w Javie, które pozwala klasie mieć więcej niż jeden konstruktor z różnymi listami argumentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Redis Pub/Sub implementuje system przesyłania wiadomości, w którym nadawcy (w terminologii redis zwani wydawcami) wysyłają wiadomości, podczas gdy odbiorcy (subskrybenci) je odbierają. Łącze, za pomocą którego przesyłane są wiadomości, nazywa się kanałem. W Redis klient może subskrybować dowolną liczbę kanałów. Ostatnio zmodyfikowany: 2025-01-22 17:01

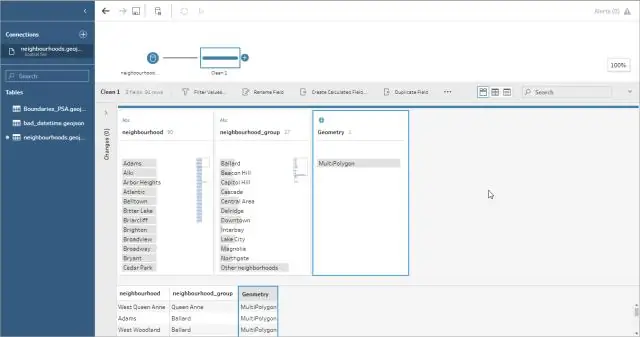

Łączniki natywne ułatwiają łączenie Tableau z Hadoop bez potrzeby specjalnej konfiguracji - Hadoop to tylko kolejne źródło danych dla Tableau. Przenieś dane do szybkiego, wbudowanego w pamięć silnika analitycznego do szybkich zapytań lub użyj połączenia na żywo z własną wydajną bazą danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testy niefunkcjonalne zajmują się sprawdzaniem niefunkcjonalnych aspektów systemów, takich jak wydajność, niezawodność, skalowalność, użyteczność itp. Testowanie dostępności polega na ocenie, na ile dany produkt jest dostępny/przydatny dla osób, które mają upośledzenie ruchowe, poznawcze, wzrokowe lub słuchowe dla niektórych zakres. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uzyskać dostęp do zakupionych aplikacji: Uruchom aplikację Amazon Appstore na swoim urządzeniu. Stuknij Moje aplikacje. Kup i zainstaluj aplikację Przejdź do sklepu Amazon Appstore z kompatybilnego urządzenia. Przeglądaj lub wyszukaj aplikacje, a następnie otwórz stronę szczegółów aplikacji, którą chcesz kupić. Wybierz Kup teraz, Pobierz teraz lub Pobierz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dolby Digital Live (DDL) to technologia kodowania w czasie rzeczywistym dla mediów interaktywnych, takich jak gry wideo. Konwertuje dowolne sygnały audio na komputerze PC lub konsoli do gier na 5.1-kanałowy format Dolby Digital 16-bit/48 kHz przy 640 kbit/s i przesyła je za pomocą pojedynczego kabla S/PDIF. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby zapisać plik W oknie „Miejsca” programu Google Earth kliknij prawym przyciskiem myszy folder „Earth Point Excel To KML”. Z wyskakującego menu wybierz „Zapisz jako”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eksportowanie sesji w Pro Tools Zacznij przechodząc do Plik > Zapisz kopię w: Po kliknięciu na Zapisz kopię w zostaniesz przeniesiony do tego ekranu: Upewnij się, że zaznaczyłeś „Wszystkie pliki audio” i „Folder ustawień wtyczki sesji”. Naciśnij „OK”, a następnie poprosi Cię o zapisanie gdzieś sesji: Wybierz swój Pulpit po lewej stronie i naciśnij Zapisz. Czas spakować folder. Ostatnio zmodyfikowany: 2025-06-01 05:06

Możesz zmienić siłę nacisku potrzebną do aktywacji 3Dor Haptic Touch na swoim urządzeniu. Zmienianie czułości 3D lub dotykowego dotyku na iPhonie Przejdź do Ustawień i wybierz Dostępność. Stuknij w Dotyk, a następnie stuknij w Dotyk 3D i dotykowy. Włącz funkcję, a następnie użyj suwaka, aby wybrać poziom czułości. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIA to model sterownika zaimplementowany w systemie Windows XP lub nowszym. Pozwala na skanowanie przedmiotów bez użycia aplikacji. Procedura różni się w zależności od aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybór aktywnego i rezerwowego routera HSRP odbywa się na podstawie wartości priorytetu od 0 do 255. Domyślnie priorytet wynosi 100, ale najwyższa wartość priorytetu staje się aktywnym routerem dla grupy HSRP. W przypadku remisu router z najwyższym adresem IP staje się routerem aktywnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Technologia interaktywna DTS. Produkt DTS-610 firmy Creative łączy cyfrowo dźwięk z Media Center lub standardowego komputera PC z odbiornikiem kina domowego za pomocą technologii DTS Interactive. Jest to system kodowania w czasie rzeczywistym, który pobiera analogowe wyjście 5.1 z karty dźwiękowej i konwertuje je na standardowy sygnał DTS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Te etapy w kolejności obejmują obsługę, kodowanie, przechowywanie, odzyskiwanie. Przetwarzanie informacji mówi również o trzech etapach przyjmowania informacji do naszej pamięci. Należą do nich pamięć czuciowa, pamięć krótkotrwała i pamięć długotrwała. Ostatnio zmodyfikowany: 2025-01-22 17:01

Time Machine zwykle przechowuje kopie zapasowe na zewnętrznym dysku twardym lub na drugim dysku wewnętrznym komputera Mac, który ma więcej niż jeden. Więc jeśli masz zapasowy dysk (lub dysk z wystarczającą ilością wolnego miejsca), możesz go użyć z Time Machine. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto typy algorytmów klasyfikacji w uczeniu maszynowym: klasyfikatory liniowe: regresja logistyczna, klasyfikator naiwny Bayesa. Najbliższy sąsiad. Wsparcie maszyn wektorowych. Drzewa decyzyjne. Wzmocnione drzewa. Losowy las. Sieci neuronowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólne ustawienia obrazu Większość telewizorów to robi, ale jeśli twój telewizor ma jasność w skali od 0 do 20, ustawienie 50% byłoby równoważne ustawieniu na 10. Podświetlenie: cokolwiek jest wygodne, ale zwykle na 100% do użytku w ciągu dnia. Regulacja tego nie pogorszy jakości obrazu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W SQL FULL OUTER JOIN łączy wyniki lewego i prawego sprzężenia zewnętrznego i zwraca wszystkie (dopasowane lub niedopasowane) wiersze z tabel po obu stronach klauzuli join. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz Windows Live Mail i kliknij Plik > Opcje > konta e-mail. 2. Kliknij konto e-mail, które chcesz ustawić jako domyślne i wybierz Ustaw jako domyślne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kreator importu LDIF W widoku Połączenia wybierz połączenie iz menu kontekstowego wybierz opcję Importuj > Importuj LDIF. W widoku przeglądarki LDAP wybierz wpis i wybierz opcję Importuj > Importuj LDIF z menu kontekstowego. Na pasku menu Workbencha wybierz Plik > Importuj i wybierz LDIF do LDAP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy zestawy skalowania działają z zestawami dostępności platformy Azure? Zestaw dostępności maszyn wirtualnych może istnieć w tej samej sieci wirtualnej co zestaw skalowania maszyn wirtualnych. Typową konfiguracją jest umieszczenie maszyn wirtualnych węzłów kontrolnych (które często wymagają unikalnej konfiguracji) w zestawie dostępności i umieszczenie węzłów danych w zestawie skalowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

SPFILE to plik binarny, który zawiera te same informacje, co stary PFILE. SPFILE umożliwia dynamiczne zmiany bez konieczności ponownego uruchamiania tej instancji. Domyślnie, jeśli nie określisz PFILE w poleceniu STARTUP, Oracle użyje pliku parametrów serwera (SPFILE). Ostatnio zmodyfikowany: 2025-01-22 17:01

Utrzymuj ściółkę w suchym miejscu: Jeśli twoje podwórko ma tendencję do pozostawania wilgotnym, ogranicz warstwę ściółki do 2 cali lub mniej i okresowo grab ściółkę, aby mogła wyschnąć i napowietrzyć. Zachowaj czujność: Miej oko na fundament swojego domu (zarówno wewnątrz, jak i na zewnątrz) pod kątem oznak termitów, zwłaszcza nadziemnych struktur tunelowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby znaleźć Linux AMI za pomocą strony Choose AMI Z pulpitu nawigacyjnego konsoli wybierz Launch Instance. Na karcie Szybki start wybierz jeden z najczęściej używanych AMI z listy. Jeśli nie widzisz potrzebnego AMI, wybierz zakładkę AWS Marketplace lub Community AMI, aby znaleźć dodatkowe AMI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź. Nie, każdy klucz w słowniku powinien być unikalny. Nie możesz mieć dwóch kluczy o tej samej wartości. Próba ponownego użycia tego samego klucza spowoduje po prostu nadpisanie poprzedniej zapisanej wartości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nośnik dystrybucji filmów: wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Minecraft Forge to darmowy, otwarty interfejs API do moddingu i moduł ładujący, zaprojektowany w celu uproszczenia zgodności między modami do gier stworzonymi przez społeczność w grze Minecraft: Java Edition. Użytkownik końcowy (gracz) musi zagrać w wersję gry Minecraft, dla której Forge został pobrany, zanim będzie można z niej korzystać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rejestry językowe i odmiany językowe. Ze względu na swoją dynamiczną naturę język można podzielić na następujące podgrupy lub odmiany: standardowy, żargon, potoczny, slang, dialekt, patois i kreolski. Ostatnio zmodyfikowany: 2025-01-22 17:01

PODSTAWY ARM PROCESORA Wykonanie warunkowe kontroluje, czy rdzeń wykona instrukcję. Jeśli pasują, instrukcja jest wykonywana; w przeciwnym razie instrukcja jest ignorowana. Atrybut warunku jest dołączany do mnemonika instrukcji, który jest zakodowany w instrukcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma blastera IR, ale ponieważ dostępnych jest tak wiele aplikacji, Apple iPad może nadal służyć jako ograniczony pilot do telewizora. Popularność systemu iOS wyprzedziła się dzięki darmowym aplikacjom dla Tivo, Roku, Comcast Xfinity i wielu innych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykład słowa kluczowego Java Final. Słowo kluczowe Final w Javie to modyfikator służący do ograniczenia użytkownika przed wykonaniem niepożądanego kodu lub uniemożliwieniem zmiany kodu lub wartości. Można użyć tego słowa kluczowego w 3 kontekstach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model architektoniczny (w oprogramowaniu) to bogaty i rygorystyczny diagram, stworzony przy użyciu dostępnych standardów, w którym głównym celem jest zilustrowanie określonego zestawu kompromisów nieodłącznie związanych ze strukturą i projektem systemu lub ekosystemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom program Dreamweaver, wybierz plik HTML, do którego chcesz wstawić plik Flash SWF. W programie Dreamweaver wybierz menu „Wstaw” -> „Media” -> „Flash”, a następnie wybierz plik SWF. Możesz ustawić właściwości filmu Flash w zakładce 'Właściwości', ale zwykle ustawienia domyślne działają dobrze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuwanie nagłówków lub stopek Na karcie Wstawianie w grupie Tekst kliknij pozycję Nagłówek i stopka. Excel wyświetla arkusz w widoku układu strony. Kliknij lewy, środkowy lub prawy nagłówek albo pole tekstowe stopki u góry lub u dołu strony arkusza. Naciśnij klawisz Delete lub Backspace. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedzi (4) Domyślna nazwa użytkownika/hasło to System/Manger. Użytkownik Scott/Tiger już tam jest, ale nie jest aktywowany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda flush() klasy OutputStream służy do opróżniania zawartości bufora do strumienia wyjściowego. Bufor to część pamięci używana do przechowywania strumienia danych (znaków). Te dane czasami są wysyłane do urządzenia wyjściowego tylko wtedy, gdy bufor jest pełny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Anonsowana odległość (AD) to odległość od danego sąsiada do routera docelowego. Możliwa odległość. Dopuszczalna odległość (FD) to odległość od bieżącego routera do routera docelowego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wpisz „pop.cox.net” w polu Serwer poczty przychodzącej i „smtp.cox.net” w polu Serwer poczty wychodzącej. Ostatnio zmodyfikowany: 2025-01-22 17:01