Drzewo decyzyjne jest strukturą podobną do schematu blokowego, w której każdy węzeł wewnętrzny reprezentuje „test” atrybutu (np. czy rzut monetą wypadnie orzeł czy reszka), każda gałąź reprezentuje wynik testu, a każdy węzeł liścia reprezentuje etykieta klasy (decyzja podjęta po obliczeniu wszystkich atrybutów). Ostatnio zmodyfikowany: 2025-01-22 17:01

Największy pojedynczy plik, który można przesłać do zasobnika Amazon S3 w jednej operacji PUT, to 5 GB. Jeśli chcesz wgrać duże obiekty (> 5 GB), rozważ użycie Multipart Upload API, który pozwala na wgrywanie obiektów od 5 MB do 5 TB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mahoń Afrykański jest znacznie gęstszym, cięższym, bardziej wilgotnym drewnem. Zwykle ma też wyższą zawartość minerałów niż mahoń honduraski. Nadal może wytwarzać ładne, lekkie kawałki drewna, ale jest ich coraz mniej i zwykle można je znaleźć tylko w najwyższych partiach drzew. Ostatnio zmodyfikowany: 2025-06-01 05:06

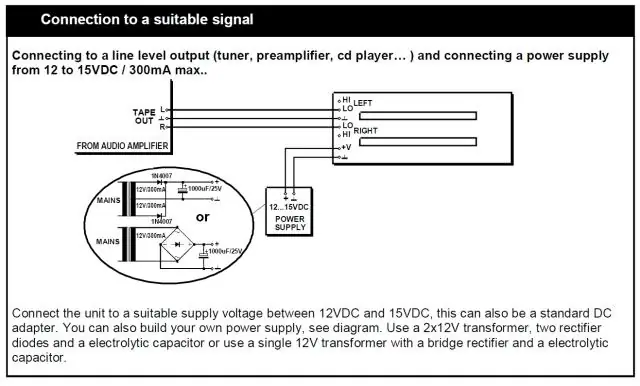

4 przewody. Ostatnio zmodyfikowany: 2025-01-22 17:01

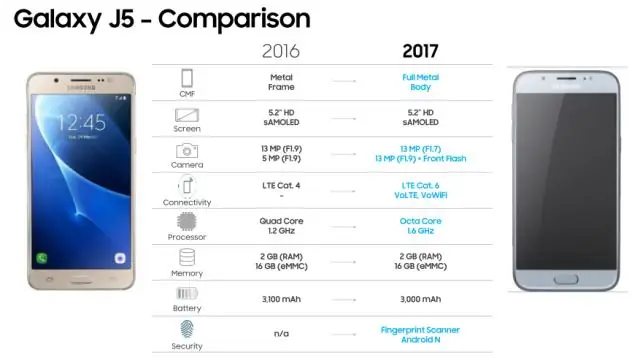

Galaxy J7 Prime wyraźnie zmienia wiele poglądów. Może być odrobinę śliski, a także być całkowicie metalowy, Galaxy J7 Prime ma nieusuwalną tylną obudowę i oczywiście niewymienną baterię. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przewodnik krok po kroku dotyczący instalacji trawy syntetycznej Krok 1: Instalacja wstępna. Usuń istniejące materiały. Krok 2: Przygotowanie bazy. Gravel DG Mix – następnym krokiem jest zainstalowanie materiału bazowego. Krok 3: Zagęszczanie podstawy. Krok 4: Niestandardowe dopasowanie murawy. Krok 5: Podwijanie krawędzi murawy. Krok 6: Stosowanie wypełniacza. Krok 7: Ostatni Pan Młody. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kontenery to dowolny obiekt, który zawiera dowolną liczbę innych obiektów. Ogólnie rzecz biorąc, kontenery umożliwiają dostęp do zawartych obiektów i ich iterację. Przykłady kontenerów to krotka, lista, zestaw, dykt; są to wbudowane pojemniki. Abstrakcyjna klasa bazowa kontenera (kolekcje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak kafelkować obraz w Photoshopie Otwórz Photoshop. Wybierz obszar, który chcesz rozmieścić (możesz nacisnąć 'm', aby wybrać narzędzie zaznaczania i kliknąć/przeciągnąć, aby zaznaczyć obszar) Z menu wybierz Edycja->Definiuj wzór. Nazwij swój wzór i kliknij OK. Wybierz narzędzie Wiadro z farbą (naciśnij „g”) Zmień źródło z pierwszego planu na wzór (patrz ilustracja poniżej). Ostatnio zmodyfikowany: 2025-06-01 05:06

Domeny egzaminów certyfikacyjnych NASM Pytania te obejmują ocenę statyczną postawy, ocenę ruchu, ocenę siły, ocenę szybkości i zwinności, ocenę układu sercowo-oddechowego, ocenę fizjologiczną i ocenę składu ciała. Ostatnio zmodyfikowany: 2025-01-22 17:01

STOMP to prosty (lub strumieniowy) protokół przesyłania wiadomości tekstowych. STOMP zapewnia interoperacyjny format komunikacji, dzięki czemu klienci STOMP mogą komunikować się z dowolnym brokerem komunikatów STOMP, aby zapewnić łatwą i powszechną interoperacyjność przesyłania wiadomości między wieloma językami, platformami i brokerami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaktualizuj hasło w smartfonie W sekcji Instrukcje dotyczące urządzenia wybierz Wiadomości i poczta e-mail, a następnie wybierz E-mail. Wybierz Opcje e-mail, aby wyświetlić kroki dostępu do ustawień konta e-mail. W ustawieniach poczty e-mail na urządzeniu wybierz swoje konto pocztowe AT&T. Zaktualizuj swoje hasło. Zapisz zmianę hasła. Ostatnio zmodyfikowany: 2025-01-22 17:01

DAT Digital Audio Tape Akademickie i naukowe » Ocean Science -- i więcej Diagnostyka i leczenie DAT Medycyna » Fizjologia DAT Dental Test wstępny Akademicki i naukowy » Uniwersytety DAT Dynamiczny adres Translation Computing » Ogólne obliczenia Zespół ds. katastrof DAT Różne » Niesklasyfikowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybki przegląd Podłącz dwa punkty dostępu do tej samej sieci. Upewnij się, że jest tylko 1 serwer DHCP. Użyj tej samej nazwy sieci bezprzewodowej (SSID) dla obu punktów dostępu. Użyj tego samego hasła i ustawień szyfrowania dla obu AP. Cieszyć się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli używasz komputera Mac, już wiesz, że iPhone i iPad mają tendencję do uzyskiwania najpierw dużych funkcji. Nigdzie nie jest to bardziej prawdziwe niż Face ID, firmowy system rozpoznawania twarzy. MacBooki nie mają Face ID, a iMac nie mają nawet Touch ID. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wszystko w R jest obiektem. R ma 6 podstawowych typów danych. (Oprócz pięciu wymienionych poniżej, istnieją również surowe, które nie będą omawiane na tych warsztatach.) Elementy tych typów danych mogą być łączone w celu utworzenia struktur danych, takich jak wektory atomowe. Ostatnio zmodyfikowany: 2025-06-01 05:06

VSAN kosztuje 2495 USD za procesor hosta lub 50 USD za komputer stacjonarny, gdy jest używany wyłącznie do VDI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wersje są punktami w czasie dla projektu. Pomagają w planowaniu i organizowaniu wydań. Po utworzeniu wersji i przypisaniu do niej spraw możesz użyć wersji do filtrowania informacji w różnych raportach. Jeśli zintegrowałeś Jira z Bamboo, możesz automatycznie uruchomić kompilację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zamiataj podłogę, aby usunąć brud i zanieczyszczenia. Poćwicz układanie arkuszy kamyków przed nałożeniem cienkiego zestawu na podłogę. Rozprowadzić cienką zaprawę na niewielkiej powierzchni podłogi za pomocą pacy zębatej. Połóż płytki na cienkim zestawie i dociśnij je rękoma. Ostatnio zmodyfikowany: 2025-01-22 17:01

25 najlepszych alternatyw dla Kik Free. Telegram. Komunikator WhatsApp. WhatsApp to mobilna aplikacja do obsługi wiadomości błyskawicznych z ponad miliardem użytkowników na całym świecie. Toksyczność. Niezależnie od tego, czy są to korporacje, czy rządy, w dzisiejszych czasach jest po prostu zbyt dużo cyfrowego szpiegowania. Trylian. Imo. Digsby. Instagram. Empatia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fundacja Oprogramowania Apache. Ostatnio zmodyfikowany: 2025-01-22 17:01

Miernik VU służy do pomiaru poziomów mocy sygnałów częstotliwości audio. Takie mierniki wykorzystują specjalną balistykę, która uśrednia złożone przebiegi, aby prawidłowo wskazać materiał programu, który zmienia się jednocześnie zarówno pod względem amplitudy, jak i częstotliwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wes dorastał w Baltimore i Bronksie, gdzie wychowywała go samotna matka. Pomimo wyzwań z dzieciństwa ukończył Phi Theta Kappa z Valley Forge Military College w 1998 i Phi Beta Kappa z Johns Hopkins University w 2001. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tablica jest jednorodną strukturą danych (elementy mają ten sam typ danych), która przechowuje sekwencję kolejno ponumerowanych obiektów - alokowanych w ciągłej pamięci. Do każdego obiektu tablicy można uzyskać dostęp za pomocą jego numeru (tj. indeksu). Kiedy deklarujesz tablicę, ustawiasz jej rozmiar. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wejście - Jest to zestaw zamków, który działa z kluczem na zewnątrz i elementem obrotowym/przyciskiem wewnątrz. Ogólnie rzecz biorąc, wszystkie zestawy zamków prywatności mają otwór awaryjny na zewnątrz, aby w razie potrzeby umożliwić łatwy dostęp do pokoju. Przejście - jest to zestaw zamków, który w ogóle nie ma funkcji blokowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie firmy oferują usługi telefonii stacjonarnej? Dostawcy Najtańszy plan Cena wywoławcza* Usługa Frontier Voice 10 USD/mies. (w pakiecie z Internetem) Spectrum Spectrum Voice 29,99/mies. Verizon Fios Digital Voice Unlimited 35 USD/mies. Xfinity Głos Xfinity 30 USD/mies. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz usługę MFA w swojej organizacji Okta W konsoli administracyjnej wybierz Zabezpieczenia, a następnie Wieloczynnik. Na karcie Typy czynników wybierz Google Authenticator. Kliknij listę rozwijaną dla Google Authenticator i wybierz Aktywuj. Uwaga: Zobacz MFA i zasady zabezpieczeń, aby uzyskać więcej informacji na temat usługi MFA i organizacji Okta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak przenieść pliki dziennika Podglądu zdarzeń do innej lokalizacji Kliknij przycisk Start, a następnie kliknij polecenie Uruchom. W polu Otwórz wpisz regedit, a następnie kliknij przycisk OK. Zlokalizuj i kliknij następujący klucz rejestru: Kliknij podklucz reprezentujący dziennik zdarzeń, który chcesz przenieść, na przykład kliknij opcję Aplikacja. W prawym okienku kliknij dwukrotnie Plik. Ostatnio zmodyfikowany: 2025-01-22 17:01

MacOS jest zbudowany na fundamencie open source z jądrem open source i programem ładującym, ale macOS ma ogromny interfejs API - znacznie większy niż Windows i znacznie większy niż Linux - czyli zamknięte źródło. Prawidłowa odpowiedź brzmi „oba”. MacOS obsługuje jądro Darwin, prawdziwe jądro Unix, które jest open source. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wtyczka składa się z obudowy lub pokrywy, trzech pinów, bezpiecznika i uchwytu kablowego. Obudowa wtyczki to plastikowe lub gumowe części, które ją otaczają. Stosowane są materiały plastikowe lub gumowe, ponieważ są dobrymi izolatorami elektrycznymi. Kołki wewnątrz wtyczki są wykonane z mosiądzu, ponieważ mosiądz jest dobrym przewodnikiem elektryczności. Ostatnio zmodyfikowany: 2025-01-22 17:01

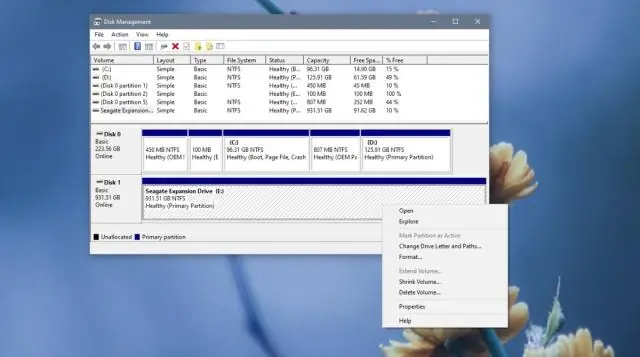

Formatowanie dysku nie powoduje usunięcia danych na dysku, a jedynie tablice adresowe. To znacznie utrudnia odzyskanie plików. Jednak specjalista komputerowy byłby w stanie odzyskać większość lub wszystkie dane, które znajdowały się na dysku przed sformatowaniem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przycisk resetowania robi prawie to samo, co odłączenie płyty i ponowne jej podłączenie. Powoduje ponowne uruchomienie programu od początku. To samo dzieje się, gdy programujesz płytkę - interfejs USB wciska za ciebie przycisk resetowania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Używanie USM do uwierzytelniania i prywatności wiadomości. Model zabezpieczeń oparty na użytkowniku (USM) jest używany przez agenta zarządzania systemem do uwierzytelniania, szyfrowania i odszyfrowywania pakietów SNMPv3. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli notebook jest wyposażony w podświetlaną klawiaturę, naciśnij klawisz F5 lub F4 (w niektórych modelach) na klawiaturze, aby włączyć lub wyłączyć podświetlenie. Może być konieczne jednoczesne naciśnięcie klawisza fn (funkcji). Jeśli ikona podświetlenia nie znajduje się na klawiszu F5, poszukaj podświetlanego klawisza klawiatury w rzędzie klawiszy funkcyjnych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Phishing ma miejsce, gdy ktoś próbuje uzyskać dostęp do Twojego konta na Instagramie, wysyłając podejrzaną wiadomość lub link z prośbą o podanie danych osobowych. Te wiadomości mogą również twierdzić, że Twoje konto zostanie zbanowane lub usunięte, jeśli nie zastosujesz się do ich wskazówek. Ostatnio zmodyfikowany: 2025-01-22 17:01

25 lat Poza tym, czy okucia SharkBite są niezawodne? Jeśli musisz naprawić lub wymienić miedzianą instalację wodociągową w swoim domu, a Ugryzienie rekina dopasowanie to doskonały wybór. Ukąszenia rekinów są dopuszczone do użytku pod ziemią i za ścianami, ale ich montaż może być ryzykowny.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodawanie fragmentu kodu do obiektu lub klatki na osi czasu Zaznacz obiekt na stole montażowym lub klatkę na osi czasu. W panelu Fragmenty kodu (Okno > Fragmenty kodu) kliknij dwukrotnie fragment, który chcesz zastosować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: Aby włączyć automatyczne pobieranie na iPhonie lub iPadzie, uruchom aplikację Ustawienia i wybierz Sklep. Następnie wybierz typ zakupów, który chcesz włączyć do automatycznego pobierania (muzyka, aplikacje, książki są opcjami). Powinieneś także włączyć automatyczne pobieranie na swoim Macu. Ostatnio zmodyfikowany: 2025-01-22 17:01

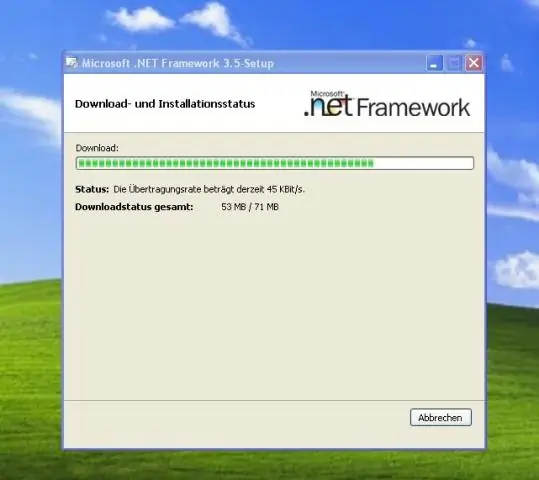

NET Framework jest zgodny ze specyfikacją Common Language Infrastructure (CLI). Wybierz i zainstaluj środowisko programistyczne, które będzie używane do tworzenia aplikacji i które obsługuje wybrany język lub języki programowania. Zintegrowane środowisko programistyczne (IDE) firmy Microsoft dla. Aplikacje NET Framework to Visual Studio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hasze rubinowe. Hash Ruby to zbiór unikalnych kluczy i ich wartości. Są one podobne do tablic, ale tablica używa liczby całkowitej jako indeksu, a skrót używa dowolnego typu obiektu. Nazywa się je również tablicami asocjacyjnymi, słownikami lub mapami. Jeśli hash jest dostępny za pomocą klucza, który nie istnieje, metoda zwróci nil. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak pogrubić, pochylić i podkreślić tekst na iPhonie i iPadzie Zaznacz tekst, który chcesz pogrubić. Dotknij strzałki na pasku menu. Stuknij w przycisk BIU. Stuknij w pogrubiony przycisk. Ostatnio zmodyfikowany: 2025-01-22 17:01