Zmiana odległości widoku Minecraft Zaloguj się do panelu sterowania serwera Minecraft, a następnie zatrzymaj serwer. Po lewej stronie panelu sterowania kliknij Pliki. Następnie kliknij Konfiguracja. W obszarze Konfiguracja kliknij, aby edytować plik ustawień serwera Minecraft. Przewiń w dół do pola Odległość widoku. Wybierz odległość widzenia między 3-10. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komputer jest logiczną reprezentacją komputera, na którym znajduje się co najmniej jedna instancja WebLogic Server. Każdy serwer zarządzany musi być przypisany do komputera. Serwer administracyjny używa definicji komputera w połączeniu z Menedżerem węzłów do uruchamiania serwerów zdalnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

CSS. Oznacza „Kaskadowy arkusz stylów”. Kaskadowe arkusze stylów służą do formatowania układu stron internetowych. Mogą być używane do definiowania stylów tekstu, rozmiarów tabel i innych aspektów stron internetowych, które wcześniej mogły być zdefiniowane tylko w kodzie HTML strony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czynność Do While umożliwia wykonanie określonej części automatyzacji, gdy warunek jest spełniony. Gdy określony warunek nie jest już spełniony, projekt wychodzi z pętli. Ten rodzaj aktywności może być przydatny do przechodzenia przez wszystkie elementy tablicy lub wielokrotnego wykonywania określonej czynności. Ostatnio zmodyfikowany: 2025-01-22 17:01

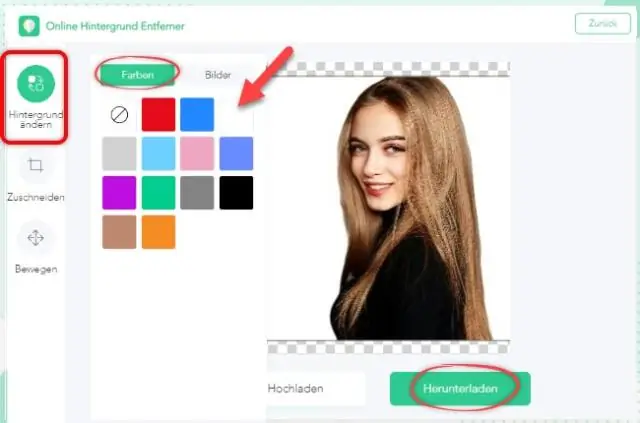

Jak usunąć tło za pomocą PICSART (EraserTool) Krok 1: Otwórz obraz wewnątrz Picsart. OtwórzPicsart. Krok 2: Przejdź do zakładki Rysunek. Obraz będzie w edytorze. Krok 3: Wybierz narzędzie Gumka i zmień jego ustawienia. Teraz obraz będzie w oknie rysowania. Krok 4: Usuń tło. Krok 5: Zapisz obraz. Krok 6: Wniosek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nasze ogólne ustalenia pokazują, że instancje AWS na żądanie są około 300% droższe niż przy użyciu tradycyjnej infrastruktury opartej na serwerze. Korzystanie z wystąpień zarezerwowanych AWS jest około 250% droższe niż kontraktowanie równoważnych serwerów fizycznych na ten sam czas. Ostatnio zmodyfikowany: 2025-06-01 05:06

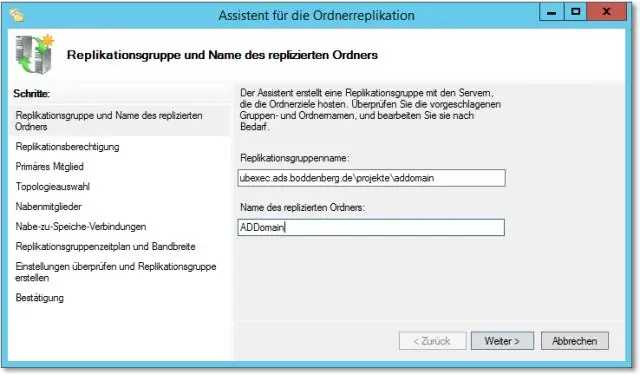

Rozproszony system plików (DFS) to rozwiązanie problemu firmy Microsoft: uproszczony sposób uzyskiwania przez użytkowników dostępu do plików rozproszonych geograficznie. DFS umożliwia administratorowi systemu tworzenie drzew katalogów wirtualnych, agregujących foldery współdzielone w całej sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 2: Sprawdź, czy Twój komputer akceptuje czytnik CAC Kliknij prawym przyciskiem myszy logo Windows znajdujące się w lewym dolnym rogu ekranu. Kliknij System, a następnie Menedżer urządzeń. Przewiń w dół do miejsca, w którym jest napisane Czytniki kart inteligentnych i kliknij mały trójkąt obok niego, aby rozpocząć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Logical Volume Management (LVM) to opcja zarządzania dyskami, którą zawiera każda główna dystrybucja Linuksa. Niezależnie od tego, czy potrzebujesz skonfigurować pule pamięci, czy po prostu dynamicznie tworzyć partycje, LVM jest prawdopodobnie tym, czego szukasz. Ostatnio zmodyfikowany: 2025-01-22 17:01

SnapBridge współpracuje ze wszystkimi funkcjami Wi-Fi firmy Nikon. Zablokowane. Ten wątek jest zablokowany. SnapBridge współpracuje z D3200, D3300, D5200, D5300, D5500, D7100, D7200,D610, Df, D750. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rzeczownik pospolity to ogólna nazwa osoby, miejsca lub rzeczy w klasie lub grupie. W przeciwieństwie do rzeczowników własnych, rzeczownik pospolity nie jest pisany wielką literą, chyba że zaczyna zdanie lub pojawia się w tytule. Zwykle będzie dość oczywiste, czy konkretna osoba, miejsce lub rzecz są wymieniane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuwanie konta Przejdź do Nextplus > Menu > Informacje o moim profilu > Stuknij swoje informacje, aby je usunąć. Jeśli zmienisz zdanie na temat tej prośby, po prostu zaloguj się ponownie na swoje konto w ciągu kilku dni od wylogowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

JTAG (Joint Test Action Group) to interfejs służący do debugowania i programowania urządzeń takich jak mikrokontrolery i CPLD lub FPGA. Ten unikalny interfejs umożliwia łatwe debugowanie sprzętu w czasie rzeczywistym (tj. emulację). Może kontrolować bezpośrednio cykle zegara dostarczane do mikrokontrolera za pomocą oprogramowania;. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarządzanie tożsamością (zarządzanie identyfikatorami) to proces organizacyjny służący do identyfikowania, uwierzytelniania i autoryzacji osób lub grup osób w celu uzyskania dostępu do aplikacji, systemów lub sieci poprzez powiązanie praw i ograniczeń użytkowników z ustalonymi tożsamościami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Packer vs Terraform: Jakie są różnice? Deweloperzy opisują Packer jako „Twórz identyczne obrazy maszyn dla wielu platform z jednej konfiguracji źródłowej”. Packer automatyzuje tworzenie dowolnego typu obrazu maszyny. Terraform zbuduje wszystkie te zasoby równolegle u wszystkich tych dostawców. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programowanie modelu podręcznego skanera Uniden Bearcat Naciśnij przycisk „Skanuj”, aby przełączyć urządzenie podręczne w tryb skanowania i naciśnij „Ręcznie”, aby przejść do trybu programowania ręcznego. Twój skaner będzie miał kilka dostępnych kanałów, które można zaprogramować. Wprowadź numer kanału, którego chcesz użyć i ponownie naciśnij „Ręcznie”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Instrukcja blokowa (lub instrukcja złożona w innych językach) służy do grupowania zerowej lub większej liczby instrukcji. Blok jest ograniczony parą nawiasów klamrowych i opcjonalnie może być oznaczony: var x = 1; niech y = 1; if (prawda) {zmienna x = 2; niech y = 2;} console.log(x); // oczekiwany wynik: 2 console.log(y); // oczekiwany wynik: 1. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nielegalna pornografia Nielegalna pornografia szerzy się w ciemnej sieci. Największym problemem jest prawdopodobnie pornografia dziecięca i związane z nią kręgi pedofilskie. W 2015 r. FBI słynie z rozbicia ogromnej witryny z pornografią dziecięcą w ciemnej sieci, wykorzystując złośliwe oprogramowanie, exploity w Adobe Flash i inne sztuczki hakerskie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pakiet protokołów internetowych to model koncepcyjny i zestaw protokołów komunikacyjnych używanych w Internecie i podobnych sieciach komputerowych. Jest powszechnie znany jako TCP/IP, ponieważ podstawowymi protokołami w pakiecie są protokół kontroli transmisji (TCP) i protokół internetowy (IP). Ostatnio zmodyfikowany: 2025-06-01 05:06