Jakich ustawień serwera używam do obsługi poczty e-mail Windstream? Jeśli Twoja aplikacja poczty e-mail lub klient nie skonfigurował serwerów automatycznie po podaniu adresu e-mail, musisz ręcznie wprowadzić serwery poczty przychodzącej (IMAP lub POP) i wychodzącej (SMTP). IMAP jest zalecany dla przychodzących. Ostatnio zmodyfikowany: 2025-01-22 17:01

Serwer montowany w stelażu, zwany także serwerem montowanym w stelażu, to komputer przeznaczony do użytku jako serwer i przeznaczony do instalacji w ramach zwanej stelażem. Stojak zawiera wiele gniazd montażowych zwanych zatokami, z których każdy przeznaczony jest do przechowywania modułu sprzętowego zabezpieczonego śrubami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Innym przykładem abstrakcji z prawdziwego życia jest bankomat; Wszyscy wykonują operacje na bankomacie, takie jak wypłata gotówki, przelew pieniędzy, pobieranie mini-wyciągu… itd. ale nie możemy poznać wewnętrznych szczegółów dotyczących ATM. Uwaga: abstrakcji danych można użyć do zapewnienia bezpieczeństwa danych przed nieautoryzowanymi metodami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli jesteś przyzwyczajony do edytowania programów, możesz być zirytowany, że domyślne odtwarzanie na żywo programu After Effects nie odtwarza dźwięku. Aby usłyszeć dźwięk, musisz zrobić podgląd pamięci RAM. Aby wyświetlić podgląd pamięci RAM, musisz kliknąć symbol znajdujący się po prawej stronie w panelu Podgląd. Alternatywnie naciśnij klawisz 0 na klawiaturze numerycznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie dwie czynności wykonuje przełącznik Cisco? (Wybierz dwa.) budowanie tabeli routingu opartej na pierwszym adresie IP w nagłówku ramki. używanie źródłowych adresów MAC ramek do budowania i utrzymywania tablicy adresów MAC. przekazywanie ramek z nieznanymi docelowymi adresami IP do domyślnej bramy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opóźnienie jest mierzone w milisekundach i wskazuje jakość połączenia w sieci. Wszystko w czasie 100 ms lub mniej jest uważane za dopuszczalne w grach. Jednak 20-40 ms jest optymalne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mogą być wykonane z wielu materiałów. Zastosowano klepki drewniane, betonowe, betonowe i panele stalowe, a ich kompromisy w zakresie kosztów, trwałości i szczelności są różne. Silosy do przechowywania zboża, cementu i zrębków są zwykle rozładowywane za pomocą zjeżdżalni powietrznych lub ślimaków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pętla zwrotna. (2) Loopback to kanał komunikacyjny z tylko jednym punktem końcowym. Sieci TCP/IP określają pętlę zwrotną, która umożliwia oprogramowaniu klienckiemu komunikowanie się z oprogramowaniem serwera na tym samym komputerze. użytkownicy mogą określić adres IP, zwykle 127,0. 0.1, co będzie wskazywać na konfigurację sieci TCP/IP komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie pobieramy opłaty za nasze certyfikaty. Let's Encrypt jest organizacją non-profit, a naszą misją jest tworzenie bezpieczniejszej i szanującej prywatność sieci poprzez promowanie powszechnego stosowania protokołu HTTPS. Nasze usługi są bezpłatne i łatwe w użyciu, dzięki czemu każda witryna internetowa może wdrożyć HTTPS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak. Możesz kupić samodzielne wersje programów Word, Excel i PowerPoint na komputery Mac lub PC. Przejdź do sklepu Microsoft Store i wyszukaj żądaną aplikację. Możesz także kupić jednorazowo lub subskrypcyjną wersję programu Visio lub Project, dostępną tylko na komputery PC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Linux jest najbardziej znanym i najczęściej używanym systemem operacyjnym typu open source. Jako system operacyjny, Linuxis oprogramowanie, które znajduje się pod wszystkimi innymi programami na komputerze, odbiera żądania z tych programów i przekazuje je do sprzętu komputerowego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak DDoS IP za pomocą cmd. Jedna z najbardziej podstawowych i podstawowych metod odmowy usługi nazywana jest „pingiem śmierci” i używa wiersza polecenia do zalewania adresu protokołu internetowego pakietami danych. Ze względu na małą skalę i podstawowy charakter ataki typu ping of death zwykle działają najlepiej przeciwko mniejszym celom. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po dodaniu pakietu z możliwością wdrażania automatycznie zaktualizuje on konfigurację obszaru roboczego (plik angular.json) o sekcję wdrażania dla wybranego projektu. Następnie możesz użyć polecenia ng deploy, aby wdrożyć ten projekt. Na przykład poniższe polecenie automatycznie wdraża projekt w Firebase. Ostatnio zmodyfikowany: 2025-06-01 05:06

Surcease w zdaniu ?? Nasza wspólnota otrzymała list z uczelni z prośbą o zaprzestanie wszelkich głośnych imprez, w przeciwnym razie będziemy mieli problemy prawne. Upadająca firma musiała zaprzestać działalności z powodu braku funduszy. Ponieważ mieliśmy kontuzjowanego zawodnika, moja drużyna paintballowa musiała przerwać atak na naszych przeciwników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kompresja międzyramkowa to forma kompresji, w której kodek kompresuje dane w jednej klatce względem innych. Te względne ramki nazywane są ramkami delta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Brytyjskie Towarzystwo Komputerowe (BCS) jest organizacją zawodową i naukową, która reprezentuje osoby pracujące w technologiach informatycznych (IT) i informatyce, zarówno w Wielkiej Brytanii, jak i na arenie międzynarodowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby dodać znak wodny, logo lub obrazy w FilmoraScrn jest łatwe, wystarczy: Zaimportuj zarówno wideo z gry, jak i obraz znaku wodnego na oś czasu; Dostosuj obramowanie obrazu znaku wodnego, takie jak kolor obramowania, krycie i rozmiar; Możesz także dodać tekst i efekty nakładek jako swój znak wodny, jeśli chcesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utrzymanie połączeń SSH Uruchom PuTTY. Załaduj sesję połączenia. W okienku Kategoria kliknij opcję Połączenie. W obszarze Wysyłanie pakietów zerowych, aby utrzymać sesję aktywną, w polu Sekundy między utrzymywaniem aktywności wpisz 240. W okienku Kategoria kliknij opcję Sesja. Kliknij Zapisz. Połącz się ze swoim kontem i monitoruj połączenie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wyrażenia regularne (znane również jako regex) służą do znajdowania określonych wzorców na liście. W Google Analytics wyrażenia regularnego można użyć do znalezienia wszystkiego, co pasuje do określonego wzorca. Na przykład możesz znaleźć wszystkie strony w podkatalogu lub wszystkie strony z ciągiem zapytania dłuższym niż dziesięć znaków. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pendrive włożony do portu USB. Licencja od iStockPhoto. rzeczownik. Definicja pendrive'a to niewielkie urządzenie pamięciowe w kształcie długopisu z wbudowaną pamięcią danych, które łączy się z komputerem za pomocą portu USB. Przykładem pendrive’a jest pen z ukrytym portem USB do zapisywania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

San Francisco. Ostatnio zmodyfikowany: 2025-01-22 17:01

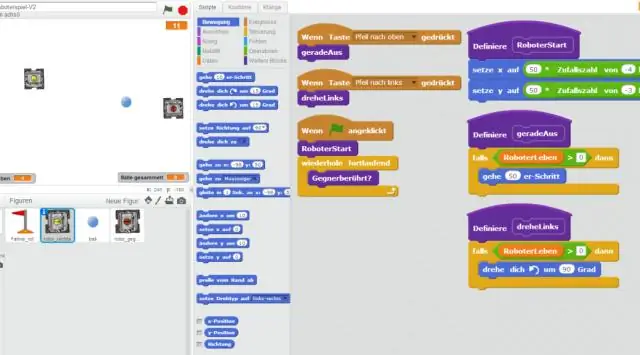

Umieść robota na podłodze, włącz go i aktywuj Bluetooth w smartfonie lub tablecie. Otwórz aplikację Wonderapp lub Blockly i postępuj zgodnie z instrukcjami, aby skonfigurować robota. Aplikacja i robot używają tego samego języka wybranego w ustawieniach językowych urządzenia mobilnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

CyberLink YouCam korzysta z wirtualnego sterownika, aby z łatwością współpracować z większością urządzeń z kamerą internetową i oprogramowaniem do przesyłania wiadomości. Oto główne funkcje: Dodaj efekty do wideo z kamery internetowej, w tym awatary, filtry i cząsteczki, emocje, zniekształcenia i ramki. Dodaj dodatkowe efekty gadżetowe, takie jak czapki i maski do obrazu z kamery internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

W sieciach komputerowych localhost to nazwa hosta, która oznacza ten komputer. Służy do uzyskiwania dostępu do usług sieciowych działających na hoście za pośrednictwem interfejsu sieciowego pętli zwrotnej. Korzystanie z interfejsu pętli zwrotnej omija wszelkie urządzenia interfejsu sieci lokalnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Procedury składowane zapewniają lepszą wydajność, ponieważ do bazy danych trzeba wysłać mniej wywołań. Na przykład, jeśli procedura składowana ma w kodzie cztery instrukcje SQL, wystarczy jedno wywołanie bazy danych zamiast czterech wywołań dla każdej instrukcji SQL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złączki SharkBite są dostarczane z usztywniaczem PEX wstępnie załadowanym do złącza dla PEX, PE-RT i HDPE. Usztywniacza PEX nie trzeba usuwać w przypadku zastosowań miedzi lub CPVC. Dociśnij złączkę do znaku wstawienia, który właśnie wykonałeś na rurze. Teraz włącz wodę i sprawdź połączenie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Rozum jako sposób poznania. Powód jest często uważany za nieoceniony w ocenie, czy twierdzenia dotyczące wiedzy, a nawet ludzie, są godni zaufania. Rozum jest czasem przeciwstawiany emocjom, przez co język emocjonalny i argumenty emocjonalne zdają się utrudniać nasze poszukiwanie wiedzy; odwracają nas od „prawdy”. Ostatnio zmodyfikowany: 2025-01-22 17:01

trzy Podobnie, czym jest system automatyki? Automatyzacja lub automatyczna kontrola to użycie różnych kontroli systemy do obsługi urządzeń, takich jak maszyny, procesy w fabrykach, kotły i piece do obróbki cieplnej, włączanie sieci telefonicznych, sterowanie i stabilizacja statków, samolotów i innych zastosowań oraz pojazdów z minimalną lub zmniejszoną liczbą ludzi Podobnie, jakie są potrzeby automatyzacji?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parametry wiersza polecenia. Aby uruchomić domenę zarządzaną WildFly 8, wykonaj skrypt $JBOSS_HOME/bin/domain.sh. Aby uruchomić samodzielny serwer, wykonaj $JBOSS_HOME/bin/standalone.sh. Bez argumentów używana jest konfiguracja domyślna. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najlepsze smartfony klasy średniej, jakie możesz kupić Xiaomi Mi 9T Pro: Wyjątkowy telefon w fantastycznej cenie. Motorola Moto G7 Power: najlepsza pod względem żywotności baterii. Google Pixel 3a: najlepszy aparat średniej klasy. OnePlus 6T: Świetny telefon klasy średniej, teraz jeszcze lepszy. Xiaomi Pocophone F1: najlepszy telefon klasy średniej poniżej 300 funtów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Licencje Enterprise i Enterprise Plus opierają się na funkcjach zawartych w vSAN Standard i Advanced, dodając obsługę konfiguracji klastra vSAN rozciągniętego i szyfrowanie danych w spoczynku. Funkcje deduplikacji i kompresji oraz wymazywania kodowania RAID-5/6 wymagają konfiguracji vSAN all-flash. Ostatnio zmodyfikowany: 2025-01-22 17:01

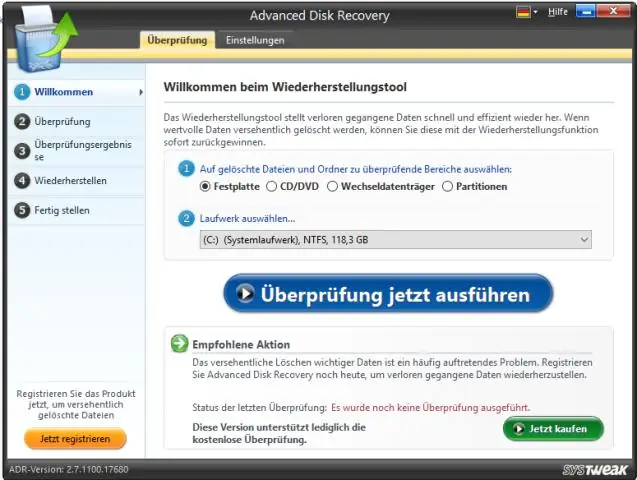

Przywróć utracone dane za pomocą Disk Drill Uruchom Disk Drill. Pobierz Disk Drill dla Windows, aby odzyskać usunięte pliki. Wybierz typ dysku i odzyskiwania. Znajdź dysk, z którego chcesz przywrócić usunięte dane, na liście dostępnych dysków. Odzyskaj usunięte pliki. Kontynuuj, pobierając usunięte pliki. Ostatnio zmodyfikowany: 2025-06-01 05:06

IPhone i iPad: Otwórz załącznik PDF w aplikacji Mail, a następnie kliknij „Oznacz i odpowiedz”, aby się podpisać. iPhone i Android: Pobierz Adobe Fill & Sign, otwórz plik PDF i dotknij przycisku Podpis. Chrome: Zainstaluj rozszerzenie HelloSign, prześlij plik PDF i kliknij przycisk Podpis. Ostatnio zmodyfikowany: 2025-06-01 05:06

Gemfile to plik, który musi znajdować się w katalogu głównym projektu rails. Służy do opisywania zależności gem dla programów Rubiego. Pierwszą rzeczą w twoim pliku gem jest źródło, w którym mówisz plikowi Gemfile, gdzie szukać klejnotów. Źródło może być wywołane jako blok i możesz mieć wiele źródeł w swoim pliku gem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trzy kropki są znane jako operator rozsunięcia z Typescript (również z ES7). Operator spread zwraca wszystkie elementy tablicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Średnia stawka godzinowa kucharza/zmywarki Chili w Stanach Zjednoczonych wynosi około 11,52 USD, co odpowiada średniej krajowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozwiązywanie problemów jest podstawowym sposobem rozwijania wiedzy matematycznej na każdym poziomie. Rozwiązywanie problemów daje uczniom kontekst, który pomaga im zrozumieć matematykę, której się uczą. Problemy można wykorzystać do wprowadzenia nowych koncepcji i poszerzenia zdobytej wcześniej wiedzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz zalogować się na swoje konto, aby zobaczyć swoją nagrodę w aplikacji mobilnej Chili, chilis.com/rewards lub na swoim stole Ziosk. Aby ją odebrać, wybierz lub zeskanuj nagrodę na swoim stole Ziosk. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termity nie jedzą drewna z drzewa. Kiedy termity zostaną znalezione w lub na żywym drzewie, coś powoduje śmierć warstwy rdzenia lub kambium drzewa. Termity atakują i zjadają martwą celulozę. Uważa się, że korzenie wyrastają tak daleko, jak gałęzie większości drzew. Ostatnio zmodyfikowany: 2025-06-01 05:06

„obiekt towarzyszący” jest rozszerzeniem pojęcia „obiektu”: obiekt, który jest towarzyszem określonej klasy, a tym samym ma dostęp do swoich metod i właściwości na poziomie prywatnym. Ostatnio zmodyfikowany: 2025-06-01 05:06