Metoda 1 Przenoszenie plików między użytkownikami w systemie Windows Zaloguj się na swoje konto użytkownika podczas pierwszego uruchomienia systemu Windowsup. Kliknij menu Start. Kliknij „Komputer” w prawym panelu menu. Znajdź pliki, które chcesz przenieść. Wybierz pliki, które chcesz przenieść, zaznaczając je. Skopiuj pliki. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym artykule Gdy projekt wykorzystuje kod wykonywalny wygenerowany przez inny projekt, projekt, który generuje kod, jest określany jako zależność projektu od projektu, który używa kodu. Takie relacje zależności można zdefiniować w oknie dialogowym Zależności projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

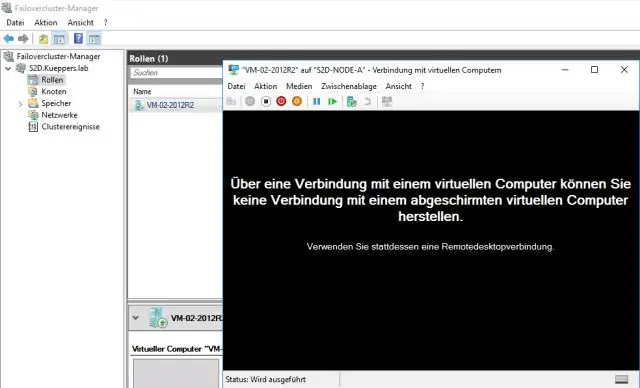

Tłumaczenie: Klaster pracy awaryjnej zasadniczo daje możliwość zainstalowania wszystkich danych dla instancji SQL Server w udziale, do którego można uzyskać dostęp z różnych serwerów. Zawsze będzie miał tę samą nazwę instancji, zadania SQL Agent, połączone serwery i loginy, gdziekolwiek je wywołasz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Technologie SDN i NFV uzupełniają się Jednym z kluczowych elementów ułatwiających adopcję SDN jest rosnące wykorzystanie wirtualizacji funkcji sieciowych. Technologie SDN i NFV uzupełniają się, a NFV zapewnia wiele rzeczywistych usług zarządzanych w sieci zdefiniowanej programowo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zbudować chatbota na Facebooku: Krok 1: Połącz swoje konto na Facebooku z kreatorem chatbota Chatfuel. Krok 2: Połącz się ze swoją stroną biznesową na Facebooku. Krok 3: Przejdź przez samouczek w aplikacji. Krok 4: Utwórz wiadomość powitalną i domyślną odpowiedź. Krok 5: Skonfiguruj nawigację po rozmowie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólnie rzecz biorąc, nie będziesz używać jednego kontrolera z drugiego, ponieważ: Kontrolery zwykle zwracają wynik typu, który ma być używany przez framework MVC. Oczekuje się, że wszystkie te informacje zostaną przekazane przez framework MVC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Każdy region na platformie Azure znajduje się zwykle w innym obszarze geograficznym, na przykład Azure East znajduje się w Wirginii, a Azure West w Kalifornii. Ale co z East 2? No cóż, jest też w Wirginii! W rzeczywistości platforma Microsoft Azure ma trzy regiony w Wirginii: wschodnie stany USA, wschodnie stany USA2 i stan gubernatorski Wirginii. Ostatnio zmodyfikowany: 2025-06-01 05:06

Konwersja JPEG do JPG za pomocą programu Paint Otwórz obraz JPEG w programie Paint. Przejdź do opcji Zapisz jako w menu Plik. Teraz wybierz opcję obrazu JPEG, zmień nazwę pliku obrazu i dodaj. jpg na końcu nazwy pliku. Kliknij Zapisz, teraz pomyślnie przekonwertowałeś obraz JPEG na JPG. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testy integracyjne są wykonywane przez testerów, a testy integracyjne między modułami oprogramowania. Jest to technika testowania oprogramowania, w której poszczególne jednostki programu są łączone i testowane jako grupa. Testy pośredniczące i sterowniki testowe są używane do pomocy w testowaniu integracyjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Do gier i7-3770 jest więcej niż wystarcza i będzie przez jakiś czas. W przypadku gier i7-3770 jest więcej niż wystarczający i będzie przez jakiś czas. GPU są głównym czynnikiem wpływającym na wydajność w grach, chyba że gra ma do wykonania ciężką pracę procesora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli nie masz zainstalowanego klasycznego menu dla programu Word, możesz… Właściwie przycisk Pomoc pozostaje w prawym górnym rogu okna. Przycisk wygląda jak znak zapytania otoczony okręgiem. Poniższy rysunek pokazuje jego położenie. Możesz też użyć klawisza skrótu F1, aby włączyć okno pomocy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Globalna tabela tymczasowa jest tworzona za pomocą instrukcji CREATE TABLE z nazwą tabeli poprzedzoną podwójnym znakiem liczby (##table_name). W SQL Server globalne tabele tymczasowe są widoczne dla wszystkich sesji (połączeń). Więc jeśli utworzysz globalną tabelę tymczasową w jednej sesji, możesz zacząć jej używać w innych sesjach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja atoi zwraca reprezentację łańcucha w postaci liczby całkowitej. Funkcja atoi pomija wszystkie znaki odstępu na początku ciągu, konwertuje kolejne znaki jako część liczby, a następnie zatrzymuje się, gdy napotka pierwszy znak, który nie jest liczbą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przenoszenie instancji EC2 do innej strefy dostępności Wyłącz/zatrzymaj instancję. Kliknij instancję prawym przyciskiem myszy i wybierz opcję Utwórz obraz, aby utworzyć AMI z instancji. Przejdź do strony AMI, kliknij prawym przyciskiem myszy nowy AMI i wybierz opcję Uruchom instancję. W nowych ustawieniach instancji wybierz konkretną (inną) strefę dostępności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Asystent wysyła wypowiedzi użytkowników do agenta Dialogflow, aby dopasować je do intencji i odpowiedzieć. Twój agent dopasowuje wypowiedź do intencji i wysyła odpowiedź. Asystent renderuje tę odpowiedź użytkownikowi, wyświetlając ją odpowiednio w zależności od możliwości urządzenia użytkownika (wyjście audio i wyświetlanie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Ostrożne przechowywanie Nigdy nie zostawiaj laptopa, nawet w dobrze wyściełanej i izolowanej obudowie na laptopa, w bagażniku pojazdu w chłodne dni. Laptop może się zawiesić i stracisz wszystkie zawarte w nim dane. Mogą nagrzać niewłaściwe części laptopa lub spowodować, że będzie generować zbyt dużo ciepła i stopić wewnętrzne elementy. Ostatnio zmodyfikowany: 2025-01-22 17:01

VMware vSphere Hypervisor lub ESXi to hiperwizor typu 1, który umożliwia uruchamianie maszyny wirtualnej lub systemu operacyjnego gościa w systemie bare metal. VMware ESXi to darmowy hypervisor firmy VMware. Możesz używać tylko ESXihypervisor bez kupowania vCenter. Ostatnio zmodyfikowany: 2025-01-22 17:01

Test kompetencji w zakresie technologii informacyjno-komunikacyjnych (ICTL) to miara poznawcza zaprojektowana w formie podtestu technicznego ASVAB. Test ICTL został opracowany i zatwierdzony przez Siły Powietrzne, przy udziale wszystkich służb, w celu przewidywania wyników szkolenia w zawodach związanych z cyberprzestrzenią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj Dysk Google na komputerze Mac Przejdź do witryny pobierania Dysku Google i wybierz opcję Pobierz na komputer Mac. Pojawi się okno z prośbą o zgodność z Warunkami korzystania z usług Google. Dysk Google zacznie się pobierać jako plik oznaczony jako installgoogledrive. Pojawi się okno weryfikujące pobieranie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usługa telefoniczna Cox zapewnia wysokiej jakości połączenia głosowe klientom indywidualnym w obszarze usług Cox. Wymagany modem telefoniczny, który zostanie udostępniony na czas trwania abonamentu na usługę telefoniczną. Możesz kupić baterię od Cox lub, jeśli jesteś klientem Lifeline, otrzymać baterię od Cox bez opłat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełącznik jest węzłem centralnym, który koordynuje przepływ danych poprzez wysyłanie komunikatów bezpośrednio między węzłem nadawczym i odbiorczym. Przełącznik jest bardzo ważnym elementem sieci. Ten przełącznik służy do odbierania, przetwarzania i przekazywania danych dla firm w ramach ich różnych działów i zebranych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy będziesz gotowy, utwórz treść korespondencji seryjnej w arkuszu Google. otwórz nowy dokument Google. kliknij menu Dodatki. wybierz opcję Scal etykiet Avery. wybierz opcję Nowe scalanie. kliknij Etykiety adresowe lub Plakietki z imionami. wybierz żądaną etykietę lub plakietkę Avery. wybierz arkusz kalkulacyjny zawierający informacje o korespondencji seryjnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wildcard: certyfikat wildcard pozwala na ochronę nieograniczonej liczby subdomen za pomocą jednego certyfikatu. Symbol wieloznaczny odnosi się do faktu, że certyfikat jest udostępniany dla *. openrs.com. SAN: certyfikat SAN pozwala na ochronę wielu nazw domen za pomocą jednego certyfikatu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby umieścić ikonę Komputer na pulpicie, kliknij przycisk Start, a następnie kliknij prawym przyciskiem myszy „Komputer”. Kliknij pozycję „Pokaż na pulpicie” w menu, a ikona komputera pojawi się na pulpicie. Ostatnio zmodyfikowany: 2025-01-22 17:01

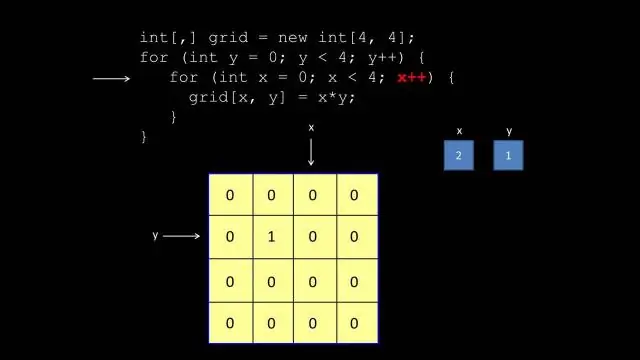

W języku C tablica dwuwymiarowa jest uważana za jednowymiarową tablicę wierszy, które same w sobie są tablicami jednowymiarowymi. Dlatego dwuwymiarowa tablica liczb całkowitych AA[][] jest przechowywana jako ciągła sekwencja elementów, z których każdy jest tablicą jednowymiarową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opieramy się na komunikacji werbalnej, aby wymieniać między sobą wiadomości i rozwijać się jako jednostki. Termin komunikacja werbalna często przywołuje ideę komunikacji mówionej, ale komunikacja pisemna jest również częścią komunikacji werbalnej. Komunikacja werbalna i niewerbalna może być zarówno ustna, jak i pisana. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opcja autouzupełniania znajdująca się w przeglądarkach internetowych umożliwia wypełnienie często wprowadzanych informacji w formularzu internetowym. Dzięki autouzupełnianiu możesz wybrać pole w formularzu, wybrać, jakie dane chcesz wpisać, a wszystkie pola zostaną wypełnione automatycznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odmrażanie telefonu Jeśli telefon Nokia Lumia 920 kiedykolwiek się zawiesi, a Ty go wyłączysz i nie chce się ponownie włączyć, nie panikuj. Zamiast tego przytrzymaj przycisk głośności, przycisk odblokowania i przycisk, aby robić zdjęcia, aż telefon wibruje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wykonać zrzuty ekranu na tabletach Fire 3. generacji i nowszych (po 2012 r.), możesz użyć fizycznego przycisku na urządzeniu. Przed zrobieniem zrzutu ekranu znajdź przycisk zmniejszania głośności i przycisk zasilania. Gdy urządzenie jest włączone, naciśnij i przytrzymaj jednocześnie przycisk zmniejszania głośności i przycisk zasilania przez jedną sekundę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Terminologia używana w statystyce Cztery ważne terminy w statystyce to populacja, próbka, parametr i statystyka: Statystyki opisowe to pojedyncze wyniki, które uzyskuje się podczas analizy zestawu danych - na przykład średnia próbki, mediana, odchylenie standardowe, korelacja, linia regresji , margines błędu i statystyka testu. Ostatnio zmodyfikowany: 2025-01-22 17:01

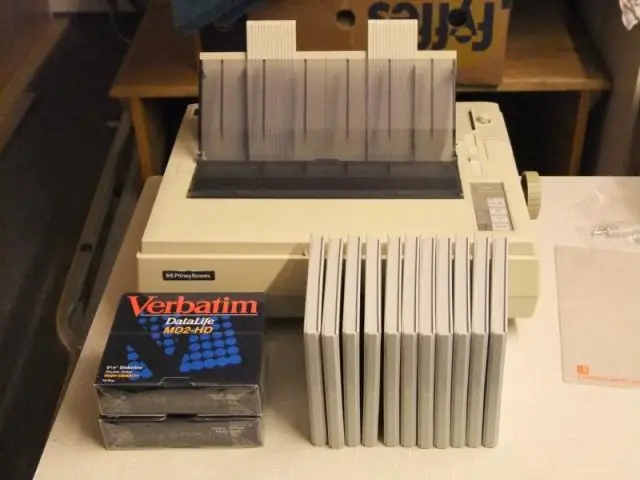

Drukarki igłowe, znane również jako urządzenia z matrycą uderzeniową, są starszym rodzajem drukarki, która opiera się na nasączonej atramentem taśmie podobnej do tej używanej w maszynach do pisania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Flagi śledzenia służą do ustawiania określonych cech serwera lub do zmiany określonego zachowania. Na przykład flaga śledzenia 3226 jest powszechnie używaną flagą śledzenia uruchamiania, która pomija komunikaty o pomyślnym wykonaniu kopii zapasowej w dzienniku błędów. Ostatnio zmodyfikowany: 2025-01-22 17:01

E' jest tylko parametrem, którego środekcatchblock może otrzymać argument, a typ danych argumentu to wyjątek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęstszym powodem, dla którego wentylatory pracują z pełną prędkością, jest zablokowanie otworów wentylacyjnych. Jeśli używasz Macona na kolanach lub na miękkiej powierzchni, takiej jak łóżko lub koc, fani mogą po prostu pracować ciężej, aby wypchnąć gorące powietrze. Ponowne uruchomienie komputera Mac może zresetować czujnik temperatury, więc spróbuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, wyszukiwanie binarne jest możliwe na połączonej liście, jeśli lista jest uporządkowana i znasz liczbę elementów na liście. Ale podczas sortowania listy możesz uzyskać dostęp do pojedynczego elementu na raz za pomocą wskaźnika do tego węzła, tj. albo poprzedniego węzła, albo następnego węzła. Ostatnio zmodyfikowany: 2025-01-22 17:01

Migracja maszyny wirtualnej Wybierz system operacyjny działający na maszynie wirtualnej. Wybierz region i środowisko dla wynikowej instancji EC2. Wybierz podsieć, typ wystąpienia i grupę zabezpieczeń dla wystąpienia. (Opcjonalnie) Wpisz prywatny adres IP. Wybierz grupę zabezpieczeń. Kliknij Rozpocznij migrację do Amazon EC2. [Przed złączem 2.4. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie są wymagania sprzętowe serwera wirtualizacji? PROCESOR. Trzy elementy, które należy wziąć pod uwagę przy wyborze sprzętu do wirtualizacji, obejmują procesor, pamięć i pojemność sieci we/wy. Pamięć. Twoja maszyna wirtualna znajduje się w pamięci. Dostęp do sieci. Upewnij się, że masz dostęp do odpowiedniej przepustowości. Inne uwagi dotyczące serwera wirtualizacji. Co dalej?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdefiniujmy edycję Edycję definiujemy jako wprowadzanie poprawek i sugestie dotyczące treści dokumentu, skupiając się na poprawie dokładności języka, przepływu i ogólnej czytelności, a także sprawdzaniu gramatyki i pisowni. Innymi słowy, redagowanie obejmuje szczegółową recenzję artykułu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby dodać domenę z panelu sterowania, otwórz menu Utwórz i kliknij Domeny/DNS. Spowoduje to przejście do karty Domeny w sekcji Sieć. Wprowadź swoją domenę w polu Wprowadź domenę, a następnie kliknij Dodaj domenę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenia elektroniki użytkowej związane z dźwiękiem (na przykład karty dźwiękowe) często mają złącze oznaczone jako wejście liniowe i/lub wyjście liniowe. Wyjście liniowe zapewnia wyjście sygnału audio, a wejście liniowe odbiera sygnał wejściowy. Ostatnio zmodyfikowany: 2025-01-22 17:01