Monitor składa się z obwodów, ekranu, zasilacza, przycisków do regulacji ustawień ekranu i obudowy, w której znajdują się wszystkie te elementy. Podobnie jak większość wczesnych telewizorów, pierwsze monitory komputerowe składały się z CRT (lampy elektronopromieniowej) i ekranu fluorescencyjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Octopus Deploy to zautomatyzowane narzędzie do wdrażania, które można zintegrować z większością procesów tworzenia kodu w celu wdrażania i konfiguracji aplikacji. Umożliwia również automatyczne wdrażanie aplikacji na platformie chmurowej, w tym AWS i Azure. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się do portalu internetowego Team Foundation Server (https://{server}:8080/tfs/). Na swojej stronie głównej otwórz swój profil. Przejdź do swoich danych bezpieczeństwa. Utwórz osobisty token dostępu. Nazwij swój token. Wybierz zakresy dla tego tokenu, aby autoryzować określone zadania. Kiedy skończysz, skopiuj token. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz używać ładowarki USB na wszystkich kontynentach bez użycia konwertera napięcia. Wszystko, czego potrzebujesz, to odpowiednia wtyczka adaptera dla danego kraju. Możesz również użyć gniazda zasilania 12 V w swoim samochodzie. Specyfikacja tej dwuportowej ładowarki USB pokazuje, że pobiera ona 100-240 V, 50-60 Hz. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPad Mini 2 Góra: Nowe logo iPada Mini 2 i oryginalne logo iPada mini 2 z nazwą „iPad Mini z wyświetlaczem Retina” Dół: iPadMini 2 w kolorze srebrnym System operacyjny Oryginał: iOS 7.0.3 Aktualny: iOS 12.4.4, wydany 10 grudnia 2019 r. System-on-chip używał Apple A7 z architekturą 64-bitową i procesorem ruchu Apple M7. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po zoptymalizowaniu części przy użyciu powyższych kroków można ją wyeksportować jako plik STL. Pobierz wtyczkę 3D Print Exporter z ZBrush. Wybierz menu ZPlugin. Kliknij opcję Eksporter druku 3D. Zdefiniuj i skaluj swoje wymiary. Wybierz STL > Eksport STL. Zapisać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Długie sondowanie Amazon SQS to sposób na pobieranie wiadomości z kolejek Amazon SQS. Podczas gdy zwykłe krótkie odpytywanie zwraca się natychmiast, nawet jeśli odpytywana kolejka wiadomości jest pusta, długie odpytywanie nie zwraca odpowiedzi, dopóki wiadomość nie dotrze do kolejki wiadomości lub przekroczy limit czasu długiego odpytywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Interfejs Jupyter Aby utworzyć nowy notatnik, przejdź do Nowy i wybierz Notatnik - Python 2. Jeśli masz inne notatniki Jupyter w swoim systemie, których chcesz użyć, możesz kliknąć Prześlij i przejść do tego konkretnego pliku. Obecnie uruchomione notatniki będą miały zieloną ikonę, a niedziałające będą szare. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zacznijmy od pierwszego samouczka z tej serii. Zdefiniuj swój własny zakres testowania. Nie ograniczaj swoich testów. Testy międzyplatformowe. Miej oko na rozmiar swojej aplikacji mobilnej. Testowanie scenariuszy aktualizacji aplikacji. System operacyjny urządzenia może nie obsługiwać aplikacji. Testowanie uprawnień aplikacji. Porównaj z podobnymi i popularnymi aplikacjami na rynku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja jest binarnym wzorcem zaprojektowanym wewnątrz mikroprocesora do wykonywania określonej funkcji. Innymi słowy, jest to w rzeczywistości polecenie dla mikroprocesora, aby wykonać dane zadanie na określonych danych. Zestaw instrukcji. Cała grupa tych instrukcji nazywana jest zestawem instrukcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsi konkurenci Sunglass Hut to Specsavers, Arcadia, Secret Sales i Adore Me. Sunglass Hutis jest projektantem i sprzedawcą okularów przeciwsłonecznych dla mężczyzn i kobiet. Specsavers jest sprzedawcą okularów, okularów przeciwsłonecznych i soczewek kontaktowych dla mężczyzn, kobiet i dzieci. Arcadia Group jest międzynarodową firmą handlową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólnie rzecz biorąc, McAfee Mobile Security dobrze radzi sobie z ochroną urządzeń z Androidem przed złośliwym oprogramowaniem i kradzieżą. Niemniej jednak jego wysoka cena sprawia, że trudno go polecić. W przeciwieństwie do tego, Avast Mobile Security jest całkowicie darmowy i zawiera więcej funkcji zabezpieczających przed kradzieżą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, nauka Hadoopa nie jest obowiązkowa, aby najpierw nauczyć się Sparka, ale podstawowa wiedza o Hadoop i HDFS doda korzyści w nauce Sparka.Spark to nowa technologia i jest szumem na rynku. Nauka Sparka będzie korzystna dla Twojej kariery, ponieważ profesjonaliści Sparka są bardziej preferowany w branży. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj haczyków przed odbiorem, aby spełnić reguły biznesowe, wymusić zgodność z przepisami i zapobiec niektórym typowym błędom. Przykłady wykorzystania haczyków przed odbiorem: Wymagaj, aby komunikaty zatwierdzenia były zgodne z określonym wzorcem lub formatem, takim jak podanie ważnego numeru biletu lub przekroczenie określonej długości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak usunąć usługi w systemie Windows 10 Możesz także usunąć usługi za pomocą wiersza poleceń. Przytrzymaj klawisz Windows, a następnie naciśnij „R”, aby wyświetlić okno dialogowe Uruchom. Wpisz „SC DELETE servicename”, a następnie naciśnij „Enter”. Ostatnio zmodyfikowany: 2025-01-22 17:01

1640 stóp Zapytano również, jak długo działa urządzenie podsłuchowe? Nowoczesne zasilanie bateryjne urządzenia podsłuchowe Móc ostatni od 7 godzin do 8 tygodni w trybie gotowości. jakie jest najlepsze urządzenie do podsłuchu szpiegowskiego?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cykle utknięcia pamięci Liczba cykli, podczas których procesor jest. utknął w oczekiwaniu na dostęp do pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja: plik pamięci podręcznej. plik pamięci podręcznej. Plik danych na lokalnym dysku twardym. Gdy pobrane dane są tymczasowo przechowywane na lokalnym dysku użytkownika lub na lokalnym dysku sieciowym, przyspiesza to pobieranie następnym razem, gdy użytkownik będzie chciał te same dane (strona internetowa, grafika itp.) z Internetu lub innego zdalnego źródła. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czynniki kontekstowe to szczególne cechy środowiska stypendystów, które należy wziąć pod uwagę, aby zrozumieć, w jaki sposób może się rozegrać zestaw interwencji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podsumowując, oto standardowe wymagania dotyczące laptopaodpowiednie dla studentów inżynierii i inżynierów. Szybkość procesora. Pamięć dysku twardego. BARAN. Łączność. Rozmiar ekranu. Dedykowane karty graficzne. System operacyjny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiekty oparte na stosie są niejawnie zarządzane przez kompilator C++. Są one niszczone, gdy wychodzą poza zakres, a dynamicznie przydzielone obiekty muszą zostać ręcznie zwolnione, przy użyciu operatora usuwania, w przeciwnym razie wystąpi wyciek pamięci. C++ nie obsługuje automatycznego odśmiecania pamięci używanego przez języki takie jak Java i C#. Ostatnio zmodyfikowany: 2025-06-01 05:06

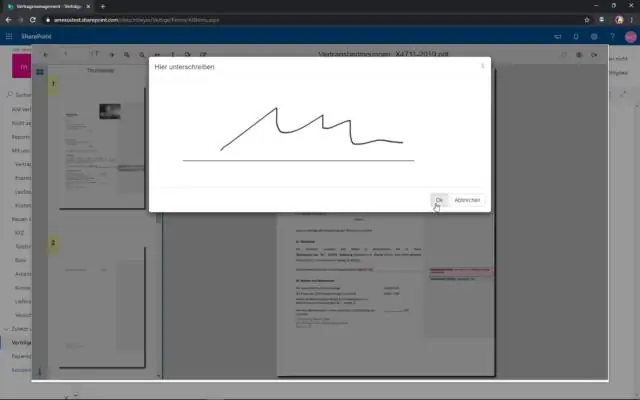

Twierdzi, że jedyną wartością, jaką podpis elektroniczny ma dla upadłości, jest to, że podpis elektroniczny wskazuje, że istnieje inna kopia w formie papierowej, a podpis elektroniczny (i w tym przypadku podpis elektroniczny DocuSign) nie może być podpisem „oryginalnym”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń Fast Package Tracker z programów i funkcji: Kliknij przycisk Start. W menu Start wybierz Ustawienia => Panel sterowania. Znajdź i kliknij Dodaj lub usuń programy. Poszukaj na liście szybkiego śledzenia paczek. Jeśli znajdziesz aplikację, zaznacz ją. Kliknij Usuń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwotne typy danych to ogólne i podstawowe typy danych, które mamy w Javie i są to byte, short, int, long, float, double, char, boolean. Typy pochodne to te, które są tworzone przy użyciu dowolnego innego typu danych, na przykład tablic. Typy danych zdefiniowane przez użytkownika to te, które sam użytkownik/programista definiuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google to najpopularniejsza wyszukiwarka w większości krajów poza Rosją - oto dlaczego. Ale dominacja Google nie rozszerzyła się wszędzie, a Rosja jest jednym z niewielu krajów, w których pozostaje w tyle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Błędy OpenGL pojawiają się, gdy sterowniki karty graficznej odpowiadające określonej wersji OpenGL nie są zainstalowane na urządzeniu. Na przykład, jeśli miałbyś uruchamiać oprogramowanie lub, powiedzmy, chciałbyś zagrać w Minecrafta, który używa OpenGL 4.6, musiałbyś mieć AMD Adrenalin18.4. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy telefony mogą otrzymywać wirusy? Z technicznego punktu widzenia, kod komputerowy jest definiowany jako wirus, gdy kod sam się duplikuje po zainfekowaniu urządzenia, a następnie niszczy dane lub próbuje wysłać się na inne urządzenie. Tak więc, chociaż smartfony mogą się zarazić wirusami, są one rzadsze niż inne problemy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główne kroki: W telefonie dotknij opcji Aplikacje, a następnie dotknij opcji Ustawienia. W sekcji Bezprzewodowe i sieci włącz Bluetooth. Dotknij Bluetooth, aby wyszukać dostępne urządzenia Bluetooth. Wybierz Motorola Buds z listy wykrytych urządzeń. Wprowadź hasło lub kod pary: 0000 lub 1234. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft Exchange Server 2013: Co nowego Obsługa trybu offline w OWA: wiadomości e-mail i akcje są automatycznie synchronizowane przy następnym przywróceniu łączności. Skrzynki pocztowe witryn łączą wiadomości e-mail z programu Exchange i dokumenty programu SharePoint. Outlook Web App oferuje trzy różne układy interfejsu użytkownika zoptymalizowane pod kątem przeglądarek stacjonarnych, łupkowych i telefonicznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gniazda duplex (podwójne) są powszechne w przenośnych generatorach, a każde z nich dostarcza 120 woltów. Gniazda zabezpieczone przed zwarciem doziemnym (GFCI) są cechą niektórych modeli i chronią użytkownika przed porażeniem elektrycznym. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ładowarki z biegiem lat zmieniły kształt, ale stare nadal będą wykonywać tę samą pracę. iPady używają ładowarek o większej mocy niż iPody i iPhone'y. Używasz ładowarki do iPada z iPodem lub iPhonem, ale nie na odwrót. Poziom mocy jest zbyt niski, aby odpowiednio naładować iPada. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spring MVC to framework Java, który służy do tworzenia aplikacji internetowych. Jest zgodny ze wzorcem projektowym Model-View-Controller. Implementuje wszystkie podstawowe funkcje frameworka Core Spring, takie jak Inversion of Control, Dependency Injection. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do karty Opcje drukowania. Spójrz na dół, aby zobaczyć Kolor wyjściowy. Jeśli chcesz drukować w kolorze, upewnij się, że w tym menu wybrano opcję Kolor. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz zainstalować i używać na nieograniczonej liczbie komputerów. jedynym ograniczeniem jest to, że możesz aktywować (a zatem uruchomić) swojego akrobatę tylko na maksymalnie dwóch komputerach w dowolnym momencie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skrypty powłoki pozwalają nam programować polecenia w łańcuchach i sprawiają, że system wykonuje je jako zdarzenie skryptowe, podobnie jak pliki wsadowe. Pozwalają również na znacznie bardziej przydatne funkcje, takie jak zastępowanie poleceń. Możesz wywołać polecenie, takie jak data, i użyć jego wyniku jako części schematu nazewnictwa plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Port 27017. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podczas gdy VPN uniemożliwia lokalnemu dostawcy usług internetowych lub dostawcy Wi-FI wstrzyknięcie złośliwego kodu do sesji przeglądania, VPN sam nie chroni przed wirusami. Nawet podczas korzystania z VPN nadal musisz uważać na załączniki i pobieranie wiadomości e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją dwa typy danych wejściowych obsługiwane dla danych typu „data-godzina”, takich jak dane wejściowe. 2. Typ wejścia „datetime-local” to lokalne sterowanie wejściem daty i czasu. Kontrolka wejściowa z typem wejściowym „datetime-local” reprezentuje kontrolkę, której wartość elementu reprezentuje lokalną datę i godzinę (i nie zawiera informacji o strefie czasowej). Ostatnio zmodyfikowany: 2025-01-22 17:01

Stabilna kompilacja to udana kompilacja, która spełniła wszelkie skonfigurowane kryteria jakości, takie jak testy jednostkowe, pokrycie kodu i tak dalej. Katalog obszaru roboczego to miejsce, w którym Jenkins kompiluje Twój projekt: zawiera kod źródłowy pobrany przez Jenkinsa oraz wszelkie pliki wygenerowane przez samą kompilację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pasmo przenoszenia opisuje zakres częstotliwości słyszalnych, jakie głośnik może odtworzyć, od 20 Hz (głęboki bas) do 20 kHz (przeszywająco wysoka częstotliwość), co jest uważane za zakres ludzkiego słuchu. Mimo to liczba na dolnym końcu zakresu daje wyobrażenie o tym, jak nisko może grać głośnik. Ostatnio zmodyfikowany: 2025-01-22 17:01