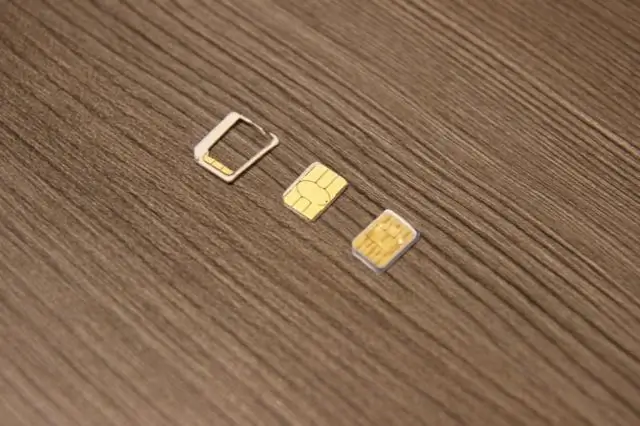

Wymiary karty SIM Jak widać, karty Nano-SIM są nieco cieńsze niż karty Mini- i Micro SIM. Niemniej jednak, nawet jeśli wytniesz kartę Micro-SIM, aby zmieściła się w tacce Nano-SIM, powinieneś być w porządku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ danych SQL Server TIME definiuje porę dnia w oparciu o zegar 24-godzinny. Składnia typu danych TIME jest następująca: 1. TIME[(skala ułamkowa sekundy)] Skala ułamkowa sekundy określa liczbę cyfr dla części ułamkowej sekundy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to są kolce migawki? Okiennice Kolce wykonane są z tego samego materiału co roleta: tworzywa sztucznego zwanego polipropylenem. Mają wykończenie główki guzika i ząbkowany trzonek. Ich jedynym celem jest mocowanie zewnętrznych, ozdobnych okiennic do ściany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usługi zabezpieczeń AAA Funkcja AAA umożliwia weryfikację tożsamości, udzielanie dostępu i śledzenie działań użytkowników zarządzających urządzeniem Cisco NX-OS. Urządzenia Cisco NX-OS obsługują protokoły Remote Access Dial-In User Service (RADIUS) lub Terminal Access Controller Access Control Device Plus (TACACS+). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszystkie produkty pakietu Office 2007 zostaną odinstalowane. Jeśli chcesz odinstalować tylko Excel 2007, następnie załaduj dysk instalacyjny MS Office 2007, wybierz Dodaj lub Usuń składniki (jest wybrany domyślnie), naciśnij przycisk Dalej, kliknij w widoku drzewa na Microsoft Office Excel i wybierz Komponent niedostępny, a następnie naciśnij przycisk Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 Test wpisywania klawiszy Wpisz podświetloną część, a następnie naciśnij enter. Użyj małego palca prawej ręki, aby nacisnąć enter. Umieść środkowy palec na klawiszu „5”, palec wskazujący na „4”, a palec serdeczny na „6”. Pamiętaj, aby nie używać lewej ręki podczas ćwiczenia pisania z użyciem 10 klawiszy. Pamiętaj, aby nie patrzeć na klawiaturę podczas pisania. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Podobnie ludzie pytają, jak robić zdjęcia na moim iPhonie? Użyj przedniego aparatu, aby zrobić selfie w trybie Zdjęcie lub Portret (iPhone X i nowsze) Na iPhonie 11, iPhonie 11 Pro i iPhonie 11 Pro Max stuknij, aby przełączyć się na aparat przedni.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oczyścić plamy po markerach suchościeralnych: Alkohol izopropylowy. Upewnij się, że korzystasz z rozwiązania 99% lub 90%. Nadtlenek. Nie masz pod ręką 99% alkoholu izopropylowego do czyszczenia tablicy suchościeralnej? Sanityzer dłoni. WD-40. Lakier do włosów. Pasta do zębów. Ben-wesoły. Kometa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drukarka uderzeniowa odnosi się do klasy drukarek, które działają poprzez uderzanie głowicą lub igłą o taśmę barwiącą, aby pozostawić ślad na papierze. Obejmuje to drukarki igłowe, drukarki z kołem rozetkowym i drukarki liniowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przyczyna: Zmieniono domyślny styl odwołania do komórki (A1), który odnosi się do kolumn jako do liter, a wierszy do liczb. W menu Excel kliknij Preferencje. W obszarze Tworzenie kliknij opcję Ogólne. Usuń zaznaczenie pola wyboru Użyj stylu odniesienia W1K1. Nagłówki kolumn pokazują teraz A, B i C zamiast 1, 2, 3 itd. Ostatnio zmodyfikowany: 2025-01-22 17:01

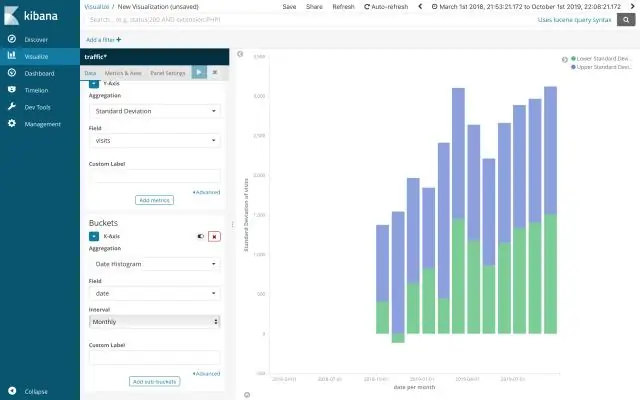

Agregacje zasobników obsługują agregacje z jednym filtrem i wieloma filtrami. Agregacja z jednym filtrem tworzy jeden zasobnik ze wszystkich dokumentów, które pasują do zapytania lub wartości pola określonej w definicji filtru. Dokumenty pasujące do tej wartości zostaną następnie dodane do pojedynczego zasobnika wygenerowanego przez agregację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak działa zasilacz awaryjny (UPS)? Zasilacz bezprzerwowy (UPS), znany również jako podtrzymanie bateryjne, zapewnia zasilanie awaryjne, gdy napięcie w zwykłym źródle zasilania spadnie do niedopuszczalnego poziomu. UPS pozwala na bezpieczne, uporządkowane wyłączanie komputera i podłączonego sprzętu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyceniony na jedyne 69 USD i funkcje sportowe, takie jak zintegrowane Google Cast i wyszukiwanie głosowe, urządzenie obsługujące 4K i HDR wydaje się warte obejrzenia. Ale pod koniec dnia Mi Box jest nadal odtwarzaczem Android TV i podlega ograniczeniom tej platformy - których jest wiele. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć folder udostępniony w systemie Windows 7, musisz wykonać następujące czynności: Utwórz nowy folder na dysku C komputera i nadaj folderowi nazwę (Skanowanie). Udostępnij folder za pomocą przycisków Udostępnianie i Udostępnianie zaawansowane. Dostęp do właściwości folderu. Konfiguracja folderu w „Udostępnij”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komunikaty HTTP to sposób wymiany danych między serwerem a klientem. Istnieją dwa rodzaje wiadomości: żądania wysyłane przez klienta w celu wywołania akcji na serwerze oraz odpowiedzi, czyli odpowiedź z serwera. Wiadomości HTTP składają się z informacji tekstowych zakodowanych w ASCII i obejmują wiele wierszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zrób to sam: podłącz kamerę internetową USB do telewizora. Niektóre telewizory wysokiej klasy obsługują czat wideo za pomocą kamery internetowej bez komputera, podobnie jak kilka urządzeń internetowych, które łączą się z telewizorem. Jednak nawet jeśli telewizor nie obsługuje bezpośrednich połączeń z kamerą internetową, nadal możesz używać komputera do przesyłania strumieniowego kamery do telewizora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pole Tak-Nie służy do zbierania danych z odpowiedzią Tak lub Nie. Pole pojawia się jako rozwijana lista na kanwie. Odpowiedź jest przechowywana w bazie danych jako 1 lub 0, gdzie 1 = tak i 0 = nie. Podczas pisania kodu kontrolnego użyj (+) i (–), aby wskazać odpowiednio tak i nie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Uruchom program Power BI Desktop, kliknij Pobierz dane na pasku narzędzi i kliknij Więcej…. W oknie dialogowym Pobierz dane wyszukaj i wybierz łącznik Spark. Kliknij Połącz. W oknie dialogowym Spark skonfiguruj połączenie klastra. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ustawić styl, użyj border-style i wybierz styl z listy dostępnych słów CSS. Aby ustawić kolor, użyj koloru obramowania i użyj kodów kolorów szesnastkowych, RGB lub RGBA. Aby jednocześnie ustawić szerokość, styl i kolor, użyj właściwości border. Aby ustawić poszczególne granice, użyj górnej, prawej, lewej i dolnej (ex. Ostatnio zmodyfikowany: 2025-01-22 17:01

To jest strona internetowa, z której pobierzesz plik VirtualBox DMG. Kliknij Pobierz VirtualBox. Kliknij link Hosty OS X. Otwórz plik DMG „VirtualBox”. Kliknij dwukrotnie 'VirtualBox. Przejdź przez monity instalacji. Poczekaj na zakończenie instalacji. Otwórz VirtualBox. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programy i pliki zostaną usunięte: Jeśli korzystasz z systemu XP lub Vista, uaktualnienie komputera do systemu Windows 10 spowoduje usunięcie wszystkich programów, ustawień i plików. Następnie, po zakończeniu aktualizacji, będziesz mógł przywrócić swoje programy i pliki w systemie Windows 10. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firma Microsoft po raz pierwszy wprowadziła Service Broker jako część relacyjnego silnika SQL Server 2005. Service Broker to asynchroniczna platforma przesyłania wiadomości, za pomocą której można wdrażać skalowalne, rozproszone, wysokiej dostępności, niezawodne i bezpieczne aplikacje bazodanowe oparte na SQL Server. Ostatnio zmodyfikowany: 2025-01-22 17:01

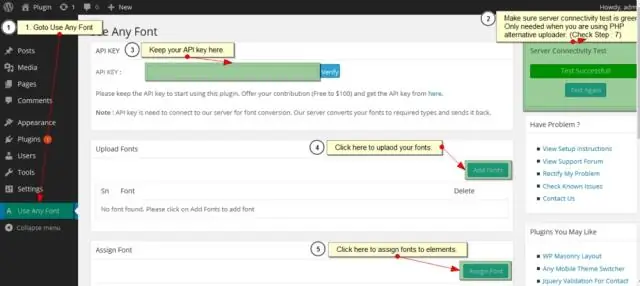

Obecnie nie można dodawać niestandardowych czcionek do Dokumentów Google. Możesz dodać dodatkowe czcionki, klikając listę czcionek i przechodząc do „Więcej czcionek” u góry. Jeśli znajdziesz na liście czcionkę, której chcesz użyć, po prostu kliknij ją, aby dodać ją do listy czcionek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Natywny dla chmury to termin dwojaki. Jest to nazwa podejścia do budowania aplikacji i usług specjalnie dla środowiska chmurowego. To także charakterystyka tych aplikacji i usług. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Po prostu, jak SQL Assistant łączy się z bazą danych Teradata? Do łączyć do źródła danych, z głównego okna programu Asystent Teradata SQL wybierz "Narzędzia" i " Łączyć ." Kliknij ikonę na pasku narzędzi, aby wybrać źródło danych i kliknij przycisk ". Ostatnio zmodyfikowany: 2025-01-22 17:01

Mogą istnieć różne wersje plików redystrybucyjnych Microsoft Visual C++. Byłyby to lata 2005, 2008 i 2010. Wiele razy oprogramowanie wymaga tych plików i automatycznie instaluje wymagane pliki. Program Visual C++ nie jest zainstalowany na Twoim komputerze, więc nie zobaczysz dla niego żadnych plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Host z dedykowanym adresem IP. Aby zapewnić najlepsze bezpieczeństwo, certyfikaty SSL wymagają, aby Twoja witryna miała własny dedykowany adres IP. Krok 2: Kup certyfikat. Krok 3: Aktywuj certyfikat. Krok 4: Zainstaluj certyfikat. Krok 5: Zaktualizuj witrynę, aby korzystała z protokołu HTTPS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zastosować motyw do całej prezentacji, po prostu kliknij motyw, który chcesz zastosować w grupie Motywy na karcie Projektowanie. Te motywy noszą następujące nazwy: Motyw pakietu Office. Aspekt. Całka. Jon. Sala posiedzeń jonów. Organiczny. Retrospekcja. Plasterek. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku wymiany przełącznika uziemienie nie jest wymagane, zgodnie z powyższym wyjątkiem. Jeśli jednak instalujesz przełącznik; wymiany lub w inny sposób, do metalowej skrzynki, która jest uziemiona. Przełącznik będzie uziemiony za pomocą jarzma urządzenia i śrub mocujących. Więc jeśli metalowa skrzynka jest uziemiona, uziemiony jest również przełącznik. Ostatnio zmodyfikowany: 2025-01-22 17:01

CNSSI 4009 definiuje dziedziczenie kontroli bezpieczeństwa jako „sytuację, w której system informatyczny lub aplikacja otrzymuje ochronę przed mechanizmami kontroli bezpieczeństwa (lub częściami kontroli bezpieczeństwa), które są opracowywane, wdrażane, oceniane, autoryzowane i monitorowane przez podmioty inne niż te odpowiedzialne za system lub. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktywacja rozprzestrzeniająca to metoda wyszukiwania sieci asocjacyjnych, biologicznych i sztucznych sieci neuronowych lub sieci semantycznych. Rozprzestrzeniające się modele aktywacji są wykorzystywane w psychologii poznawczej do modelowania efektu rozproszenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozszerzenie pliku dla wideo flash to FLV, a pliki FLV są preferowanym formatem dostarczania klipów wideo przez flash. SWF to rozszerzenie pliku, które widzą użytkownicy końcowi. Jest to skompresowana wersja pliku FLA zoptymalizowana do przeglądania w przeglądarce internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chodzi o koszty, wersja Pro ToolsStandard z wieczystą licencją kosztuje 599 USD i jest dostarczana z rocznym planem aktualizacji. Aby Twoja kopia Pro Tools była aktualna w drugim i kolejnych latach, musisz wydać 99 USD rocznie na plan aktualizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Udostępniliśmy Open Sauce za darmo, aby rozwijać oprogramowanie typu open source. Natychmiastowy dostęp do naszej chmury urządzeń wirtualnych do testowania witryn i aplikacji na komputery i urządzenia mobilne. Skorzystaj z naszych modułów szkoleniowych w produkcie, książki kucharskiej Sauce Labs lub repozytorium testowej platformy GitHub, aby szybko rozpocząć pracę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plan czynnikowy to taki, w którym w jednym eksperymencie występują co najmniej dwa czynniki. Takie projekty są klasyfikowane według liczby poziomów każdego czynnika i liczby czynników. Tak więc silnia 2x2 będzie miała dwa poziomy lub dwa czynniki, a silnia 2x3 będzie miała trzy czynniki na dwóch poziomach. Ostatnio zmodyfikowany: 2025-01-22 17:01

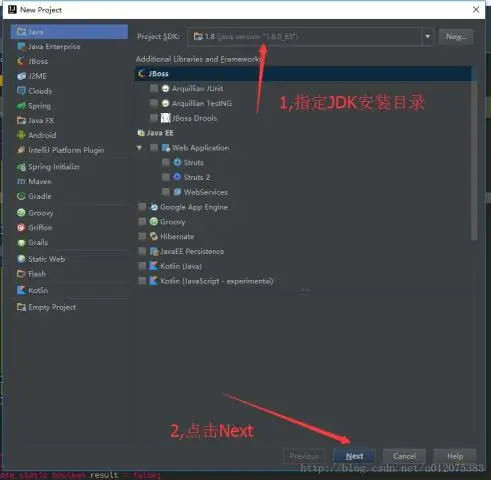

Tomcat jest serwerem WWW, podczas gdy plik EAR można wdrożyć na pełnym serwerze aplikacji, takim jak JBoss lub WebSphere. Nadal możemy przekonwertować wdrożenie pliku ucha na wdrożenie tomcat, jeśli plik ucha nie zależy od żadnego interfejsu API EBJ. Ostatnio zmodyfikowany: 2025-01-22 17:01

Azure Repos to zestaw narzędzi do kontroli wersji, których można używać do zarządzania kodem. Niezależnie od tego, czy projekt oprogramowania jest duży, czy mały, dobrym pomysłem jest jak najszybsze korzystanie z kontroli wersji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Avira Free Antivirus - najlepsza ogólna technologia antywirusowa. Panda Free Antivirus - Najlepszy do ochrony Internetu. Sophos Home Free - najlepszy dla rodzin. Bezpłatna aplikacja AVG AntiVirus - najlepsza do ochrony przed wyłudzaniem informacji. Avast Free Antivirus - Najlepsze dla dodatkowych funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prezentacja programu PowerPoint z włączoną obsługą makr to prezentacja, która korzysta z makr. Microsoft Office 2007 zaczął wdrażać ulepszenia zabezpieczeń w celu ochrony przed złośliwymi zagrożeniami, w tym oferowanie dwóch typów plików w prezentacjach PowerPoint:. pptx i. pptm. Ostatnio zmodyfikowany: 2025-01-22 17:01

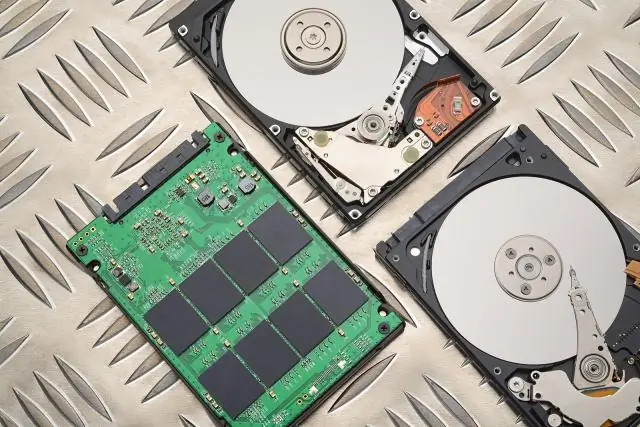

50 Tutaj, ile może pomieścić 2 tb? A 2TB prowadzić samochód trzyma około 2 bilionów bajtów. Aby spojrzeć na to z odpowiedniej perspektywy, możesz mieć 100 000 piosenek, 150 filmów i kilka innych osobistych przedmiotów na 2TB dysk i wciąż jest miejsce na mnóstwo folderów pełnych biznesowych plików Wordfile.. Ostatnio zmodyfikowany: 2025-01-22 17:01